Информационные технологии и право. Технологии компьютерных преступлений. Меры защиты информационной безопасности

Содержание

- 2. ПЛАН: 1. Информационные технологии и право 2. Технологии компьютерных преступлений 3. Меры защиты информационной безопасности 4.

- 3. новая отрасль законодательства РФ, представляющая совокупность правовых норм, регулирующих комплекс общественных отношений, возникающих в процессе эксплуатации

- 4. Исходя из ст.2 правомерно предположить, что средства массовой информации могут создаваться и распространяться не только с

- 5. Создает механизмы защиты отдельных элементов новых информационных технологий, в первую очередь, технических средств вычислительной техники и

- 6. Создает систему правового регулирования отношений, возникающих при создании, правовой охране и использовании топологий интегральных микросхем. 3.

- 7. Регулирует исключительные авторские права на программы для ЭВМ и базы данных (как личные, так и имущественные)

- 8. В отношении программ для ЭВМ и баз данных рассматриваемый закон как более поздний вносит ряд уточнений:

- 9. Регулирует отношения, возникающие в связи с отнесением сведений к государственной тайне, их рассекречиванием и защитой в

- 10. Согласно ст. 5, в числе документов, входящих в состав обязательного бесплатного экземпляра и обязательного платного экземпляра,

- 11. Регулирует обширную область правоотношений, возникающих при передаче информации по каналам связи (при осуществлении удаленного доступа пользователей

- 12. Важнейшим элементом реализуемой в законе концепции является объявление информационных ресурсов объектом права собственности и включение их

- 13. 2. Технологии компьютерных преступлений Основные виды преступлений, связанных с вмешательством в работу компьютеров: 1) Несанкционированный доступ

- 14. 3) Разработка и распространение компьютерных вирусов. "Троянские кони" обладают свойствами переходить через коммуникационные сети из одной

- 15. 5) Подделка компьютерной информации. К подделке информации можно отнести также подтасовку результатов выборов, голосований, референдумов и

- 16. 1. Идентификация пользователей; 2. Аутентификация пользователей; 3. Защищать пароль; 4. Серьезно относиться к администрированию паролей; 5.

- 17. Защищать целостность информации. 1. Проверять точность информации; 2. Проверять точность вводимых данных; 3. Проводить проверки на

- 18. Защищать системные программы. Если ПО используется совместно, защищать его от скрытой модификации при помощи политики безопасности,

- 19. Сделать меры защиты более адекватными с помощью привлечения организаций, занимающихся тестированием информационной безопасности. Должны иметься контрольные

- 20. 1. Идентификация пользователей; 2. Аутентификация пользователей; 3. Защищать пароль; 4. Серьезно относиться к администрированию паролей: 5.

- 21. 1. Разработать, задокументировать и периодически обновлять политики физической защиты и защиты среды информационной системы; 2. Необходимо

- 22. 1. Необходимо разработать списки персонала, которым будет разрешен доступ в соответствии с политикой безопасности, а также

- 23. 1. Необходимо иметь систему правления доступом во всех точках доступа к информационным ресурсам и активам Управление

- 24. 1. В процессе мониторинга должны использоваться устройства наблюдения и сигнализации реального времени Мониторинг физического доступа 2.

- 25. 1. Оборудование необходимо защищать от перебоев в подаче электроэнергии Защита оборудования 2. Необходимо обеспечить противопожарную защиту,

- 26. 1. Должна быть выделена зона регистрации посетителей Контроль посетителей 2. Должны вестись журналы учета доступа посетителей

- 27. Ответить на вопросы теста! Какой закон существуют в России в области компьютерного права? о гражданском долге;

- 29. Скачать презентацию

Технология мультимедиа

Технология мультимедиа Системное программное обеспечение

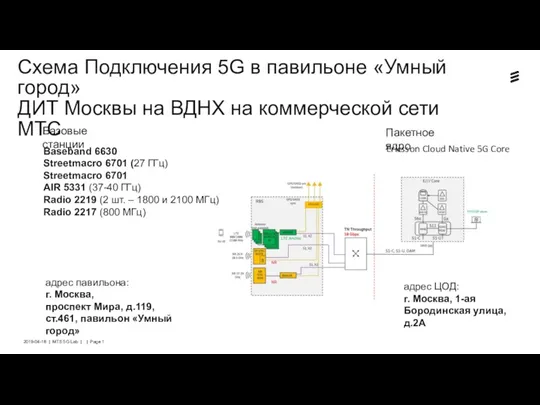

Системное программное обеспечение Схема Подключения 5G в павильоне Умный город

Схема Подключения 5G в павильоне Умный город Распространение информации

Распространение информации Информационный лабиринт. Игра

Информационный лабиринт. Игра Анализ внедрения технологии информационного моделирования в ОП Иркутск

Анализ внедрения технологии информационного моделирования в ОП Иркутск Искусственный интеллект в системе управления электроприводом

Искусственный интеллект в системе управления электроприводом Презентация на тему Передача информации

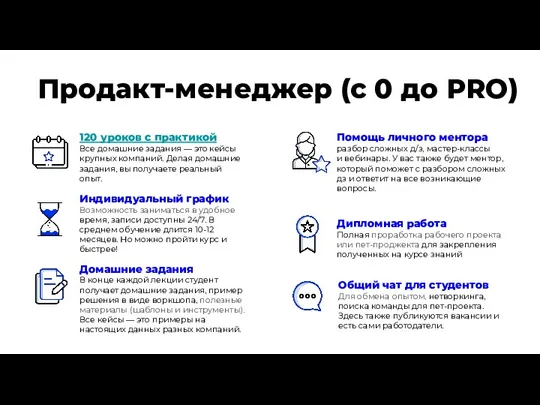

Презентация на тему Передача информации  Продакт-менеджер (с 0 до PRO) 120 уроков с практикой

Продакт-менеджер (с 0 до PRO) 120 уроков с практикой Поведенческая реклама, ретаргетинг

Поведенческая реклама, ретаргетинг Методика работы с электронными таблицами Microsoft. Часть 2

Методика работы с электронными таблицами Microsoft. Часть 2 Роботы-спортсмены

Роботы-спортсмены Lecture04_Python_Expressions

Lecture04_Python_Expressions Структурная оптимизация систем как процесс принятия решений

Структурная оптимизация систем как процесс принятия решений Мутационное тестирование программного обеспечения

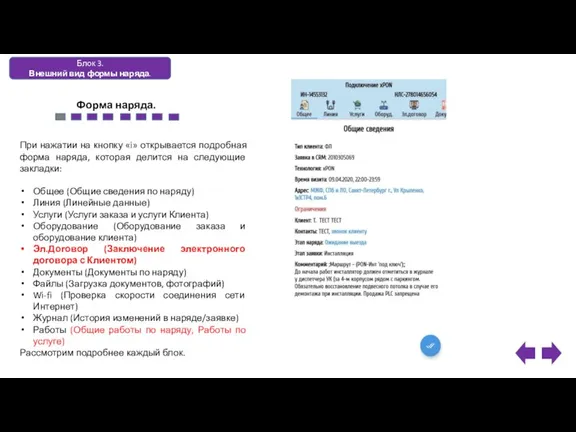

Мутационное тестирование программного обеспечения Электронный договор. Внешний вид формы наряда. Макет

Электронный договор. Внешний вид формы наряда. Макет Red bull paper wings 2022

Red bull paper wings 2022 Интерактивные студенческие медиагруппы

Интерактивные студенческие медиагруппы Безопасный интернет. Игра

Безопасный интернет. Игра Содержание курса информатики основной школы в задачах

Содержание курса информатики основной школы в задачах Безопасность, гигиена, эргономика, защита информации

Безопасность, гигиена, эргономика, защита информации Что такое WWW. Информация и информационные процессы

Что такое WWW. Информация и информационные процессы Базовые классы Java

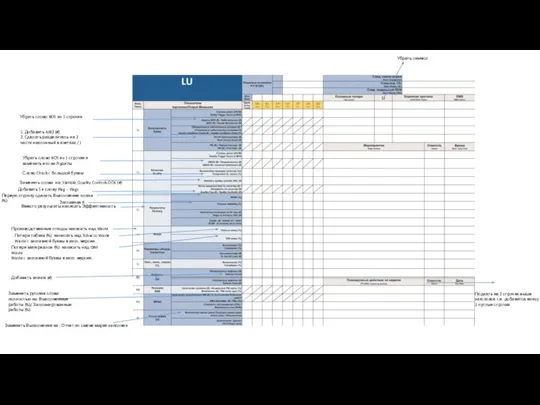

Базовые классы Java Убрать символ

Убрать символ Физические явления при работе персонального компьютера

Физические явления при работе персонального компьютера Программирование на Python. Алгоритмы и структуры данных. Часть 1. 10 занятие

Программирование на Python. Алгоритмы и структуры данных. Часть 1. 10 занятие Решу ЕГЭ. Образовательный портал для подготовки к экзаменам

Решу ЕГЭ. Образовательный портал для подготовки к экзаменам Моделирование. Модель

Моделирование. Модель