Содержание

- 2. МОТИВАЦИЯ Почему важно защищать информацию? Характерной особенностью электронных данных является возможность легко и незаметно искажать, копировать

- 3. Защита информации или информационная безопасность (ИБ) - это совокупность методов, средств и мероприятий, направленных на исключение

- 4. Основные составляющие ИБ целостность - защищенность от разрушения и несанкционирован-ного изменения. конфиденциальность - защита от несанкционированного

- 5. Основные виды информационных угроз: Преднамеренные – хищение информации, компьютерные вирусы, физическое воздействие на технические средства Случайные

- 6. Методы и средства защиты информации Ограничение доступа к информации Аутентификация — процесс подтверждения, что этот человек

- 7. Методы ограничения доступа к информации Авторизация — процесс принятия решения о том, что именно этой аутентифицированной

- 8. Методы ограничения доступа к информации Идентификация — процесс определения, что за человек перед нами. Задание №

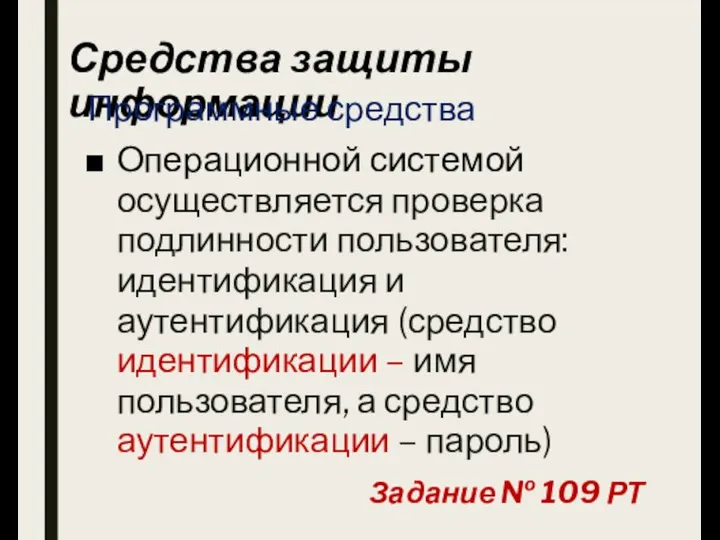

- 9. Средства защиты информации Программные средства Операционной системой осуществляется проверка подлинности пользователя: идентификация и аутентификация (средство идентификации

- 10. Программы-антивирусы – пред-назначены для профилактики и лечения от компьютерных вирусов Абсолютно надежных программ, гарантирующих обнаружение и

- 11. Меры профилактики от вирусов 1) применение лицензионного программного обеспечения; 2) регулярное использование обновляемых антивирусных программ для

- 12. Средства защиты информации Технические средства защиты – электрические, электромеханические и электронные устройства Аппаратные технические устройства –

- 13. Криптографические методы защиты информации Криптография - это тайнопись, система изменения информации с целью ее защиты от

- 14. Биометрические методы защиты Биометрия - это совокупность автоматизированных методов и средств идентификации человека, основанных на его

- 15. Задание № 114 РТ

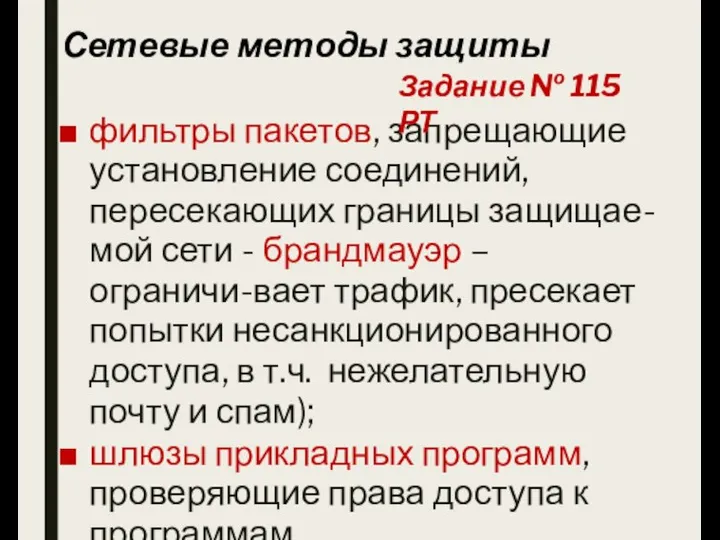

- 16. фильтры пакетов, запрещающие установление соединений, пересекающих границы защищае-мой сети - брандмауэр – ограничи-вает трафик, пресекает попытки

- 18. Скачать презентацию

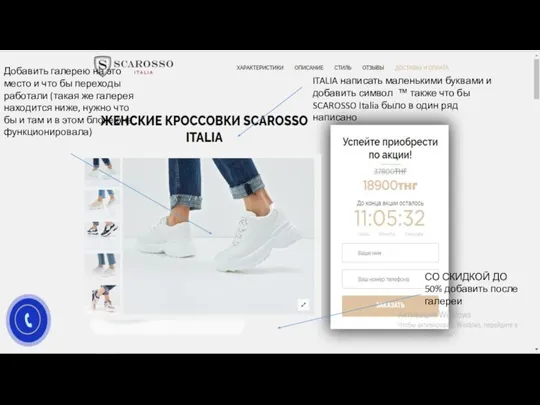

ТЗ по сайту на фриланс

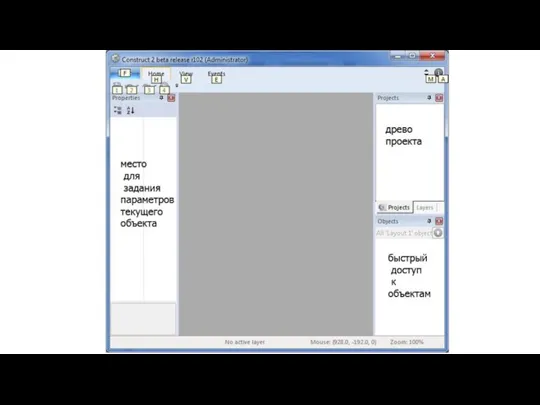

ТЗ по сайту на фриланс Construct 2 beta release r102

Construct 2 beta release r102 Диаграмма вариантов использования

Диаграмма вариантов использования Средневековая криптография

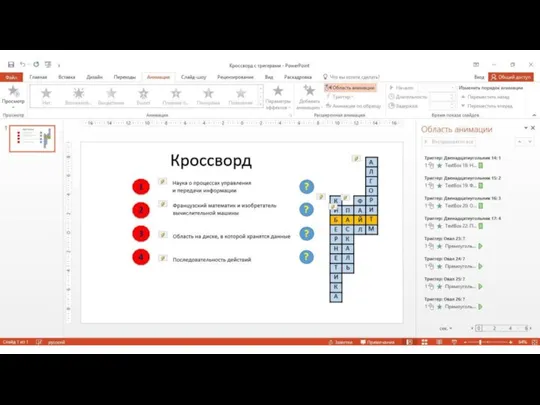

Средневековая криптография Кроссворд с триггерами

Кроссворд с триггерами Informatika_E-22_24_09_2022_docx(1)

Informatika_E-22_24_09_2022_docx(1) ФСБУ 5. Ответы на вопросы

ФСБУ 5. Ответы на вопросы Палитры цветов в системах цветопередачи RGB, CMYK, HSB

Палитры цветов в системах цветопередачи RGB, CMYK, HSB Web-developmen

Web-developmen Компьютерная клавиатура

Компьютерная клавиатура Пояснительная записка к дипломному проекту на тему: Разработка протокола телеуправления

Пояснительная записка к дипломному проекту на тему: Разработка протокола телеуправления Информационное общество. Основные этапы развития информационного общества. Информационные революции

Информационное общество. Основные этапы развития информационного общества. Информационные революции Обзор номенклатуры и технологии разработки многослойных печатных плат на ПАО АНПП Темп-Авиа

Обзор номенклатуры и технологии разработки многослойных печатных плат на ПАО АНПП Темп-Авиа Условные операторы

Условные операторы Форматирование текста. Урок 3

Форматирование текста. Урок 3 Кейс №4. 3d модель театра

Кейс №4. 3d модель театра Как выбрать социальную сеть для своего бизнеса

Как выбрать социальную сеть для своего бизнеса IT технологии в гостницах

IT технологии в гостницах Алгоритмы обработки данных при организации электронного архива предприятий радиоэлектронной промышленности на базе PLM-систем

Алгоритмы обработки данных при организации электронного архива предприятий радиоэлектронной промышленности на базе PLM-систем Растровая и векторная графика

Растровая и векторная графика Introduction to Database storage

Introduction to Database storage Компания Никос-Софт

Компания Никос-Софт Программное обеспечение компьютера

Программное обеспечение компьютера Двумерные массивы: работа с диагоналями

Двумерные массивы: работа с диагоналями Лаб11

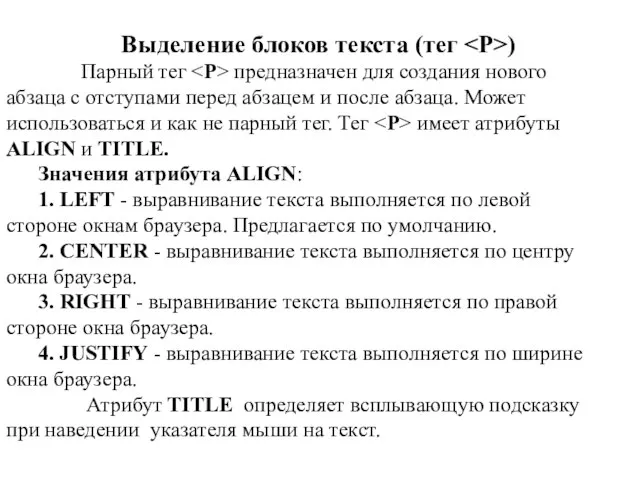

Лаб11 Выделение блоков текста (тег <P>)

Выделение блоков текста (тег <P>) Python. Основы. Массивы / Списки. Лекция 5.1

Python. Основы. Массивы / Списки. Лекция 5.1 Приложение Food Secret

Приложение Food Secret