Содержание

- 2. У Г А Т У Содержание лекции Уфимский государственный авиационный технический университет Общие сведения о криптографических

- 3. У Г А Т У Криптографические протоколы Уфимский государственный авиационный технический университет Криптографический протокол - набор

- 4. У Г А Т У Криптографические протоколы Уфимский государственный авиационный технический университет Особенности Цель – минимизация

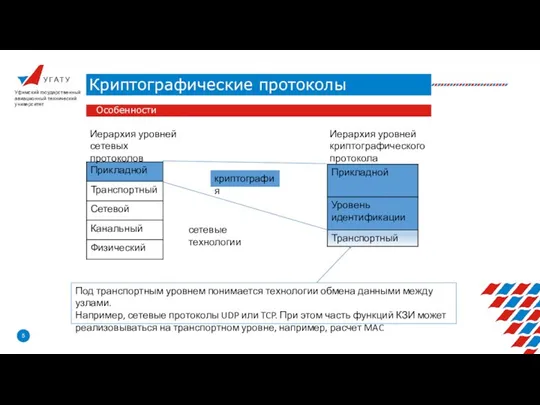

- 5. У Г А Т У Криптографические протоколы Уфимский государственный авиационный технический университет Особенности Иерархия уровней сетевых

- 6. У Г А Т У Криптографические протоколы Уфимский государственный авиационный технический университет Структура передаваемого сообщения ДАННЫЕ

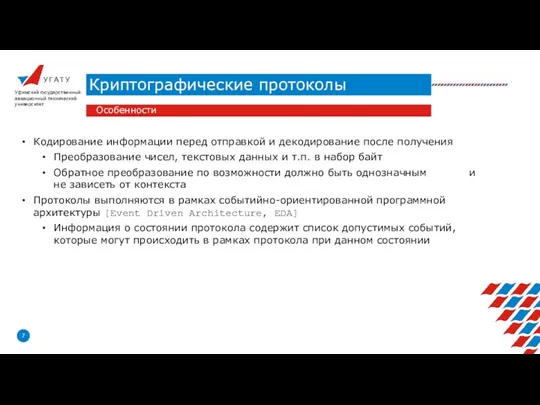

- 7. У Г А Т У Криптографические протоколы Уфимский государственный авиационный технический университет Особенности Кодирование информации перед

- 8. У Г А Т У Криптографические протоколы Уфимский государственный авиационный технический университет Особенности Время ожидания: При

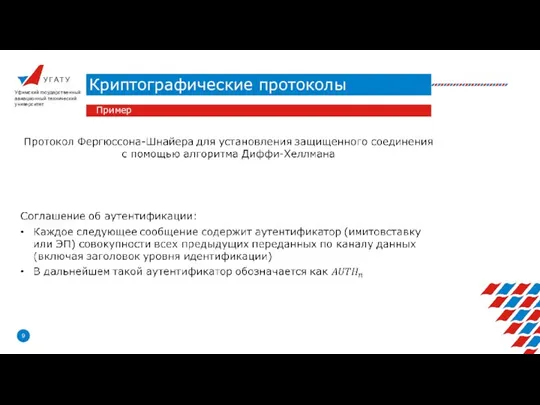

- 9. У Г А Т У Криптографические протоколы Уфимский государственный авиационный технический университет Пример

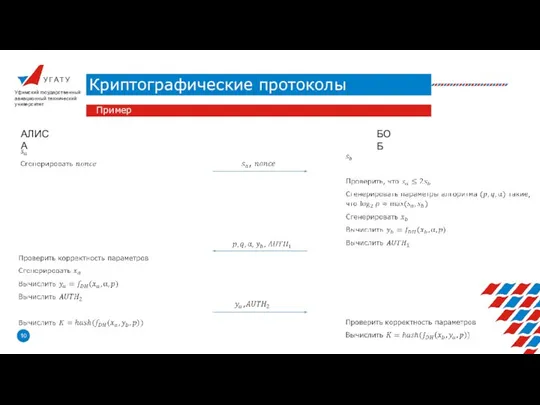

- 10. У Г А Т У Криптографические протоколы Уфимский государственный авиационный технический университет Пример АЛИСА БОБ

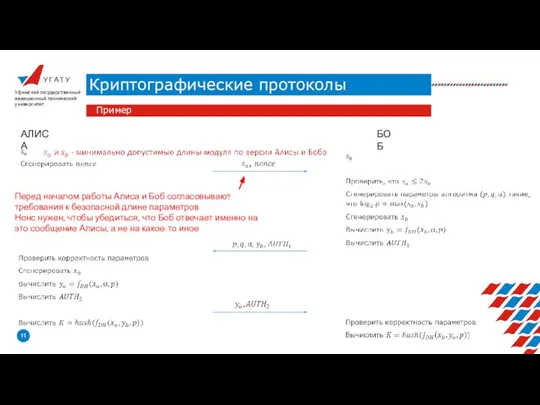

- 11. У Г А Т У Криптографические протоколы Уфимский государственный авиационный технический университет Пример АЛИСА БОБ Перед

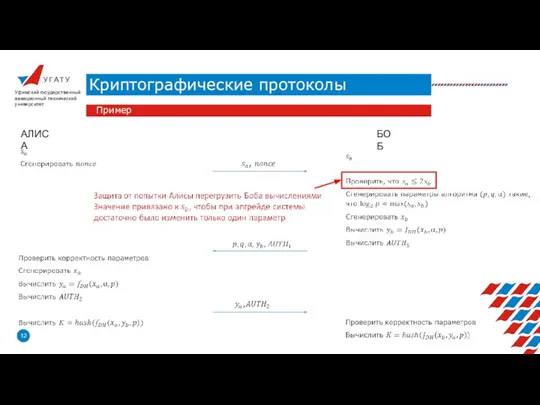

- 12. У Г А Т У Криптографические протоколы Уфимский государственный авиационный технический университет Пример АЛИСА БОБ

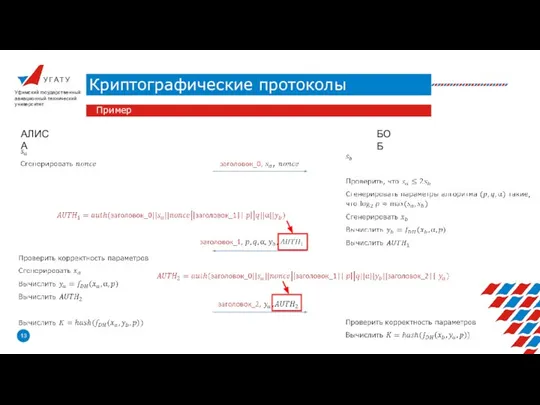

- 13. У Г А Т У Криптографические протоколы Уфимский государственный авиационный технический университет Пример АЛИСА БОБ

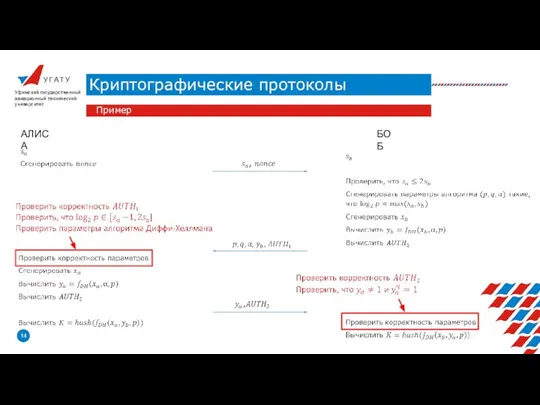

- 14. У Г А Т У Криптографические протоколы Уфимский государственный авиационный технический университет Пример АЛИСА БОБ

- 15. У Г А Т У Криптографические протоколы Уфимский государственный авиационный технический университет Пример Заключительные положения: ОБЩИЙ

- 16. У Г А Т У Содержание лекции Уфимский государственный авиационный технический университет Общие сведения о криптографических

- 17. У Г А Т У Иерархии ключей Уфимский государственный авиационный технический университет Условия применения: Вариант 1:

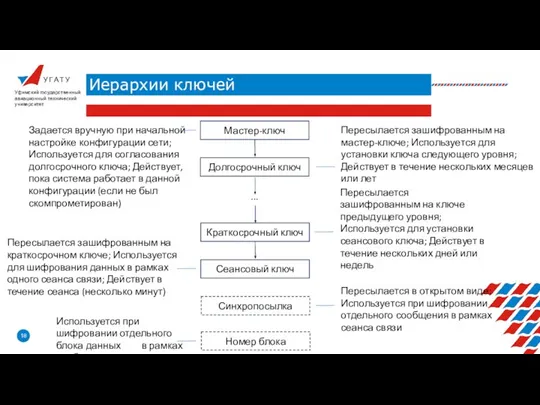

- 18. У Г А Т У Иерархии ключей Уфимский государственный авиационный технический университет Мастер-ключ Долгосрочный ключ ...

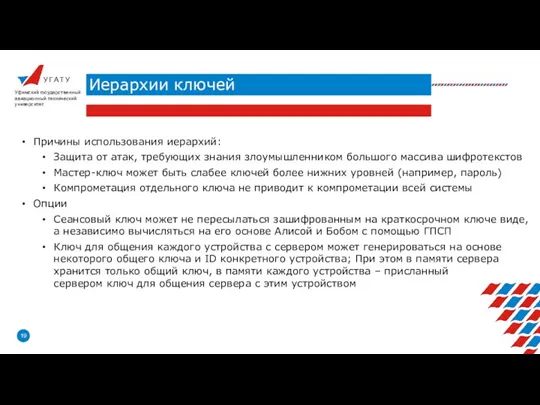

- 19. У Г А Т У Иерархии ключей Уфимский государственный авиационный технический университет Причины использования иерархий: Защита

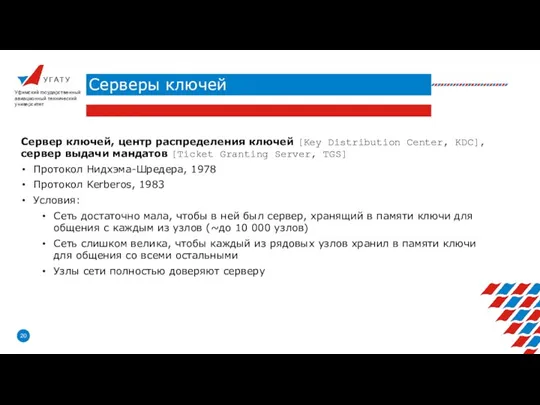

- 20. У Г А Т У Серверы ключей Уфимский государственный авиационный технический университет Сервер ключей, центр распределения

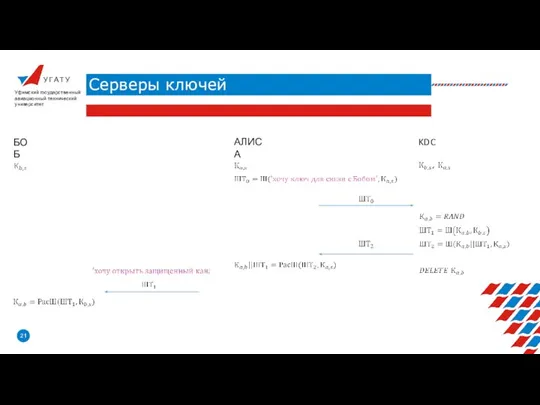

- 21. У Г А Т У Серверы ключей Уфимский государственный авиационный технический университет АЛИСА БОБ KDC

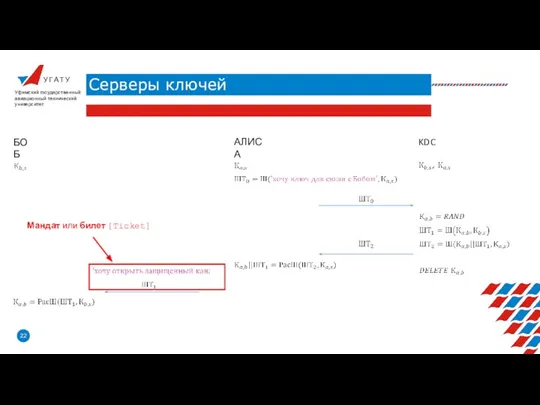

- 22. У Г А Т У Серверы ключей Уфимский государственный авиационный технический университет АЛИСА БОБ KDC Мандат

- 23. У Г А Т У Содержание лекции Уфимский государственный авиационный технический университет Общие сведения о криптографических

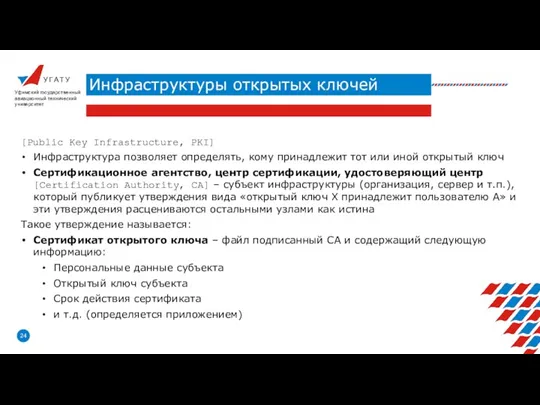

- 24. У Г А Т У Инфраструктуры открытых ключей Уфимский государственный авиационный технический университет [Public Key Infrastructure,

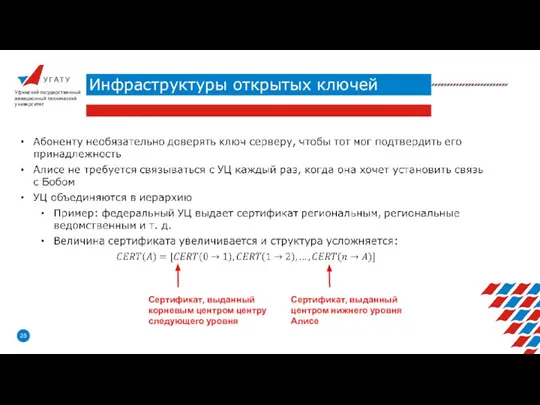

- 25. У Г А Т У Инфраструктуры открытых ключей Уфимский государственный авиационный технический университет Сертификат, выданный корневым

- 26. У Г А Т У Инфраструктуры открытых ключей Уфимский государственный авиационный технический университет Практические особенности На

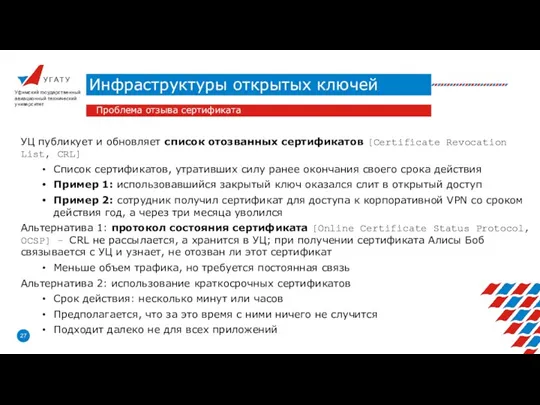

- 27. У Г А Т У Инфраструктуры открытых ключей Уфимский государственный авиационный технический университет Проблема отзыва сертификата

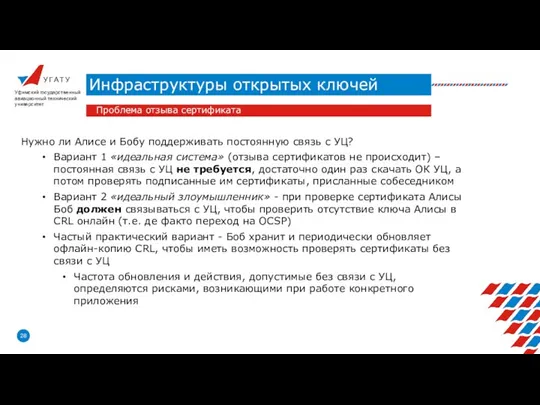

- 28. У Г А Т У Инфраструктуры открытых ключей Уфимский государственный авиационный технический университет Проблема отзыва сертификата

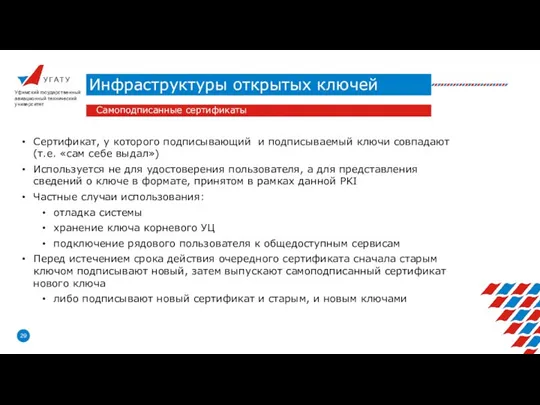

- 29. У Г А Т У Инфраструктуры открытых ключей Уфимский государственный авиационный технический университет Самоподписанные сертификаты Сертификат,

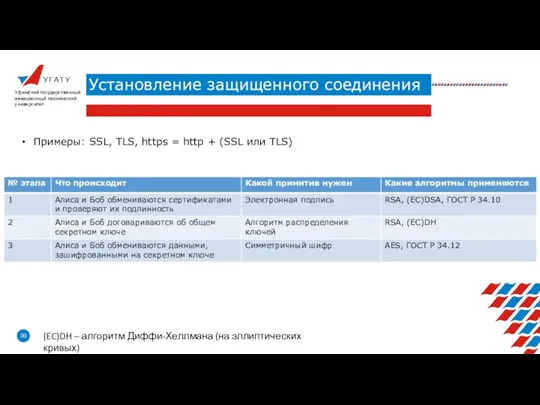

- 30. У Г А Т У Установление защищенного соединения Уфимский государственный авиационный технический университет Примеры: SSL, TLS,

- 32. Скачать презентацию

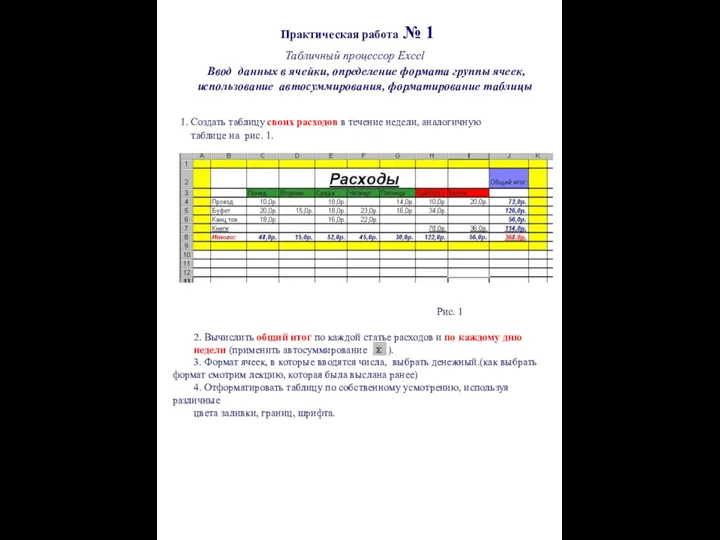

Табличный процессор Excel. Практическая работа №1

Табличный процессор Excel. Практическая работа №1 Алгоритм работы с сайтом

Алгоритм работы с сайтом Системы счисления

Системы счисления Поколение ЭВМ

Поколение ЭВМ Разработка моделей для справочной системы по ремонту сложных узлов автомобиля

Разработка моделей для справочной системы по ремонту сложных узлов автомобиля Инструкция заполнения заявления для предоставления субсидий на оплату ЖКУ через ПГУ

Инструкция заполнения заявления для предоставления субсидий на оплату ЖКУ через ПГУ Программное обеспечение внешних устройств

Программное обеспечение внешних устройств Циклы Паскаль

Циклы Паскаль Киберспорт

Киберспорт Логическое проектирование

Логическое проектирование Заставка 100 идей для Беларуси

Заставка 100 идей для Беларуси Оператор выбора Case

Оператор выбора Case Онлайн-доска Padlet

Онлайн-доска Padlet Презентация на тему Язык современной Интернет - субкультуры

Презентация на тему Язык современной Интернет - субкультуры  Что такое журналистика?

Что такое журналистика? Гендерное воспитание. Ты не один

Гендерное воспитание. Ты не один Олимпийский день на уроке технологии и информатики

Олимпийский день на уроке технологии и информатики Информационно-коммуникационные технологии обучения (ИКТ)

Информационно-коммуникационные технологии обучения (ИКТ) Перспективы развития информационных технологий в образовании

Перспективы развития информационных технологий в образовании Конкурс LetoNeon для социальных сетей ТРК ЛЕТО

Конкурс LetoNeon для социальных сетей ТРК ЛЕТО EM2E Chassis

EM2E Chassis трпо3

трпо3 Язык как средство кодирования

Язык как средство кодирования 1. буква

1. буква Средства и методы защиты информации. Лекция 3

Средства и методы защиты информации. Лекция 3 Устройство компьютера

Устройство компьютера Captcha и recaptcha

Captcha и recaptcha Программирование на языке С++. Множества. Мультимножества

Программирование на языке С++. Множества. Мультимножества