Содержание

- 2. Утренний круг!

- 3. Какие есть опасности в Интернете? Повторение:

- 4. Какую информацию из интернета Вы используете? Ответьте на вопрос:

- 5. Обращаете ли Вы, внимание из каких источников она берется? Ответьте на вопрос:

- 6. Как Вы думаете правильно можно использовать данную информацию, с этической и моральной стороны, по отношению к

- 7. В каких случаях нельзя использовать чужие работы? Ответьте на вопрос:

- 8. 1. «Автор» 2. «Авторское право» 3. «Защита авторских прав» 4. «Плагиат» Знакомы ли Вам термины?

- 9. Какова же тема сегодняшнего урока?

- 10. Копирование информации при работе в Интернете. Тема: Цель: 5.4.2.1 рассуждать о незаконности копирования чужой работы

- 11. 1 сценарий 2 сценарий Задание для групп:

- 12. Разработка критериев оценивания

- 13. 10 минут Время выполнения постера

- 14. Защита работ групп(постеров)

- 15. Оценивание по критериям

- 16. Физминутка

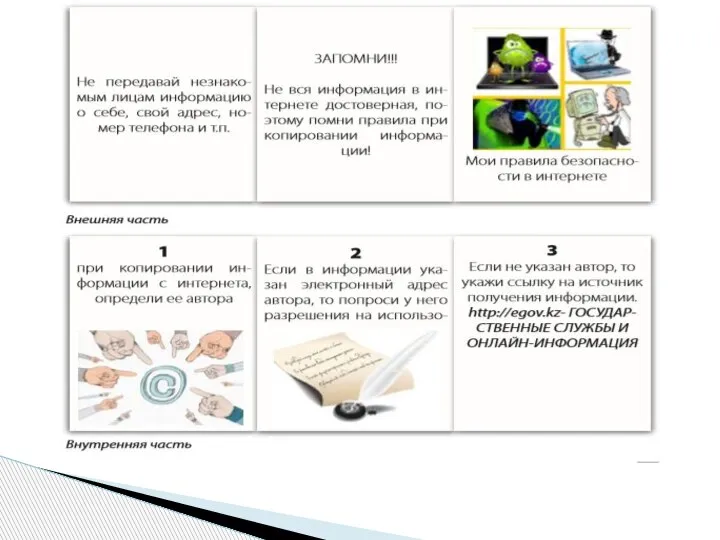

- 17. Продолжите выполнение буклета с прошлого урока Практическое задание для индивидуального вполнения на компьютере

- 19. Оценивание учителем

- 20. Какова была цель сегодняшнего урока? Достигли ли Вы её? Если «Да», то как? Если «Нет», то

- 22. Скачать презентацию

Относительные и абсолютные ссылки в Microsoft Excel

Относительные и абсолютные ссылки в Microsoft Excel Переменные. Присваиваем значения

Переменные. Присваиваем значения 26 урок 8 клас Структура веб-сторінок Поняття про мову HTML 1

26 урок 8 клас Структура веб-сторінок Поняття про мову HTML 1 Биография И.А. Крылова

Биография И.А. Крылова Решение систем линейных уравнений при помощи компьютерных технологий

Решение систем линейных уравнений при помощи компьютерных технологий Интеграция с 1С: Документооборот. Программный интерфейс

Интеграция с 1С: Документооборот. Программный интерфейс Строки в C#

Строки в C# Сторителлинг

Сторителлинг Информационная система Покупка билетов в кино

Информационная система Покупка билетов в кино Пресс-релиз – основной инструмент PR

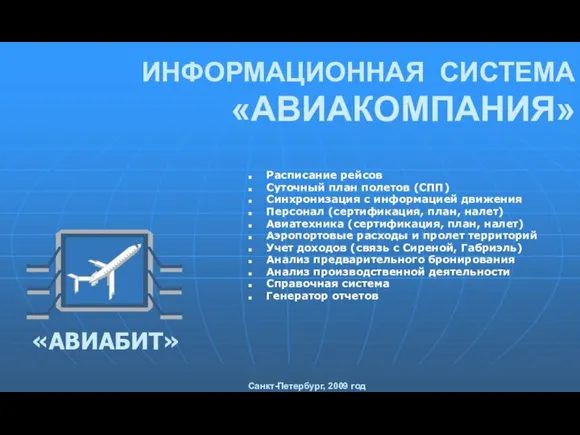

Пресс-релиз – основной инструмент PR Информационная система Авиакомпания

Информационная система Авиакомпания Круглый стол. Цифровая 3D-медицина. Тенденции развития научно-исследовательской работы студентов Арзамасского филиала ННГУ

Круглый стол. Цифровая 3D-медицина. Тенденции развития научно-исследовательской работы студентов Арзамасского филиала ННГУ SimShop. Mobile version comment

SimShop. Mobile version comment Smart. Оформление POS-кредитов просто, быстро и без бумаг

Smart. Оформление POS-кредитов просто, быстро и без бумаг Числовые типы данных. Стандартные функции языка Паскаль

Числовые типы данных. Стандартные функции языка Паскаль Разветвляющиеся вычислительные процессы

Разветвляющиеся вычислительные процессы Дочитываемость и досматриваемость

Дочитываемость и досматриваемость Системное мышление

Системное мышление Мини-хакатон ИИТТ

Мини-хакатон ИИТТ Трихадеры в rainbow six

Трихадеры в rainbow six Школьная библиотека в электронном образовательном пространстве

Школьная библиотека в электронном образовательном пространстве Байланыс негіздері

Байланыс негіздері Программирование (Python). Введение

Программирование (Python). Введение Школьный музей. Макет

Школьный музей. Макет Ошибки в тестировании ПО

Ошибки в тестировании ПО Самообразование в сфере QA

Самообразование в сфере QA Адаптация известных форм квестов для еврейского образования

Адаптация известных форм квестов для еврейского образования Образные коды двузначных чисел (урок 11)

Образные коды двузначных чисел (урок 11)