Содержание

- 2. Metasploit Framework

- 3. Metasploit - фреймворк для создания эксплойтов Основные параметры: написан на Ruby; широкая поддержка, распространен в сборках

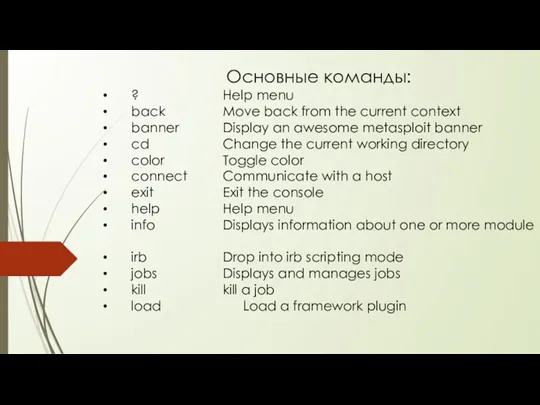

- 4. Основные команды: ? Help menu back Move back from the current context banner Display an awesome

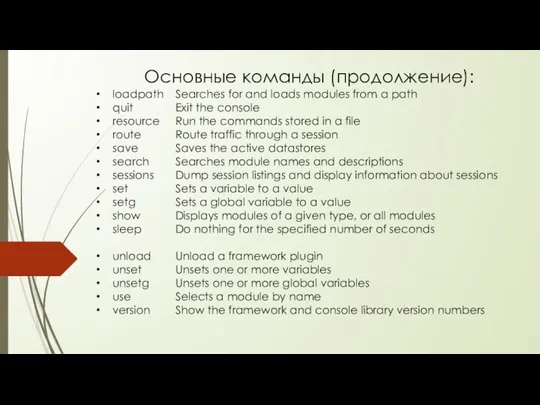

- 5. Основные команды (продолжение): loadpath Searches for and loads modules from a path quit Exit the console

- 6. Metasploit использует различные библиотеки, которые играют ключевую роль в функционировании системы. Эти библиотеки представляют собой набор

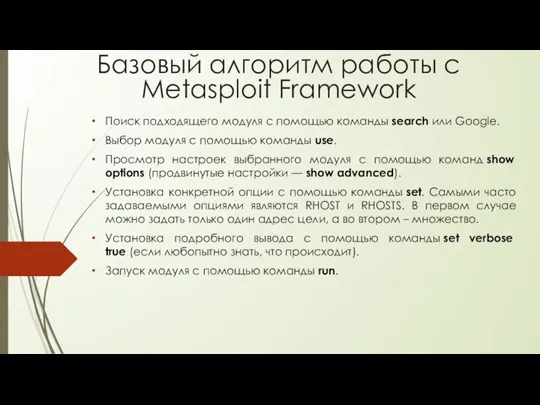

- 7. Базовый алгоритм работы с Metasploit Framework Поиск подходящего модуля с помощью команды search или Google. Выбор

- 8. Armitage Если вы хотите использовать Metasploit с графическим интерфейсом (GUI), то здесь есть несколько вариантов. Например,

- 9. Модули У Metasploit есть шесть разных модулей: payloads exploits post nops auxiliary encoders

- 10. Payloads — это код, который мы оставляем на взломанной системе. Некоторые называют их слушателями (listener), руткитами

- 11. Exploits — это шелл-код, который использует уязвимость или недостатки в системе. Это очень специфичный код. Например,

- 12. Post — это модули, которые мы можем использовать для пост эксплуатационных атак системы (т.е. после получения

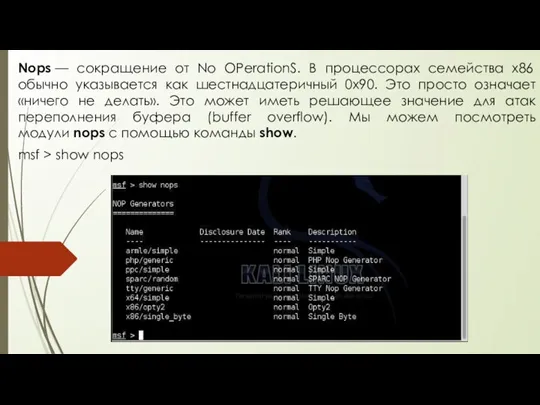

- 13. Nops — сокращение от No OPerationS. В процессорах семейства x86 обычно указывается как шестнадцатеричный 0x90. Это

- 14. Auxiliary — включает в себя множество модулей (695), которые не вписываются ни в одну из других

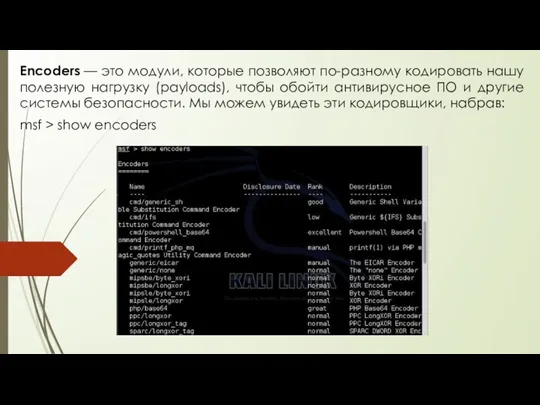

- 15. Encoders — это модули, которые позволяют по-разному кодировать нашу полезную нагрузку (payloads), чтобы обойти антивирусное ПО

- 16. Заключение Мы рассмотрели применение Metasploit Framework для возможности самостоятельного применения администраторами для тестирования защищенности и убедились

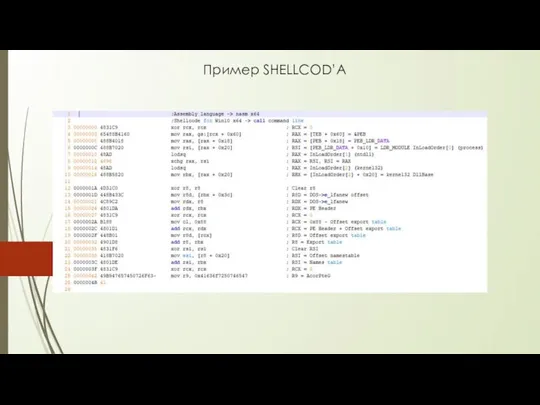

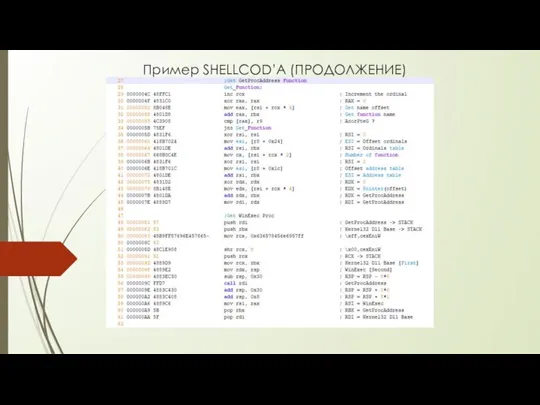

- 17. Пример SHELLCOD’A

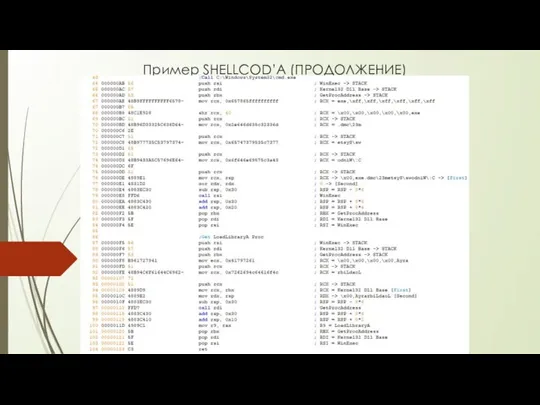

- 18. Пример SHELLCOD’A (ПРОДОЛЖЕНИЕ)

- 19. Пример SHELLCOD’A (ПРОДОЛЖЕНИЕ)

- 20. Проверка устойчивости Dr.Web Katana к сетевому EXPLOIT’У ETERNAL BLUE Dr.Web KATANA Kills Active Threats And New

- 21. Технологически сложные и особо опасные вирусы вирусописатели проверяют на обнаружение вирусными базами всех антивирусов перед тем

- 22. Одним из методов снижения вероятности инфицирования является использование нескольких антивирусных решений. Так, требование ФСТЭК России гласит:

- 23. Несигнатурный антивирус Dr.Web KATANA решает те же задачи, что и традиционный антивирус: распознаёт вредоносные процессы, отражает

- 24. Что контролирует Dr.Web KATANA Процессы легитимных приложений. Критические участки системы и системные службы — загрузочные области

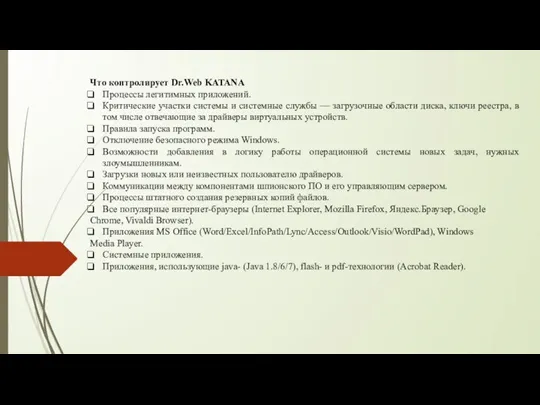

- 25. Dr.Web сертифицирован на отсутствие недекларированных возможностей – по 2 уровню контроля, на соответствие требованиям документа «Требования

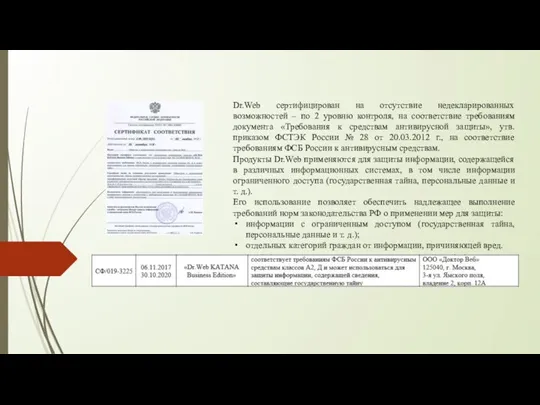

- 26. Согласно Информационному сообщению ФСТЭК России от 30 июля 2012 г. N 240/24/3095 «Об Утверждении требований к

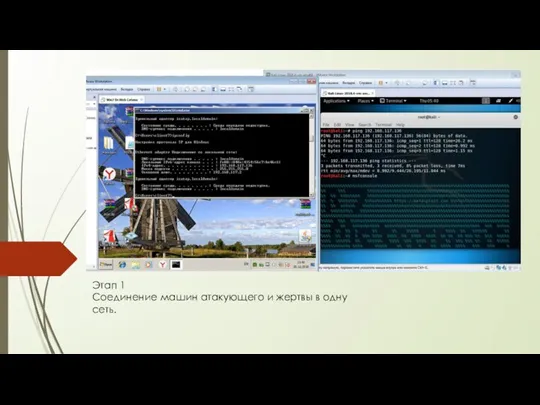

- 27. Этап 1 Соединение машин атакующего и жертвы в одну сеть.

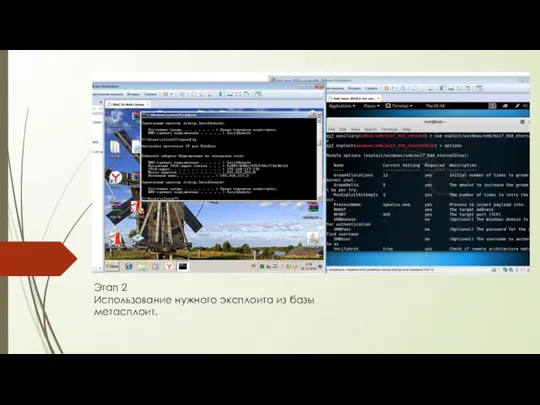

- 28. Этап 2 Использование нужного эксплоита из базы метасплоит.

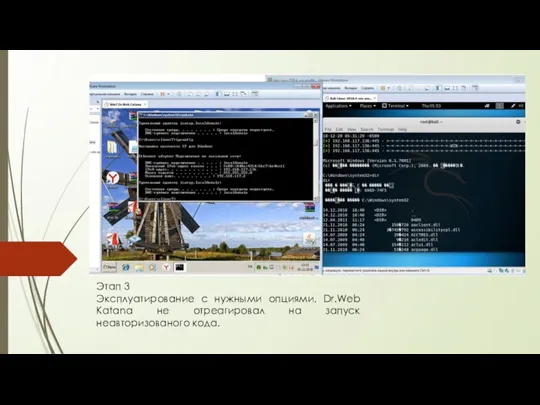

- 29. Этап 3 Эксплуатирование с нужными опциями. Dr.Web Katana не отреагировал на запуск неавторизованого кода.

- 30. Спасибо за внимание!

- 31. Системы обнаружения вторжений IDS/IPS

- 32. IDS и принципы ее работы; Предназначение систем обнаружения вторжений; Элементы IDS; Основные задачи; Сильные и слабые

- 33. IDS и принципы ее работы Системы обнаружения вторжений (intrusion detection systems) - это программные или аппаратные

- 34. Предназначение систем обнаружения вторжений Информационные системы и сети постоянно подвергаются кибер-атакам. Брандмауэров и антивирусов для отражения

- 35. Предназначение систем обнаружения вторжений Благодаря всемирной паутине в их распоряжении очень много совершенно бесплатного вредоносного софта

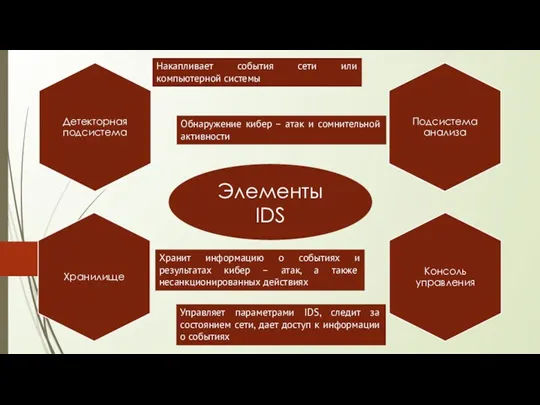

- 36. Элементы IDS Накапливает события сети или компьютерной системы Обнаружение кибер – атак и сомнительной активности Хранит

- 37. Основные задачи, решаемые системой обнаружения вторжений Система обнаружения вторжений имеет две основные задачи: анализ источников информации;

- 38. Основные задачи, решаемые системой обнаружения вторжений мониторит и анализирует активность пользователей; занимается аудитом конфигурации системы и

- 39. Сильные и слабые стороны систем С помощью IDS можно добиться следующего: улучшить параметры целостности сетевой инфраструктуры;

- 40. Сильные и слабые стороны систем Система IDS не в состоянии: восполнить недостатки в сетевых протоколах; сыграть

- 41. Подвиды IDS по способу мониторинга NIDS (то есть IDS, которые мониторят всю сеть (network)) занимаются анализом

- 42. Подвиды IDS по способу мониторинга NIDS (network-based IDS) – это те системы, которые легко встраивать в

- 43. Подвиды IDS по способу мониторинга Также NIDS не могут определить, что случилось в результате атаки, нанесла

- 45. Подвиды IDS по способу мониторинга HIDS (IDS, мониторящие хост (host)) обслуживают лишь конкретный компьютер. Это, естественно,

- 46. Подвиды IDS по способу мониторинга К недостаткам данной системы можно отнести возможность ее блокирования или даже

- 48. Подвиды IDS по методу выявления атак Метод анализа сигнатур. В этом случае пакеты данных проверяются на

- 49. Подвиды IDS по методу выявления атак Метод аномалий. При его помощи обнаруживаются неправомерные действия в сети

- 50. Подвиды IDS по методу выявления атак Метод политик. Еще одним методом выявления атак является метод политик.

- 51. IPS – следующий этап IDS IPS (intrusion prevention system) IPS расшифровывается как "предотвращение вторжения в систему".

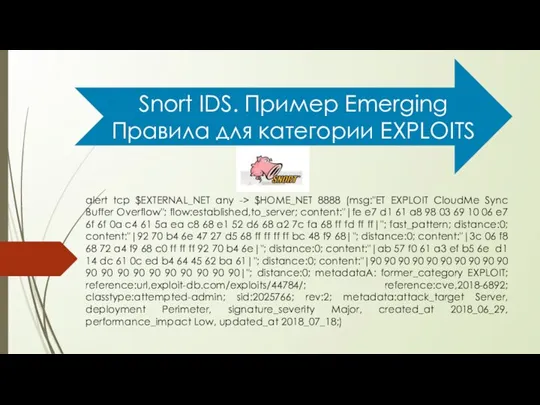

- 52. Snort IDS. Пример Emerging Правила для категории EXPLOITS alert tcp $EXTERNAL_NET any -> $HOME_NET 8888 (msg:"ET

- 53. Snort IDS. Пример реакции. 03/21-18:49:25.612796 [**] [1:2023672:2] ET TROJAN JS/WSF Downloader Dec 08 2016 M4 [**]

- 54. Спасибо за внимание!

- 55. Тестирование на проникновение. Схемы и техники проведения тестирования

- 56. Рассмотрим следующие этапы тестирования защищенности, присутствующие в практически любом проекте по тестированию на проникновение: Постановка задачи

- 57. Этап 1. Постановка задачи Тестирование защищенности любой ИТ-инфраструктуры начинается с постановки задачи. В нашем случае мы

- 58. Этап 2. Сбор информации и поиск целей Для проведения тестирования защищенности специалистам предоставляют доступ в сеть

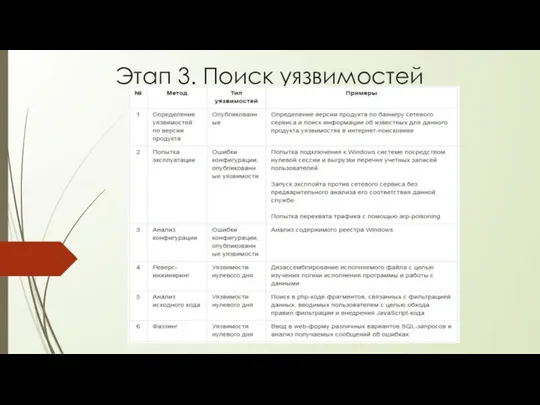

- 59. Этап 3. Поиск уязвимостей

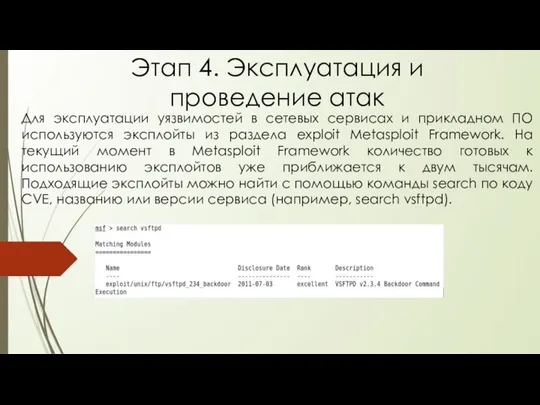

- 60. Этап 4. Эксплуатация и проведение атак Для эксплуатации уязвимостей в сетевых сервисах и прикладном ПО используются

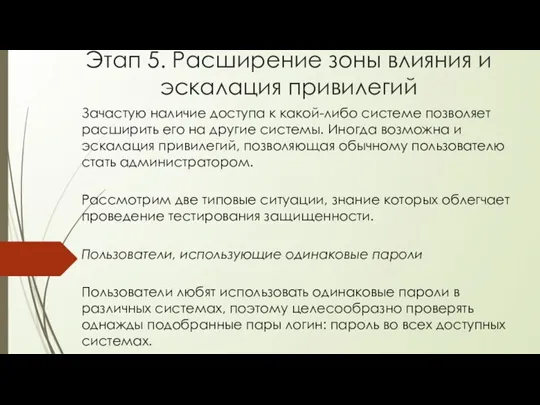

- 61. Этап 5. Расширение зоны влияния и эскалация привилегий Зачастую наличие доступа к какой-либо системе позволяет расширить

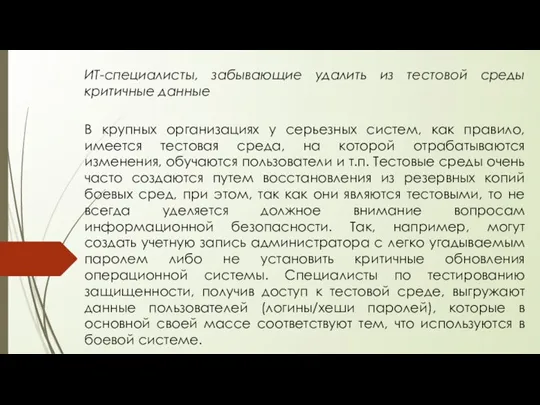

- 62. ИТ-специалисты, забывающие удалить из тестовой среды критичные данные В крупных организациях у серьезных систем, как правило,

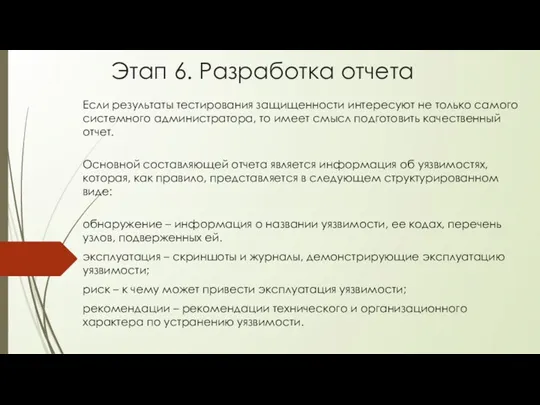

- 63. Этап 6. Разработка отчета Если результаты тестирования защищенности интересуют не только самого системного администратора, то имеет

- 64. Спасибо за внимание!

- 65. Расследование инцидентов blue teaming

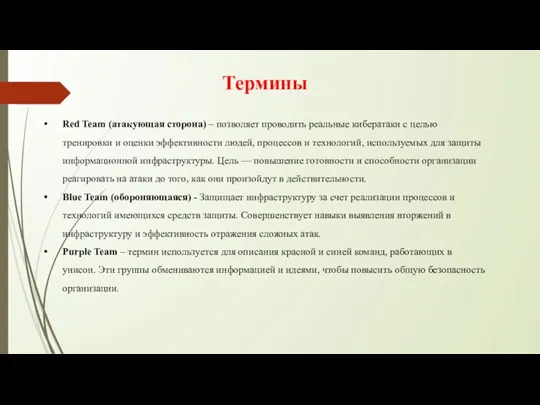

- 66. Red Team (атакующая сторона) – позволяет проводить реальные кибератаки с целью тренировки и оценки эффективности людей,

- 67. Blue Team решаемые задачи Выявление слабых мест до того, как это сделают злоумышленники Приобретение опыта реагирования

- 68. Blue Team особенности работ Отсутствуют ограничения в средствах достижения цели Проводится встреча команд Red и Blue

- 69. Blue Team общие навыки Полное понимание стратегии безопасности организации в отношении людей, инструментов и технологий. Навыки

- 70. Blue Team построение работы Проведение DNS-исследования Проведение цифрового анализа для определения базовой сетевой активности и более

- 71. Blue Team навыки команды Организованность и детализация Анализ кибербезопасности и профиль угроз Методы закалки Знание систем

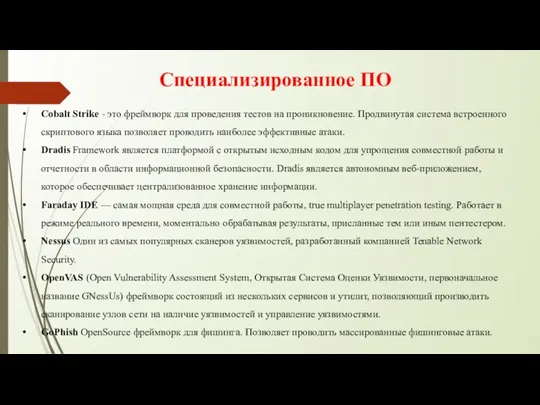

- 72. Специализированное ПО Cobalt Strike - это фреймворк для проведения тестов на проникновение. Продвинутая система встроенного скриптового

- 73. СПАСИБО ЗА ВНИМАНИЕ!

- 74. Подготовка к тестированию и сбор информации

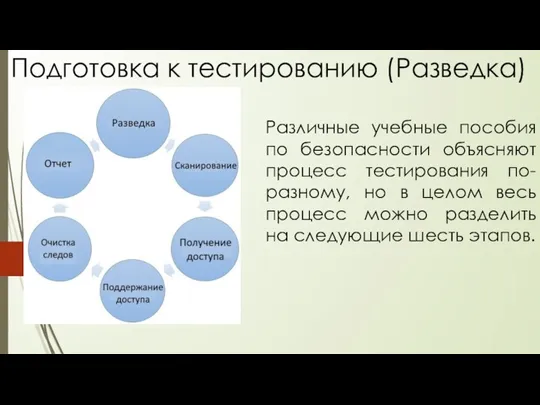

- 75. Подготовка к тестированию (Разведка) Различные учебные пособия по безопасности объясняют процесс тестирования по-разному, но в целом

- 76. Подготовка к тестированию(Разведка) Сбор информации и знакомство с целевыми системами - это первый процесс тестирования. Разведка

- 77. Подготовка к тестированию (Разведка) Существует два вида разведки - активная разведка и пассивная разведка. Активная Разведка

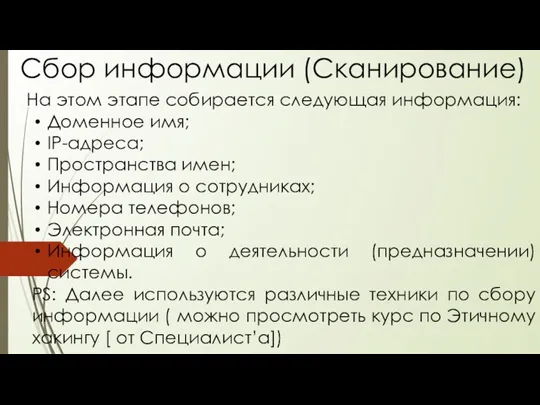

- 78. Сбор информации (Сканирование) Сканирование используется для сбора возможной информации о целевой компьютерной системе или сети. Сканирование

- 79. На этом этапе собирается следующая информация: Доменное имя; IP-адреса; Пространства имен; Информация о сотрудниках; Номера телефонов;

- 80. Спасибо за внимание!

- 81. Фаза непрерывного тестирования на проникновение

- 95. Скачать презентацию

![Snort IDS. Пример реакции. 03/21-18:49:25.612796 [**] [1:2023672:2] ET TROJAN JS/WSF Downloader Dec](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/1125890/slide-52.jpg)

Как заполнить Google форму?

Как заполнить Google форму? CSS (Cascading Style Sheets)

CSS (Cascading Style Sheets) Презентация на тему Научно-технический прогресс

Презентация на тему Научно-технический прогресс  Формирование и ведение единой автоматизированной информационной системы Единый реестр запрещенной информации

Формирование и ведение единой автоматизированной информационной системы Единый реестр запрещенной информации Основные устройства компьютера

Основные устройства компьютера Занятия по курсу Роботландия

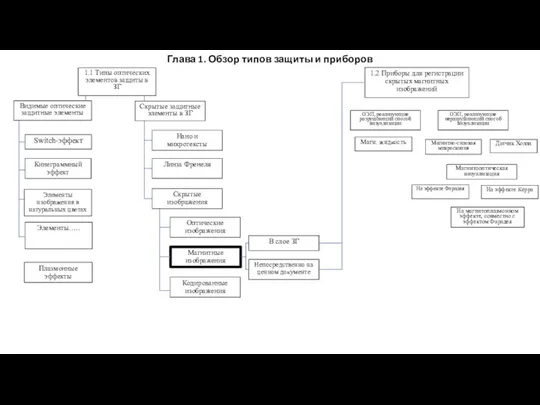

Занятия по курсу Роботландия Обзор типов защиты и приборов

Обзор типов защиты и приборов Анализ ui/ux дизайна сайтов

Анализ ui/ux дизайна сайтов Проверка статуса запроса (заявления) online. Личный кабинет

Проверка статуса запроса (заявления) online. Личный кабинет Сайт для поиска преподавателей

Сайт для поиска преподавателей ГИС_Введение_Лекция 6 (1)

ГИС_Введение_Лекция 6 (1) Оптоволоконные сети

Оптоволоконные сети Инструменты Corel

Инструменты Corel Безопасный интернет. Игра

Безопасный интернет. Игра Программное обеспечение компьютера

Программное обеспечение компьютера Презентация на тему Вычислительная техника четвертого поколения

Презентация на тему Вычислительная техника четвертого поколения  Основы проектирования баз данных. Распределенная обработка данных

Основы проектирования баз данных. Распределенная обработка данных Программное обеспечение: Уровни и классификация

Программное обеспечение: Уровни и классификация Построение диаграмм и графиков в электронных таблицах. Практическая работа

Построение диаграмм и графиков в электронных таблицах. Практическая работа Электронно-библиотечная система консультант студента

Электронно-библиотечная система консультант студента Users. CREATE TABLE user

Users. CREATE TABLE user Автоматизация и диспетчеризация систем вентиляции

Автоматизация и диспетчеризация систем вентиляции Курс Основы программирования. Часть 2

Курс Основы программирования. Часть 2 Цифровые сервисы сети интернет в помощь педагогам

Цифровые сервисы сети интернет в помощь педагогам Циклы в С/С++

Циклы в С/С++ 1111111111111111111111111

1111111111111111111111111 Как начать продажи

Как начать продажи Информационно-коммуникативные технологии

Информационно-коммуникативные технологии