Содержание

- 2. ГОСТ Р ИСО/МЭК 17799:2005 ГОСТ Р ИСО/МЭК 17799:2005 «Информационная технология. Практические правила управления информационной безопасностью» Кратко

- 3. ГОСТ Р ИСО/МЭК 17799:2005 При предоставлении доступа к информационным системам специалистам сторонних организаций необходимо особое внимание

- 4. ГОСТ Р ИСО/МЭК 17799:2005 Далее предлагается классифицировать информацию, чтобы определить ее приоритетность, необходимость и степень ее

- 5. ГОСТ Р ИСО/МЭК 27001-2006 ГОСТ Р ИСО/МЭК 27001-2006 «Информационная технология. Методы и средства обеспечения безопасности. Системы

- 6. ГОСТ Р ИСО/МЭК 27001-2006 Этапы построения и использования СМИБ [1]

- 7. ГОСТ Р ИСО/МЭК 27001-2006 организация должна в соответствии с утвержденным графиком проводить внутренние аудиты СМИБ, позволяющие

- 8. Политика безопасности Вопросы защиты информации в АС регламентируется политикой безопасности. Политика безопасности определяется как совокупность документированных

- 9. Политика безопасности - определение целей политики безопасности - определение принципов обеспечения границ применимости политики безопасности -

- 10. Политика безопасности Классифицирование Двух или трех уровней классификации обычно достаточно для любой организации. Самый нижний уровень

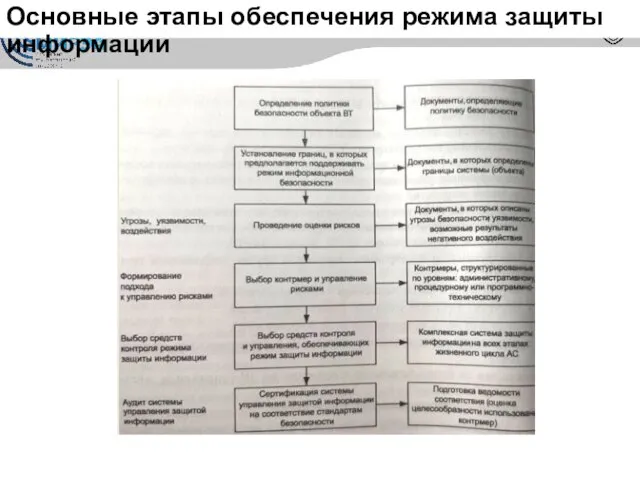

- 11. Основные этапы обеспечения режима защиты информации

- 12. Примеры документов («бумажная безопасность») «Концепция обеспечения безопасности в автоматизированной системе организации» «Защита от несанкционированного доступа к

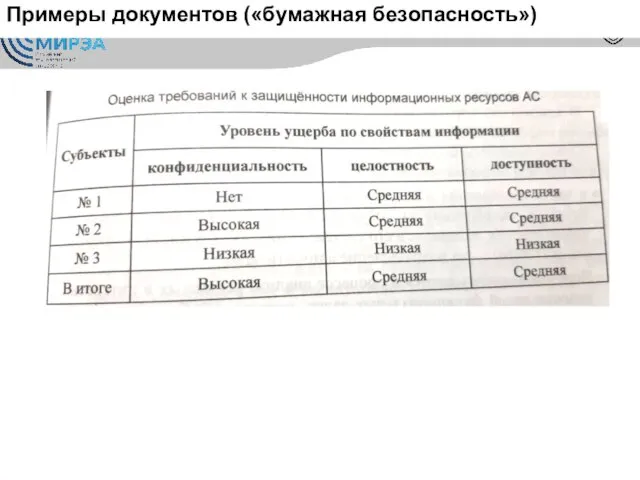

- 13. Примеры документов («бумажная безопасность»)

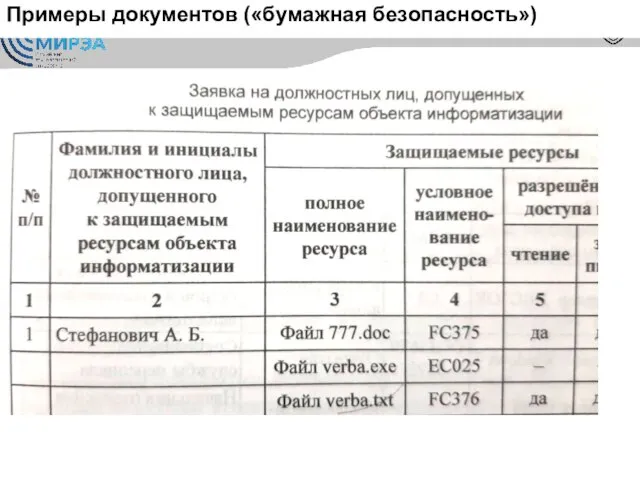

- 14. Примеры документов («бумажная безопасность»)

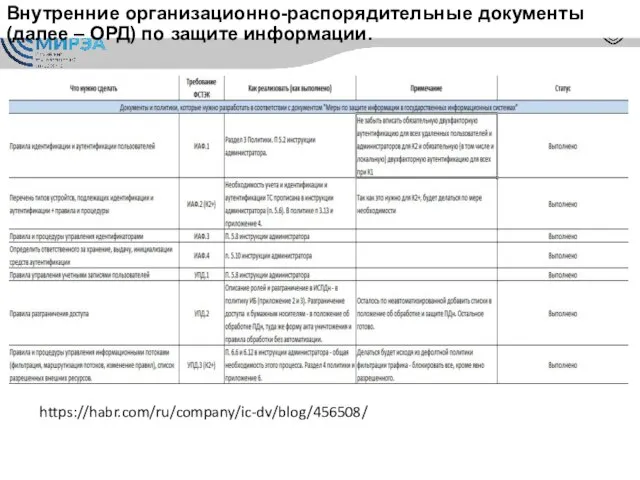

- 15. Внутренние организационно-распорядительные документы (далее – ОРД) по защите информации. https://habr.com/ru/company/ic-dv/blog/456508/

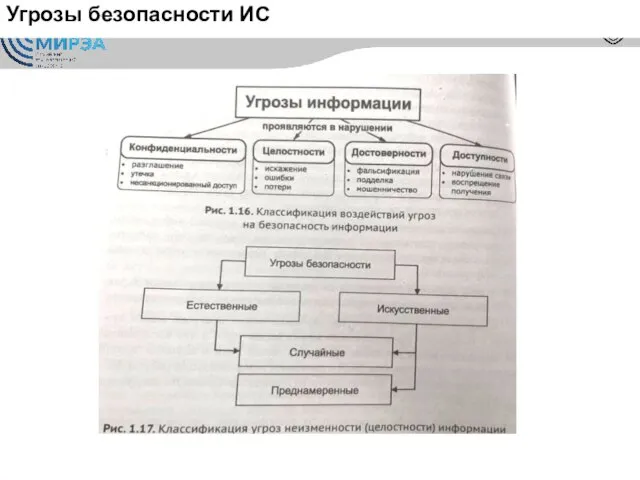

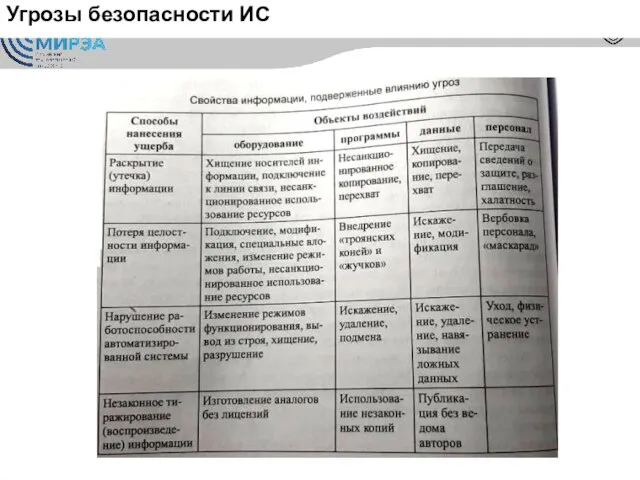

- 16. Угрозы безопасности ИС

- 17. Угрозы безопасности ИС

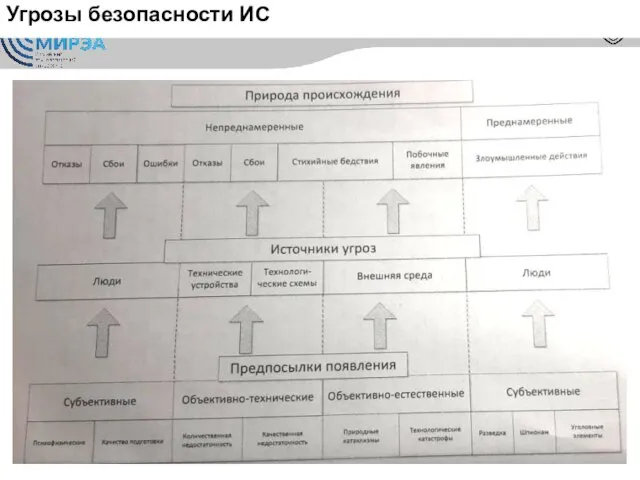

- 18. Угрозы безопасности ИС

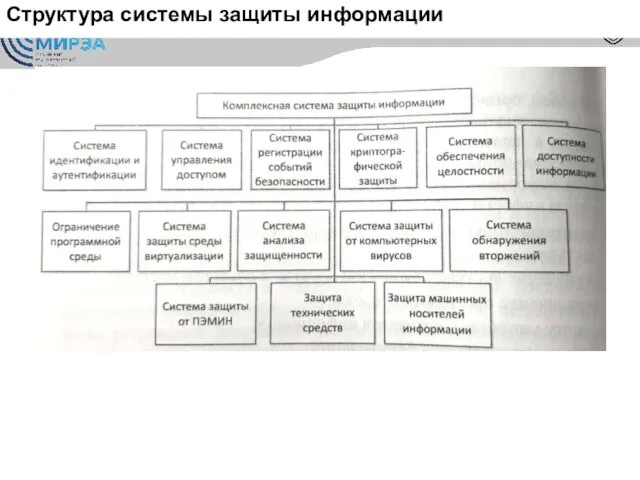

- 19. Структура системы защиты информации

- 20. Структура системы защиты информации УБИ = [возможности нарушителя; уязвимости информационной системы; способ реализации угрозы; последствия реализации

- 21. Два подхода к обоснованию проекта подсистемы обеспечения безопасности На практике наибольшее распространение получили два подхода к

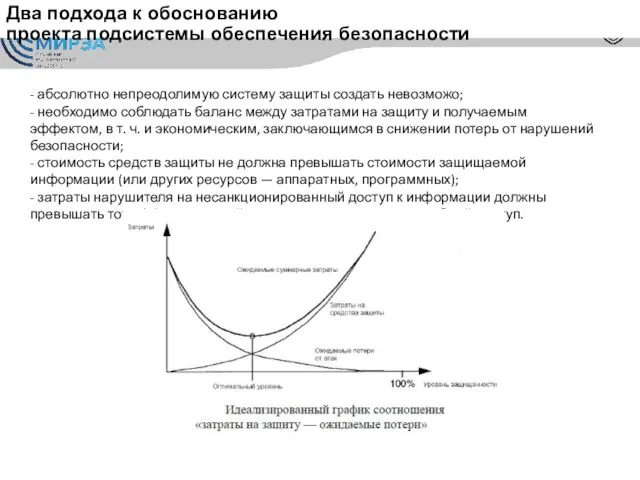

- 22. Два подхода к обоснованию проекта подсистемы обеспечения безопасности - абсолютно непреодолимую систему защиты создать невозможо; -

- 23. Риски Ресурсом или активом будем называть именованный элемент ИС, имеющий (материальную) ценность и подлежащий защите. Риск

- 24. Риски Исходя из сказанного выше, в процессе оценки риска надо оценить стоимость ущерба и частоту возникновения

- 25. Риски Ожидаемый ущерб сравнивается с затратами на меры и средства защиты, после чего принимается решение в

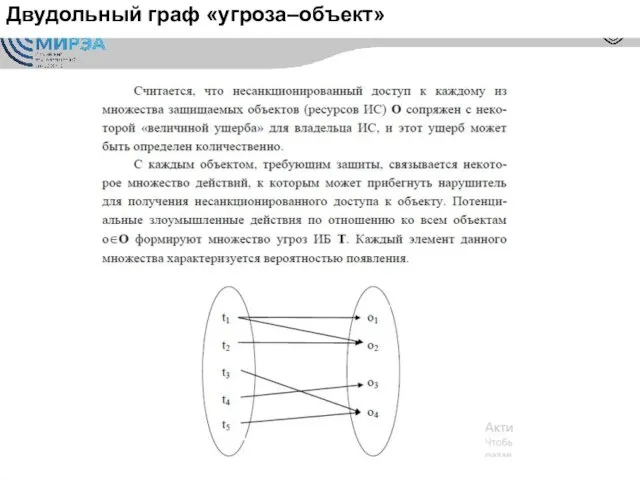

- 26. Двудольный граф «угроза–объект»

- 27. Двудольный граф «угроза–объект» Цель защиты состоит в том, чтобы «перекрыть» каждое ребро данного графа и воздвигнуть

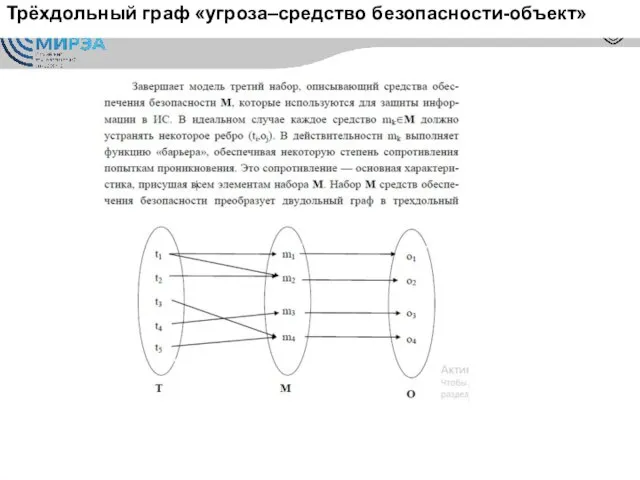

- 28. Трёхдольный граф «угроза–средство безопасности-объект»

- 29. Система Клементса

- 30. Система Клементса

- 31. Lifecycle Security Lifecycle Security — это обобщенная схема построения комплексной защиты компьютерной сети предприятия. Выполнение описываемого

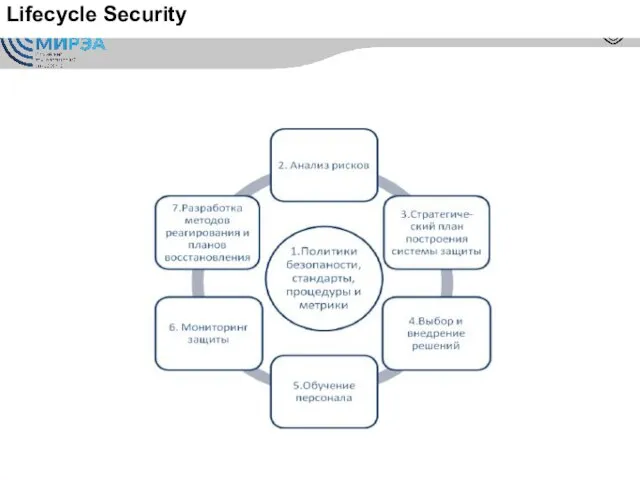

- 32. Lifecycle Security

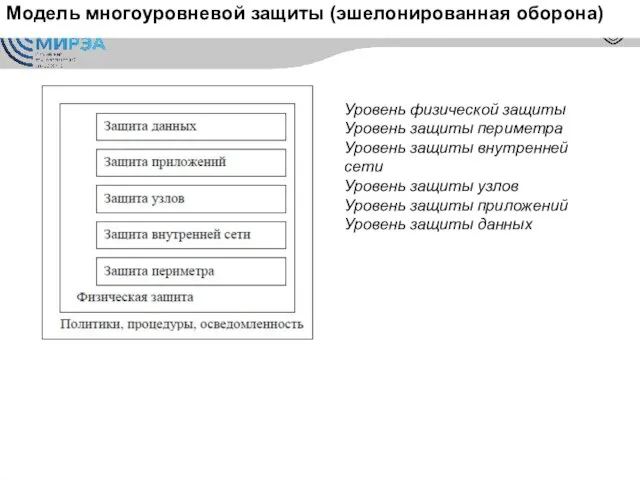

- 33. Модель многоуровневой защиты (эшелонированная оборона) Уровень физической защиты Уровень защиты периметра Уровень защиты внутренней сети Уровень

- 34. Методика управления рисками, предлагаемая Майкрософт

- 35. МЕТОДИКИ И ПРОГРАММНЫЕ ПРОДУКТЫ ДЛЯ ОЦЕНКИ РИСКОВ - методики, использующие оценку риска на качественном уровне (например,

- 36. Методика CRAMM - методики, использующие оценку риска на качественном уровне (например, по шкале «высокий», «средний», «низкий»).

- 37. Методика CRAMM Исследование ИБ системы с помощью СRAMM проводится в три стадии: На первой стадии анализируется

- 38. Методика CRAMM Для оценки возможного ущерба CRAMM рекомендует использовать следующие параметры: - ущерб репутации организации; -

- 39. Методика CRAMM Для данных и программного обеспечения выбираются применимые к данной ИС критерии, дается оценка ущерба

- 40. Методика CRAMM На второй стадии анализа рассматривается все, что относится к идентификации и оценке уровней угроз

- 41. Методика CRAMM Основной подход для решения этой проблемы состоит в рассмотрении [2]: уровня угрозы уровня уязвимости

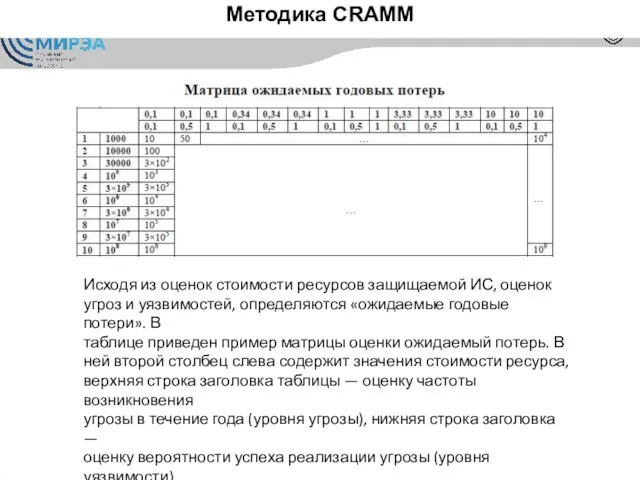

- 42. Методика CRAMM Исходя из оценок стоимости ресурсов защищаемой ИС, оценок угроз и уязвимостей, определяются «ожидаемые годовые

- 43. Литература М.А. Борисов, И.В.Заводцев, И.В. Чижов Основы программно-аппаратной защиты информации С.А. Нестеров Основы информационной безопасности

- 45. Скачать презентацию

![ГОСТ Р ИСО/МЭК 27001-2006 Этапы построения и использования СМИБ [1]](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/912320/slide-5.jpg)

![Методика CRAMM Основной подход для решения этой проблемы состоит в рассмотрении [2]:](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/912320/slide-40.jpg)

Безопасность в Интернете касается всех, касается каждого!

Безопасность в Интернете касается всех, касается каждого! Технология разработки программного обеспечения (вторая часть). Структурные шаблоны проектирования ПО

Технология разработки программного обеспечения (вторая часть). Структурные шаблоны проектирования ПО Где брать качественную научную информацию?

Где брать качественную научную информацию? Зависимость грамотности блогеров от количества подписчиков и возраста блогера

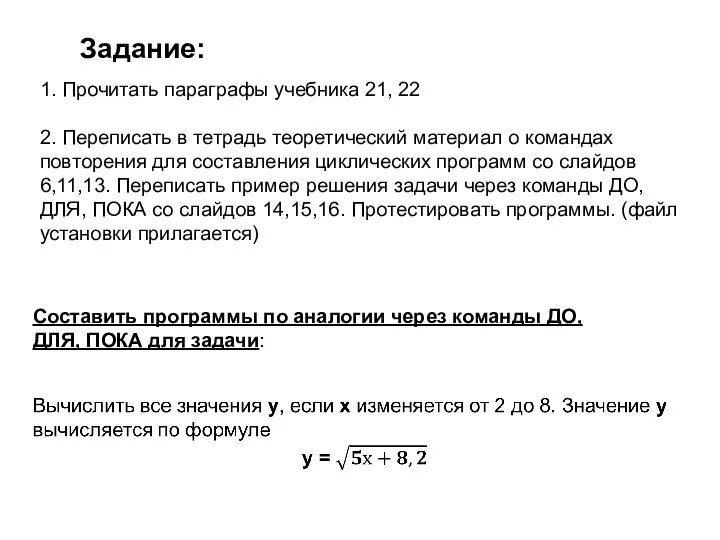

Зависимость грамотности блогеров от количества подписчиков и возраста блогера Циклы Паскаль

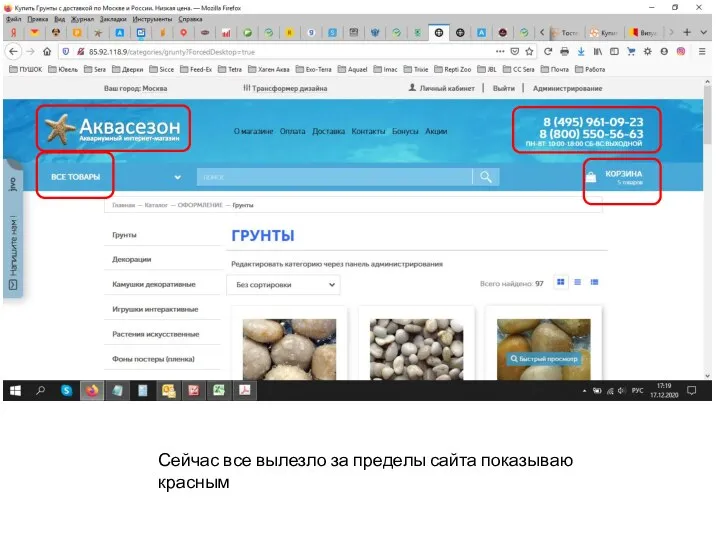

Циклы Паскаль Создание магазина

Создание магазина Параграф 5. Представление целых чисел в компьютере

Параграф 5. Представление целых чисел в компьютере Информация и ее свойства

Информация и ее свойства 4G от Vodafone

4G от Vodafone Онлайн-кассы: практика применения

Онлайн-кассы: практика применения Работа с сервером 1С

Работа с сервером 1С Использование систем мгновенного обмена сообщениями в процессе иноязычной подготовки студентов на примере сервиса Discord

Использование систем мгновенного обмена сообщениями в процессе иноязычной подготовки студентов на примере сервиса Discord html слайд1

html слайд1 Программирование на языке Java

Программирование на языке Java Аттестационная работа. Программирование игр на Construct 3. (5-7 классы)

Аттестационная работа. Программирование игр на Construct 3. (5-7 классы) 8-2-3

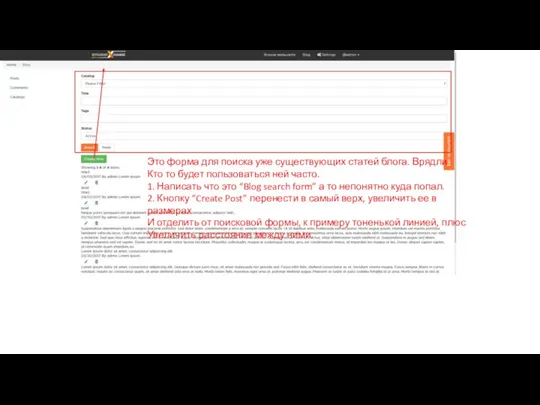

8-2-3 Форма для поиска уже существующих статей блога “Blog search form”

Форма для поиска уже существующих статей блога “Blog search form” Scada-системы. Информация о Invensys Wonderware, Iconics, Siemens, Indusoft, AdAstra, Emerson, Rockwell Automation

Scada-системы. Информация о Invensys Wonderware, Iconics, Siemens, Indusoft, AdAstra, Emerson, Rockwell Automation Электронная таблица

Электронная таблица Организация службы информационных технологий. Лекция 1

Организация службы информационных технологий. Лекция 1 Художественное моделирование и анимация в программе Blender

Художественное моделирование и анимация в программе Blender Micros – система управления ресторанами

Micros – система управления ресторанами Hot Potatoes - инструментальная программа-оболочка

Hot Potatoes - инструментальная программа-оболочка Лето в Кванториуме

Лето в Кванториуме Интернет в вашей жизни

Интернет в вашей жизни История развития Windows

История развития Windows Подготовка к ОГЭ по информатике и ИКТ. Разбор задачи №9 (определение длины пути по таблице расстояний)

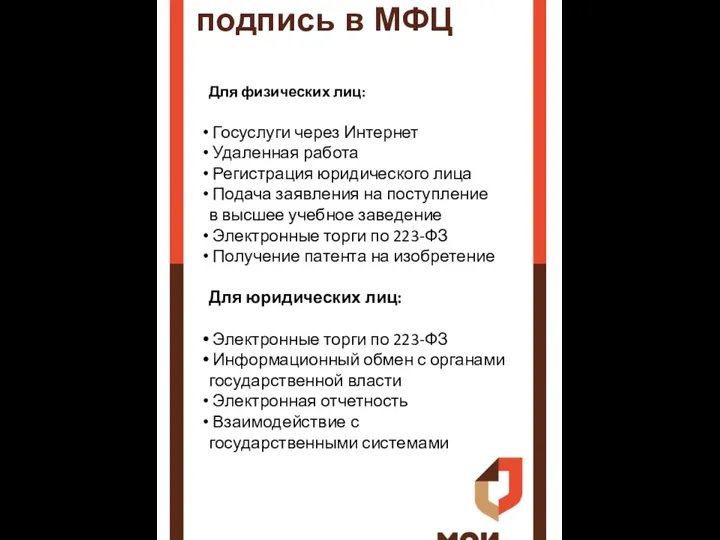

Подготовка к ОГЭ по информатике и ИКТ. Разбор задачи №9 (определение длины пути по таблице расстояний) Подпись в МФЦ

Подпись в МФЦ