Содержание

- 2. Виды интернет-мошенничества

- 3. . Что делать? Для граждан: не сообщать реквизиты карты никому. Представители банка их знают! Ни одна

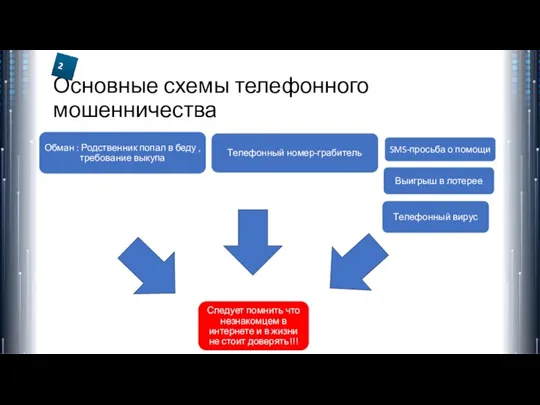

- 4. Основные схемы телефонного мошенничества 2

- 5. Фишинг Вид интернет-мошенничества, цель которого — получить идентификационные данные пользователей. Сюда относятся кражи паролей, номеров кредитных

- 6. . Фишинговые сайты, как правило, живут недолго (в среднем — 5 дней). Так как анти-фишинговые фильтры

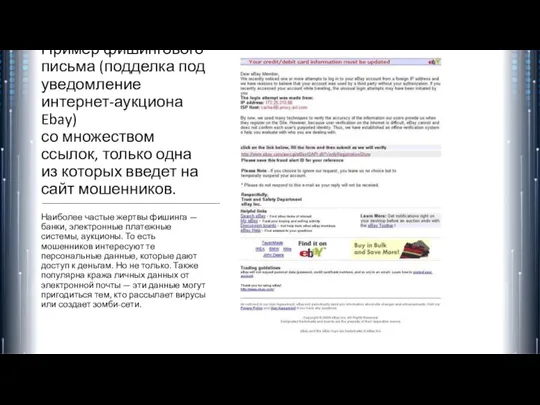

- 7. Пример фишингового письма (подделка под уведомление интернет-аукциона Ebay) со множеством ссылок, только одна из которых введет

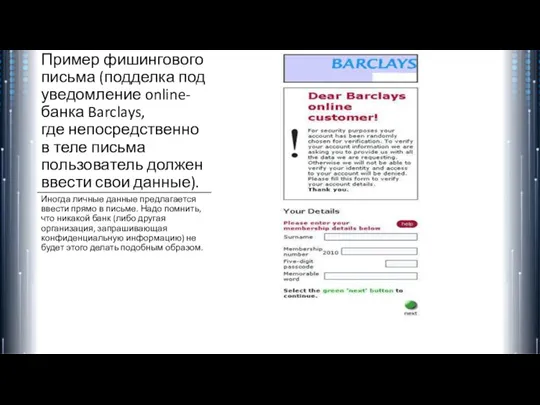

- 8. Пример фишингового письма (подделка под уведомление online-банка Barclays, где непосредственно в теле письма пользователь должен ввести

- 9. Кликбейт (с англ. "click" — щелчок, "bait" — наживка) — это известные каждому сенсационные заголовки. Их

- 10. Пример кликбейта вы видите справа В самом заголовке есть три признака кликбейта: местоимение “этот”, немотивированное использование

- 11. Сокращенные URL-адреса Сокращатели URL – это сервисы, которые позволяют преобразовать длинные адреса в более короткие и

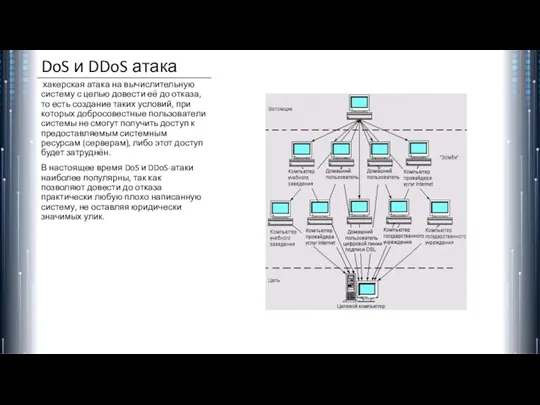

- 12. DoS и DDoS атака хакерская атака на вычислительную систему с целью довести её до отказа, то

- 13. Ботнет Mirai «Будущее» уже здесь Mirai – это самораспространяющийся ботнет-вирус. Исходный код для Mirai был сделан

- 14. Операции и потоки обмена данными в ботнете Mirai 1. Бот проводит атаку путем подбора, выясняя верительные

- 16. Скачать презентацию

Техническое обслуживание и ремонт блока питания устройства Бегущая строка (макет)

Техническое обслуживание и ремонт блока питания устройства Бегущая строка (макет) Как сформировать заявку на цикл

Как сформировать заявку на цикл Изучение возможностей и синтаксиса Python: Строки и работа с файлами. 7 занятие

Изучение возможностей и синтаксиса Python: Строки и работа с файлами. 7 занятие Microsoft Power Point. Упражнения по анимации объектов, выполненных из автофигур

Microsoft Power Point. Упражнения по анимации объектов, выполненных из автофигур ВКР: Применение методов оптимизации для формирования обобщенных кодов Баркера

ВКР: Применение методов оптимизации для формирования обобщенных кодов Баркера Введение в курс Информационные технологии

Введение в курс Информационные технологии Кооперация процессов и основные аспекты ее логической организации

Кооперация процессов и основные аспекты ее логической организации Поколение ЭВМ

Поколение ЭВМ Интро. Аналитик в IT

Интро. Аналитик в IT RFID технология: Открытая библиотека

RFID технология: Открытая библиотека Жизненный цикл дефекта (лекция - 6)

Жизненный цикл дефекта (лекция - 6) Вычислительная практика. Интерфейс

Вычислительная практика. Интерфейс Сетевые адаптеры

Сетевые адаптеры Программирование на языке Паскаль. Простейшие программы

Программирование на языке Паскаль. Простейшие программы Запросы с групповыми операциями

Запросы с групповыми операциями Системы диспетчерского контроля на новой элементной базе

Системы диспетчерского контроля на новой элементной базе Сложные условия. Язык программирования Pascal

Сложные условия. Язык программирования Pascal История вычислительных сетей Автор Skyfury Sparkle

История вычислительных сетей Автор Skyfury Sparkle Копия SQL_SBORKA

Копия SQL_SBORKA Параллельное программирование. Программирование взаимодействующих процессов

Параллельное программирование. Программирование взаимодействующих процессов Подключение к удаленному рабочему столу

Подключение к удаленному рабочему столу События объекта TForm

События объекта TForm Объекты(продолжение). Массивы. Деструктуризация

Объекты(продолжение). Массивы. Деструктуризация Базовые теги. Урок 2

Базовые теги. Урок 2 Интерактивные студенческие медиагруппы

Интерактивные студенческие медиагруппы Базы данных и информационные системы

Базы данных и информационные системы Python

Python Ключевые вопросы для обсуждения на текущий период

Ключевые вопросы для обсуждения на текущий период