Содержание

- 2. Введение Цель курсового проекта обоснование требований к системе защите значимого объекта критической информационной инфраструктуры и совершенствование

- 3. Анализ процесса формирования требований к системам безопасности объектов КИИ (начало) При определении требований СБО вновь создаваемые

- 4. Анализ процесса формирования требований к системам безопасности объектов КИИ (окончание) 4. Процессу формирования требований к СБО

- 5. Принцип удовлетворения потребностей при формировании требований к СБО перспективных КИИ Основывается на следующих предпосылках: цели развития

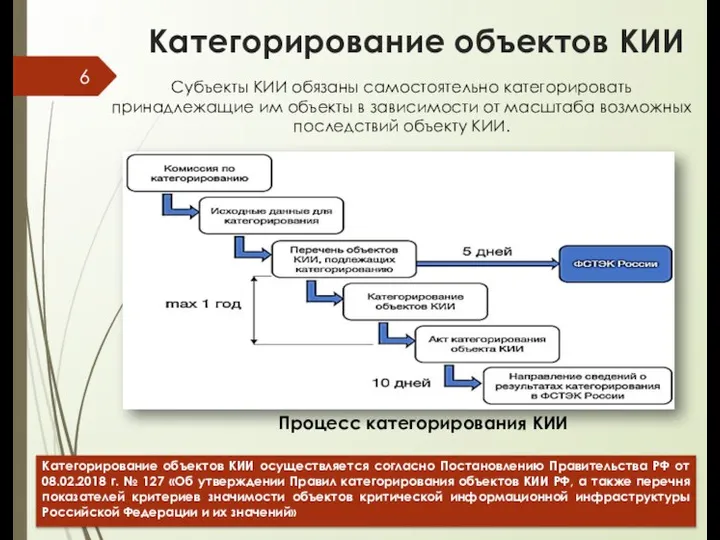

- 6. Категорирование объектов КИИ Категорирование объектов КИИ осуществляется согласно Постановлению Правительства РФ от 08.02.2018 г. № 127

- 7. Порядок категорирования объектов КИИ Реестр значимых объектов формируется и ведётся ФСТЭК России на основании данных, предоставляемых

- 8. Требования к системам безопасности значимых объектов КИИ Задачи, выполняемые системой безопасности: 1. Предотвращение неправомерного доступа к

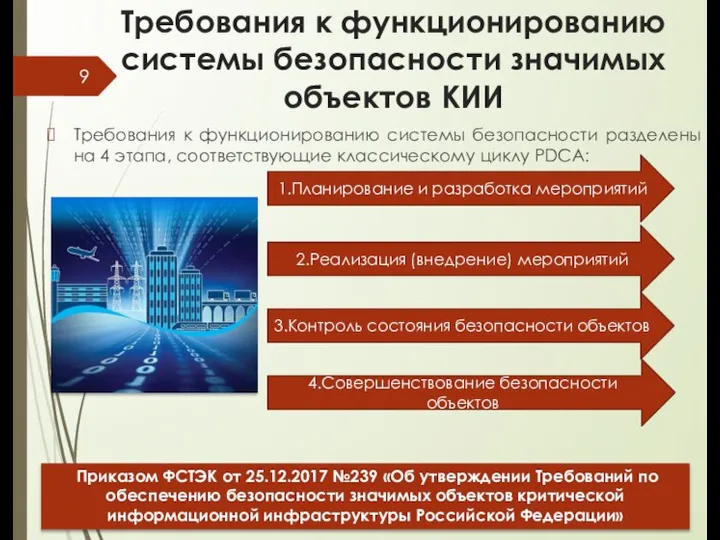

- 9. Требования к функционированию системы безопасности значимых объектов КИИ Требования к функционированию системы безопасности разделены на 4

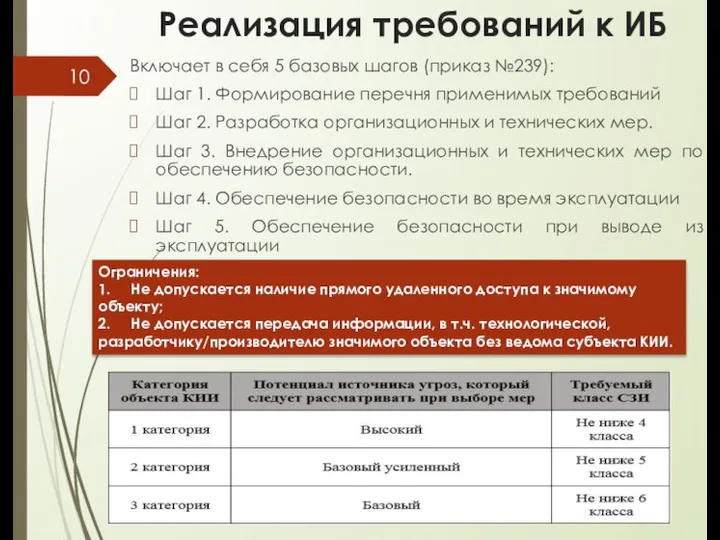

- 10. Реализация требований к ИБ Включает в себя 5 базовых шагов (приказ №239): Шаг 1. Формирование перечня

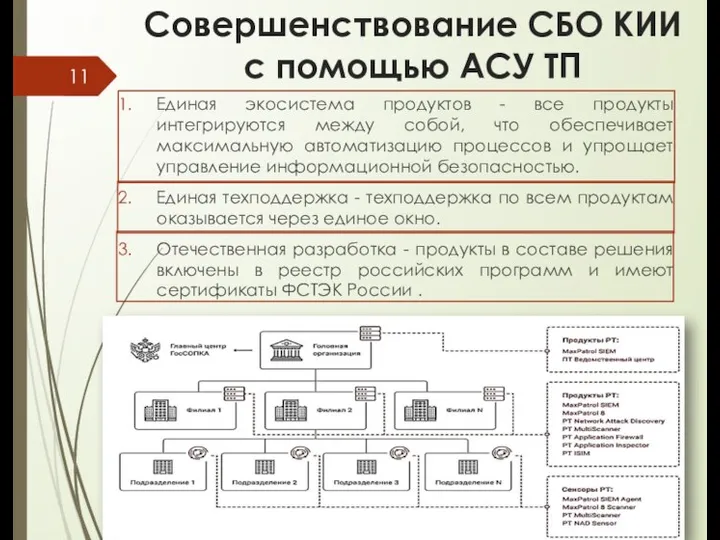

- 11. Совершенствование СБО КИИ с помощью АСУ ТП Единая экосистема продуктов - все продукты интегрируются между собой,

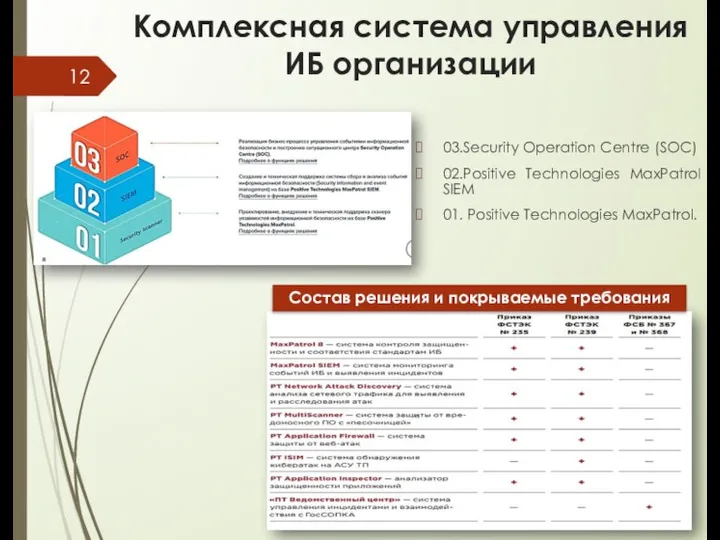

- 12. Комплексная система управления ИБ организации 03.Security Operation Centre (SOC) 02.Positive Technologies MaxPatrol SIEM 01. Positive Technologies

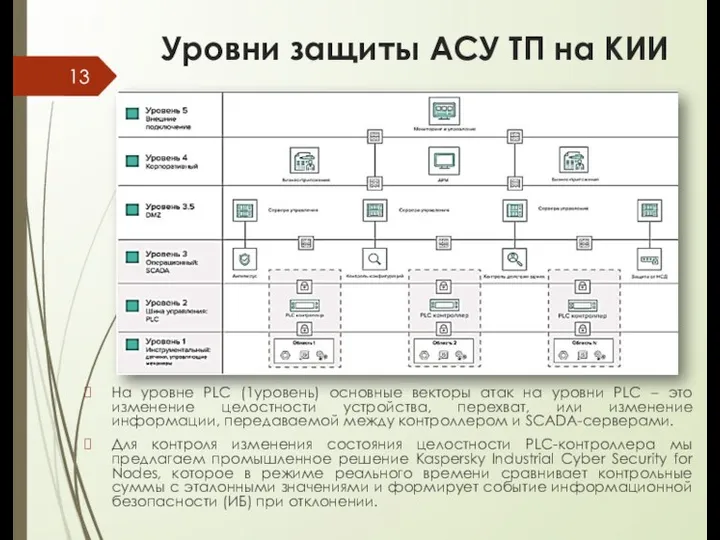

- 13. Уровни защиты АСУ ТП на КИИ На уровне PLC (1уровень) основные векторы атак на уровни PLC

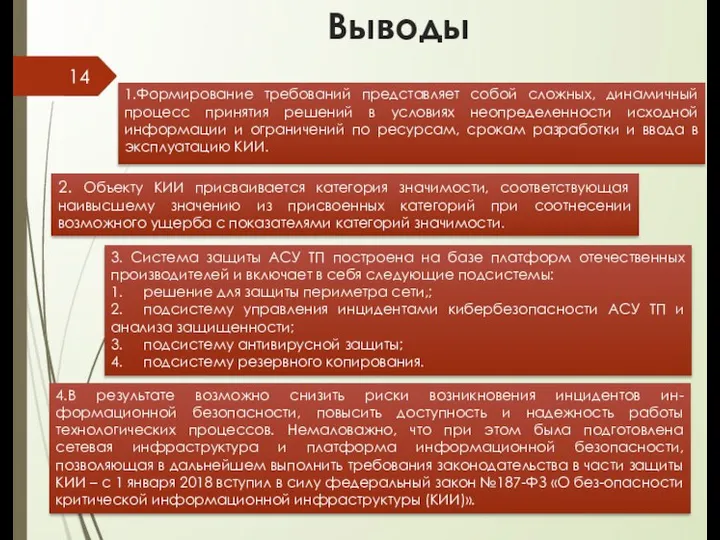

- 14. Выводы 1.Формирование требований представляет собой сложных, динамичный процесс принятия решений в условиях неопределенности исходной информации и

- 16. Скачать презентацию

Вас приветствует мастер установки Windows 9 x64

Вас приветствует мастер установки Windows 9 x64 Способы подключения к сети Интернет

Способы подключения к сети Интернет Программирование ветвлений на Паскале

Программирование ветвлений на Паскале Проектирование и создание профориентационного веб-узла

Проектирование и создание профориентационного веб-узла Продвижение рубриками

Продвижение рубриками ПО Книга Памяти

ПО Книга Памяти Компьютерные объекты. Файлы и папки

Компьютерные объекты. Файлы и папки Язык программирования C# 6.0

Язык программирования C# 6.0 Класифікація перестановок зі спеціальними властивостями та оцінка потужності класів

Класифікація перестановок зі спеціальними властивостями та оцінка потужності класів Метрологическое обеспечение испытаний абонентского оборудования 45G на соответствие требованиям стандартов

Метрологическое обеспечение испытаний абонентского оборудования 45G на соответствие требованиям стандартов Gif анимации

Gif анимации Область видимости переменных

Область видимости переменных Лекция 10. Итераторы. Аллокаторы. <iterator> <memory> Виртуализация функций

Лекция 10. Итераторы. Аллокаторы. <iterator> <memory> Виртуализация функций Складання алгоритмів з розгалуженням та повторенням. Урок 24

Складання алгоритмів з розгалуженням та повторенням. Урок 24 Анализ информационных моделей

Анализ информационных моделей Бомж-Нарратив

Бомж-Нарратив Покажи свои эмоджи. Раунд 2

Покажи свои эмоджи. Раунд 2 Оплата курсов подготовки водителей

Оплата курсов подготовки водителей Задания по обучению работе в AutoCAD

Задания по обучению работе в AutoCAD Компьютерное моделирование

Компьютерное моделирование Программное обеспечение компьютера

Программное обеспечение компьютера Информационно-коммуникационные технологии как средство повышения эффективности урока

Информационно-коммуникационные технологии как средство повышения эффективности урока Мобильное программирование. Лекция 7

Мобильное программирование. Лекция 7 Машинное обучение. День 2. Классификация

Машинное обучение. День 2. Классификация Основные направления сети Интернет в юридической деятельности

Основные направления сети Интернет в юридической деятельности Правила безпечної поведінки у кабінеті інформатики. Повторення основних прийомів роботи із комп'ютерами та даними

Правила безпечної поведінки у кабінеті інформатики. Повторення основних прийомів роботи із комп'ютерами та даними Понятие системы счисления

Понятие системы счисления Brief for a website IBox company

Brief for a website IBox company