Содержание

- 2. Защита информации в персональных компьютерах Персональные компьютеры (ПК) обладают всеми свойствами ЭВМ других классов, поэтому все

- 3. К таким свойствам относятся: • малые габариты и вес, что делает их не просто транспортабельными, а

- 4. Особенностями защиты обусловлена необходимость самостоятельного рассмотрения вопросов защиты информации в персональных ЭВМ. На формирование множества возможных

- 5. Основные цели защиты информации: • обеспечение физической целостности; • обеспечение логической целостности; • предупреждение несанкционированного получения;

- 6. Физическая целостность информации в ПК зависит от целостности самого ПК, целостности дисков, целостности информации на дисках

- 7. Предупреждение несанкционированного получения информации, находящейся в ПК, приобретает особую актуальность в тех случаях, когда хранимая или

- 8. Актуальность предупреждения несанкционированного копирования определяется следующими тремя обстоятельствами: • накопленные массивы информации все больше становятся товаром;

- 9. Угрозы информации в персональных ЭВМ Характерные для ПК каналы утечки информации принято классифицировать по типу средств,

- 10. Группу каналов, в которых основным средством несанкционированного получения информации является человек, составляют: • хищение носителей информации

- 11. В группе каналов, основным средством использования которых служит аппаратура, выделяют: • подключение к устройствам ПК специальной

- 12. Третью группу каналов (основное средство использования которых — программы) образуют: • программный несанкционированный доступ к информации;

- 13. Для разработки мероприятий защиты информации необходимы следующие исходные характеристики элементов защиты: • возможные объемы находящейся в

- 14. Обеспечение целостности информации в ПК Угрозы целостности информации в ПК, как и в любой другой автоматизированной

- 16. Скачать презентацию

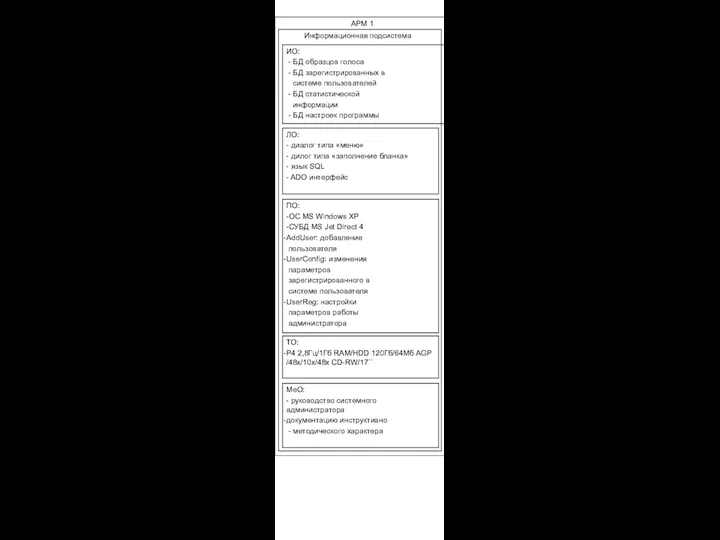

АРМ 1. Информационная подсистема

АРМ 1. Информационная подсистема Язык Pig Latin

Язык Pig Latin Finite automata. Closure properties of regular languages. Pumping lemma

Finite automata. Closure properties of regular languages. Pumping lemma Информация и её свойства. Информация и информационные процессы

Информация и её свойства. Информация и информационные процессы Субд и базы данных

Субд и базы данных Pointers in C++

Pointers in C++ Работа с готовой электронной таблицей. Практическая работа №11. 8 класс

Работа с готовой электронной таблицей. Практическая работа №11. 8 класс Информация и информационные процессы. Кодирование информации. Системы счисления

Информация и информационные процессы. Кодирование информации. Системы счисления Программирование баз данных

Программирование баз данных Презентация на тему Базы данных

Презентация на тему Базы данных  OpenFOAM. Открытая интегрируемая платформа для численного моделирования задач механики сплошных сред

OpenFOAM. Открытая интегрируемая платформа для численного моделирования задач механики сплошных сред акалаймагалай

акалаймагалай Поместите здесь ваш текст. Шаблон

Поместите здесь ваш текст. Шаблон Обработка данных по методике СОЧ(и)

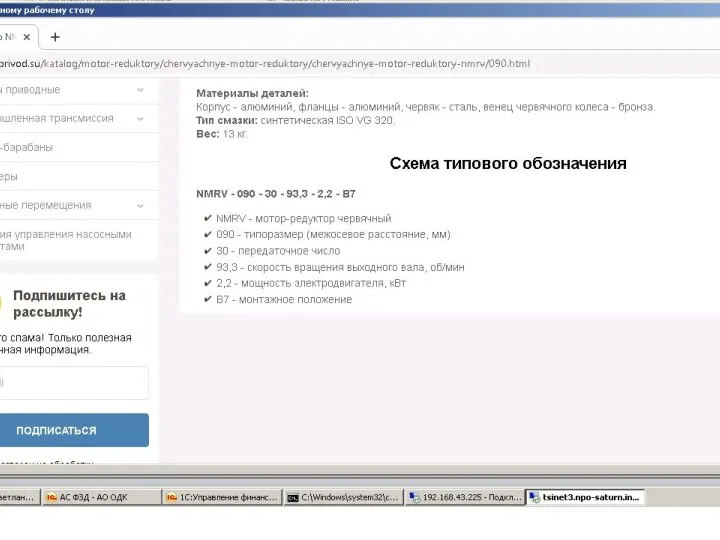

Обработка данных по методике СОЧ(и) Схема типового обозачеия

Схема типового обозачеия Информационные технологии комплектации заказов в логистике

Информационные технологии комплектации заказов в логистике Делегаты. Лямбда выражения. События. Лекция 6

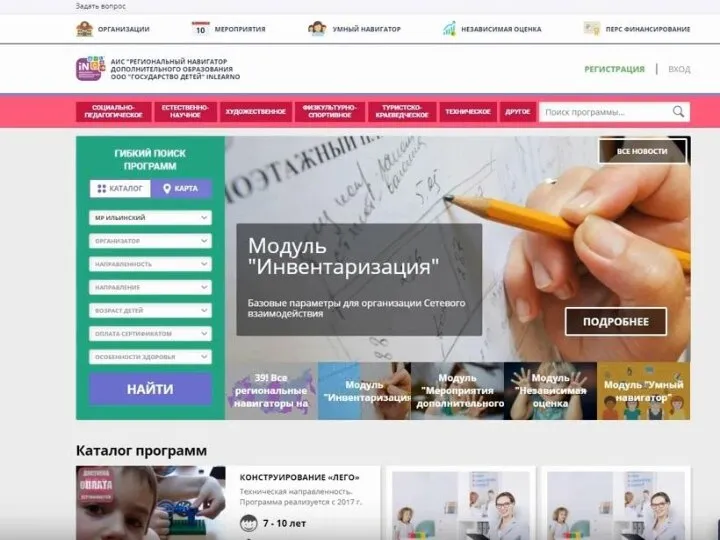

Делегаты. Лямбда выражения. События. Лекция 6 Навигатор. Как получить сертификат дополнительного образования

Навигатор. Как получить сертификат дополнительного образования Метод розпізнавання облич на основі AI сервісу Microsoft Azure та OpenCV

Метод розпізнавання облич на основі AI сервісу Microsoft Azure та OpenCV Лекция №1 по курсу Мобильное программирование

Лекция №1 по курсу Мобильное программирование Информация для родителей. Безопасный интернет

Информация для родителей. Безопасный интернет Sweet Life. Персонажи игры

Sweet Life. Персонажи игры РПГ-Рогалик Бесконечная Шутка

РПГ-Рогалик Бесконечная Шутка ec348dc740ecdcff55791b0cb87be4c8

ec348dc740ecdcff55791b0cb87be4c8 Перспективы развития и применения информационно-правовых систем

Перспективы развития и применения информационно-правовых систем Симметричное и ассиметричное шифрование

Симметричное и ассиметричное шифрование 2D дизайн

2D дизайн Создание и заполнение баз данных. 9 класс

Создание и заполнение баз данных. 9 класс