Слайд 2Цели информационной безопасности

Основной целью, на достижение которой направлена ПИБ, является минимизация ущерба

от событий, таящих угрозу безопасности информации, посредством их предотвращения или сведения их последствий к минимуму.

Слайд 3Для достижения цели необходимо обеспечивать решение следующих задач:

Своевременное выявление, оценка и прогнозирование

источников угроз ИБ;

Создание механизма оперативного реагирования на угрозы ИБ;

Предотвращение и/или снижение ущерба от реализации угроз ИБ;

Защита от вмешательств в процесс функционирования Информационной Системы (ИС) посторонних лиц;

Соответствие требованиям законодательства по информационной безопасности Республики Беларусь, нормативно-методических документов и договорным обязательствам в части ИБ;

Слайд 4Для достижения цели необходимо обеспечивать решение следующих задач:

Обеспечение непрерывности критических бизнес-процессов;

Достижение адекватности

мер по защите от угроз ИБ;

Изучение партнёров, клиентов, конкурентов и кандидатов на работу;

Недопущение проникновения структур организованной преступности и отдельных лиц с противоправными намерениями;

Выявление, предупреждение и пресечение возможной противоправной и иной негативной деятельности сотрудников;

Повышение деловой репутации и корпоративной культуры;

Слайд 6Объекты защиты

коммерческая тайна издательства, данные о ее договорах, финансовых взаимоотношениях, бухгалтерская информация;

коммерческая

тайна клиентов и партнеров организации, данные об их активах, имуществе, платежах, произошедших страховых событиях;

персональные данные сотрудников компании и сотрудников клиентов, эта информация иногда включает номера автомобилей, водительских удостоверений, кредитных карт;

Все массивы информации содержатся как на бумажных, так и на электронных носителях.

Слайд 7Основные объекты обеспечения ИБ

информационные ресурсы, содержащие сведения, отнесенные в соответствии с действующим

законодательством и внутренними нормативными документами компании к конфиденциальной информации;

средства и системы информатизации, на которых производится обработка, передача и хранение защищаемой информации.

программные средства (операционные системы, системы управления базами данных, другое общесистемное и прикладное программное обеспечение) автоматизированной системы компании, с помощью которых производится обработка защищаемой информации;

Слайд 8Основные объекты обеспечения ИБ

процессы Компании, связанные с управлением и использованием информационных ресурсов;

помещения, в которых расположены средства обработки защищаемой информации;

рабочие помещения и кабинеты работников компании, помещения компании, предназначенные для ведения закрытых переговоров и совещаний;

персонал компании, имеющий доступ к защищаемой информации.

Слайд 9Основные угрозы и их источники

действия внутреннего или внешнего злоумышленника (несанкционированный, в том

числе удаленный доступ с целью нарушения работоспособности ИВС, кражи, удаления или модификации информации, несанкционированного распространение материальных носителей за пределами организации);

наблюдение за источниками информации;

подслушивание конфиденциальных разговоров и акустических сигналов работающих механизмов;

перехват электрических, магнитных и электромагнитных полей, электрических сигналов и радиоактивных излучений;

разглашение информации компетентными людьми;

Слайд 10Основные угрозы и их источники

несанкционированное распространение информации через поля и электрические сигналы,

случайно возникшие в аппаратуре;

воздействие стихийных сил (наводнения, пожары и т. п.);

сбои и отказы в аппаратуре сбора, обработки и передачи информации;

отказы системы электроснабжения;

воздействие мощных электромагнитных и электрических помех (промышленных и природных).

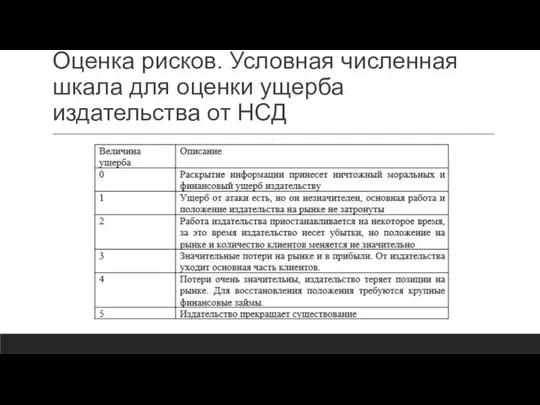

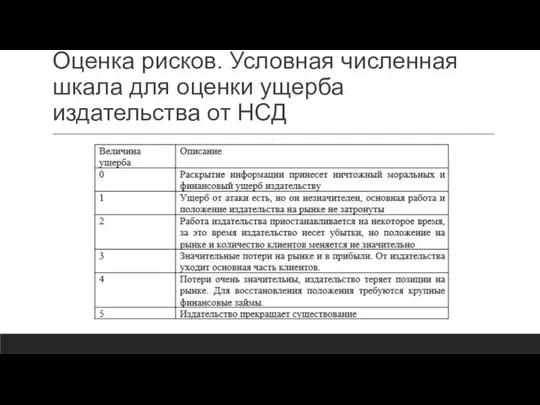

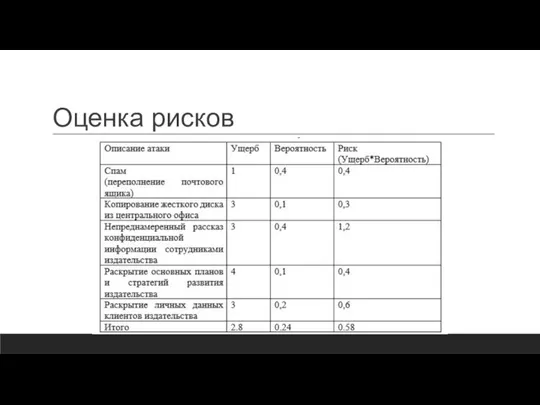

Слайд 11Оценка рисков. Условная численная шкала для оценки ущерба издательства от НСД

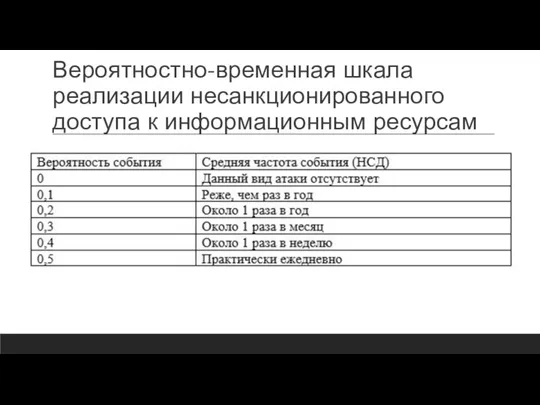

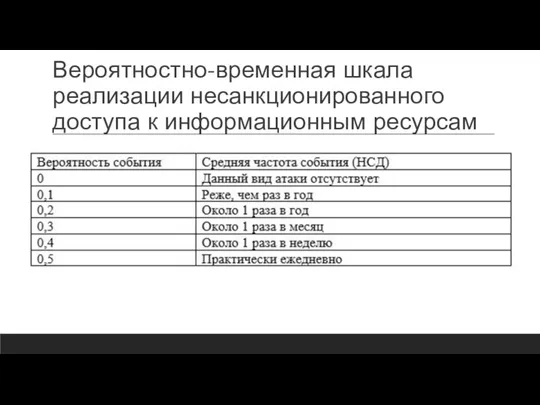

Слайд 12Вероятностно-временная шкала реализации несанкционированного доступа к информационным ресурсам

Слайд 14Меры, методы и средства обеспечения требуемого уровня защищенности информационных ресурсов

Информационная безопасность издательства

должна обеспечиваться целым комплексом мер, среди которых:

административно-правовые;

организационные;

программно-технические

Данные меры следует применять совместно. Опираться система защиты должна на управление персоналом компании и контроль над ним. Меры технического характера не менее важны, но не могут существовать в отрыве от организационных мер.

Презентация на тему Линейные алгоритмы

Презентация на тему Линейные алгоритмы  Компьютерные вирусы

Компьютерные вирусы Портал электронного правительства Казахстана eGov.kz

Портал электронного правительства Казахстана eGov.kz W2 ewolucja systemów i ich modelowanie

W2 ewolucja systemów i ich modelowanie Применение электронной системы Hawk-Eye в различных видах спорта

Применение электронной системы Hawk-Eye в различных видах спорта Технология работы с инфоповодами

Технология работы с инфоповодами Анализ программы, содержащей циклы и ветвления. ЕГЭ-20

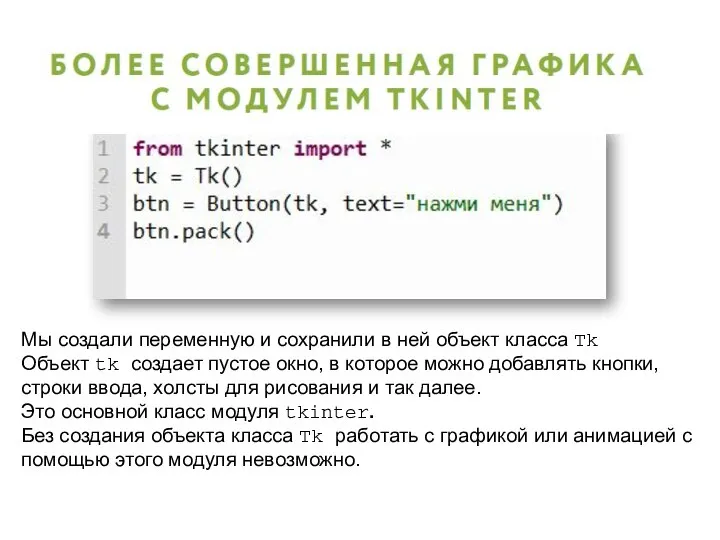

Анализ программы, содержащей циклы и ветвления. ЕГЭ-20 Модуль tKinter

Модуль tKinter Моделирование протокола SNMP с помощью пакета Telelogic TAU SDL

Моделирование протокола SNMP с помощью пакета Telelogic TAU SDL Миграция (переход) системы автоматизированного управления с SIEMENS SIMATIC S5 на SIEMENS SIMATIC S7 (VIPA 300S)

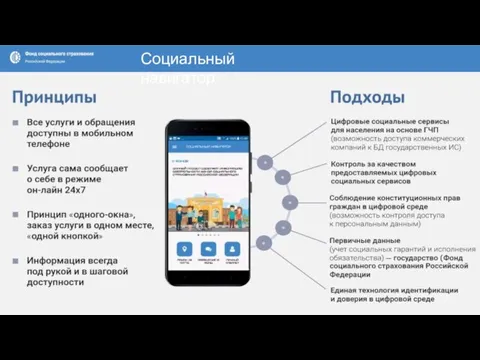

Миграция (переход) системы автоматизированного управления с SIEMENS SIMATIC S5 на SIEMENS SIMATIC S7 (VIPA 300S) Социальный навигатор

Социальный навигатор История развития глобальных компьютерных сетей. Аппаратное обеспечение интернета

История развития глобальных компьютерных сетей. Аппаратное обеспечение интернета i-Genius: School Management ERP Software

i-Genius: School Management ERP Software Функции массовой коммуникации в определении Г. Лассуэлла в современных средствах массовой коммуникации

Функции массовой коммуникации в определении Г. Лассуэлла в современных средствах массовой коммуникации Словарь. cnrtl.fr – французский сайт, объединяющий в рамках единого портала набор компьютерных языковых ресурсов

Словарь. cnrtl.fr – французский сайт, объединяющий в рамках единого портала набор компьютерных языковых ресурсов Работа с формулами

Работа с формулами Hardware composition computer

Hardware composition computer Село Каракулино — школа для обучающихся с ОВЗ

Село Каракулино — школа для обучающихся с ОВЗ Понятие ОС Windows

Понятие ОС Windows Сайтостроение

Сайтостроение Этапы прохождения. Играть

Этапы прохождения. Играть Клонирование объектов

Клонирование объектов Отправить сообщения на электронный адрес на темы Электронная почта

Отправить сообщения на электронный адрес на темы Электронная почта Эффективность использования терминалов обработки информации

Эффективность использования терминалов обработки информации Программирование+ + настольные игры с ИКИТом. Выпуск №8

Программирование+ + настольные игры с ИКИТом. Выпуск №8 Издания книг. Новинки ИМЭ

Издания книг. Новинки ИМЭ Банк ВТБ. Предложения по оптимизации резервирования независимых каналов связи. Терминология сетей Ростелеком

Банк ВТБ. Предложения по оптимизации резервирования независимых каналов связи. Терминология сетей Ростелеком Форматирование текста

Форматирование текста