Содержание

- 2. МОДЕЛЬ TAKE-GRANT Модель TAKE-GRANT, имеющая важное теоретическое значение в исследовании процессов распространения прав доступа в системах,

- 3. МОДЕЛЬ TAKE-GRANT Модель распространения прав доступа Take-Grant, предложенная в 1976 г., используется для анализа систем дискреционного

- 4. ФОРМАЛЬНОЕ ОПИСАНИЕ МОДЕЛИ TAKE-GRANT. Обозначим: О - множество объектов (например, файлов или сегментов памяти); S ⊆

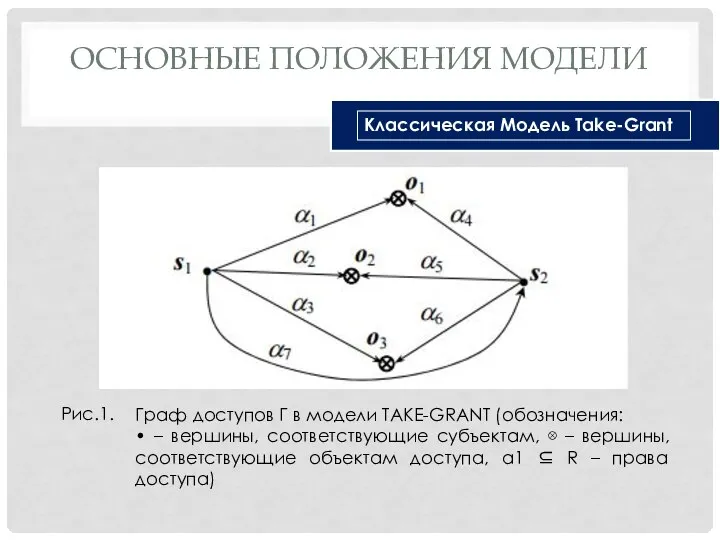

- 5. ОСНОВНЫЕ ПОЛОЖЕНИЯ МОДЕЛИ 1. Компьютерная система рассматривается как граф Γ (O, S, E), в котором множество

- 6. Граф доступов Γ в модели TAKE-GRANT (обозначения: • – вершины, соответствующие субъектам, ⊗ – вершины, соответствующие

- 7. 2. Состояния компьютерной системы (т. е. состояние системы разграничения доступа) изменяются под воздействием команд 4-х видов:

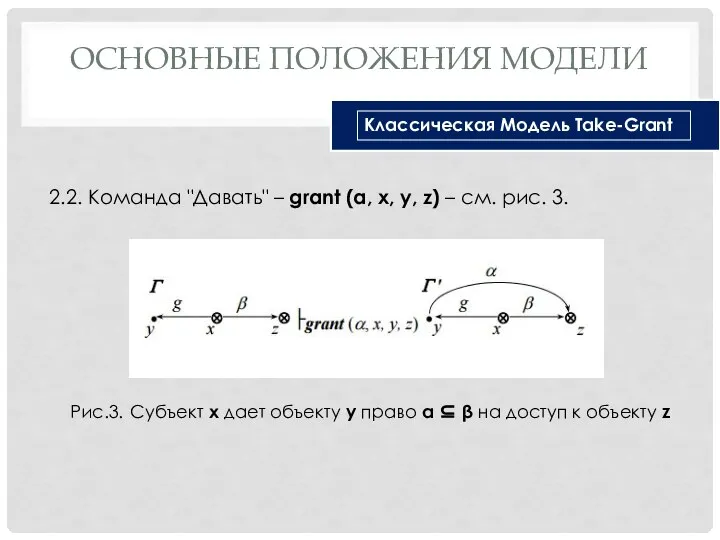

- 8. ОСНОВНЫЕ ПОЛОЖЕНИЯ МОДЕЛИ 2.2. Команда "Давать" – grant (α, x, y, z) – см. рис. 3.

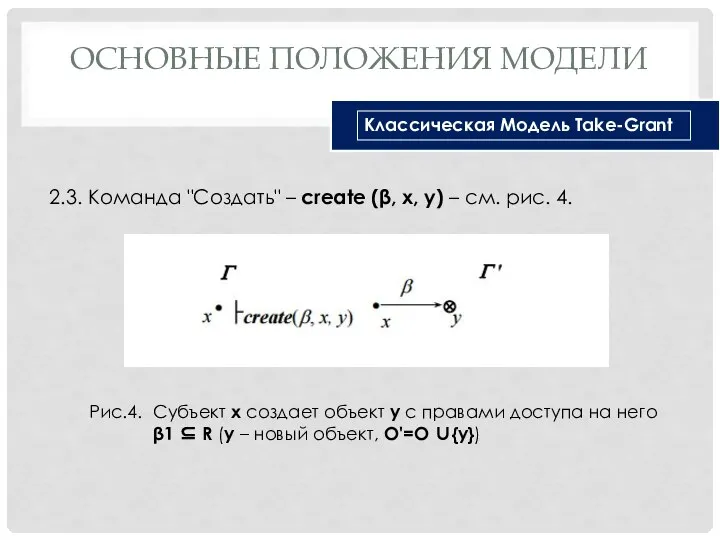

- 9. ОСНОВНЫЕ ПОЛОЖЕНИЯ МОДЕЛИ 2.3. Команда "Создать" – create (β, x, y) – см. рис. 4. Субъект

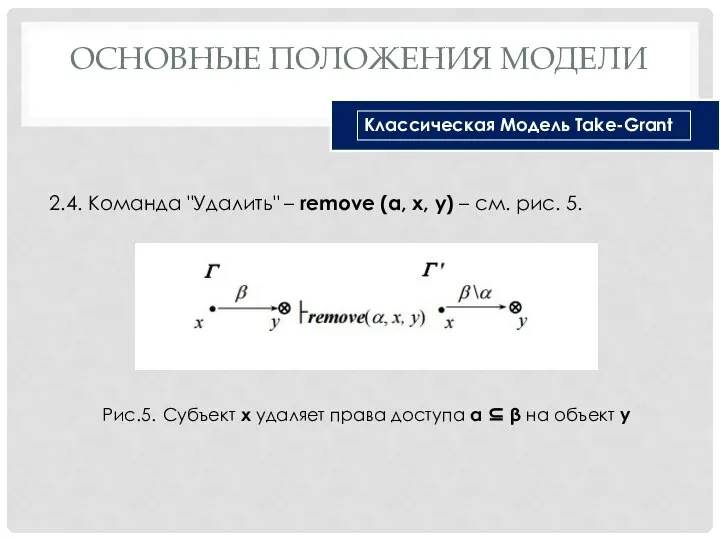

- 10. ОСНОВНЫЕ ПОЛОЖЕНИЯ МОДЕЛИ 2.4. Команда "Удалить" – remove (α, x, y) – см. рис. 5. Субъект

- 11. Выразительные методологические возможности модели TAKE - GRANT позволили на ее основе разработать расширенную модель TAKE -

- 12. Определение. Неявным информационным потоком между объектами системы называется процесс переноса информации между ними без их непосредственного

- 13. Наиболее простым и наглядным примером неявного информационного потока является наличие общего буфера (объекта с правом доступа

- 14. ОСНОВНЫЕ ПОЛОЖЕНИЯ МОДЕЛИ 1. КС рассматривается как граф Γ (O, S, E), в котором множество вершин

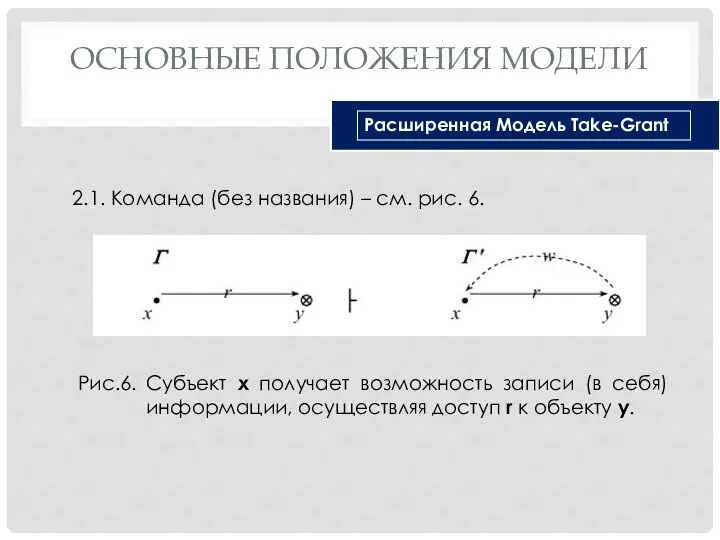

- 15. ОСНОВНЫЕ ПОЛОЖЕНИЯ МОДЕЛИ 2.1. Команда (без названия) – см. рис. 6. Субъект x получает возможность записи

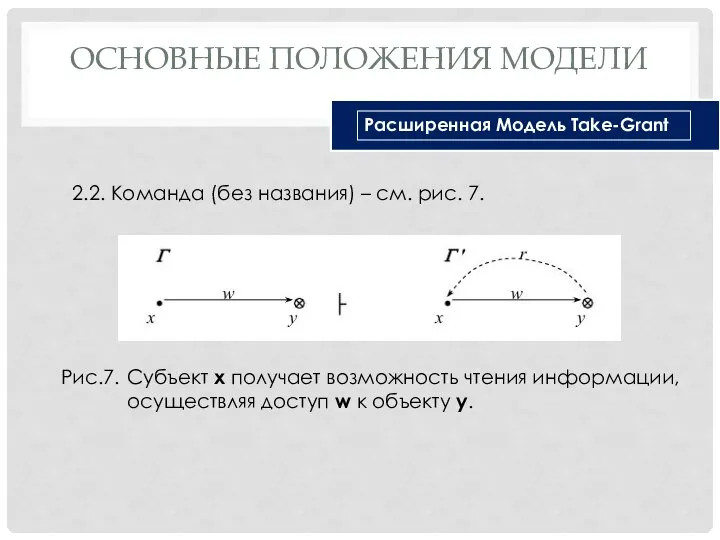

- 16. ОСНОВНЫЕ ПОЛОЖЕНИЯ МОДЕЛИ 2.2. Команда (без названия) – см. рис. 7. Субъект x получает возможность чтения

- 17. ОСНОВНЫЕ ПОЛОЖЕНИЯ МОДЕЛИ 2.3. Команда post (x, y, z) – см. рис. 8. Субъект x получает

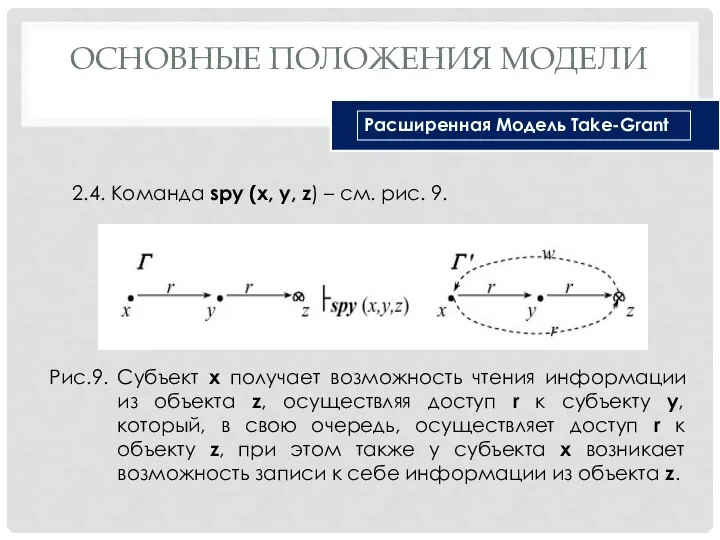

- 18. ОСНОВНЫЕ ПОЛОЖЕНИЯ МОДЕЛИ 2.4. Команда spy (x, y, z) – см. рис. 9. Субъект x получает

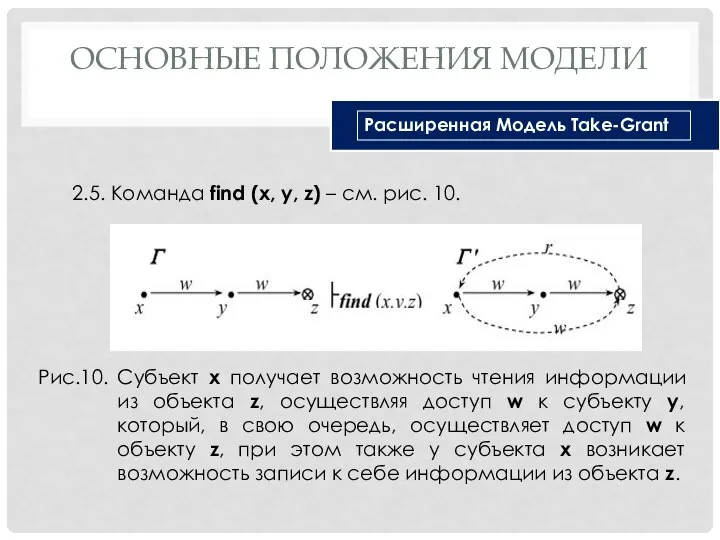

- 19. ОСНОВНЫЕ ПОЛОЖЕНИЯ МОДЕЛИ 2.5. Команда find (x, y, z) – см. рис. 10. Субъект x получает

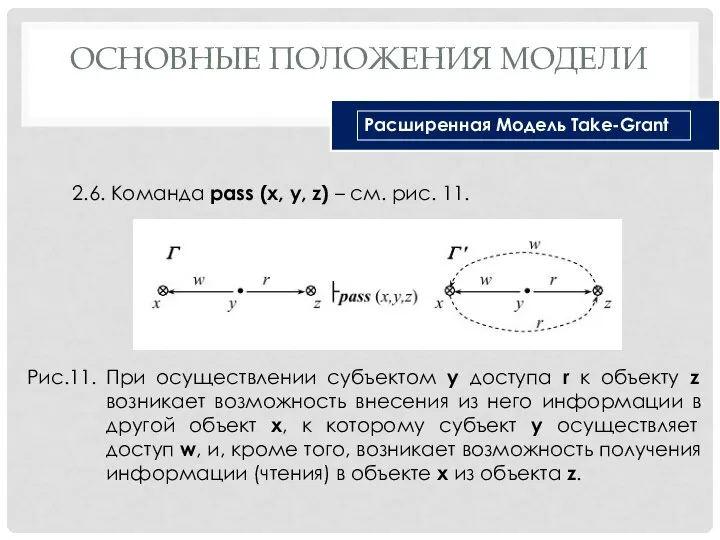

- 20. ОСНОВНЫЕ ПОЛОЖЕНИЯ МОДЕЛИ 2.6. Команда pass (x, y, z) – см. рис. 11. При осуществлении субъектом

- 21. ОСНОВНЫЕ ПОЛОЖЕНИЯ МОДЕЛИ В классической модели Take-Grant по существу рассматриваются два права доступа: t и g,

- 22. ОСНОВНЫЕ ПОЛОЖЕНИЯ МОДЕЛИ 3. Анализ возможности возникновения неявного информационного канала (потока) между двумя произвольными объектами (субъектами)

- 23. ТЕОРИЯ В расширенной модели Take-Grant рассматриваются пути и стоимости возникновения информационных потоков в системах с дискреционным

- 24. ТЕОРИЯ В результате применения к графу доступов правил де-факто в него добавляются мнимые дуги, помечаемые r

- 25. Каждое правило де-юре требует для достижения своей цели участия одного субъекта, а для реализаций правила де-факто

- 26. В заключение, модель Take-Grant служит для анализа систем защиты с дискреционной политикой безопасности. В модели определены

- 28. Скачать презентацию

Киберспорт

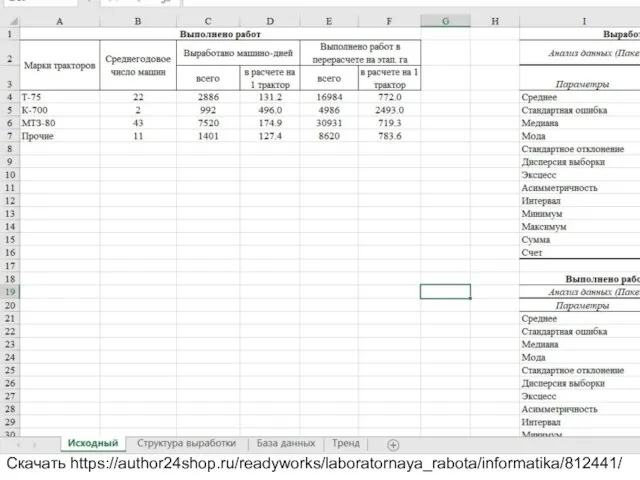

Киберспорт Вызвать Excel. Создать новую рабочую книгу

Вызвать Excel. Создать новую рабочую книгу 11 Функции (1) (1)

11 Функции (1) (1) Лекция № 9. Серверный и браузерный контексты исполнения скрипта. Node.js

Лекция № 9. Серверный и браузерный контексты исполнения скрипта. Node.js Помехоустойчивое кодирование

Помехоустойчивое кодирование Разработка компьютерной игры

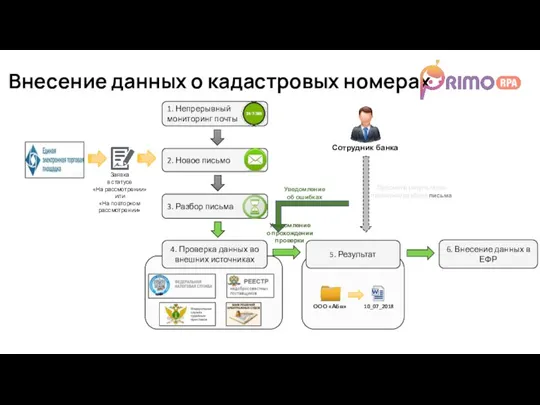

Разработка компьютерной игры Внесение данных о кадастровых номерах

Внесение данных о кадастровых номерах Издательская деятельность библиотеки

Издательская деятельность библиотеки Памятка по информационной безопасности в виртуальном мире

Памятка по информационной безопасности в виртуальном мире Задание для кандидата

Задание для кандидата Застосування машинного навчання для розуміння і використання тексту. Методи WORD2VEC

Застосування машинного навчання для розуміння і використання тексту. Методи WORD2VEC Жанры тележурналистики

Жанры тележурналистики Текстовая информация. Единицы измерения

Текстовая информация. Единицы измерения Внутренняя память компьютера

Внутренняя память компьютера Разработка программного обеспечения для автоматизации работы с архивом ГАУЗ СО МКМЦ Бонум

Разработка программного обеспечения для автоматизации работы с архивом ГАУЗ СО МКМЦ Бонум Python в качестве альтернативного языка обучения программированию

Python в качестве альтернативного языка обучения программированию Развитие саундтреков в играх

Развитие саундтреков в играх 1С- Битрикс. Структура bitrix framework, работа с административной панелью, редактирование меню

1С- Битрикс. Структура bitrix framework, работа с административной панелью, редактирование меню Оформление публикаций

Оформление публикаций Мой компьютер. Викторина

Мой компьютер. Викторина Основы PHP. Лекция 3

Основы PHP. Лекция 3 SketchUp. Работаем с простейшими фигурами и 2d/3d элементами

SketchUp. Работаем с простейшими фигурами и 2d/3d элементами Частные объявления

Частные объявления Алгоритмы на матрицах

Алгоритмы на матрицах Современные инструменты цифровой экономики

Современные инструменты цифровой экономики Автоматизированная система удаленного рабочего процесса сотрудников предприятия

Автоматизированная система удаленного рабочего процесса сотрудников предприятия Основы цифровой компетентности и безопасности в сети интернет

Основы цифровой компетентности и безопасности в сети интернет Введение в базы данных

Введение в базы данных