Содержание

- 2. Защита предприятия аппаратным элементам системы. Это компьютеры, серверы, элементы компьютерной сети и сетевое оборудование; защита необходима

- 3. Основные функции обеспечение сохранности документов; обеспечение безопасного доступа; обеспечение конфиденциальности; обеспечение подлинности документов; Сертификация; DLP система;

- 4. Обеспечение сохранности документов Например, для СЭД, использующих базы данник Microsoft SQL Server или Oracle, предпочитают применять

- 5. Обеспечение безопасного доступа применение многоразовых паролей; Специальным носителем информации: USB-ключи, смарт-карты, магнитные карты, дискеты и компакт-диски;

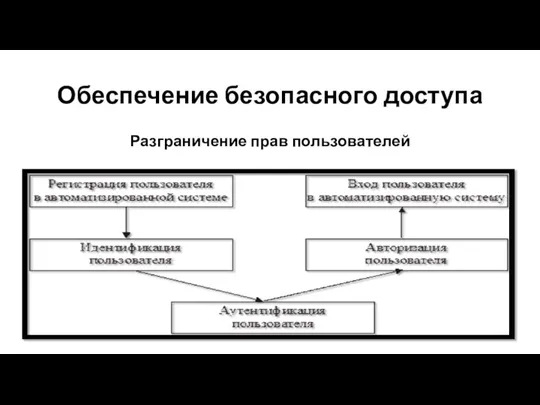

- 6. Обеспечение безопасного доступа Разграничение прав пользователей

- 7. Обеспечение безопасного доступа Разграничение прав пользователей (принципы): задание пользователей и групп; мандатный доступ по группам; разграничение

- 8. Обеспечение безопасного доступа методы разграничения доступа : задание доступа на уровне серверной базы данных; ограничение доступа

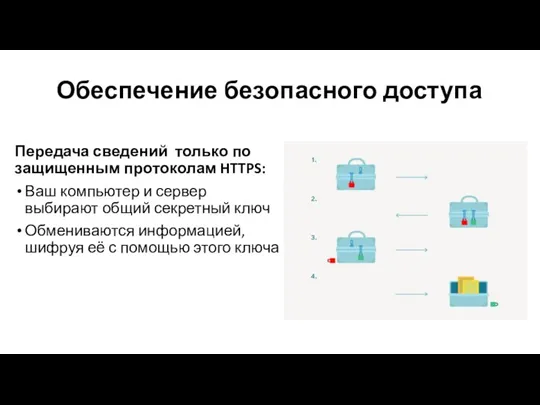

- 9. Обеспечение безопасного доступа Передача сведений только по защищенным протоколам HTTPS: Ваш компьютер и сервер выбирают общий

- 10. Сертификация Виды сертификатов Самоподписной сертификат. Сертификаты, подтверждающие только доменное имя (Domain Validation — DV). Сертификаты с

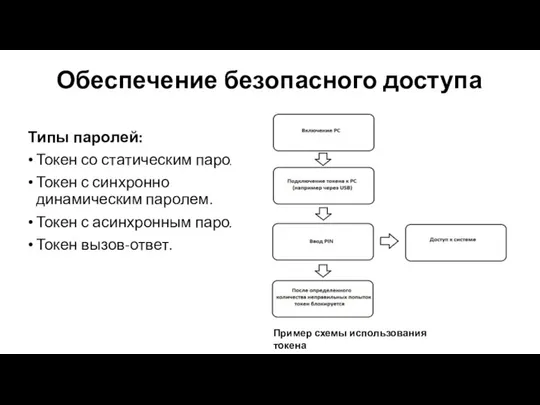

- 11. Обеспечение безопасного доступа Типы паролей: Токен со статическим паролем. Токен с синхронно динамическим паролем. Токен с

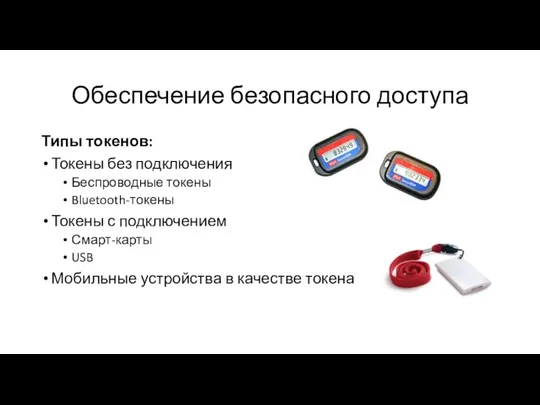

- 12. Обеспечение безопасного доступа Типы токенов: Токены без подключения Беспроводные токены Bluetooth-токены Токены с подключением Смарт-карты USB

- 13. Обеспечение конфиденциальности Обеспечение конфиденциальности информации осуществляется c помощью криптографических методов защиты данных: Авторизация данных, обеспечение криптозащиты

- 14. Обеспечение подлинности документов Эту задачу можно решить: используя систему электронной цифровой подписи; инфраструктуру управления открытыми ключами

- 15. Обеспечение подлинности документов Система электронной цифровой подписи(виды): простая электронно-цифровая подпись; усиленная неквалифицированная электронно-цифровая подпись; усиленная квалифицированная

- 16. DLP система DLP расшифровывается как Data Leak Prevention, то есть, предотвращение утечек данных. Задачи: контроль использования

- 18. Скачать презентацию

Основные операционные системы

Основные операционные системы Студенческая академия 3D-моделирование нефтегазовых объектов

Студенческая академия 3D-моделирование нефтегазовых объектов Пинг-Понг. Игра на двоих и против ПК

Пинг-Понг. Игра на двоих и против ПК Кодирование информации. Декодирование

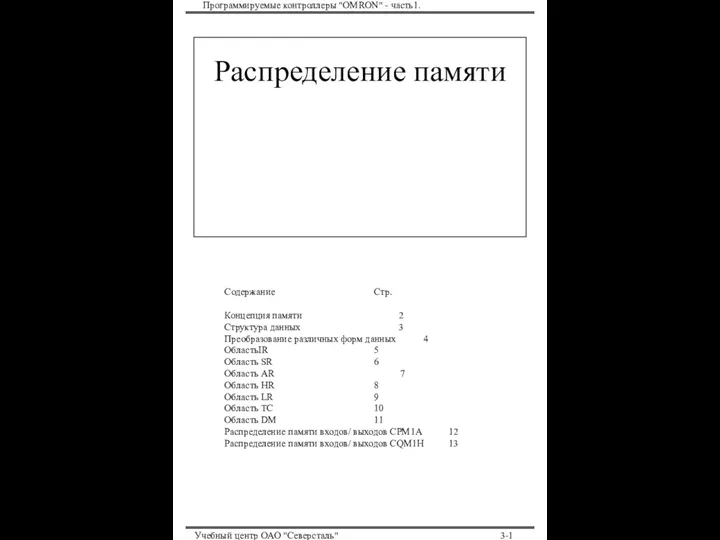

Кодирование информации. Декодирование Программируемые контроллеры Omron. Распределение памяти

Программируемые контроллеры Omron. Распределение памяти Создание и редактирование табличного документа

Создание и редактирование табличного документа VR:AR в нашей жизни и как запустить свой проект

VR:AR в нашей жизни и как запустить свой проект Техника безопасности в компьютерном классе. Игра

Техника безопасности в компьютерном классе. Игра Программирование на языке Python. Циклические алгоритмы

Программирование на языке Python. Циклические алгоритмы Косинус Пи. Профессиональный живой переводчик в смартфоне

Косинус Пи. Профессиональный живой переводчик в смартфоне Текстовые редакторы

Текстовые редакторы Програмирование в сфере офисных приложениях. Тенденции развития программного обеспечения

Програмирование в сфере офисных приложениях. Тенденции развития программного обеспечения Осенний пейзаж. Рисование во встроенных графических редакторах (MS Word, OpenOffice.org Writer)

Осенний пейзаж. Рисование во встроенных графических редакторах (MS Word, OpenOffice.org Writer) Поисковые серверы

Поисковые серверы Конвергент от Ростелеком

Конвергент от Ростелеком Функции printf и scanf. Язык С. Лекция 2

Функции printf и scanf. Язык С. Лекция 2 Продвижение Instagram через маски

Продвижение Instagram через маски Медиа вызов. Забайкальский государственный университет. Факультет филологии и массовых коммуникаций

Медиа вызов. Забайкальский государственный университет. Факультет филологии и массовых коммуникаций 10-05-Кодирование текстовой информации (1)

10-05-Кодирование текстовой информации (1) Курс геймдизайна

Курс геймдизайна Информатика. Повторение и обобщение изученного материала

Информатика. Повторение и обобщение изученного материала Алгоритмы с пословицами

Алгоритмы с пословицами Введення повідомлення 05 про склад поїзда

Введення повідомлення 05 про склад поїзда Программирование циклических алгоритмов

Программирование циклических алгоритмов 3S System of Secure Stream. Возможности программы распознавания лиц 3S. Возможности и особенности настройки

3S System of Secure Stream. Возможности программы распознавания лиц 3S. Возможности и особенности настройки Основы программирования. Массивы

Основы программирования. Массивы Сomputer game in the bartender simulator

Сomputer game in the bartender simulator Квест. Скучный Новый Год

Квест. Скучный Новый Год