Содержание

- 2. Сжатие данных Алгоритмическое преобразование данных, производимое с целью уменьшения занимаемого ими объёма

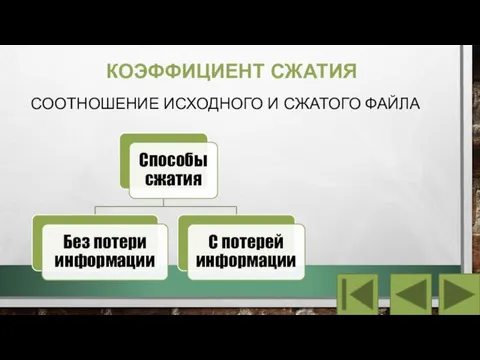

- 3. КОЭФФИЦИЕНТ СЖАТИЯ СООТНОШЕНИЕ ИСХОДНОГО И СЖАТОГО ФАЙЛА

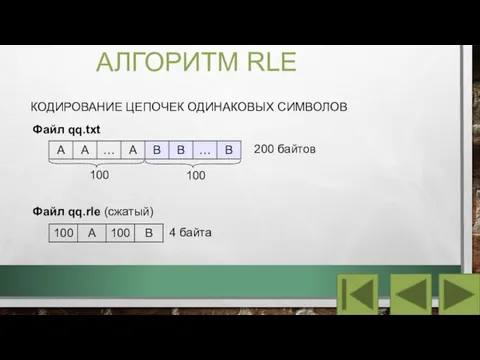

- 4. АЛГОРИТМ RLE КОДИРОВАНИЕ ЦЕПОЧЕК ОДИНАКОВЫХ СИМВОЛОВ 100 100 200 байтов Файл qq.txt Файл qq.rle (сжатый) 4

- 5. КОДИРОВАНИЕ ШЕННОНА — ФАНО АЛГОРИТМ ПРЕФИКСНОГО НЕОДНОРОДНОГО КОДИРОВАНИЯ. ОТНОСИТСЯ К ВЕРОЯТНОСТНЫМ МЕТОДАМ СЖАТИЯ. ИСПОЛЬЗУЕТ ИЗБЫТОЧНОСТЬ СООБЩЕНИЯ,

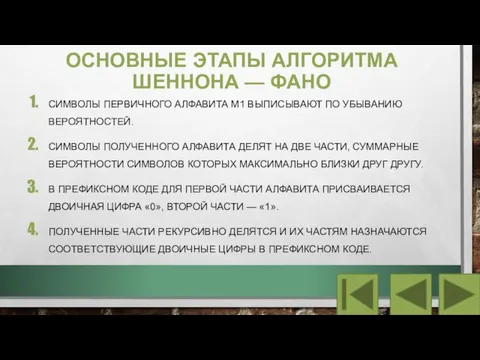

- 6. ОСНОВНЫЕ ЭТАПЫ АЛГОРИТМА ШЕННОНА — ФАНО СИМВОЛЫ ПЕРВИЧНОГО АЛФАВИТА M1 ВЫПИСЫВАЮТ ПО УБЫВАНИЮ ВЕРОЯТНОСТЕЙ. СИМВОЛЫ ПОЛУЧЕННОГО

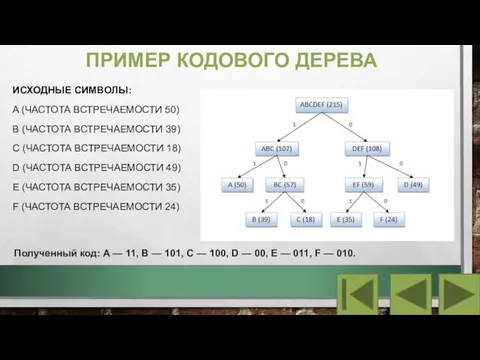

- 7. ПРИМЕР КОДОВОГО ДЕРЕВА ИСХОДНЫЕ СИМВОЛЫ: A (ЧАСТОТА ВСТРЕЧАЕМОСТИ 50) B (ЧАСТОТА ВСТРЕЧАЕМОСТИ 39) C (ЧАСТОТА ВСТРЕЧАЕМОСТИ

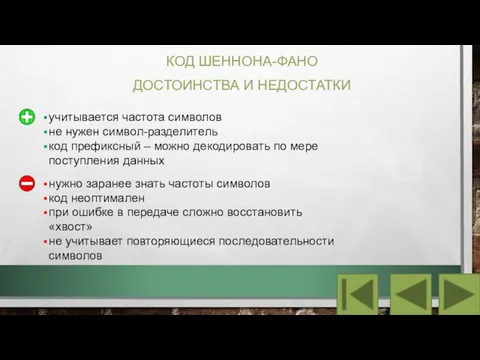

- 8. КОД ШЕННОНА-ФАНО ДОСТОИНСТВА И НЕДОСТАТКИ учитывается частота символов не нужен символ-разделитель код префиксный – можно декодировать

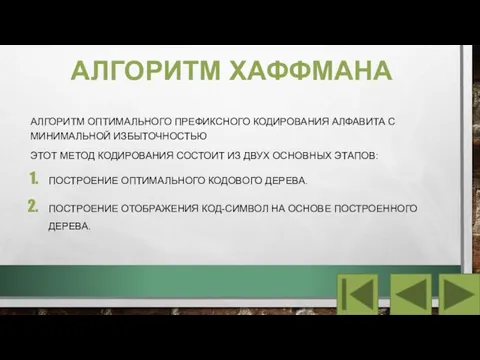

- 9. АЛГОРИТМ ХАФФМАНА АЛГОРИТМ ОПТИМАЛЬНОГО ПРЕФИКСНОГО КОДИРОВАНИЯ АЛФАВИТА С МИНИМАЛЬНОЙ ИЗБЫТОЧНОСТЬЮ ЭТОТ МЕТОД КОДИРОВАНИЯ СОСТОИТ ИЗ ДВУХ

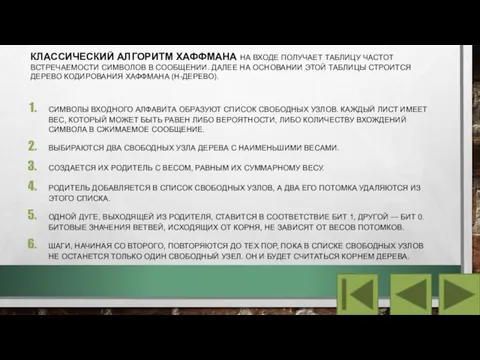

- 10. КЛАССИЧЕСКИЙ АЛГОРИТМ ХАФФМАНА НА ВХОДЕ ПОЛУЧАЕТ ТАБЛИЦУ ЧАСТОТ ВСТРЕЧАЕМОСТИ СИМВОЛОВ В СООБЩЕНИИ. ДАЛЕЕ НА ОСНОВАНИИ ЭТОЙ

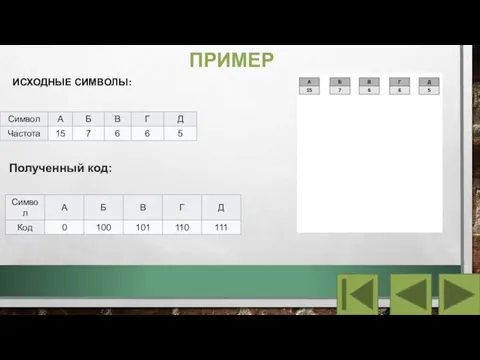

- 11. ПРИМЕР ИСХОДНЫЕ СИМВОЛЫ: Полученный код:

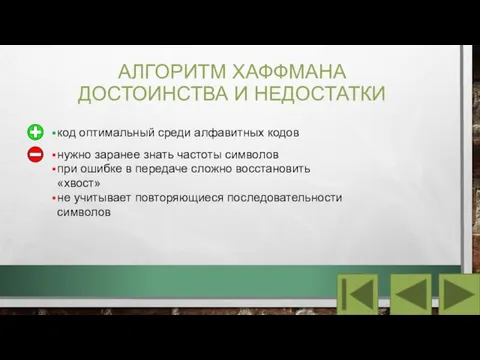

- 12. АЛГОРИТМ ХАФФМАНА ДОСТОИНСТВА И НЕДОСТАТКИ код оптимальный среди алфавитных кодов нужно заранее знать частоты символов при

- 13. АЛГОРИТМ LZW Этот метод позволяет достичь одну из наилучших степеней сжатия среди других существующих методов сжатия

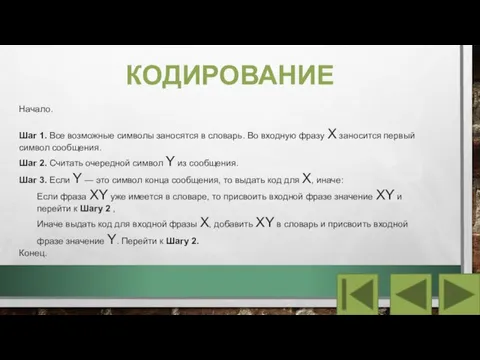

- 14. КОДИРОВАНИЕ Начало. Шаг 1. Все возможные символы заносятся в словарь. Во входную фразу X заносится первый

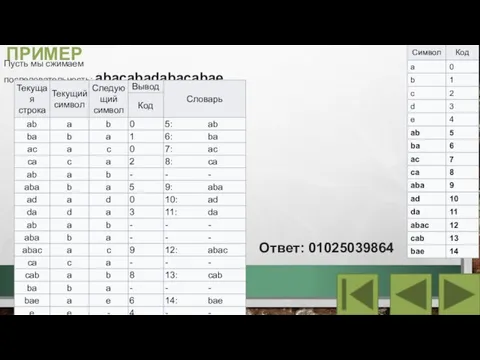

- 15. ПРИМЕР Пусть мы сжимаем последовательность: abacabadabacabae. Ответ: 01025039864

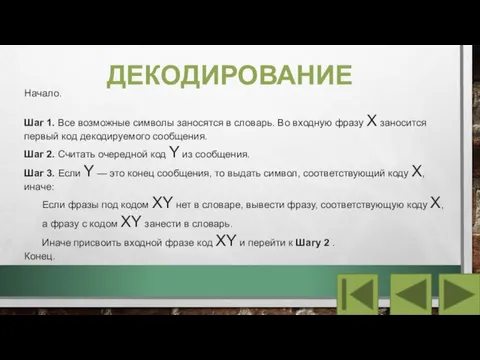

- 16. ДЕКОДИРОВАНИЕ Начало. Шаг 1. Все возможные символы заносятся в словарь. Во входную фразу X заносится первый

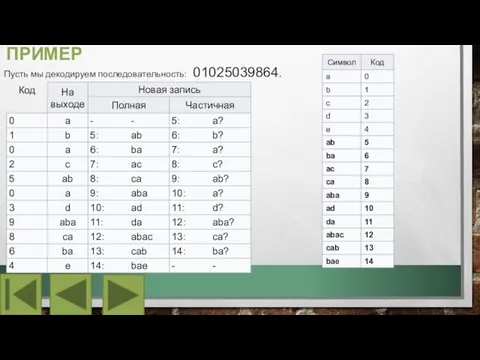

- 17. ПРИМЕР Пусть мы декодируем последовательность: 01025039864.

- 19. Скачать презентацию

Тузик и его друзья. Киностудия Маяк

Тузик и его друзья. Киностудия Маяк E-mail – электронная почта

E-mail – электронная почта Компьютерные сети. Линейная топология

Компьютерные сети. Линейная топология Справочно-правовые системы

Справочно-правовые системы Int main. Объявление переменной. Типы данных. Логические операции

Int main. Объявление переменной. Типы данных. Логические операции 6-12-1-grafiki-i-diagrammy

6-12-1-grafiki-i-diagrammy Передача информации

Передача информации Возможности электронных таблиц

Возможности электронных таблиц Защита информации

Защита информации Основы программной инженерии

Основы программной инженерии Сауат макет

Сауат макет GSM Tems investigation workshop

GSM Tems investigation workshop Homework 2. Написание программ

Homework 2. Написание программ Remote method invocation in Java

Remote method invocation in Java Программирование на языке Python. Алгоритм и его свойства

Программирование на языке Python. Алгоритм и его свойства ВКР: Использование 1С Бухгалтерия для поддержки принятия решений в работе строительной организации

ВКР: Использование 1С Бухгалтерия для поддержки принятия решений в работе строительной организации Принц Персии. Игра

Принц Персии. Игра Основные компоненты компьютера и их функции

Основные компоненты компьютера и их функции Стандарты моделирования IDEF

Стандарты моделирования IDEF Знаковые модели моделирование и формализация

Знаковые модели моделирование и формализация Tik Тok - бой. Империя развлечений

Tik Тok - бой. Империя развлечений Моделирование как метод познания. Знаковые модели. Моделирование и формализация

Моделирование как метод познания. Знаковые модели. Моделирование и формализация Презентация на тему Система и окружающая среда

Презентация на тему Система и окружающая среда  Форма для поиска уже существующих статей блога “Blog search form”

Форма для поиска уже существующих статей блога “Blog search form” Решение задач с помощью графов

Решение задач с помощью графов Формирование изображения на экране компьютера. 7 класс

Формирование изображения на экране компьютера. 7 класс База данных. Типы моделей баз данных

База данных. Типы моделей баз данных Активное оконечное оборудование. Аппаратура сопряжения оконечных устройств сети с физической средой передачи

Активное оконечное оборудование. Аппаратура сопряжения оконечных устройств сети с физической средой передачи