Содержание

- 2. Учебные вопросы: 1. Угрозы информационной безопасности и их классификация. 2. Общие сведения об информационных войнах.

- 3. Литература Ищейнов, В. Я. Основные положения информационной безопасности : учебное пособие / В.Я. Ищейнов, М.В. Мецатунян.

- 4. Литература Сулейманова Ш.С., Назарова Е.А., Информационные войны: история и современность: Учебное пособие. – М.: Международный издательский

- 5. Одна из реальных и относительно новых глобальных угроз безопасности компьютерных систем - это информационное оружие Даже

- 6. Информационное пространство фактически стало театром военных действий, где каждая противоборствующая сторона стремится получить преимущество, а при

- 7. Вопрос №1. Угрозы информационной безопасности и их классификация

- 8. Под угрозой информационной безопасности Российской Федерации (далее - информационная угроза) понимается - совокупность действий и факторов,

- 9. Угроза- это потенциальная возможность определенным образом нарушить информационную безопасность Попытка реализации угрозы называется атакой, а тот,

- 10. Замечание 1. Если речь идет об ошибках в ПО, то окно опасности "открывается" с появлением средств

- 11. Угрозы можно классифицировать по нескольким критериям: - по аспекту информационной безопасности (доступность, целостность, конфиденциальность); - по

- 12. Самыми частыми и самыми опасными (с точки зрения размера ущерба) являются непреднамеренные ошибки штатных пользователей, операторов,

- 13. отказ пользователей; внутренний отказ информационной системы; отказ поддерживающей инфраструктуры.

- 14. Применительно к пользователям рассматриваются следующие угрозы: - нежелание работать с информационной системой; - невозможность работать с

- 15. Основными источниками внутренних отказов являются: - отступление (случайное или умышленное) от установленных правил эксплуатации; - выход

- 16. По отношению к поддерживающей инфраструктуре рассматривают следующие угрозы: - нарушение работы (случайное или умышленное) систем связи,

- 17. ВЫВОД: Несмотря на предпринимаемые дорогостоящие меры функционирование компьютерных информационных систем выявило наличие слабых мест в защите

- 18. Вопрос №2. Общие сведения об информационных войнах

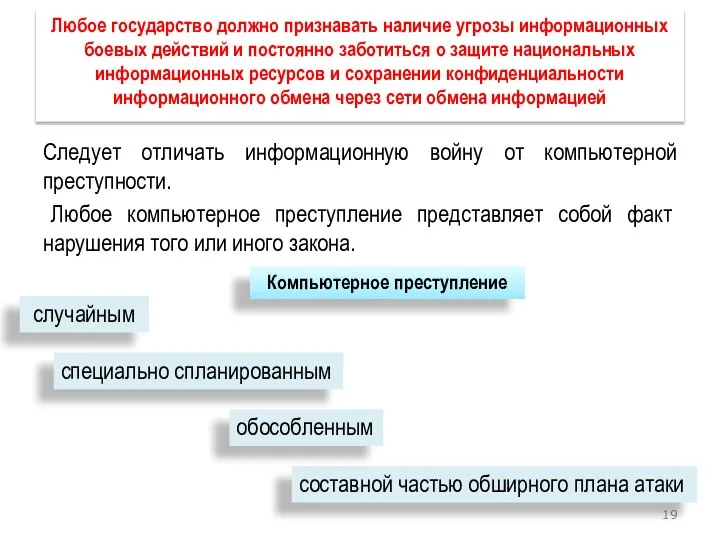

- 19. Любое государство должно признавать наличие угрозы информационных боевых действий и постоянно заботиться о защите национальных информационных

- 20. Ведение информационной войны в отличии от компьютерных преступлений никогда не бывает случайным или обособленным (и может

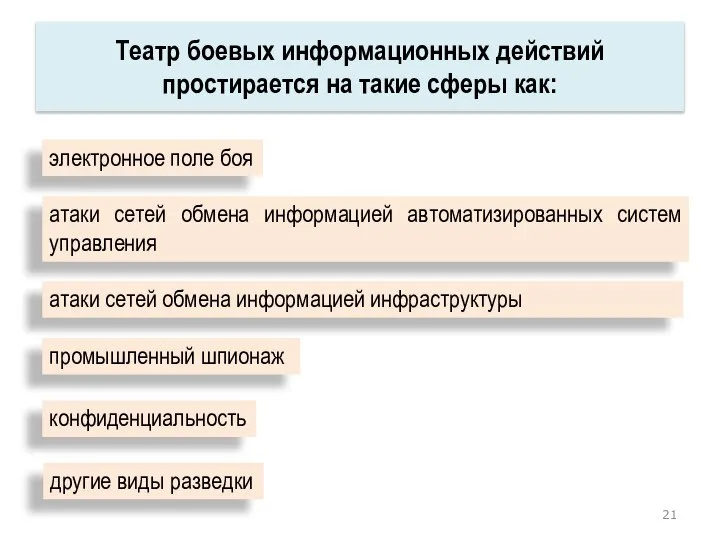

- 21. Театр боевых информационных действий простирается на такие сферы как: электронное поле боя атаки сетей обмена информацией

- 22. ИВ может включать сбор тактической информации, обеспечение безопасности собственных информационных ресурсов, распространение пропаганды или дезинформации, чтобы

- 23. В последнее время часто ИВ ведется в комплексе с кибер- и психологической войной с целью более

- 24. Главная задача ИВ заключается в манипулировании массами Цель такой манипуляции зачастую заключается в следующем: внесение в

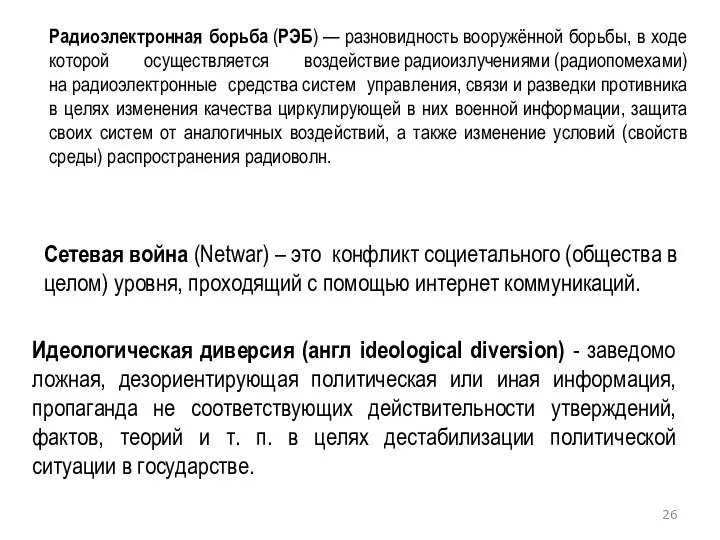

- 25. Виды информационных войн: - психологическая война - кибервойна - сетевая война - идеологическая диверсия - радиоэлектронная

- 26. Сетевая война (Netwar) – это конфликт социетального (общества в целом) уровня, проходящий с помощью интернет коммуникаций.

- 27. Основным средством ведения ИВ является информационное оружие (ИО) К ИО относятся следующие средства: - уничтожения, искажения

- 28. Атакующим информационным оружием сегодня можно назвать: компьютерные вирусы, способные размножаться, внедряться в программы, передаваться по линиям

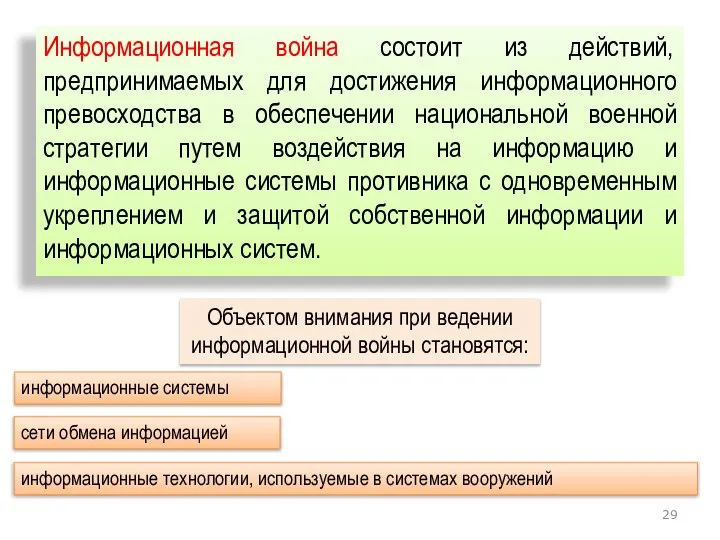

- 29. Информационная война состоит из действий, предпринимаемых для достижения информационного превосходства в обеспечении национальной военной стратегии путем

- 30. Так как информационная война, имеющая целью изменить расстановку сил в мире, связана с вопросами информации и

- 31. Таким образом, развитие и совершенствование компьютерных и информационных технологий, создает предпосылки к разработке и применению информационного

- 33. Скачать презентацию

Тексти і текстовий редактор. Середовище текстового редактора. Правила введення тексту. Збереження текстового документа

Тексти і текстовий редактор. Середовище текстового редактора. Правила введення тексту. Збереження текстового документа Управление исполнителем Чертёжник

Управление исполнителем Чертёжник Программирование на языке Python. Символьные строки

Программирование на языке Python. Символьные строки Компьютердің қауіпсіздік ережелері

Компьютердің қауіпсіздік ережелері Основные методы обеспечения качества функционирования

Основные методы обеспечения качества функционирования Новые функции программы Zone 3. Полное CAD программирование

Новые функции программы Zone 3. Полное CAD программирование Защита информации, антивирусная защита

Защита информации, антивирусная защита Внеклассное мероприятие. Викторина Информатика и логика

Внеклассное мероприятие. Викторина Информатика и логика Понятие о системах поддержки принятия решений и экспертных системах

Понятие о системах поддержки принятия решений и экспертных системах Отчёт ЛР1 (2)

Отчёт ЛР1 (2) Презентация "Виртуальный читальный зал" - скачать презентации по Информатике

Презентация "Виртуальный читальный зал" - скачать презентации по Информатике Программа Воркшопа. Как подготовить публичное выступление

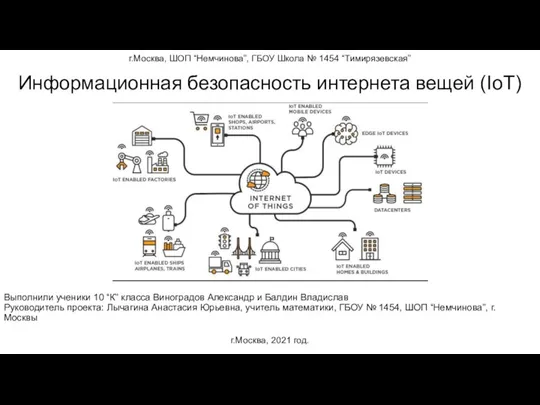

Программа Воркшопа. Как подготовить публичное выступление Информационная безопасность интернета вещей (IoT)

Информационная безопасность интернета вещей (IoT) Main features of HTML5

Main features of HTML5 Boolean Algebra

Boolean Algebra Интернет-культура и библиотечные блоги как основа работы со школьниками в ее формировании

Интернет-культура и библиотечные блоги как основа работы со школьниками в ее формировании Современные методы описания функциональных требований к системам. Алистер Коберн

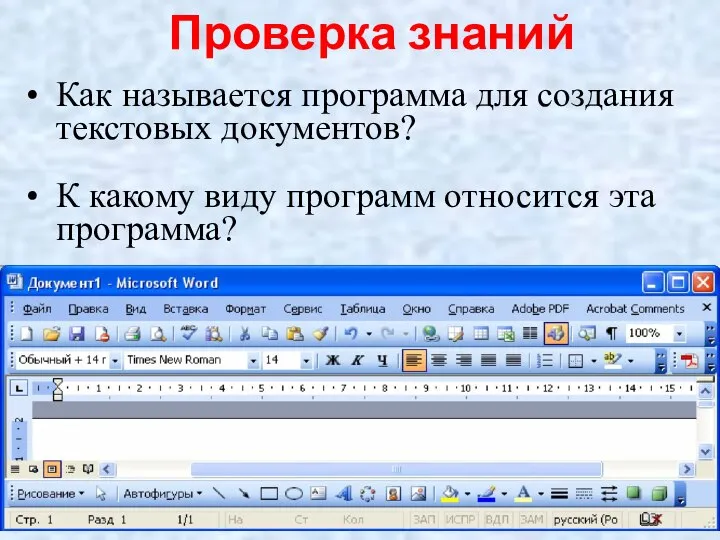

Современные методы описания функциональных требований к системам. Алистер Коберн Программа для создания текстовых документов

Программа для создания текстовых документов Работа с электронной почтой в сети интернет

Работа с электронной почтой в сети интернет Основные каналы взаимодействия с внешним миром

Основные каналы взаимодействия с внешним миром Программирование в среде RobоtC

Программирование в среде RobоtC Информационные системы и технологии. Структура дисциплины

Информационные системы и технологии. Структура дисциплины Гиперссылки. Призентации

Гиперссылки. Призентации Проводник пассажирского вагона 3-го разряда с использованием социальной сети ВКонтакте

Проводник пассажирского вагона 3-го разряда с использованием социальной сети ВКонтакте Разработка тестов. Практическая работа № 5

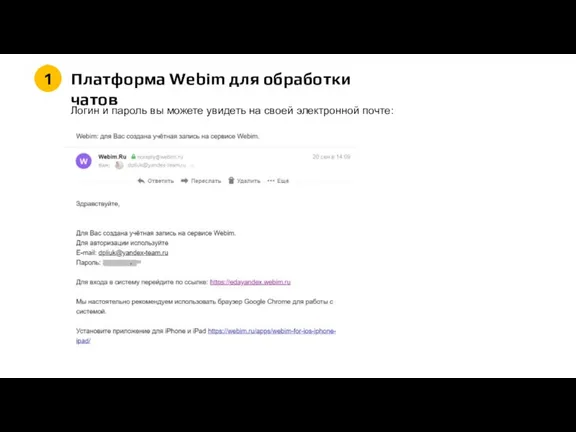

Разработка тестов. Практическая работа № 5 Платформа Webim для обработки чатов

Платформа Webim для обработки чатов Обробка вхідного масиву економічних даних

Обробка вхідного масиву економічних даних Переменные. Оператор присваивания

Переменные. Оператор присваивания