Содержание

- 2. 2 Постановка задачи: Цель работы: снижение риска от несанкционированных действий пользователя в компьютерной системе. Для достижения

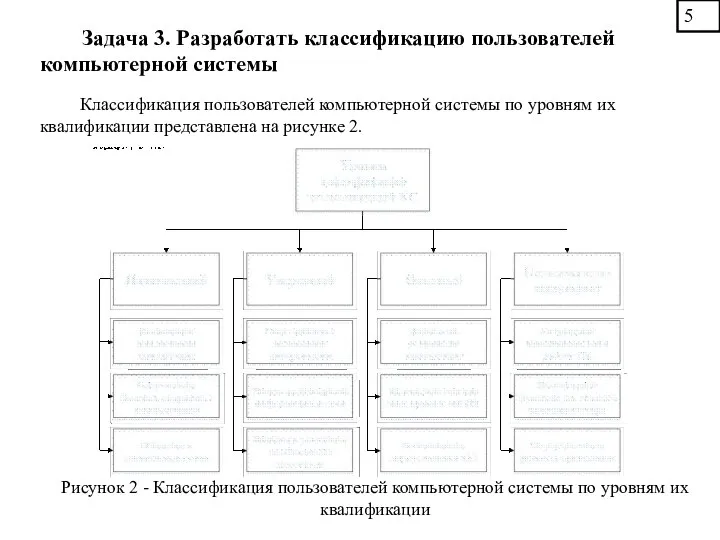

- 3. Классификация пользователей компьютерной системы по уровням их квалификации представлена на рисунке 2. Задача 3. Разработать классификацию

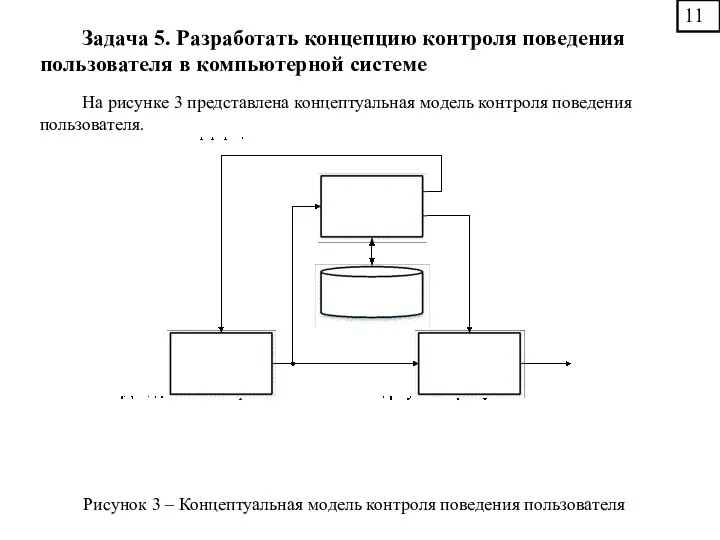

- 4. На рисунке 3 представлена концептуальная модель контроля поведения пользователя. Задача 5. Разработать концепцию контроля поведения пользователя

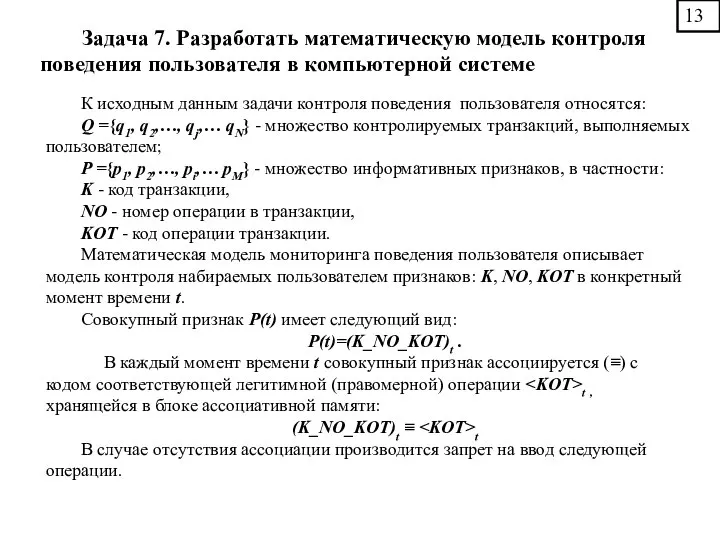

- 5. Задача 7. Разработать математическую модель контроля поведения пользователя в компьютерной системе 13 К исходным данным задачи

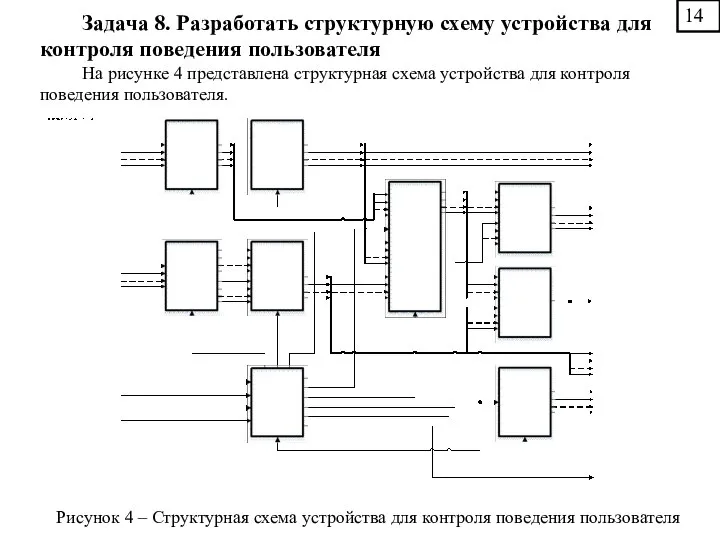

- 6. На рисунке 4 представлена структурная схема устройства для контроля поведения пользователя. Задача 8. Разработать структурную схему

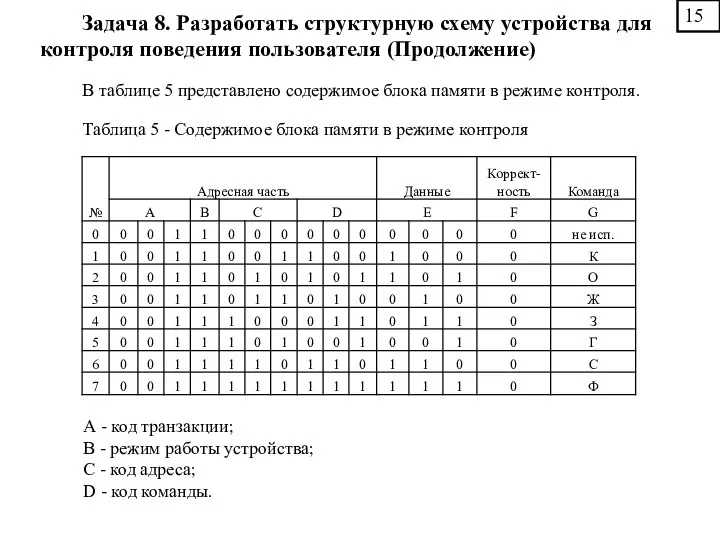

- 7. В таблице 5 представлено содержимое блока памяти в режиме контроля. Задача 8. Разработать структурную схему устройства

- 8. Задача 9. Разработать схему алгоритма программы «Эмулятор устройства для контроля поведения пользователя» 16 Рисунок 5 –

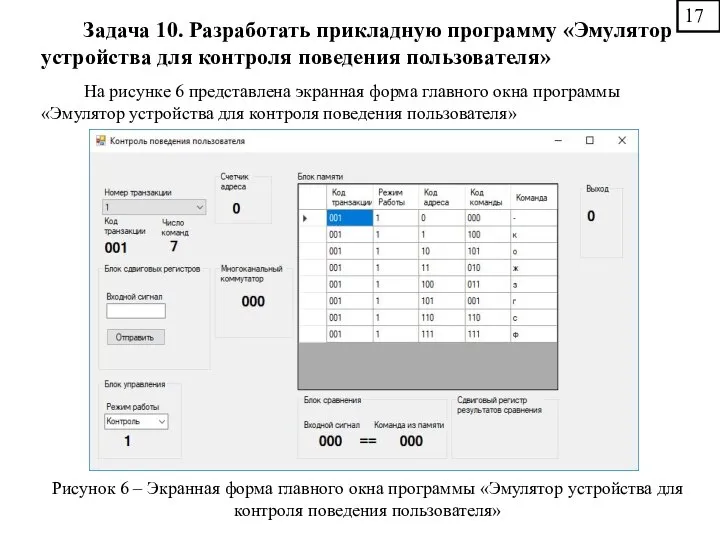

- 9. На рисунке 6 представлена экранная форма главного окна программы «Эмулятор устройства для контроля поведения пользователя» Задача

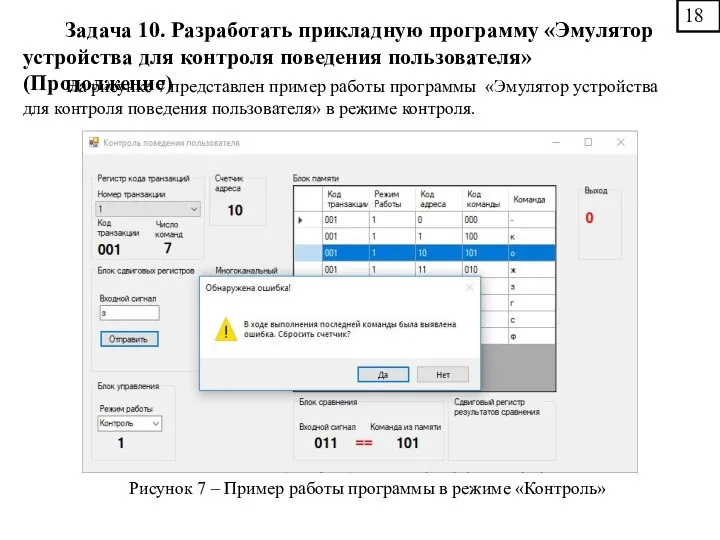

- 10. На рисунке 7 представлен пример работы программы «Эмулятор устройства для контроля поведения пользователя» в режиме контроля.

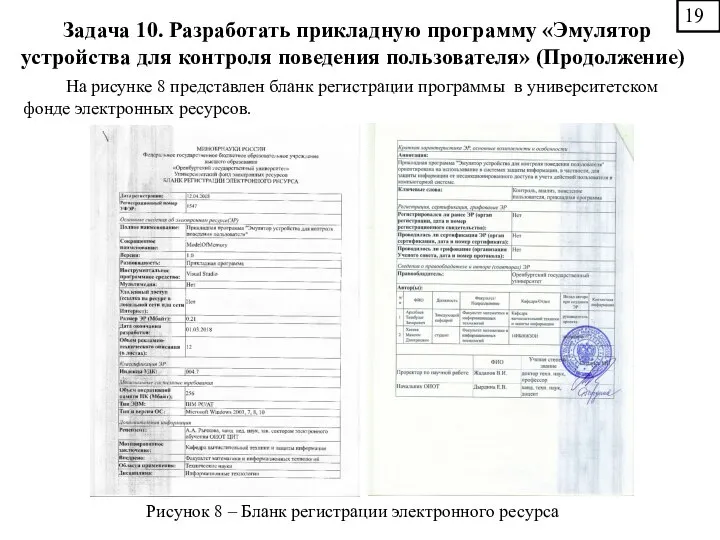

- 11. На рисунке 8 представлен бланк регистрации программы в университетском фонде электронных ресурсов. Задача 10. Разработать прикладную

- 13. Скачать презентацию

Установка и настройка серверов DNS, WINS, DHCP

Установка и настройка серверов DNS, WINS, DHCP Процедура Перевод года в АИС Параграф-ДОУ 3

Процедура Перевод года в АИС Параграф-ДОУ 3 Массивы. Работа с массивами

Массивы. Работа с массивами Информационно-справочная система по учебным заведениям города Батайска на базе MS Access

Информационно-справочная система по учебным заведениям города Батайска на базе MS Access ООП - объектно-ориентированное программирование

ООП - объектно-ориентированное программирование Презентация "Цветовые модели в графике" - скачать презентации по Информатике

Презентация "Цветовые модели в графике" - скачать презентации по Информатике Базы данных

Базы данных Презентация на тему Алгоритм и компьютерная программа

Презентация на тему Алгоритм и компьютерная программа  Язык UML. Диаграмма вариантов использования (use case diagram)

Язык UML. Диаграмма вариантов использования (use case diagram) Компьютерная графика

Компьютерная графика Система программирования Basic-256. Операция присваивания. Ввод и вывод данных

Система программирования Basic-256. Операция присваивания. Ввод и вывод данных Перевернутый класс

Перевернутый класс Языки разметки

Языки разметки Как записаться на прием к врачу

Как записаться на прием к врачу Профессия - экокомпьютерщик

Профессия - экокомпьютерщик JS. JavaScript — мультипарадигменный язык программирования

JS. JavaScript — мультипарадигменный язык программирования Библиографический калейдоскоп онлайн обзор

Библиографический калейдоскоп онлайн обзор Книжный обзор. Старая стратегия с новыми вводными

Книжный обзор. Старая стратегия с новыми вводными Компьютерная графика

Компьютерная графика Информационная система как объект воздействия злоумышленников

Информационная система как объект воздействия злоумышленников Проектирование СЭД для организации международного студенческого обмена

Проектирование СЭД для организации международного студенческого обмена Логические основы ЭВМ

Логические основы ЭВМ Викторина для самых умных (4 класс)

Викторина для самых умных (4 класс) Программное обеспечение. Графический интерфейс операционных систем и приложений

Программное обеспечение. Графический интерфейс операционных систем и приложений Безопасный поиск в сети ИНТЕРНЕТ

Безопасный поиск в сети ИНТЕРНЕТ Практичні рішення питань паркування в місті та організація роботи відділу паркування

Практичні рішення питань паркування в місті та організація роботи відділу паркування Adobe Photoshop

Adobe Photoshop