Слайд 2ВРЕДОНОСНАЯ ПРОГРАММА

Вредоносная программа — это компьютерная программа или внедренный код, предназначенный для реализации

угроз информации, хранящейся в компьютерной системе, либо для скрытого нецелевого использования ресурсов системы, либо иного воздействия, препятствующего нормальному функционированию компьютерной системы.

Слайд 3ВИДЫ ВРЕДОНОСНЫХ ПРОГРАММ

Виды вредоносных программ. Проблема вредоносных программ, называемых далее просто «вирусами», — рекламных

и шпионских — заслуживает повышенного внимания, поскольку: во-первых, они появляются без ведома получателя; во-вторых, даже при обнаружении вредоносных программ от них трудно избавиться. Последствиями внедрения вирусов являются снижение производительности ПЭВМ, беспорядочная смена пользовательских настроек, появление новых сомнительных панелей инструментов (аддонов). Вирусы могут глубоко внедряться в сложные механизмы работы ОС так, чтобы в значительной степени осложнить их обнаружение и уничтожение.

Слайд 4КОМПЬЮТЕРНЫЙ ВИРУС

Компьютерный вирус — это разновидность компьютерных программ, обладающих способностью к размножению (саморепликации).

Слайд 5ТРОЯН

Троян, или троянская программа (троян, троянец, троянский конь, трой), — это вирус, проникающий на компьютер

под видом безвредной программы.

Вирус не имеет собственного механизма распространения, и этим отличается от вирусов, которые распространяются, прикрепляя себя к обычной программе, и от «червей», которые копируют себя по сети. Если же троян несет вирусное тело, то он становится очагом «заразы».

Трояны крайне просты в написании: простейшие из них состоят из нескольких десятков строк кода языка C++. Троян, запущенный на ПЭВМ, может мешать работе пользователя, шпионить за ним, использовать ресурсы компьютера для целей запустившего его злоумышленника (хакера).

Слайд 6ШПИОН

Шпион — это вирус, скрытно устанавливающийся на ПЭВМ в целях полного или частичного контроля

за работой компьютера и пользователя без согласия последнего.

Существуют и другие определения шпионов. Шпионы способны:

собирать информацию о наиболее часто посещаемых сайтах;

запоминать нажатия клавиш на клавиатуре, записывать скриншоты экрана и отправлять информацию хакерам;

несанкционированно и удаленно управлять компьютером;

инсталлировать на компьютер пользователя дополнительные программы;

сканировать порты, пароли и др.;

изменять параметры ОС (руткиты, перехватчики управления);

перенаправлять активность браузеров, что влечет за собой посещение веб-сайтов вслепую с риском заражения вирусами.

Слайд 7СЕТЕВОЙ ЧЕРВЬ

Сетевой червь- это разновидность самовоспроизводящихся вирусов- программ, распространяющихся в локальных и

глобальных сетях.

Черви являются самостоятельными программами, которые могут использовать различные механизмы распространения. Одни — требуют определенного действия пользователя для распространения, например, открытия инфицированного сообщения в клиенте электронной почты. Другие — могут распространяться автономно, выбирая и атакуя компьютеры в полностью автоматическом режиме.

Слайд 8РУТКИТ

Руткит — это вирусная программа или набор программ, использующих технологии сокрытия системных объектов

(файлов, процессов, драйверов и др.) посредством обхода механизмов системы.

Руткит позволяет хакеру закрепиться во взломанной системе и скрыть следы своей деятельности. В системе Windows под термином «руткит» принято понимать программу, которая внедряется в систему и перехватывает системные функции или производит замену системных библиотек.

Слайд 9ОСНОВНЫЕ ПРИЗНАКИ ЗАРАЖЕНИЯ

вывод на экран непредусмотренных сообщений или изображений;

подача непредусмотренных звуковых сигналов;

неожиданное

открытие и закрытие лотка CD-ROM-устройства;

самопроизвольный запуск на компьютере каких-либо программ;

при наличии на ПЭВМ межсетевого экрана появление предупреждений о попытке программы выйти в Интернет, хотя вы это никак не инициировали;

друзьям или знакомым идут от вас сообщения, которые вы не отправляли;

наличие в почте массы сообщений без обратного адреса и заголовка.

Слайд 10КОСВЕННЫЕ ПРИЗНАКИ ЗАРАЖЕНИЯ

частые зависания и сбои в работе компьютера;

медленная работа компьютера при запуске программ;

невозможность

загрузки ОС;

исчезновение файлов и каталогов или искажение их содержимого;

частое несанкционированное обращение к жесткому диску;

зависание интернет-браузера.

Слайд 11ДЕЙСТВИЯ ПРИ ОБНАРУЖЕНИИ ВИРУСОВ

отключить компьютер от локальной сети;

установить (если не установлен) антивирус;

получить

последние обновления антивирусных баз;

запустить полную проверку компьютера.

Слайд 12МЕТОДЫ ЗАЩИТЫ ОТ ВРЕДОНОСНЫХ ПРОГРАММ

Чтобы снизить риск потерь от воздействия вредоносных программ,

рекомендуется:

использовать современные ОС;

включать режим автоматического обновления ОС;

постоянно работать на ПЭВМ исключительно под правами пользователя;

использовать антивирусы известных производителей с автоматическим обновлением сигнатурных баз;

использовать персональный Firewall, контролирующий выход в Интернет с персонального компьютера на основании политик, которые устанавливает сам пользователь;

ограничивать физический доступ к компьютеру посторонних лиц;

использовать внешние носители информации от проверенных источников;

не открывать компьютерные файлы, полученные от ненадежных источников;

отключать автозапуск со сменных носителей.

Объектіге-бағытталған программалау

Объектіге-бағытталған программалау Компьютерная графика

Компьютерная графика Работа с фрагментами

Работа с фрагментами Логические операторы. Альтернативная задача

Логические операторы. Альтернативная задача Обзор выпуска КХСМ от 11 мая 2019 года в скриншотах (интерактив)

Обзор выпуска КХСМ от 11 мая 2019 года в скриншотах (интерактив) Платформа для создания веб-разработок КомандаАдминистрирования

Платформа для создания веб-разработок КомандаАдминистрирования Стандартные функции ввода-вывода

Стандартные функции ввода-вывода Словесные информационные модели

Словесные информационные модели VERSTKA_DLYa_ChAJNIKOV

VERSTKA_DLYa_ChAJNIKOV Основы построения системы управления базами данных MS ACCESS

Основы построения системы управления базами данных MS ACCESS Диски

Диски Язык СМИ

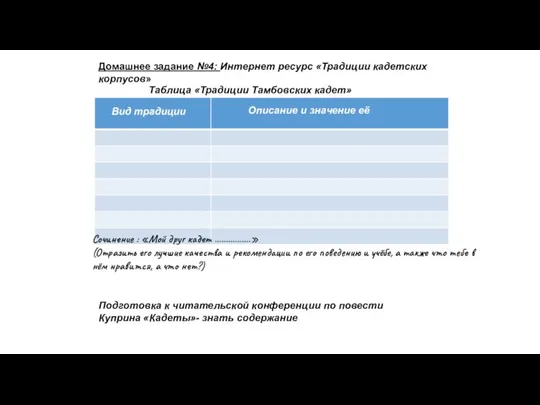

Язык СМИ Домашнее задание №4: Интернет ресурс Традиции кадетских корпусов

Домашнее задание №4: Интернет ресурс Традиции кадетских корпусов Программирование. Занятие 7 - 8. Базовые формулы (зависимости) и задачи

Программирование. Занятие 7 - 8. Базовые формулы (зависимости) и задачи Основы веб-программирования. Лекция 5. Работа с базами даных

Основы веб-программирования. Лекция 5. Работа с базами даных Файлы и файловые структуры

Файлы и файловые структуры Java in our hands

Java in our hands Как создать запоминающиеся презентации

Как создать запоминающиеся презентации Python. Введение. Урок 1

Python. Введение. Урок 1 Изменение формы представления информации

Изменение формы представления информации Практика в примере MS Access 2007

Практика в примере MS Access 2007 Методы защиты информации

Методы защиты информации Примеры компьютерных моделей различных процессов

Примеры компьютерных моделей различных процессов Дистанционное обучение: деятельностный подход

Дистанционное обучение: деятельностный подход Разработка программного обеспечения для управления движением мобильной платформы KUKA youBot

Разработка программного обеспечения для управления движением мобильной платформы KUKA youBot Перспективы развития интернет-технологий

Перспективы развития интернет-технологий Академия роботов. Вертолет Helicopter

Академия роботов. Вертолет Helicopter Управление инфракрасным (ИК) пультом

Управление инфракрасным (ИК) пультом