Защита информации техническими методами в информационно-телекоммуникационных системах на предприятии

Содержание

- 2. СОДЕРЖАНИЕ ВВЕДЕНИЕ 1.Анализ утечки информации по каналу ПЭМИН 2. Защита информации техническими методами и способами от

- 3. Цель выпускной квалификационной работы Актуальность выбранной темы Задачи выпускной квалификационной работы Объект исследования Предмет исследования

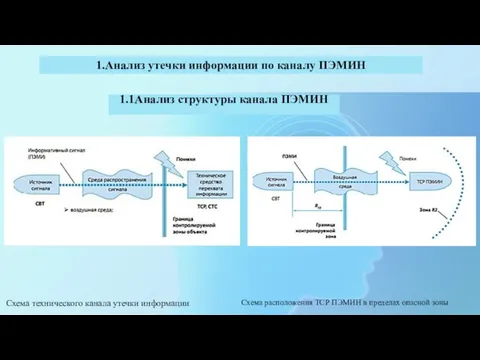

- 4. 1.1Анализ структуры канала ПЭМИН Схема технического канала утечки информации Схема расположения ТСР ПЭМИН в пределах опасной

- 5. 1.2 Анализ технических средств реализации канала ПЭМИН

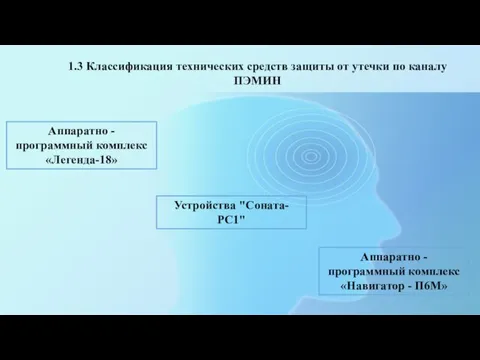

- 6. 1.3 Классификация технических средств защиты от утечки по каналу ПЭМИН Аппаратно - программный комплекс «Легенда-18» Устройства

- 7. • На базе анализатора спектра СК4-4051-13,2: 3 Гц 13,2 ГГц • На базе портативного анализатора спектра

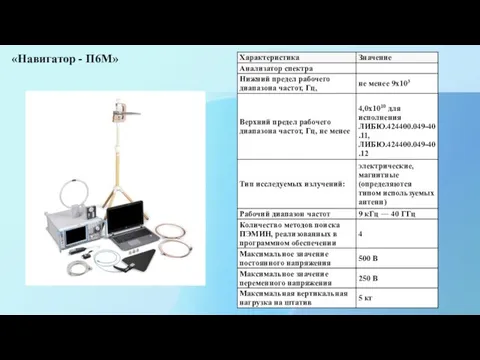

- 8. «Навигатор - П6М»

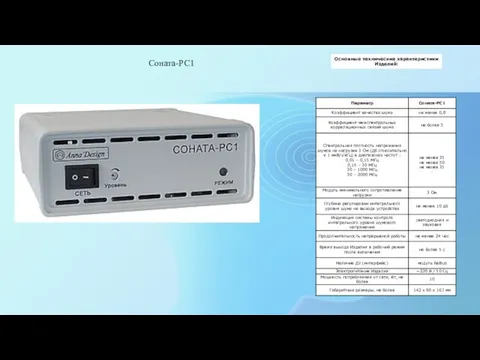

- 9. Соната-РС1 Основные технические характеристики Изделий:

- 10. ВЫВОД В 1.1 разделе был произведен анализ утечки информации ПЭМИН В 1.2 был произведен анализ технических

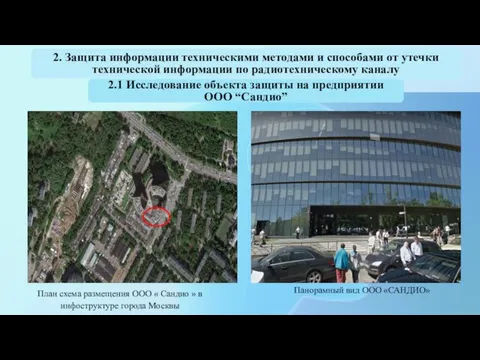

- 11. План схема размещения ООО « Сандио » в инфоструктуре города Москвы Панорамный вид ООО «САНДИО» 2.

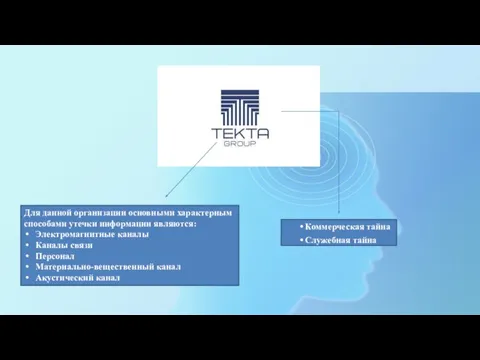

- 12. Коммерческая тайна Служебная тайна Для данной организации основными характерным способами утечки информации являются: Электромагнитные каналы Каналы

- 13. Деятельность предприятия и информационные ресурсы

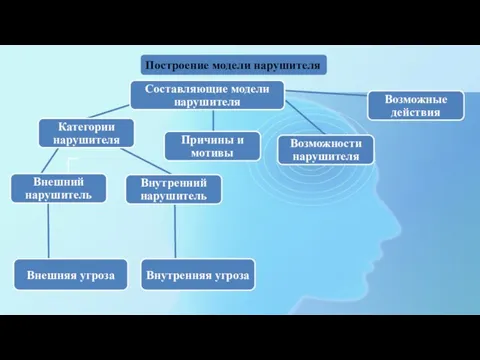

- 14. Построение модели нарушителя Внешняя угроза Внутренняя угроза

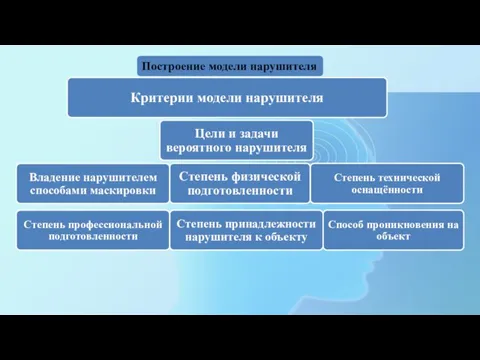

- 15. Построение модели нарушителя

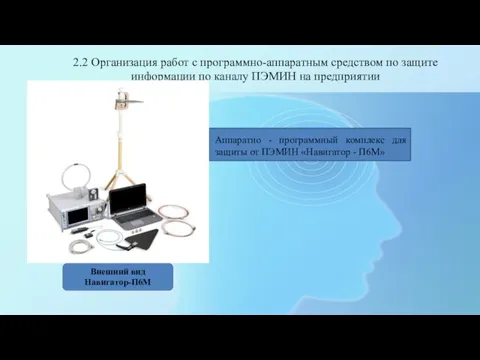

- 16. 2.2 Организация работ с программно-аппаратным средством по защите информации по каналу ПЭМИН на предприятии Аппаратно -

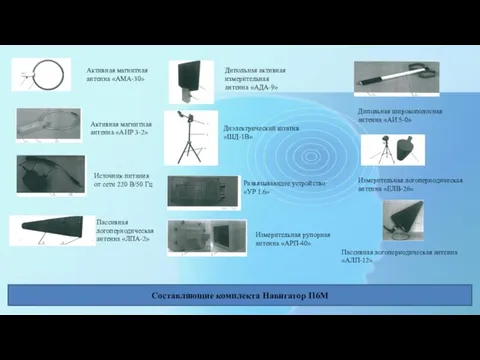

- 17. Активная магнитная антенна «АМА-30» Активная магнитная антенна «АИР 3-2» Источник питания от сети 220 В/50 Гц

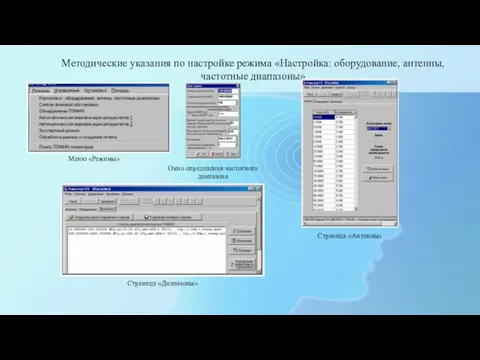

- 18. Методические указания по настройке режима «Настройка: оборудование, антенны, частотные диапазоны» Меню «Режимы» Окно определения частотного диапазона

- 19. Методические указания по настройке режима «Настройка: оборудование, антенны, частотные диапазоны» Окно «Новая антенна» Страница «Оборудование»

- 20. Методические указания по настройке режима «Снятие фоновой обстановки» Окно режима «Снятие фоновой обстановки» Меню «Режимы»

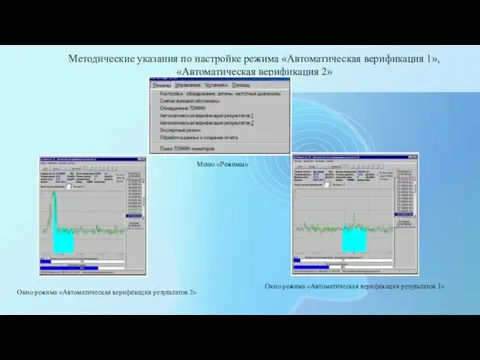

- 21. Методические указания по настройке режима «Автоматическая верификация 1», «Автоматическая верификация 2» Окно режима «Автоматическая верификация результатов

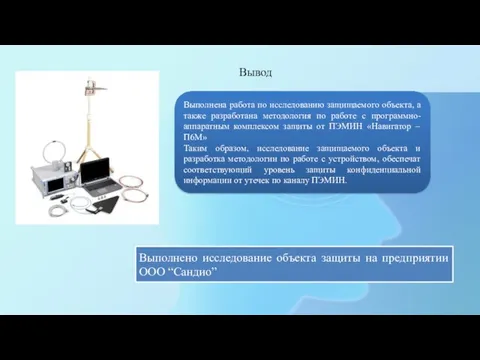

- 22. Вывод Выполнена работа по исследованию защищаемого объекта, а также разработана методология по работе с программно-аппаратным комплексом

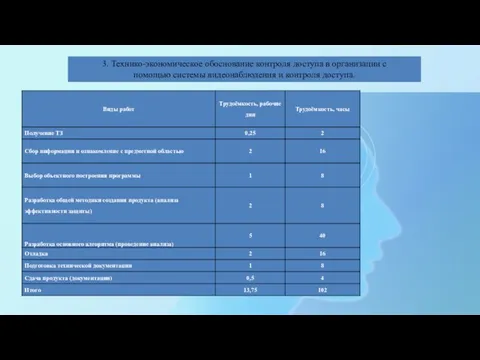

- 23. 3. Технико-экономическое обоснование контроля доступа в организации с помощью системы видеонаблюдения и контроля доступа.

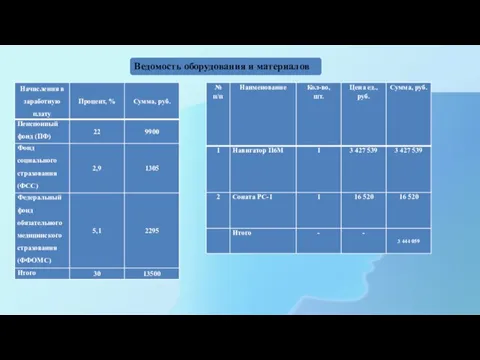

- 24. Ведомость оборудования и материалов

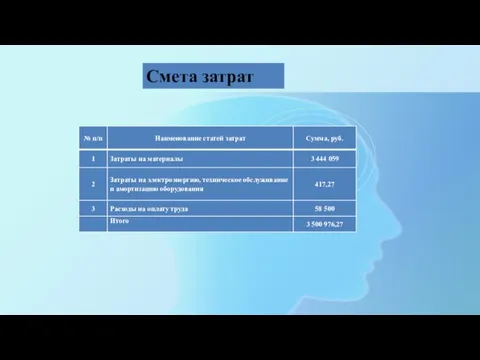

- 25. Смета затрат

- 26. В результате расчета стоимости оборудования и материалов для СВ и КД и стоимости строительно–монтажных работ можно

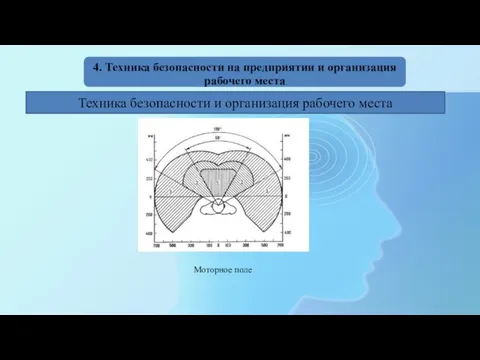

- 27. Моторное поле 4. Техника безопасности на предприятии и организация рабочего места Техника безопасности и организация рабочего

- 28. ЗАКЛЮЧЕНИЕ Выполнено исследование структуры технического канала утечки информации Выполнено исследование защищаемого объекта Выполнен анализ технических методов

- 29. Спасибо за внимание

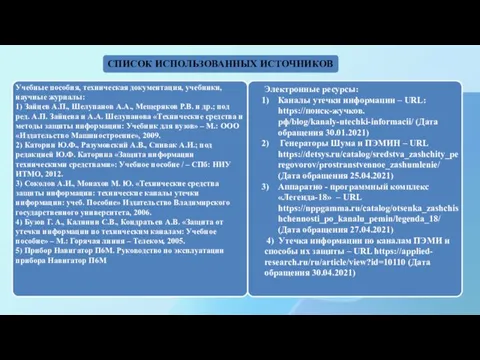

- 30. СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ Учебные пособия, техническая документация, учебники, научные журналы: 1) Зайцев А.П., Шелупанов А.А., Мещеряков

- 32. Скачать презентацию

Обзор оффлайн и онлайн словарей по английскому языку

Обзор оффлайн и онлайн словарей по английскому языку IP-адресация

IP-адресация Web-страница. Структура Web-страницы. 8 класс

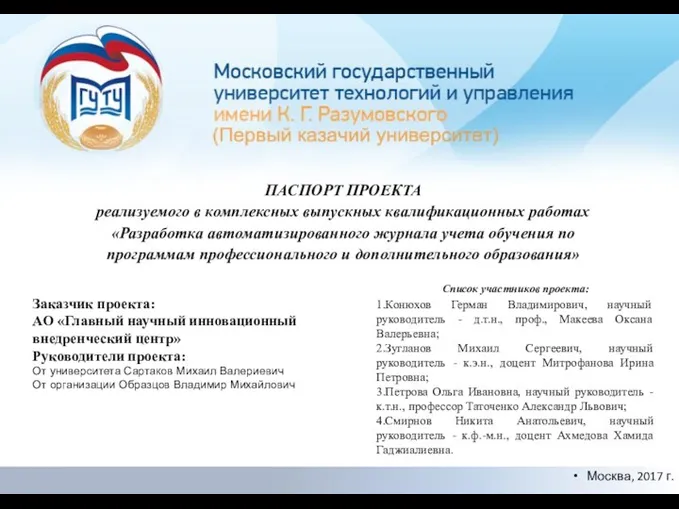

Web-страница. Структура Web-страницы. 8 класс Разработка автоматизированного журнала учета обучения по программам профессионального и дополнительного образования

Разработка автоматизированного журнала учета обучения по программам профессионального и дополнительного образования Что такое Инстаграм?

Что такое Инстаграм? html4

html4 Классификация информационных систем

Классификация информационных систем Система управления базами данных моделирование и формализация

Система управления базами данных моделирование и формализация Персональный компьютер

Персональный компьютер Создание конференции в Skype

Создание конференции в Skype Мордовия. Энергосбыт. Личный кабинет для юридических лиц

Мордовия. Энергосбыт. Личный кабинет для юридических лиц Создание графических изображений

Создание графических изображений Технология создания моделей управляющих информационных систем

Технология создания моделей управляющих информационных систем Иерархия памяти

Иерархия памяти Техника микропроцессорных систем. Лабораторная работа

Техника микропроцессорных систем. Лабораторная работа Разработка фрагментированной программы, моделирующей волновой процесс

Разработка фрагментированной программы, моделирующей волновой процесс Регистрация (создание профиля) в системе eLibrary. Основы научных исследований. Тема 3

Регистрация (создание профиля) в системе eLibrary. Основы научных исследований. Тема 3 Основы языка Visual Basic. Выражения

Основы языка Visual Basic. Выражения Офисофф CRM

Офисофф CRM Презентация на тему Мультимедийные технологии

Презентация на тему Мультимедийные технологии  Системы счисления. Обобщение

Системы счисления. Обобщение Роль информационной технологии в государственном управлении

Роль информационной технологии в государственном управлении ВПР по информатике. Решение заданий

ВПР по информатике. Решение заданий Алгоритмизация и программирование. Кафедра информатики Барнаул 2021

Алгоритмизация и программирование. Кафедра информатики Барнаул 2021 Вкладені алгоритмічні структури розгалудження

Вкладені алгоритмічні структури розгалудження Архитектура, назначение и функции операционных систем. Введение в теорию операционных систем. Занятие 1.1

Архитектура, назначение и функции операционных систем. Введение в теорию операционных систем. Занятие 1.1 Python Start 1

Python Start 1 Parallel от TaxiTime. Аналитика для увеличения прибыли автопарков

Parallel от TaxiTime. Аналитика для увеличения прибыли автопарков