Содержание

- 2. Содержание темы: Введение, история вопроса Основные способы промышленного шпионажа Классификация субъектов, объектов и методов Оперативные виды

- 3. Китайцы в течение тысячелетий производили фарфор высокого качества. Секрет производства был найден китайскими алхимиками и, подобно

- 4. ЧТО ТАКОЕ ПРОМЫШЛЕННЫЙ ШПИОНАЖ? Промышленный шпионаж в России не юридический термин в отличие, скажем, от США,

- 5. В XVIII веке в Сторбридже (графство Вустер) жил английский поэт и музыкант Фоли. По основной профессии

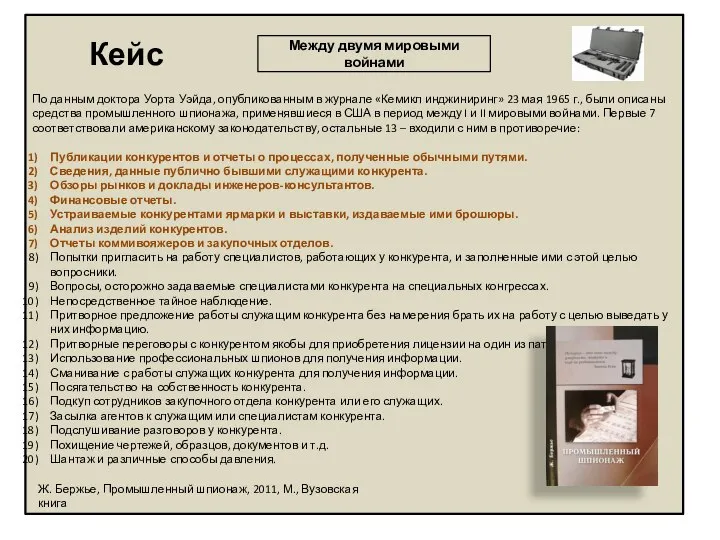

- 6. По данным доктора Уорта Уэйда, опубликованным в журнале «Кемикл инджиниринг» 23 мая 1965 г., были описаны

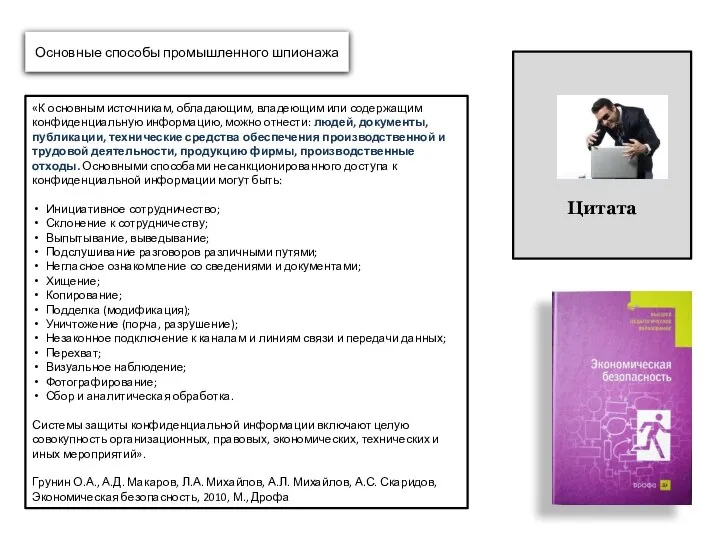

- 7. Основные способы промышленного шпионажа «К основным источникам, обладающим, владеющим или содержащим конфиденциальную информацию, можно отнести: людей,

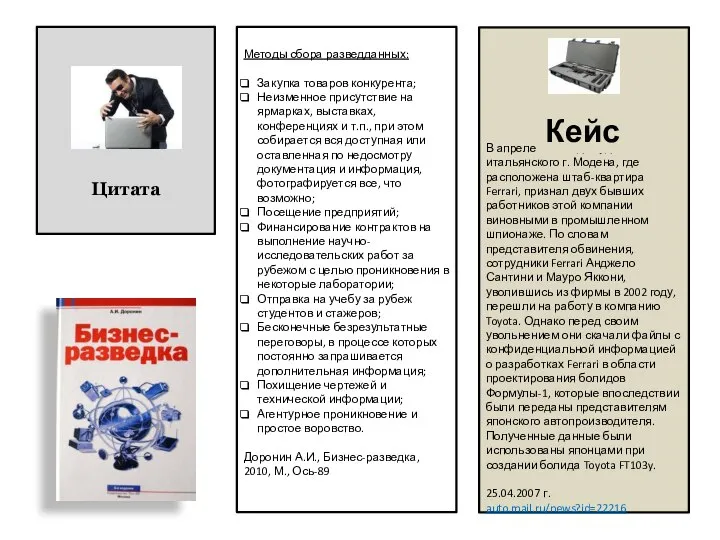

- 8. Цитата Методы сбора разведданных: Закупка товаров конкурента; Неизменное присутствие на ярмарках, выставках, конференциях и т.п., при

- 9. До появления электронных средств шпионажа В различных средствах массовой информации и научных журналах 1960-х годов описывали

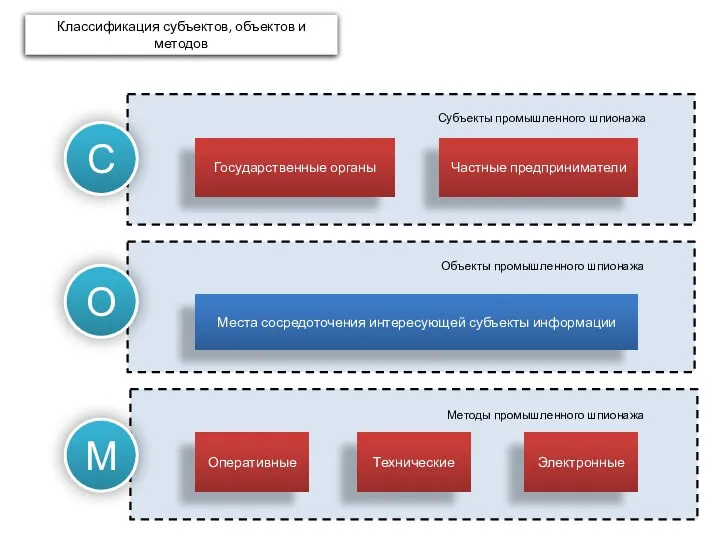

- 10. Частные предприниматели Субъекты промышленного шпионажа Государственные органы Места сосредоточения интересующей субъекты информации Объекты промышленного шпионажа Методы

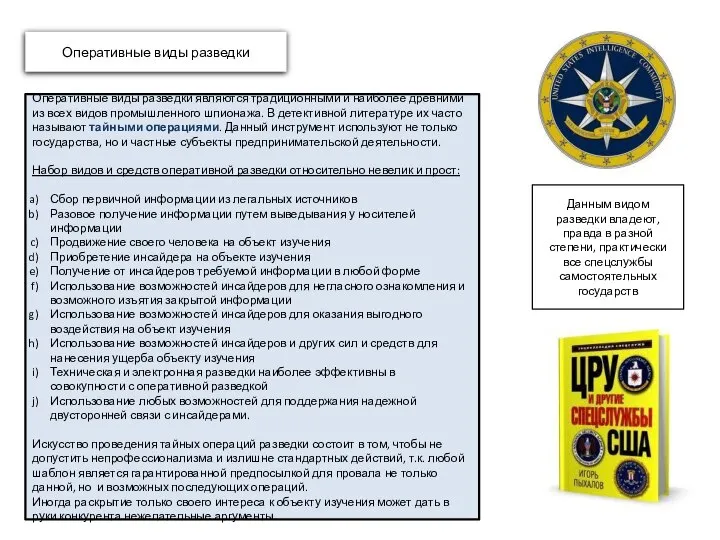

- 11. Оперативные виды разведки Данным видом разведки владеют, правда в разной степени, практически все спецслужбы самостоятельных государств

- 12. Технические виды разведки Технические виды разведки первоначально являлись дополнительным инструментарием оперативной разведки, своеобразным следствием научно-технического прогресса.

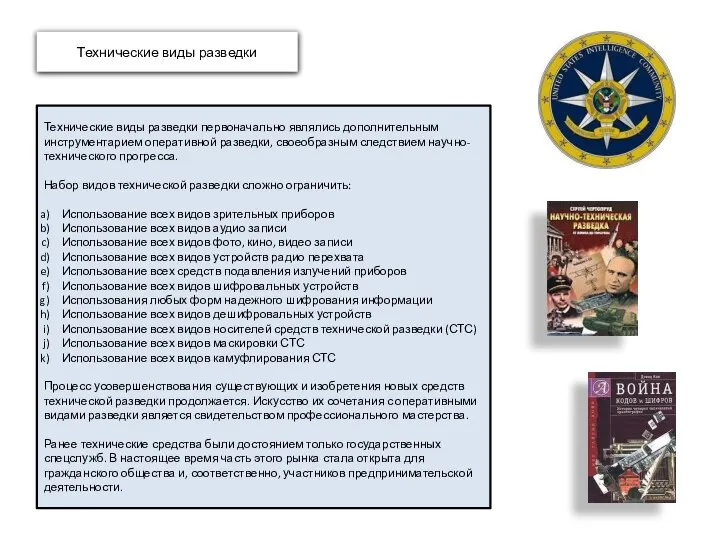

- 13. Электро-магнитные излучения ультрафиолетового, видимого и инфракрасного диапазонов Акустические поля в воздушной среде Деформационные и сдвиговые поля

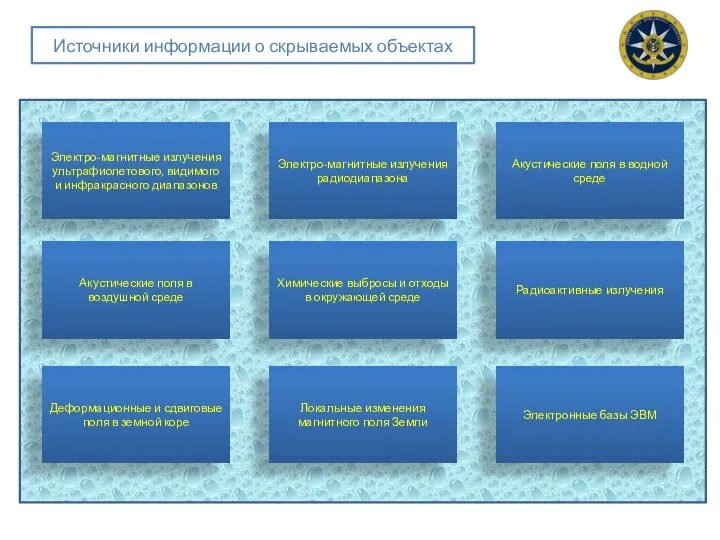

- 14. Виды технической разведки 1 Оптическая разведка (ОР) 2 Оптико-электронная разведка (ОЭР) Радиоэлектронная разведка (РОР) 3 Гидроакустическая

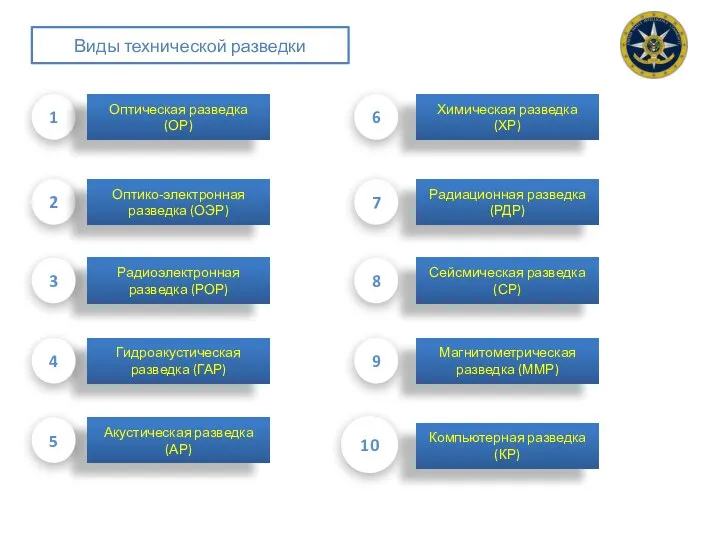

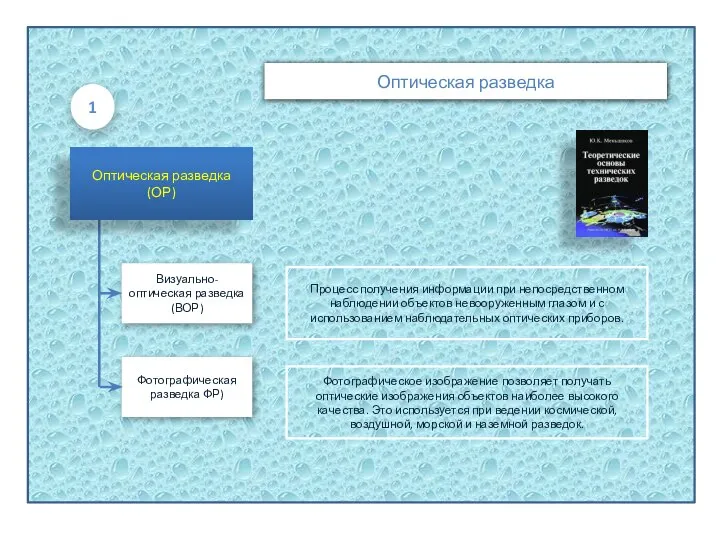

- 15. Визуально-оптическая разведка (ВОР) Фотографическая разведка ФР) Оптическая разведка Процесс получения информации при непосредственном наблюдении объектов невооруженным

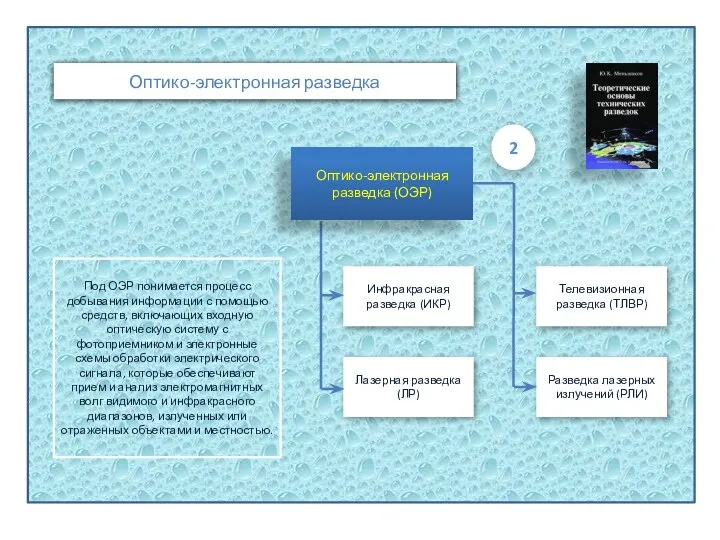

- 16. Оптико-электронная разведка Инфракрасная разведка (ИКР) Разведка лазерных излучений (РЛИ) Лазерная разведка (ЛР) Телевизионная разведка (ТЛВР) Под

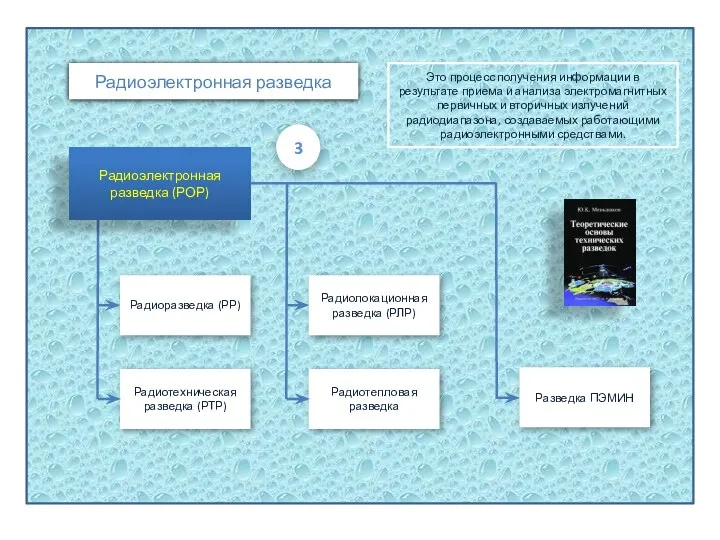

- 17. Радиотехническая разведка (РТР) Радиотепловая разведка Радиоэлектронная разведка Радиоразведка (РР) Радиолокационная разведка (РЛР) Разведка ПЭМИН Это процесс

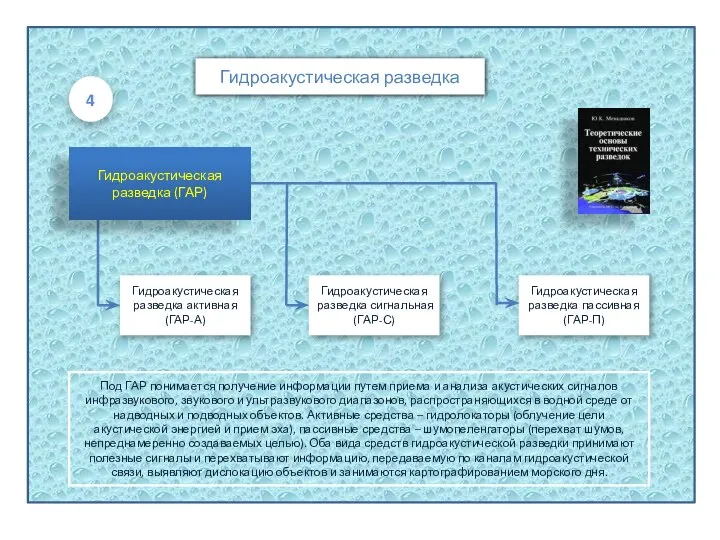

- 18. Гидроакустическая разведка активная (ГАР-А) Гидроакустическая разведка Гидроакустическая разведка сигнальная (ГАР-С) Гидроакустическая разведка пассивная (ГАР-П) Под ГАР

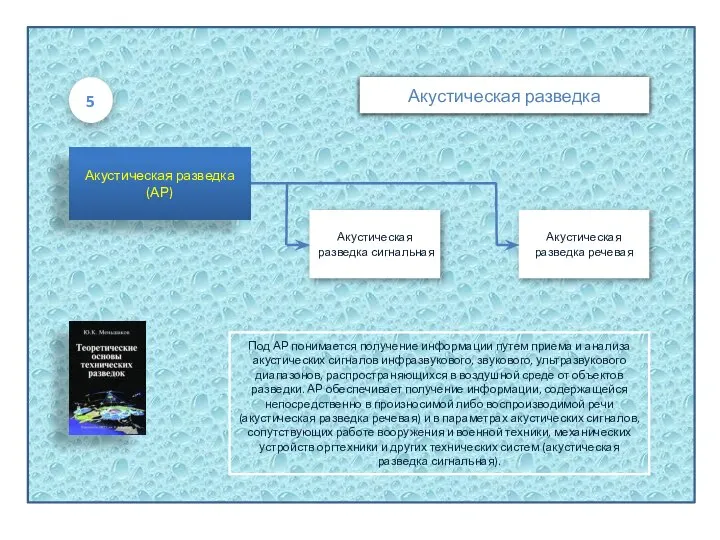

- 19. Акустическая разведка сигнальная Акустическая разведка речевая Под АР понимается получение информации путем приема и анализа акустических

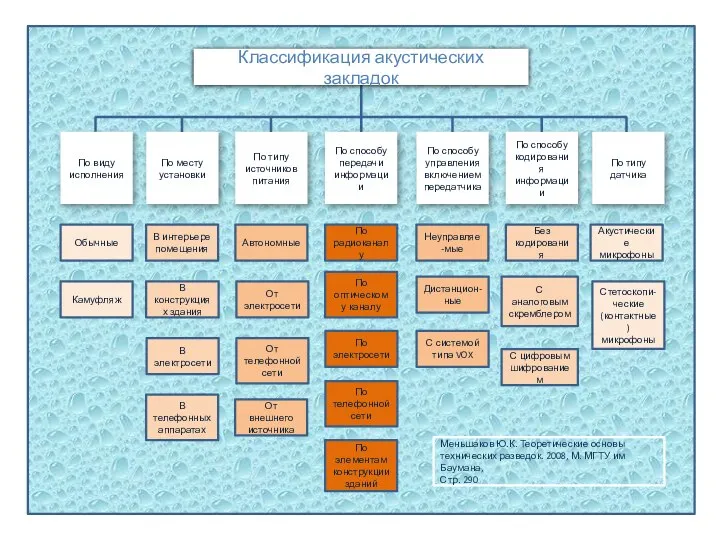

- 20. По месту установки По типу источников питания По способу кодирования информации По способу управления включением передатчика

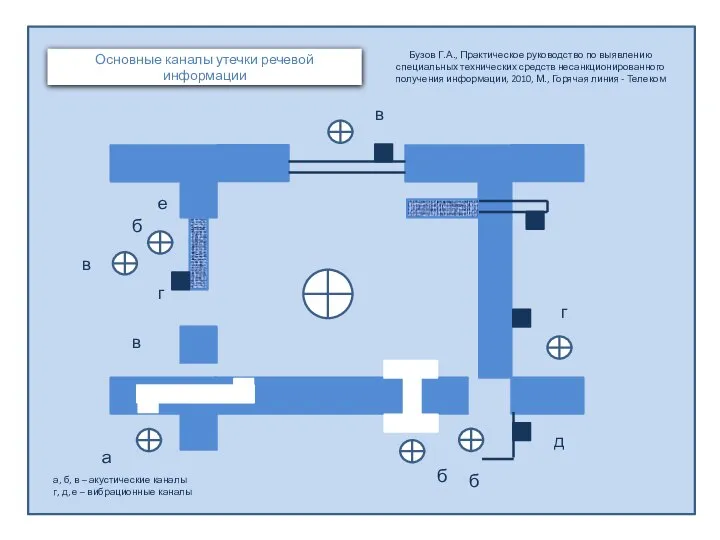

- 21. Основные каналы утечки речевой информации б а б д б в в в г г е

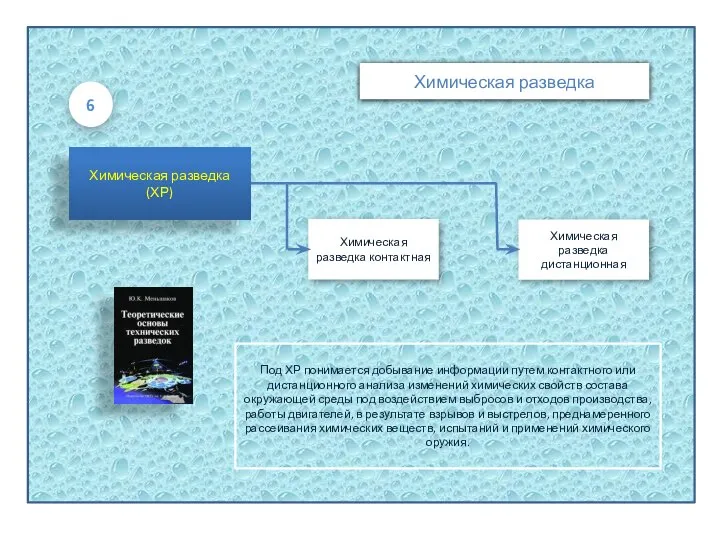

- 22. Химическая разведка контактная Химическая разведка дистанционная Химическая разведка Под ХР понимается добывание информации путем контактного или

- 23. Иные виды технических разведок Сейчас, по мнению авторов, это уже составная часть электронной разведки Выбросы и

- 24. Разведывательное сообщество США традиционно ведет все виды технической разведки на территории Земли, в наземном, морском, воздушном

- 25. Орбитальная группировка Вооруженных сил США позволяет снабжать политическое и военное руководство страны объективной информацией В бывшем

- 26. Принципы: глобальность и тотальность. Ведущим органом электронной разведки США является Агентство национальной безопасности С появлением электронно-вычислительной

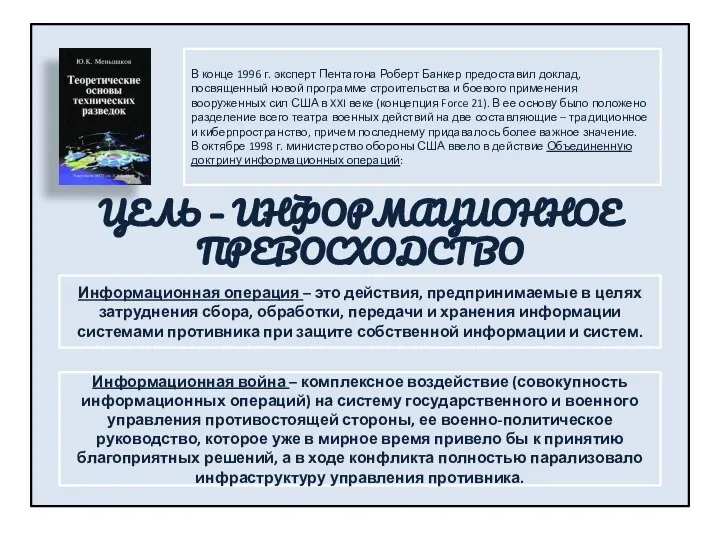

- 27. В конце 1996 г. эксперт Пентагона Роберт Банкер предоставил доклад, посвященный новой программе строительства и боевого

- 28. Одной из жертв Агентства национальной безопасности США стал германский производитель ветровых электрогенераторов «Энеркон». В его исследовательских

- 29. Кодовое название «Эшелон» Доронин А.И., Бизнес-разведка, 2010, М., Осб-89, стр.634 Много копий в западной прессе сломано

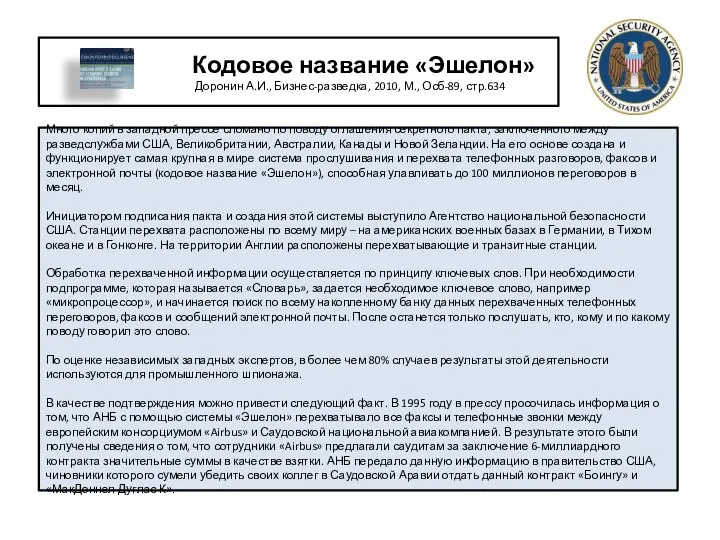

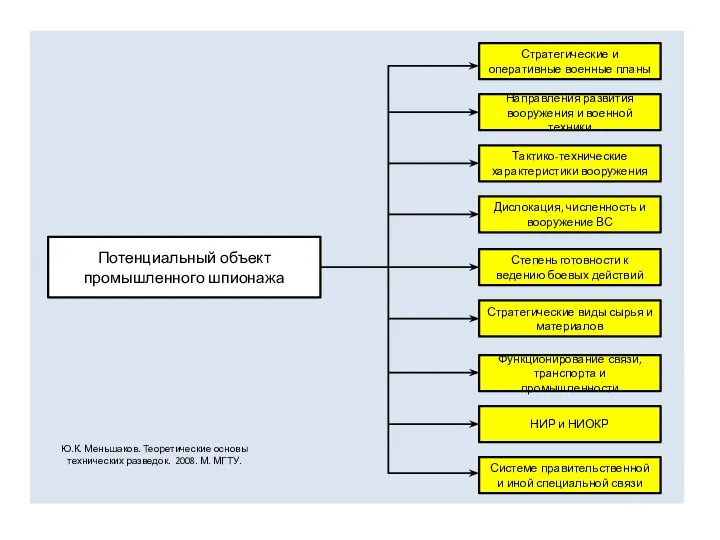

- 30. Степень готовности к ведению боевых действий Стратегические виды сырья и материалов Дислокация, численность и вооружение ВС

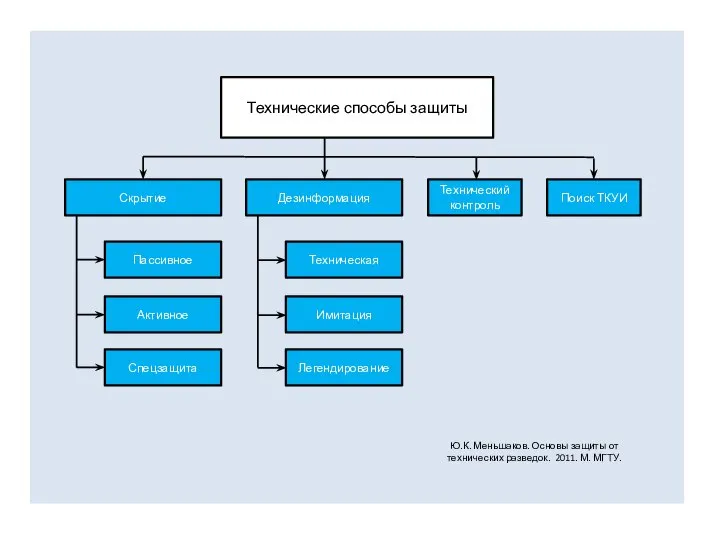

- 31. Дезинформация Поиск ТКУИ Технический контроль Пассивное Активное Техническая Спецзащита Имитация Легендирование Технические способы защиты Скрытие Ю.К.

- 32. Технические способы защиты Защита объектов от оптической разведки Защита от гидроакустических средств разведки Защита от оптико-электронных

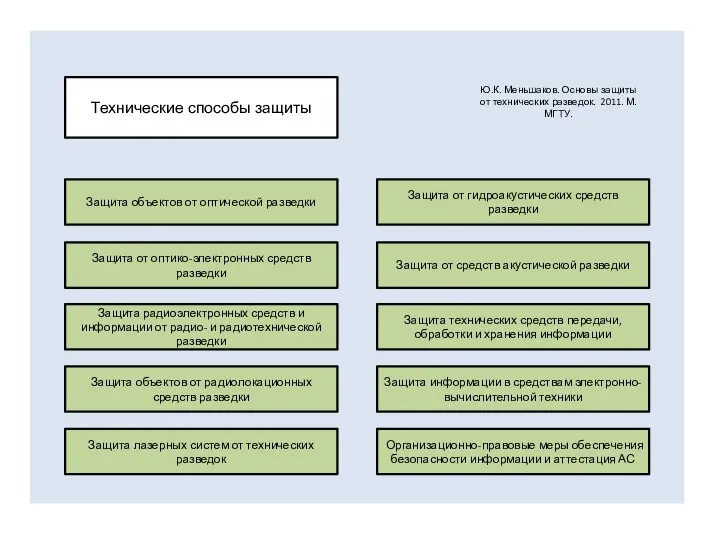

- 33. Технический контроль эффективности принятых мер защиты Выявление демаскирующих признаков объектов защиты и возможных технических каналов утечки

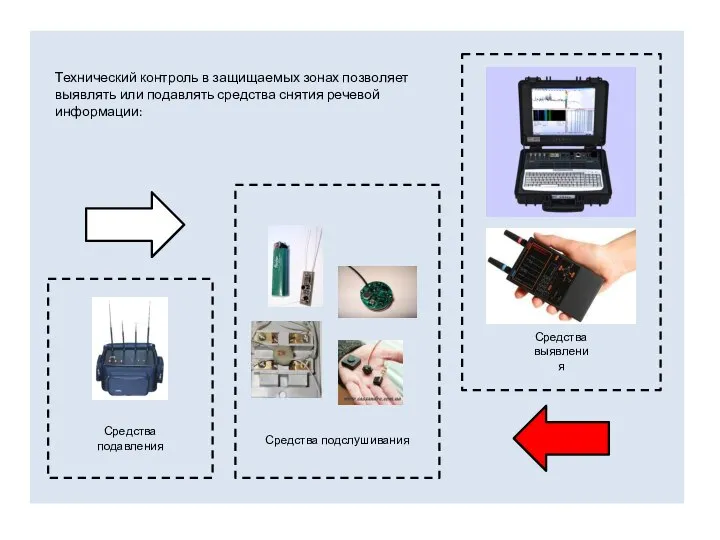

- 34. Технический контроль в защищаемых зонах позволяет выявлять или подавлять средства снятия речевой информации: Средства подавления Средства

- 35. Деятельность технических разведок и принципы защиты от них детально проработаны в специальной литературе.

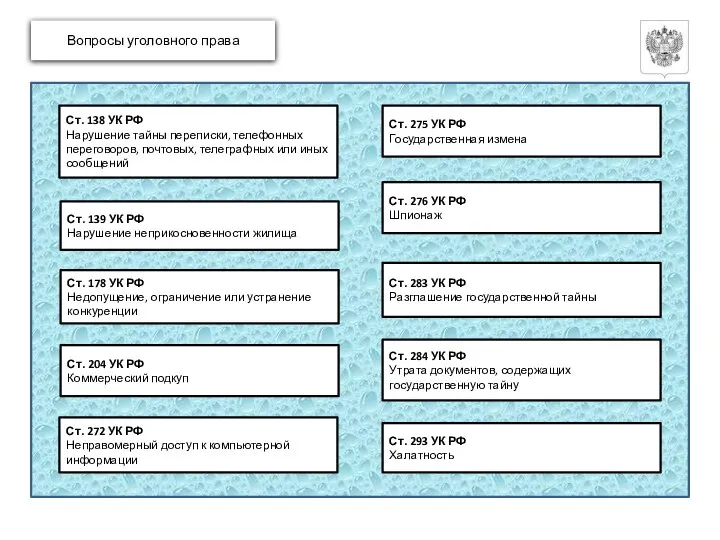

- 36. Вопросы уголовного права Ст. 138 УК РФ Нарушение тайны переписки, телефонных переговоров, почтовых, телеграфных или иных

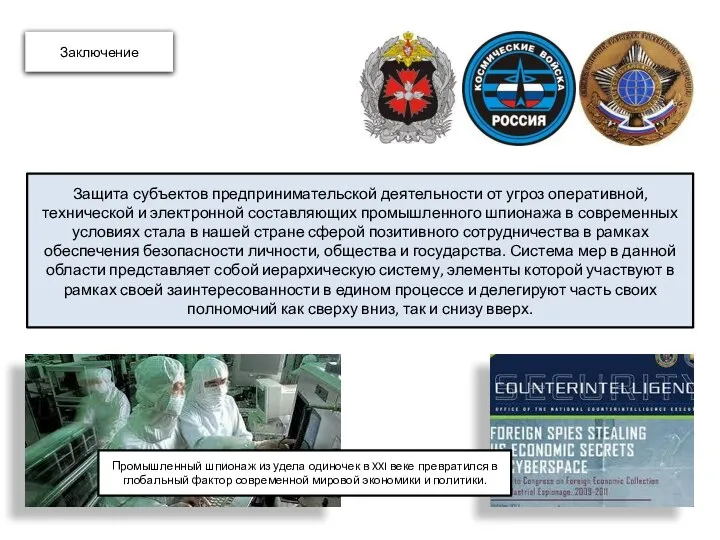

- 37. Защита субъектов предпринимательской деятельности от угроз оперативной, технической и электронной составляющих промышленного шпионажа в современных условиях

- 39. Скачать презентацию

Слайд 2Содержание темы:

Введение, история вопроса

Основные способы промышленного шпионажа

Классификация субъектов, объектов и методов

Оперативные виды

Содержание темы:

Введение, история вопроса

Основные способы промышленного шпионажа

Классификация субъектов, объектов и методов

Оперативные виды

Технические виды разведки

Электронные виды разведки

Вопросы права

Заключение

Контрольные вопросы:

Что такое промышленный шпионаж?

Назовите основные исторические этапы его развития.

Каковы основные способы промышленного шпионажа?

Какие методы сбора разведданных используются в промышленном шпионаже?

Что понимается под оперативными видами разведки?

Какую роль играют технические средства промышленного шпионажа?

Что такое электронная разведка?

Чем можно объяснить дуализм отношений бизнеса и государства в сфере промышленного шпионажа?

Что вам известно о плане операции «Эшелон»?

Слайд 3Китайцы в течение тысячелетий производили фарфор высокого качества. Секрет производства был найден

Китайцы в течение тысячелетий производили фарфор высокого качества. Секрет производства был найден

В докладе специальной комиссии Конгресса США, возглавлявшейся сенатором-республиканцем Кристофером Коксом (1999 г.), содержались утверждения о причастности Китайской народной республики (КНР) к краже секретных сведений в области военных ядерных технологий. В частности, в докладе говорилось, что в работах по созданию нейтронного оружия китайцы использовали секретные сведения, полученные из Ливерморской национальной лаборатории США. Упоминалось также и об утечке из Лос-Аламосской национальной лаборатории секретных сведений о конструкции самой совершенной американской ядерной боеголовки W-88 для БРПЛ Д-5 (Трейдент-2), что позволило китайцам значительно улучшить характеристики своих ядерных боеприпасов. Общеизвестно, что китайские разведчики проявляют повышенный интерес ко всему, что связано с боевой техникой и военными технологиями. Логика проста – украв документацию, можно сэкономить на закупках, собственное производство обходится до 100 раз дешевле импорта.

История вопроса

Слайд 4ЧТО ТАКОЕ ПРОМЫШЛЕННЫЙ ШПИОНАЖ?

Промышленный шпионаж в России не юридический термин в отличие,

ЧТО ТАКОЕ ПРОМЫШЛЕННЫЙ ШПИОНАЖ?

Промышленный шпионаж в России не юридический термин в отличие,

Промышленный шпионаж — одна из форм недобросовестной конкуренции, применяемая на всех уровнях экономики — начиная с небольших предприятий и заканчивая государствами. Основная его составляющая — незаконное добывание сведений, представляющих коммерческую ценность.

В межгосударственных отношениях промышленный шпионаж используется достаточно широко, но в отличие от бизнеса для государственной разведки важную роль играет обеспечение национальной безопасности. А в таких вопросах, как известно, допустимы любые средства и методы работы. Применительно к бизнесу задача разведки сужается от масштабов целой страны до одной или нескольких фирм-конкурентов. Такой бизнес-шпионаж обычно преследует одну из двух целей: проверить благонадежность делового партнера либо вытеснить его. Основное предназначение промышленного шпионажа — экономия средств и времени, и в этом он полностью совпадает с конкурентной разведкой.

Конкурентная разведка (КР) — это сбор и обработка данных из разных источников для выработки управленческих решений с целью повышения конкурентоспособности коммерческой организации, проводимые в рамках закона и с соблюдением этических норм.

Главное отличие конкурентной разведки от промышленного шпионажа состоит в законности методов получения информации.

Слайд 5

В XVIII веке в Сторбридже (графство Вустер) жил английский поэт и музыкант

В XVIII веке в Сторбридже (графство Вустер) жил английский поэт и музыкант

Ж. Бержье, Промышленный шпионаж, 2011, М., Вузовская книга

Ответы

практики…

1791 год

во Франции издан закон

«О патентах на изобретение»

1875 год

на заводах Круппа создана полиция в целях охраны секретов фирмы

С академической точки зрения…

Юридическая защита прав на изобретение, полицейские меры охраны секретов и судебное преследование явились цивилизованными мерами поддержки прав частной собственности.

Они не остановили промышленный шпионаж…

Кейс

Секрет производства стали

Слайд 6

По данным доктора Уорта Уэйда, опубликованным в журнале «Кемикл инджиниринг» 23 мая

По данным доктора Уорта Уэйда, опубликованным в журнале «Кемикл инджиниринг» 23 мая

Публикации конкурентов и отчеты о процессах, полученные обычными путями.

Сведения, данные публично бывшими служащими конкурента.

Обзоры рынков и доклады инженеров-консультантов.

Финансовые отчеты.

Устраиваемые конкурентами ярмарки и выставки, издаваемые ими брошюры.

Анализ изделий конкурентов.

Отчеты коммивояжеров и закупочных отделов.

Попытки пригласить на работу специалистов, работающих у конкурента, и заполненные ими с этой целью вопросники.

Вопросы, осторожно задаваемые специалистами конкурента на специальных конгрессах.

Непосредственное тайное наблюдение.

Притворное предложение работы служащим конкурента без намерения брать их на работу с целью выведать у них информацию.

Притворные переговоры с конкурентом якобы для приобретения лицензии на один из патентов.

Использование профессиональных шпионов для получения информации.

Сманивание с работы служащих конкурента для получения информации.

Посягательство на собственность конкурента.

Подкуп сотрудников закупочного отдела конкурента или его служащих.

Засылка агентов к служащим или специалистам конкурента.

Подслушивание разговоров у конкурента.

Похищение чертежей, образцов, документов и т.д.

Шантаж и различные способы давления.

Кейс

Между двумя мировыми войнами

Ж. Бержье, Промышленный шпионаж, 2011, М., Вузовская книга

Слайд 7Основные способы промышленного шпионажа

«К основным источникам, обладающим, владеющим или содержащим конфиденциальную информацию,

Основные способы промышленного шпионажа

«К основным источникам, обладающим, владеющим или содержащим конфиденциальную информацию,

Инициативное сотрудничество;

Склонение к сотрудничеству;

Выпытывание, выведывание;

Подслушивание разговоров различными путями;

Негласное ознакомление со сведениями и документами;

Хищение;

Копирование;

Подделка (модификация);

Уничтожение (порча, разрушение);

Незаконное подключение к каналам и линиям связи и передачи данных;

Перехват;

Визуальное наблюдение;

Фотографирование;

Сбор и аналитическая обработка.

Системы защиты конфиденциальной информации включают целую совокупность организационных, правовых, экономических, технических и иных мероприятий».

Грунин О.А., А.Д. Макаров, Л.А. Михайлов, А.Л. Михайлов, А.С. Скаридов, Экономическая безопасность, 2010, М., Дрофа

Цитата

Слайд 8Цитата

Методы сбора разведданных:

Закупка товаров конкурента;

Неизменное присутствие на ярмарках, выставках, конференциях и т.п.,

Цитата

Методы сбора разведданных:

Закупка товаров конкурента;

Неизменное присутствие на ярмарках, выставках, конференциях и т.п.,

Посещение предприятий;

Финансирование контрактов на выполнение научно-исследовательских работ за рубежом с целью проникновения в некоторые лаборатории;

Отправка на учебу за рубеж студентов и стажеров;

Бесконечные безрезультатные переговоры, в процессе которых постоянно запрашивается дополнительная информация;

Похищение чертежей и технической информации;

Агентурное проникновение и простое воровство.

Доронин А.И., Бизнес-разведка, 2010, М., Ось-89

В апреле 2007 года суд итальянского г. Модена, где расположена штаб-квартира Ferrari, признал двух бывших работников этой компании виновными в промышленном шпионаже. По словам представителя обвинения, сотрудники Ferrari Анджело Сантини и Мауро Яккони, уволившись из фирмы в 2002 году, перешли на работу в компанию Toyota. Однако перед своим увольнением они скачали файлы с конфиденциальной информацией о разработках Ferrari в области проектирования болидов Формулы-1, которые впоследствии были переданы представителям японского автопроизводителя. Полученные данные были использованы японцами при создании болида Toyota FT103y.

25.04.2007 г.

auto.mail.ru/news?id=22216

Кейс

Слайд 9До появления электронных средств шпионажа

В различных средствах массовой информации и научных журналах

До появления электронных средств шпионажа

В различных средствах массовой информации и научных журналах

В тот период существовала отрасль безопасности ПДИТР – противодействие иностранным техническим разведкам.

Слайд 10Частные предприниматели

Субъекты промышленного шпионажа

Государственные органы

Места сосредоточения интересующей субъекты информации

Объекты промышленного

Частные предприниматели

Субъекты промышленного шпионажа

Государственные органы

Места сосредоточения интересующей субъекты информации

Объекты промышленного

Методы промышленного шпионажа

Оперативные

Технические

Электронные

Классификация субъектов, объектов и методов

С

О

М

Слайд 11Оперативные виды разведки

Данным видом

разведки владеют,

правда в разной степени, практически все

Оперативные виды разведки

Данным видом

разведки владеют,

правда в разной степени, практически все

Оперативные виды разведки являются традиционными и наиболее древними из всех видов промышленного шпионажа. В детективной литературе их часто называют тайными операциями. Данный инструмент используют не только государства, но и частные субъекты предпринимательской деятельности.

Набор видов и средств оперативной разведки относительно невелик и прост:

Сбор первичной информации из легальных источников

Разовое получение информации путем выведывания у носителей информации

Продвижение своего человека на объект изучения

Приобретение инсайдера на объекте изучения

Получение от инсайдеров требуемой информации в любой форме

Использование возможностей инсайдеров для негласного ознакомления и возможного изъятия закрытой информации

Использование возможностей инсайдеров для оказания выгодного воздействия на объект изучения

Использование возможностей инсайдеров и других сил и средств для нанесения ущерба объекту изучения

Техническая и электронная разведки наиболее эффективны в совокупности с оперативной разведкой

Использование любых возможностей для поддержания надежной двусторонней связи с инсайдерами.

Искусство проведения тайных операций разведки состоит в том, чтобы не допустить непрофессионализма и излишне стандартных действий, т.к. любой шаблон является гарантированной предпосылкой для провала не только данной, но и возможных последующих операций.

Иногда раскрытие только своего интереса к объекту изучения может дать в руки конкурента нежелательные аргументы.

Слайд 12Технические виды разведки

Технические виды разведки первоначально являлись дополнительным инструментарием оперативной разведки, своеобразным

Технические виды разведки

Технические виды разведки первоначально являлись дополнительным инструментарием оперативной разведки, своеобразным

Набор видов технической разведки сложно ограничить:

Использование всех видов зрительных приборов

Использование всех видов аудио записи

Использование всех видов фото, кино, видео записи

Использование всех видов устройств радио перехвата

Использование всех средств подавления излучений приборов

Использование всех видов шифровальных устройств

Использования любых форм надежного шифрования информации

Использование всех видов дешифровальных устройств

Использование всех видов носителей средств технической разведки (СТС)

Использование всех видов маскировки СТС

Использование всех видов камуфлирования СТС

Процесс усовершенствования существующих и изобретения новых средств технической разведки продолжается. Искусство их сочетания с оперативными видами разведки является свидетельством профессионального мастерства.

Ранее технические средства были достоянием только государственных спецслужб. В настоящее время часть этого рынка стала открыта для гражданского общества и, соответственно, участников предпринимательской деятельности.

Слайд 13Электро-магнитные излучения ультрафиолетового, видимого и инфракрасного диапазонов

Акустические поля в воздушной среде

Деформационные и

Электро-магнитные излучения ультрафиолетового, видимого и инфракрасного диапазонов

Акустические поля в воздушной среде

Деформационные и

Электро-магнитные излучения радиодиапазона

Акустические поля в водной среде

Радиоактивные излучения

Химические выбросы и отходы в окружающей среде

Электронные базы ЭВМ

Локальные изменения магнитного поля Земли

Источники информации о скрываемых объектах

Слайд 14Виды технической разведки

1

Оптическая разведка (ОР)

2

Оптико-электронная разведка (ОЭР)

Радиоэлектронная разведка (РОР)

3

Гидроакустическая разведка (ГАР)

4

Акустическая

Виды технической разведки

1

Оптическая разведка (ОР)

2

Оптико-электронная разведка (ОЭР)

Радиоэлектронная разведка (РОР)

3

Гидроакустическая разведка (ГАР)

4

Акустическая

5

Химическая разведка (ХР)

6

Радиационная разведка (РДР)

Сейсмическая разведка (СР)

Магнитометрическая разведка (ММР)

Компьютерная разведка (КР)

9

10

8

7

Слайд 15Визуально-оптическая разведка (ВОР)

Фотографическая разведка ФР)

Оптическая разведка

Процесс получения информации при непосредственном наблюдении

Визуально-оптическая разведка (ВОР)

Фотографическая разведка ФР)

Оптическая разведка

Процесс получения информации при непосредственном наблюдении

Фотографическое изображение позволяет получать оптические изображения объектов наиболее высокого качества. Это используется при ведении космической, воздушной, морской и наземной разведок.

1

Оптическая разведка (ОР)

Слайд 16Оптико-электронная разведка

Инфракрасная разведка (ИКР)

Разведка лазерных излучений (РЛИ)

Лазерная разведка (ЛР)

Телевизионная разведка (ТЛВР)

Под

Оптико-электронная разведка

Инфракрасная разведка (ИКР)

Разведка лазерных излучений (РЛИ)

Лазерная разведка (ЛР)

Телевизионная разведка (ТЛВР)

Под

2

Оптико-электронная разведка (ОЭР)

Слайд 17Радиотехническая разведка (РТР)

Радиотепловая разведка

Радиоэлектронная разведка

Радиоразведка (РР)

Радиолокационная разведка (РЛР)

Разведка ПЭМИН

Это процесс получения

Радиотехническая разведка (РТР)

Радиотепловая разведка

Радиоэлектронная разведка

Радиоразведка (РР)

Радиолокационная разведка (РЛР)

Разведка ПЭМИН

Это процесс получения

Радиоэлектронная разведка (РОР)

3

Слайд 18Гидроакустическая разведка активная (ГАР-А)

Гидроакустическая разведка

Гидроакустическая разведка сигнальная (ГАР-С)

Гидроакустическая разведка пассивная (ГАР-П)

Под

Гидроакустическая разведка активная (ГАР-А)

Гидроакустическая разведка

Гидроакустическая разведка сигнальная (ГАР-С)

Гидроакустическая разведка пассивная (ГАР-П)

Под

Гидроакустическая разведка (ГАР)

4

Слайд 19Акустическая разведка сигнальная

Акустическая разведка речевая

Под АР понимается получение информации путем приема и

Акустическая разведка сигнальная

Акустическая разведка речевая

Под АР понимается получение информации путем приема и

Акустическая разведка

Акустическая разведка (АР)

5

Слайд 20По месту установки

По типу источников питания

По способу кодирования информации

По способу управления включением

По месту установки

По типу источников питания

По способу кодирования информации

По способу управления включением

По способу передачи информации

По типу датчика

По виду исполнения

Обычные

Камуфляж

В интерьере помещения

В конструкциях здания

В телефонных аппаратах

В электросети

Автономные

От внешнего источника

От телефонной сети

От электросети

По радиоканалу

По оптическому каналу

По электросети

По телефонной сети

По элементам конструкции зданий

Неуправляе-мые

Дистанцион-ные

С системой типа VOX

Без кодирования

С аналоговым скремблером

С цифровым шифрованием

Акустические микрофоны

Стетоскопи-ческие (контактные) микрофоны

Меньшаков Ю.К. Теоретические основы технических разведок. 2008, М. МГТУ им Баумана,

Стр. 290

Классификация акустических закладок

Слайд 21Основные каналы утечки речевой информации

б

а

б

д

б

в

в

в

г

г

е

Бузов Г.А., Практическое руководство по выявлению специальных

Основные каналы утечки речевой информации

б

а

б

д

б

в

в

в

г

г

е

Бузов Г.А., Практическое руководство по выявлению специальных

а, б, в – акустические каналы

г, д, е – вибрационные каналы

Слайд 22Химическая разведка контактная

Химическая разведка дистанционная

Химическая разведка

Под ХР понимается добывание информации путем

Химическая разведка контактная

Химическая разведка дистанционная

Химическая разведка

Под ХР понимается добывание информации путем

Химическая разведка (ХР)

6

Слайд 23Иные виды технических разведок

Сейчас, по мнению авторов, это уже составная часть

Иные виды технических разведок

Сейчас, по мнению авторов, это уже составная часть

Выбросы и отходы атомного производства, хранения и транспортировки расщепляющихся материалов, ядерных зарядов и боеприпасов, местонахождением реакторов и заражением местности.

Сдвиги земной коры под воздействием взрывов.

Под ММР понимается добывание информации путем обнаружения и анализа локальных изменений магнитного поля Земли под воздействием объектов с большой магнитной массой. ММР ведет обнаружение и определение таких статических и динамических объектов на земле, в земле и в водной среде.

Радиационная разведка (РДР)

Сейсмическая разведка (СР)

Магнитометрическая разведка (ММР)

Компьютерная разведка (КР)

9

10

8

7

Слайд 24Разведывательное сообщество США традиционно ведет все виды технической разведки на территории Земли,

Разведывательное сообщество США традиционно ведет все виды технической разведки на территории Земли,

Принципы: глобальность и тотальность.

Ведущим органом технической разведки США является

Агентство национальной безопасности

В соответствии с Патриотическим актом (принят администрацией республиканца Буша и пролонгирован администрацией демократа Обамы), спецслужбы США получили право на перлюстрацию электронных сообщений и отслеживание посещений WEB-страниц, прослушивание телефонных переговоров, проведение негласных обысков и слежки.

Слайд 25Орбитальная группировка Вооруженных сил США позволяет снабжать политическое и военное руководство страны

Орбитальная группировка Вооруженных сил США позволяет снабжать политическое и военное руководство страны

В бывшем СССР промышленные и военные секреты, в условиях отсутствия частной собственности и основанного на ней предпринимательства, защищались Государственной технической комиссией при СМ СССР, КГБ СССР и его органами, режимно-секретными органами предприятий и организаций. Субъектами разведывательных устремлений могли быть как зарубежные спецслужбы, так и негосударственные службы безопасности зарубежных корпораций.

Противодействие иностранным техническим разведкам (ПДИТР) осуществлялось на всей территории Советского Союза по единому скоординированному замыслу. Меры защиты носили стандартный характер и во многом зависели от отрасли и степени секретности защищаемой информации. В эти меры постоянно вносились коррективы, которые вырабатывались на основе данных об устремлениях, технических средствах, методах и приемах деятельности «вероятного противника».

В период «холодной войны» разведывательное сообщество США свыше 80% разведывательной информации об СССР и его союзниках получало с помощью технических средств разведки.

Слайд 26Принципы: глобальность и тотальность.

Ведущим органом электронной разведки США является

Агентство национальной безопасности

С

Принципы: глобальность и тотальность.

Ведущим органом электронной разведки США является

Агентство национальной безопасности

С

По иному на него взглянули специальные службы самостоятельных государств, транснациональные корпорации, международные военно-политические организации и современные тайные общества.

Электронные виды разведки стали ведущим средством ведения промышленного шпионажа…

Оперативная и техническая виды разведки уступили приоритеты, но сохранились в общем арсенале разведки…

В арсенале электронной разведки:

Контроль глобальных телекоммуникационных сетей

Контроль глобальных платежных систем и коммуникаций

Контроль глобальных социальных сетей и электронных СМИ

Контроль корпоративных и локальных электронных систем

Возможность открытого или скрытого влияния на системы

Возможность временного или постоянного вывода систем из строя

Средства электронной разведки настолько дороги, что их могут содержать только крупные мировые державы.

Электронные виды разведки

Слайд 27В конце 1996 г. эксперт Пентагона Роберт Банкер предоставил доклад, посвященный новой

В конце 1996 г. эксперт Пентагона Роберт Банкер предоставил доклад, посвященный новой

В октябре 1998 г. министерство обороны США ввело в действие Объединенную доктрину информационных операций:

Информационная операция – это действия, предпринимаемые в целях затруднения сбора, обработки, передачи и хранения информации системами противника при защите собственной информации и систем.

Информационная война – комплексное воздействие (совокупность информационных операций) на систему государственного и военного управления противостоящей стороны, ее военно-политическое руководство, которое уже в мирное время привело бы к принятию благоприятных решений, а в ходе конфликта полностью парализовало инфраструктуру управления противника.

ЦЕЛЬ – ИНФОРМАЦИОННОЕ ПРЕВОСХОДСТВО

Слайд 28

Одной из жертв Агентства национальной безопасности США стал германский производитель ветровых электрогенераторов

Одной из жертв Агентства национальной безопасности США стал германский производитель ветровых электрогенераторов

(Колчанов Р., Шпионы держат нос по ветру, Труд, 30.-0.1999 г.)

В начале 1999 года французская разведка поставила на прослушивание телефоны всех ведущих менеджеров немецкого концерна VEBA. Причиной этого шага стал интерес французских конкурентов к состоянию переговоров, касавшихся закрытия в Германии ряда атомных электростанций. Получив необходимые данные, французские фирмы смогли заключить многомиллиардный контракт на работы по восстановлению и обогащению урановых стержней. Годом ранее французским спецслужбам удалось получить исследовательские материалы концерна Daimler Chrysler по проекту «Топливные элементы для автомобильных двигателей», которые были переданы французским автомобилестроительным фирмам.

(Демин В.А., Экономический и промышленный шпионаж: расширение масштабов и рост агрессивности, Защита информации, Кофидент, № 3 2002)

Доронин А.И., Бизнес-разведка, 2010, М., Ось-89

Кейс

Национальный бизнес и национальные спецслужбы

Слайд 29 Кодовое название «Эшелон»

Доронин А.И., Бизнес-разведка, 2010, М., Осб-89, стр.634

Много

Кодовое название «Эшелон»

Доронин А.И., Бизнес-разведка, 2010, М., Осб-89, стр.634

Много

Инициатором подписания пакта и создания этой системы выступило Агентство национальной безопасности США. Станции перехвата расположены по всему миру – на американских военных базах в Германии, в Тихом океане и в Гонконге. На территории Англии расположены перехватывающие и транзитные станции.

Обработка перехваченной информации осуществляется по принципу ключевых слов. При необходимости подпрограмме, которая называется «Словарь», задается необходимое ключевое слово, например «микропроцессор», и начинается поиск по всему накопленному банку данных перехваченных телефонных переговоров, факсов и сообщений электронной почты. После останется только послушать, кто, кому и по какому поводу говорил это слово.

По оценке независимых западных экспертов, в более чем 80% случаев результаты этой деятельности используются для промышленного шпионажа.

В качестве подтверждения можно привести следующий факт. В 1995 году в прессу просочилась информация о том, что АНБ с помощью системы «Эшелон» перехватывало все факсы и телефонные звонки между европейским консорциумом «Airbus» и Саудовской национальной авиакомпанией. В результате этого были получены сведения о том, что сотрудники «Airbus» предлагали саудитам за заключение 6-миллиардного контракта значительные суммы в качестве взятки. АНБ передало данную информацию в правительство США, чиновники которого сумели убедить своих коллег в Саудовской Аравии отдать данный контракт «Боингу» и «МакДоннел Дуглас К».

Слайд 30Степень готовности к ведению боевых действий

Стратегические виды сырья и материалов

Дислокация, численность и

Степень готовности к ведению боевых действий

Стратегические виды сырья и материалов

Дислокация, численность и

Тактико-технические характеристики вооружения

Функционирование связи, транспорта и промышленности

Направления развития вооружения и военной техники

Системе правительственной и иной специальной связи

Стратегические и оперативные военные планы

Потенциальный объект промышленного шпионажа

НИР и НИОКР

Ю.К. Меньшаков. Теоретические основы технических разведок. 2008. М. МГТУ.

Слайд 31Дезинформация

Поиск ТКУИ

Технический контроль

Пассивное

Активное

Техническая

Спецзащита

Имитация

Легендирование

Технические способы защиты

Скрытие

Ю.К. Меньшаков. Основы защиты от технических разведок. 2011.

Дезинформация

Поиск ТКУИ

Технический контроль

Пассивное

Активное

Техническая

Спецзащита

Имитация

Легендирование

Технические способы защиты

Скрытие

Ю.К. Меньшаков. Основы защиты от технических разведок. 2011.

Слайд 32Технические способы защиты

Защита объектов от оптической разведки

Защита от гидроакустических средств разведки

Защита от

Технические способы защиты

Защита объектов от оптической разведки

Защита от гидроакустических средств разведки

Защита от

Защита от средств акустической разведки

Защита радиоэлектронных средств и информации от радио- и радиотехнической разведки

Защита технических средств передачи, обработки и хранения информации

Защита объектов от радиолокационных средств разведки

Защита информации в средствам электронно-вычислительной техники

Защита лазерных систем от технических разведок

Организационно-правовые меры обеспечения безопасности информации и аттестация АС

Ю.К. Меньшаков. Основы защиты от технических разведок. 2011. М. МГТУ.

Слайд 33

Технический контроль

эффективности принятых мер защиты

Выявление демаскирующих признаков объектов защиты и возможных технических

Технический контроль

эффективности принятых мер защиты

Выявление демаскирующих признаков объектов защиты и возможных технических

Определение (проверка) зон возможного обнаружения объектов технических средств разведки;

Разработка предложений по совершенствованию системы защитных мер;

Технический контроль использует разные методы, зависящие от объектов защиты и видов разведки.

2

1

2

1

Прибор радиоэлектронной разведки США «пенек»

Технический контроль в зонах обнаружения позволил выявить:

Прибор радиоэлектронной разведки Великобритании «булыжник»

Слайд 34Технический контроль в защищаемых зонах позволяет выявлять или подавлять средства снятия речевой

Технический контроль в защищаемых зонах позволяет выявлять или подавлять средства снятия речевой

Средства

подавления

Средства

выявления

Средства подслушивания

Слайд 35Деятельность технических разведок и принципы защиты от них детально проработаны в специальной

Деятельность технических разведок и принципы защиты от них детально проработаны в специальной

Слайд 36Вопросы уголовного права

Ст. 138 УК РФ

Нарушение тайны переписки, телефонных переговоров, почтовых, телеграфных

Вопросы уголовного права

Ст. 138 УК РФ

Нарушение тайны переписки, телефонных переговоров, почтовых, телеграфных

Ст. 139 УК РФ

Нарушение неприкосновенности жилища

Ст. 272 УК РФ

Неправомерный доступ к компьютерной информации

Ст. 178 УК РФ

Недопущение, ограничение или устранение конкуренции

Ст. 293 УК РФ

Халатность

Ст. 284 УК РФ

Утрата документов, содержащих государственную тайну

Ст. 283 УК РФ

Разглашение государственной тайны

Ст. 275 УК РФ

Государственная измена

Ст. 276 УК РФ

Шпионаж

Ст. 204 УК РФ

Коммерческий подкуп

Слайд 37Защита субъектов предпринимательской деятельности от угроз оперативной, технической и электронной составляющих промышленного

Защита субъектов предпринимательской деятельности от угроз оперативной, технической и электронной составляющих промышленного

Промышленный шпионаж из удела одиночек в XXI веке превратился в глобальный фактор современной мировой экономики и политики.

Заключение

Аварии и катастрофы на объектах народного хозяйства. Химически и радиационно опасные объекты. (10 класс)

Аварии и катастрофы на объектах народного хозяйства. Химически и радиационно опасные объекты. (10 класс) Презентация на тему Экология (5 класс)

Презентация на тему Экология (5 класс)  Основы противодействия терроризму и экстремизму

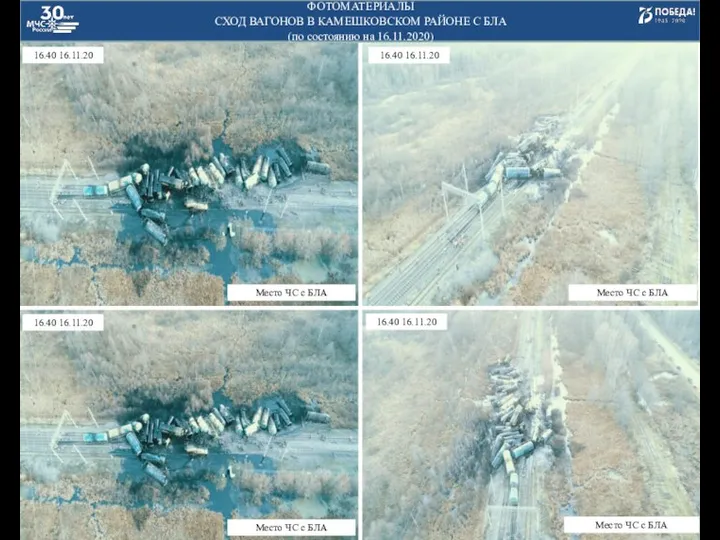

Основы противодействия терроризму и экстремизму Фотоматериалы с БЛА: сход вагонов в Камешковском районе

Фотоматериалы с БЛА: сход вагонов в Камешковском районе Мониторинг и прогнозирование чрезвычайных ситуаций (9 класс)

Мониторинг и прогнозирование чрезвычайных ситуаций (9 класс) Правовые, нормотивно-технические и организационные основы обеспечения бжд

Правовые, нормотивно-технические и организационные основы обеспечения бжд Организация рабочего места, техническое оснащение и охрана труда делопроизводителя

Организация рабочего места, техническое оснащение и охрана труда делопроизводителя Марвелон

Марвелон Правила пожарной безопасности в быту. Действия в случае возникновения пожара

Правила пожарной безопасности в быту. Действия в случае возникновения пожара Презентация на тему Загрязнение мирового океана

Презентация на тему Загрязнение мирового океана  Особенности проведения занятий по первой помощи со взрослыми обучающимися

Особенности проведения занятий по первой помощи со взрослыми обучающимися Виды ограждений. Защита от статического электричества

Виды ограждений. Защита от статического электричества Дорожно-транспортные происшествия

Дорожно-транспортные происшествия Дорожные опасности пешеходов

Дорожные опасности пешеходов Презентация на тему Мусор – глобальная экологическая проблема

Презентация на тему Мусор – глобальная экологическая проблема  Презентация на тему Гражданская оборона как составная часть

Презентация на тему Гражданская оборона как составная часть  Безопасность на воде в летний период

Безопасность на воде в летний период Суд над ядерной энергией

Суд над ядерной энергией Вредные привычки. Часть 2

Вредные привычки. Часть 2 Фотоотчет проведенной проверки второго уровня в производственных партиях ДГТИ

Фотоотчет проведенной проверки второго уровня в производственных партиях ДГТИ Проектно-исследовательская деятельность обучающихся. Часть 3

Проектно-исследовательская деятельность обучающихся. Часть 3 Викторина по ПДД. Мастер-класс для классных руководителей

Викторина по ПДД. Мастер-класс для классных руководителей Чрезвычайные ситуации природного характера(геофизические)

Чрезвычайные ситуации природного характера(геофизические) Балалар бакчасында юл йөрү иминлеге юнәлеше буенча эш төрләре

Балалар бакчасында юл йөрү иминлеге юнәлеше буенча эш төрләре Интерактивная игра Осторожен будь с огнем!

Интерактивная игра Осторожен будь с огнем! Энергетический напиток – польза или вред

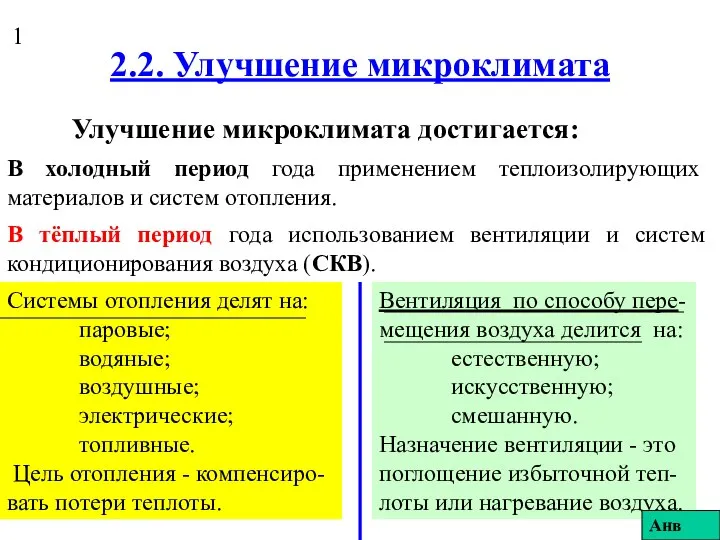

Энергетический напиток – польза или вред 2.2. Улучшение микроклимата

2.2. Улучшение микроклимата Презентация на тему ВИЧ-инфицированные и заболевание СПИДом

Презентация на тему ВИЧ-инфицированные и заболевание СПИДом