Слайд 2ОСНОВНЫЕ ПРИНЦИПЫ ЗАЩИТЫ ИНФОРМАЦИИ

Защита информации должна основываться на следующих основных принципах:

системности;

комплексности;

непрерывности защиты;

разумной достаточности;

гибкости управления и применения;

открытости алгоритмов и механизмов защиты;

простоты применения защитных мер и средств.

Слайд 3ПОНЯТИЕ СИСТЕМ ЗАЩИТЫ ИНФОРМАЦИИ

Система защиты информации (СЗИ) –это организованная совокупность всех средств,

методов и мероприятий, выделяемых (предусматриваемых) в информационной системе (ИС) для решения в ней выбранных задач защиты.

Слайд 4ТРЕБОВАНИЯ К СИСТЕМЕ ЗАЩИТЫ ИНФОРМАЦИИ

Слайд 5МЕТОДЫ (СПОСОБЫ) ЗАЩИТЫ ИНФОРМАЦИИ

препятствие;

управление доступом;

маскировка;

регламентация;

принуждение;

побуждение.

Слайд 6КЛАССЫ СРЕДСТВ ЗАЩИТЫ ИНФОРМАЦИИ

законодательные (правовые) СЗИ

организационные СЗИ

морально-этические СЗИ

физические СЗИ

программные СЗИ

аппаратные СЗИ

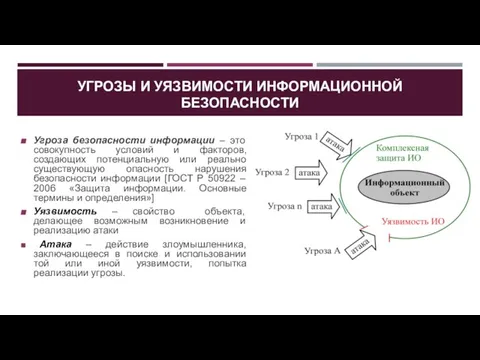

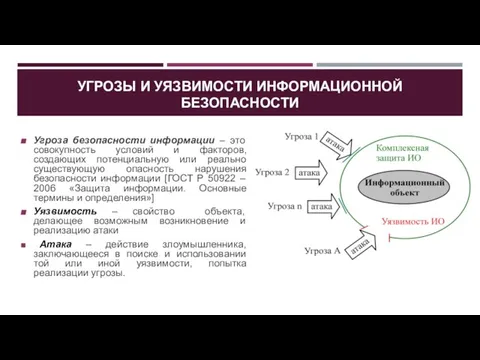

Слайд 7УГРОЗЫ И УЯЗВИМОСТИ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Угроза безопасности информации – это совокупность условий и

факторов, создающих потенциальную или реально существующую опасность нарушения безопасности информации [ГОСТ Р 50922 – 2006 «Защита информации. Основные термины и определения»]

Уязвимость – свойство объекта, делающее возможным возникновение и реализацию атаки

Атака – действие злоумышленника, заключающееся в поиске и использовании той или иной уязвимости, попытка реализации угрозы.

Слайд 8ИНТЕРНЕТ-РЕСУРСЫ ОБ АКТУАЛЬНЫХ УГРОЗАХ И УЯЗВИМОСТЯХ

Web Application Security Consortium (WASC) - международная

некоммерческая организация, объединяющая экспертов-профессионалов в области безопасности веб-приложений. (WASC Threat Classification) –классификация уязвимостей и атак, которые могут причинить ущерб веб-сайту, обрабатываемой им информации или его пользователям.

Open Web Application Security Project (OWASP) —открытый проект по безопасности веб-приложений.

Common Vulnerabilities and Exposures (CVE) - каталог, содержащий список унфицированные стандартные названия для общеизвестных уязвимостей и обеспечивающий согласование сведений об уязвимостях, содержащихся в разных в разных базах данных.

Банк данных угроз безопасности информации РФ (ФСТЭК России): http://bdu.fstec.ru.

Слайд 9ИДЕНТИФИКАЦИЯ ФАКТОРОВ

В ПРОЦЕССЕ АНАЛИЗА УГРОЗ

Независимо от особенностей классификационных систем в процессе

анализа угроз для каждой угрозы должны быть идентифицированы:

возможные источники угрозы;

уязвимости системы, позволяющие реализовать угрозу;

способы, посредством которых может быть реализована угроза;

объект воздействия угрозы;

последствия для информации, ассоциированной с объектом угрозы.

сангигобеспечение

сангигобеспечение Курение. Все пороки от безделья

Курение. Все пороки от безделья Правила дорожного движения

Правила дорожного движения 15868-pozharnik-professiya-geroicheskaya

15868-pozharnik-professiya-geroicheskaya Основные причины производственного травматизма и профессиональных заболеваний

Основные причины производственного травматизма и профессиональных заболеваний Гидродинамические аварии и гидротехнические сооружения

Гидродинамические аварии и гидротехнические сооружения Атомные взрывы

Атомные взрывы Лэпбук Пожарная безопасность

Лэпбук Пожарная безопасность Здоровый образ жизни

Здоровый образ жизни Здоровый образ жизни

Здоровый образ жизни Акция Белая полоса

Акция Белая полоса Системы заземления до 1 кВ

Системы заземления до 1 кВ Маршрут выходного дня по Пожарно-спасательному музею

Маршрут выходного дня по Пожарно-спасательному музею Чрезвычайные ситуации природного характера

Чрезвычайные ситуации природного характера Защита населения и территорий при авариях на химически опасных объектах (ХОО). Тема 5

Защита населения и территорий при авариях на химически опасных объектах (ХОО). Тема 5 Формула здоровья

Формула здоровья Профилактика канцерогенных факторов

Профилактика канцерогенных факторов Вред алкоголизма

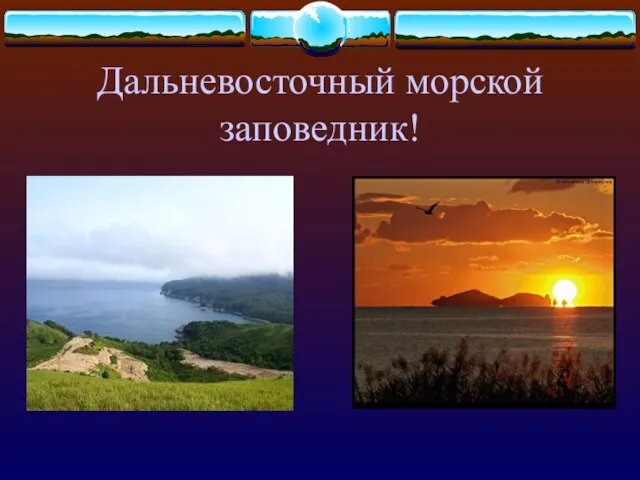

Вред алкоголизма Презентация на тему Дальневосточный морской заповедник

Презентация на тему Дальневосточный морской заповедник  Благоустройство общественных пространств

Благоустройство общественных пространств Чтобы не попасть в беду

Чтобы не попасть в беду Безпека удома

Безпека удома Игра-тест по пожарной безопасности

Игра-тест по пожарной безопасности Производственный травматизм

Производственный травматизм Правила техники безопасности при работе на швейной машине

Правила техники безопасности при работе на швейной машине Эксплуатация воздушных линий электропередач

Эксплуатация воздушных линий электропередач Передвижение пешеходов во время гололеда

Передвижение пешеходов во время гололеда Здоровое питание

Здоровое питание