конфиденциальности, доступности и целостности, а также недопущению какой-либо компрометации в критической ситуации.

Системный подход к описанию информационной безопасности предлагает выделить следующие составляющие информационной безопасности:

Законодательная, нормативно-правовая и научная база.

Структура и задачи органов (подразделений), обеспечивающих безопасность ИТ.

Организационно-технические и режимные меры и методы (Политика информационной безопасности).

Программно-технические способы и средства обеспечения информационной безопасности.

2

Обязанности участников дорожного движения. Сигналы светофора и регулировщика

Обязанности участников дорожного движения. Сигналы светофора и регулировщика Механизация сельского хозяйства

Механизация сельского хозяйства Презентация на тему Проблемы мирового океана

Презентация на тему Проблемы мирового океана  Рекоменации в случае отключения отопления в зимний период времени

Рекоменации в случае отключения отопления в зимний период времени Безопасность дома

Безопасность дома Конфликтные чрезвычайные ситуации

Конфликтные чрезвычайные ситуации Классификация стран мира по угрозам безопасности

Классификация стран мира по угрозам безопасности Презентация на тему Пистолеты-пулеметы

Презентация на тему Пистолеты-пулеметы  Экология женского здоровья

Экология женского здоровья Дорожные знаки

Дорожные знаки Станция По неведомым дорожкам

Станция По неведомым дорожкам Огонь – друг, огонь – враг

Огонь – друг, огонь – враг Ответственность, смысложизненные ориентации и жизнестойкость студентов с различной степенью автономии

Ответственность, смысложизненные ориентации и жизнестойкость студентов с различной степенью автономии Игра Проверь себя по технике безопасности

Игра Проверь себя по технике безопасности Отряд ЮИДД Перекресток. Календарь на 2017 год МБОУ Ужовская СШ

Отряд ЮИДД Перекресток. Календарь на 2017 год МБОУ Ужовская СШ Мы пассажиры

Мы пассажиры Основы медицинских знаний и оказание первой помощи

Основы медицинских знаний и оказание первой помощи В здоровой семье - здоровый ребенок

В здоровой семье - здоровый ребенок Лето и безопасность наших детей. Консультация для родителей

Лето и безопасность наших детей. Консультация для родителей Здоровый образ жизни – это для нас! Своя игра

Здоровый образ жизни – это для нас! Своя игра Оценка рисков – перспективы канатного доступа

Оценка рисков – перспективы канатного доступа Землетрясение в Кемеровской области

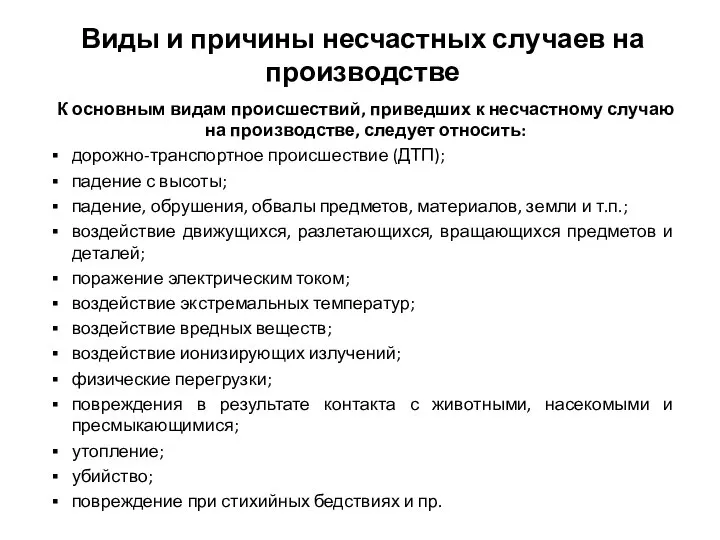

Землетрясение в Кемеровской области Виды и причины несчастных случаев на производстве

Виды и причины несчастных случаев на производстве Пожарная безопасность на производстве

Пожарная безопасность на производстве Правила поведения учащихся на уроках физической культуры

Правила поведения учащихся на уроках физической культуры Правила личной гигиены

Правила личной гигиены Презентация на тему Правила безопасного обращения с электричеством

Презентация на тему Правила безопасного обращения с электричеством  Защитные сооружения гражданской обороны

Защитные сооружения гражданской обороны