Содержание

- 2. План ВСТУП Загальна інформація про пірингові мережі. Історія Перше покоління Р2Р мереж Друге покоління Р2Р мереж

- 3. ВСТУП Всі ми якимось чином ділимося інформацією з оточуючими нас людьми. У випадку, коли ми ділимося

- 4. Історія У січні 1999 року Шон на прізвисько Napster, провчившись всього один семестр, залишив Північно-східний університет,

- 5. Перше покоління Р2Р мереж Перше покоління пірінгових мереж характеризується наявністю виділених центральних серверів, які можуть виступати,

- 6. Друге покоління P2P мереж Друге покоління пірінгових мереж характеризується відсутністю центральних серверів та, при цьому, принциповою

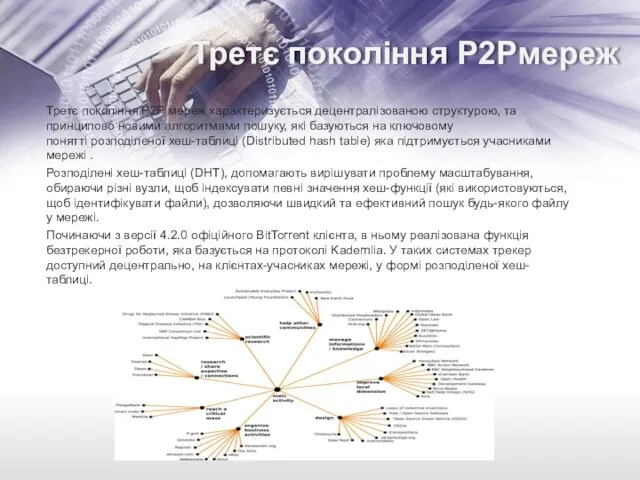

- 7. Третє покоління P2Pмереж Третє покоління P2P мереж характеризується децентралізованою структурою, та принципово новими алгоритмами пошуку, які

- 8. Анонімні peer-to-peer мереж Приклади анонімних мереж — Freenet, I2P, ANts P2P, RShare, GNUnet і Entropy. Також

- 9. КЛАСИФІКАЦІЯ Р2Р МЕРЕЖ За функціями: Розподілені обчислення. Обчислювальна проблема розподіляються на невеликі незалежні частини. Файлообмін. Зберігання

- 10. В залежності від того, як вузли з'єднуються один з одним можна поділити мережі на структуровані та

- 11. Мережі та протоколи

- 12. eDonkey2000 eDonkey2000, eDonkey, eD2k - файлообмінна мережа, побудована за принципом P2P на основі мережевого протоколу прикладного

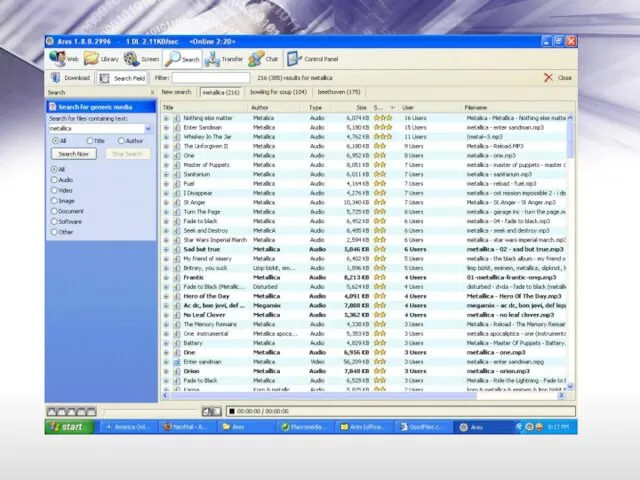

- 13. Пошук Кожен клієнт зв'язаний з одним з серверів мережі. Клієнт повідомляє серверу, які файли він надає

- 14. Завантаження Коли клієнт запитує завантаження файлу, сервер спочатку збирає список усіх відомих йому клієнтів, що мають

- 15. Межсерверні з'єднання Періодично сервери зв'язуються один з одним на короткий час. Під час цього сеансу зв'язку

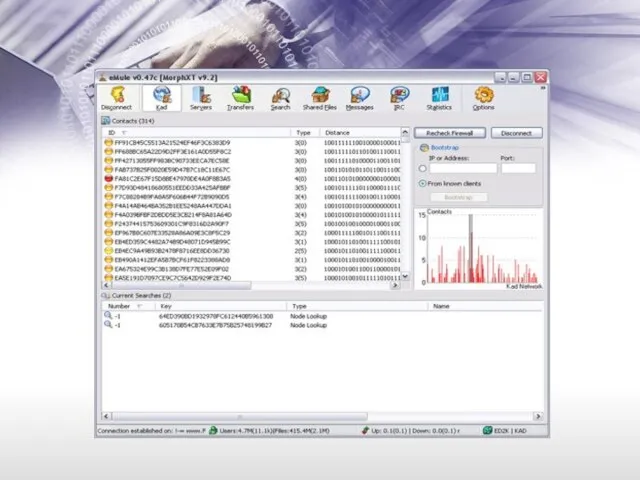

- 16. Kad Network Це файлообмінна p2p мережа нового покоління на основі протоколу Kademlia, що не має центральних

- 17. Використання Kad Network використовує UDP для: · Пошуку джерел ed2k хеша · Пошуку ed2k хеша на

- 18. Кад мережа не використовується, щоб фактично передати файли через Р2Р мережі. Замість цього, коли починається передача

- 19. Пошук В мережі Kad неважливо що Ви шукаєте. Будь-який файл, джерело завантаження чи інший користувач. У

- 21. BitTorrent BitTorrent (букв. англ. «Бітовий потік») - пірінговий (P2P) мережевий протокол Коена для кооперативного обміну файлами

- 22. Принцип роботи протоколу Перед початком скачування клієнт під'єднується до трекера, повідомляє йому свою адресу та хеш-суму

- 23. Загальні особливості Відсутність черг на скачування. Файли закачуються невеликими фрагментами; чим менш доступний фрагмент, тим частіше

- 24. Протоколи і порти Клієнти з'єднуються з трекером по протоколу TCP. Вхідний порт трекера: 6969. Клієнти з'єднуються

- 25. Файл метаданих Для кожного поширюваного файлу створюється файл метаданих з розширенням. Torrent, який містить наступну інформацію:

- 26. Робота без трекера У нових версіях протоколу були розроблені бестрекерні(англ. trackerless) системи, які вирішують деякі з

- 27. Super seeding Супер-сід - метод, реалізований в тих клієнтах BitTorrent, автори яких намагаються мінімізувати об'єм даних

- 28. Термінологія Анонс - звернення клієнта до трекера. При кожному анонсі клієнт передає на трекер інформацію про

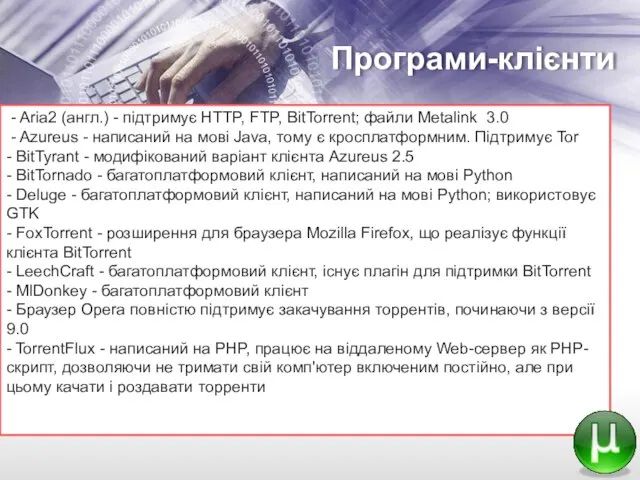

- 29. Програми-клієнти - Aria2 (англ.) - підтримує HTTP, FTP, BitTorrent; файли Metalink 3.0 - Azureus - написаний

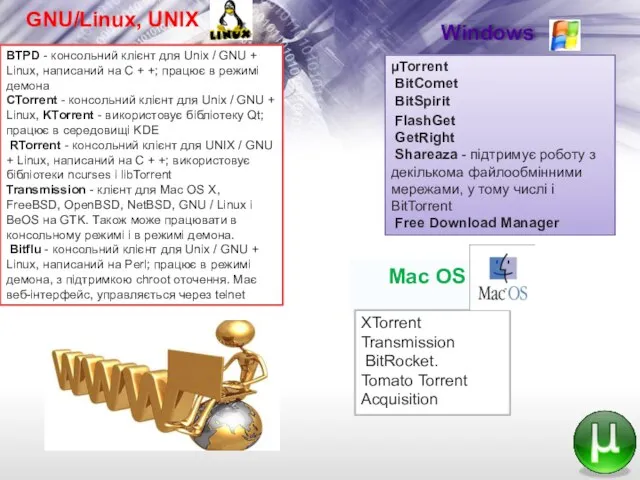

- 30. GNU/Linux, UNIX BTPD - консольний клієнт для Unix / GNU + Linux, написаний на C +

- 31. Gnutella Повністю децентралізована файлообмінна мережа в рамках інтернету, нащадок Napster відрізняється принциповою відсутністю сервера. Мережа формується,

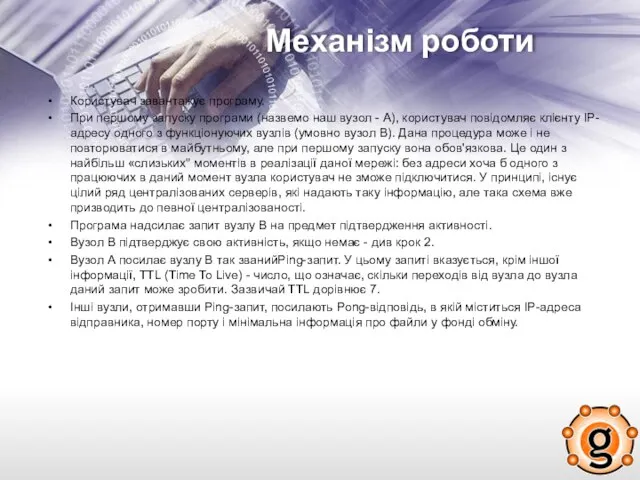

- 32. Механізм роботи Користувач завантажує програму. При першому запуску програми (назвемо наш вузол - A), користувач повідомляє

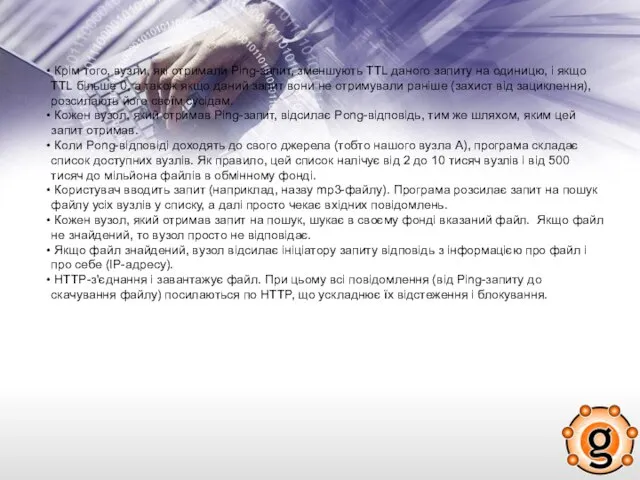

- 33. Крім того, вузли, які отримали Ping-запит, зменшують TTL даного запиту на одиницю, і якщо TTL більше

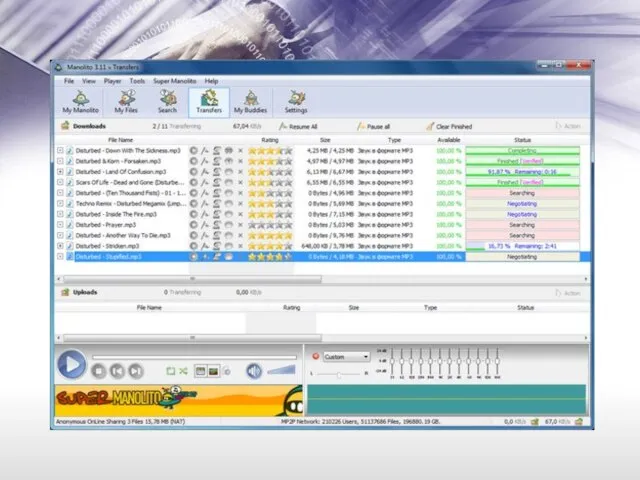

- 35. MP2P MP2P або MANOLITO - децентралізована P2P-мережа для обміну музикою, що володіє пошуком і підтримкою завантаження

- 37. Програми для роботи з піринговими мережами

- 38. µtorrent uTorrent швидко здобув популярність серед користувачів торрент завдяки сучасному інтерфейсу, мінімальному навантаженні на системні ресурси

- 39. При першому запуску µtorrent перевіряє параметри підключення і правильність настройки портів. У меню параметрів користувачеві надається

- 41. Perfect Dark (P2P) Perfect Dark це японський пірінговий файлообмінний клієнт для Microsoft Windows. Автор відомий під

- 42. Особливості роботи У порівнянні зі своїми попередниками Winny і Share, вимоги до пропускної здатності інтернет-з'єднання, і

- 44. eMule eMule - вільний файлообмінний клієнт для Microsoft Windows. Був розроблений як заміна власницькому клієнтові eDonkey2000.

- 45. Ідентифікація файлів Кожному файлу відповідає свій хеш. Хеш - це комбінація цифр і букв для однозначної

- 46. Класична серверна eD2k мережа Підключення до мережі Ключовим елементом цієї мережі є eD2k-сервер. Кожен клієнт повинен

- 47. Знаходження джерел файлів Файли для закачування можуть бути додані за допомогою пошуку або спеціальних посилань, які

- 48. Безсерверна мережа Kademlia Підключення до мережі Для підключення до цієї мережі необхідно знати IP-адресу і порт

- 49. Обидві мережі використовують абсолютно різні концепції для досягнення однакової мети: пошук файлів і знаходження джерел. Основна

- 51. Переваги P2P Розподіл/зменшення вартості. Централізовані системи, які обслуговують багато клієнтів, зазвичай складають більшість вартості системи. Коли,

- 52. Вдосконалена масштабованість/надійність. З відсутністю сильної центральної влади по відношенню до автономних вузлів, важливою метою є покращення

- 53. Анонімність/конфіденційність. Пов'язаним із автономією є поняття анонімності і конфіденційності. Користувач, можливо, не хоче, щоб кого-небудь або

- 54. ВИСНОВОК Виникнення пірінгових мереж пов'язано з трьома факторами. 1. Процесор звичайної клієнтської машини мало завантажений. Особливо

- 55. Пірингова мережа Skype

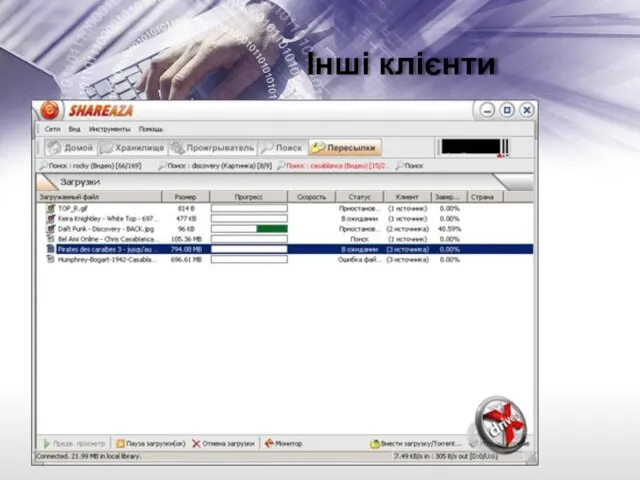

- 56. Інші клієнти

- 64. Скачать презентацию

Слайд 2План

ВСТУП

Загальна інформація про пірингові мережі.

Історія

Перше покоління Р2Р мереж

Друге покоління Р2Р мереж

Третє покоління

План

ВСТУП

Загальна інформація про пірингові мережі.

Історія

Перше покоління Р2Р мереж

Друге покоління Р2Р мереж

Третє покоління

Анонімні peer-to-peer мереж

Класифікація Р2Р мереж

Мережі та протоколи

Програми для роботи з піринговими мережами

ВИСНОВОК

Слайд 3ВСТУП

Всі ми якимось чином ділимося інформацією з оточуючими нас людьми. У випадку,

ВСТУП

Всі ми якимось чином ділимося інформацією з оточуючими нас людьми. У випадку,

Слайд 4Історія

У січні 1999 року Шон на прізвисько Napster, провчившись всього один семестр,

Історія

У січні 1999 року Шон на прізвисько Napster, провчившись всього один семестр,

Вже в серпні 1999-го група людей вклали в проект серйозні гроші, яких повинно було вистачити ще на півроку, і один з інвесторів - Ейлін Річардсон - стала у вересні виконавчим директором компанії Napster. Популярність проекту зростала шаленими темпами.

Слайд 5Перше покоління Р2Р мереж

Перше покоління пірінгових мереж характеризується наявністю виділених центральних серверів,

Перше покоління Р2Р мереж

Перше покоління пірінгових мереж характеризується наявністю виділених центральних серверів,

Популяризація і поточна ера peer-to-peer почалась із створення мережі Napster. У травні 1999 Napster надав кінцевим користувачам можливість роздавати та обмінюватись їх улюбленою музикою безпосередньо з іншими кінцевими користувачами. Мережа використовувала центральний сервер, зокрема для пошукових цілей. Кількість користувачів Napster в лютому 2001 складала 26.4 мільйона.

Невдовзі після появи Napster було створено мережу EDonkey 2000. Ключова перевага eDonkey над Napster полягала у тому, що мережа дозволяла проводити зкачування різних частин одного файлу, одночасно із різних учасників мережі, які його надають. Іншою перевагою eDonkey було те, що згодом, серверне забезпечення набуло функціональності міжсерверного зв'язку, що дозволило виконувати пошук інформації на учасниках мережі що були під'єднані до різних серверів. Незважаючи на названі переваги, через використання серверів, ця мережа не була чистою peer-to-peer мережою.

Слайд 6Друге покоління P2P мереж

Друге покоління пірінгових мереж характеризується відсутністю центральних серверів та,

Друге покоління P2P мереж

Друге покоління пірінгових мереж характеризується відсутністю центральних серверів та,

Слайд 7Третє покоління P2Pмереж

Третє покоління P2P мереж характеризується децентралізованою структурою, та принципово новими

Третє покоління P2Pмереж

Третє покоління P2P мереж характеризується децентралізованою структурою, та принципово новими

Розподілені хеш-таблиці (DHT), допомагають вирішувати проблему масштабування, обираючи різні вузли, щоб індексувати певні значення хеш-функції (які використовуються, щоб ідентифікувати файли), дозволяючи швидкий та ефективний пошук будь-якого файлу у мережі.

Починаючи з версії 4.2.0 офіційного BitTorrent клієнта, в ньому реалізована функція безтрекерної роботи, яка базується на протоколі Kademlia. У таких системах трекер доступний децентрально, на клієнтах-учасниках мережі, у формі розподіленої хеш-таблиці.

Слайд 8Анонімні peer-to-peer мереж

Приклади анонімних мереж — Freenet, I2P, ANts P2P, RShare, GNUnet і

Анонімні peer-to-peer мереж

Приклади анонімних мереж — Freenet, I2P, ANts P2P, RShare, GNUnet і

Певна ступінь анонімності реалізовується шляхом направлення даних через інших вузли. Це робить важкою ідентифікацію того, хто завантажує або хто пропонує файли. Більшість цих програм також мають вбудоване шифрування.

Поточні реалізації мереж такого типу потребують багато ресурсів для забезпечення анонімності, що робить їх повільними або складними для використання. Проте, в країнах, де дуже швидкий домашній доступ до Інтернет, як наприклад Японія, ряд анонімних файлообмінних мереж вже досягли високої популярності.

Слайд 9КЛАСИФІКАЦІЯ Р2Р МЕРЕЖ

За функціями:

Розподілені обчислення. Обчислювальна проблема розподіляються на невеликі незалежні

КЛАСИФІКАЦІЯ Р2Р МЕРЕЖ

За функціями:

Розподілені обчислення. Обчислювальна проблема розподіляються на невеликі незалежні

Файлообмін. Зберігання та обмін даними ¬- це одна з областей, де технологія P2P була найуспішнішою.

Співпраця. Природа технології P2P робить її добре придатною для забезпечення співпраці між користувачами. Це може бути обмін повідомленнями, онлайн ігри, сумісна робота над документами в бізнесі, освіті та дома.

За ступенем централізації:

Чисті peer-to-peer системи. Вузли є рівними, поєднуючи ролі серверу та клієнту. Не існує центрального сервера, що керує мережею. Прикладами таких систем є Gnutella та Freenet.

Гібридні peer-to-peer системи. Мають центральний сервер, що зберігає інформацію про вузли та відповідає на запити відносно цієї інформації.

Слайд 10В залежності від того, як вузли з'єднуються один з одним можна поділити

В залежності від того, як вузли з'єднуються один з одним можна поділити

Неструктурована мережа P2P формується, коли з'єднання встановлюються довільно. Такі мережі можуть бути легко сконструйовані, оскільки новий вузол, який хоче приєднатися до мережі, може скопіювати існуючі з'єднання іншого вузла, а вже потім почати формувати свої власні. У неструктурованій мережі P2P, якщо вузол бажає знайти певні дані в мережі, запит доведеться передати майже через всю мережу, щоб охопити так багато вузлів, як можливо. Головним недоліком таких мереж є те, що запити, можливо, не завжди вирішуються. Скоріш за все популярні дані будуть доступні в багатьох вузлів та пошук швидко знайде потрібне, але якщо вузол шукає рідкісні дані, наявні лише в декількох інших вузлів, то надзвичайно малоймовірно, що пошук буде успішним.

Структурована мережа P2P використовує єдиний алгоритм, щоб гарантувати, що будь-який вузол може ефективно передати запит іншому вузлу, який має бажаний файл, навіть якщо файл надзвичайно рідкісний. Така гарантія потребує структуровану систему з'єднань. На даний момент найбільш популярним типом структурованої мережі P2P є розподілені хеш-таблиці, в яких хешування використовується для встановлення зв'язку між даними та конкретним вузлом, який за них відповідає.

Слайд 11Мережі та протоколи

Мережі та протоколи

Слайд 12eDonkey2000

eDonkey2000, eDonkey, eD2k - файлообмінна мережа, побудована за принципом P2P на

eDonkey2000

eDonkey2000, eDonkey, eD2k - файлообмінна мережа, побудована за принципом P2P на

Мережа складається з декількох мільйонів клієнтів і декількох десятків серверів, що взаємодіють між собою. Клієнтами є користувачі, які завантажили файли, і користувачі, що мають повні версії файлів («повні джерела»). Сервери дозволяють знаходити опубліковані файли та інших користувачів, які мають ці файли (повністю або частково). Самі файли через сервера не проходять.

Слайд 13Пошук

Кожен клієнт зв'язаний з одним з серверів мережі. Клієнт повідомляє серверу, які

Пошук

Кожен клієнт зв'язаний з одним з серверів мережі. Клієнт повідомляє серверу, які

Слайд 14Завантаження

Коли клієнт запитує завантаження файлу, сервер спочатку збирає список усіх відомих йому

Завантаження

Коли клієнт запитує завантаження файлу, сервер спочатку збирає список усіх відомих йому

Принцип роботи:

Client Z має всі частини файлу (символи малих літер представляють частини файла). Client W, X, і Y хочуть завантажити Файл. Починаючи з Client X і Client Y, обидва мають різні частини файлу, вони можуть не тільки отримати файл від Client Z, але й можуть посилати файл один одному. Це дозволяє файлу бути розподілений поширеним набагато швидше без того, щоб використовувати більшу кількість ширини каналу Client Z. Client W може запустити завантаження файлу, навіть якщо джерело файлу (Client Z) більше не має достатньої ширини каналу для відсилання.

Слайд 15Межсерверні з'єднання

Періодично сервери зв'язуються один з одним на короткий час. Під час

Межсерверні з'єднання

Періодично сервери зв'язуються один з одним на короткий час. Під час

Слайд 16Kad Network

Це файлообмінна p2p мережа нового покоління на основі протоколу Kademlia, що не має

Kad Network

Це файлообмінна p2p мережа нового покоління на основі протоколу Kademlia, що не має

Kademlia — це протокол віртуальної мережі, створений для функціонування повністю децентралізованих файлообмінних мереж. Його основна відмінність від інших протоколів у тім, що він не залежить від центральних серверів. У безсерверній мережі кожний користувач є вузлом, через нього проходять пошукові запити й службова інформація. Kad по суті є заміною серверної мережі eDonkey 2000 (ed2k), але, на відміну від ed2k, Каду не потрібен центральний сервер для зв'язку. Всі користувачі мережі є серверами й рівні між собою за.

Після входу в мережу вам генерується мережна адреса ідентифікатор (ID). Мережа Kad, у відмінності від ed2k, працює тільки через мережний протокол UDP.

Слайд 17Використання

Kad Network використовує UDP для:

· Пошуку джерел ed2k хеша

· Пошуку

Використання

Kad Network використовує UDP для: · Пошуку джерел ed2k хеша · Пошуку

Слайд 18Кад мережа не використовується, щоб фактично передати файли через Р2Р мережі. Замість

Кад мережа не використовується, щоб фактично передати файли через Р2Р мережі. Замість

Слайд 19Пошук

В мережі Kad неважливо що Ви шукаєте. Будь-який файл, джерело завантаження чи

Пошук

В мережі Kad неважливо що Ви шукаєте. Будь-який файл, джерело завантаження чи

У ній немає серверів, що відстежують активність клієнтів.. По суті, кожен клієнт – маленький сервер, що працює в мережі Kademlia як сервер для ключових слів або джерел. Хеш клієнта визначають ключові слова або джерела.

Таким чином, мета будь-якого запиту – знайти відповідних цим запитом клієнтів. Потім обчислюється відстань до кінцевого клієнта шляхом опитування інших клієнтів про найкоротший маршрут до нього. Kad мережа підтримує пошук файлів як по імені так і за розміром, розширенню, бітрейту, і т. д.

Слайд 21BitTorrent

BitTorrent (букв. англ. «Бітовий потік») - пірінговий (P2P) мережевий протокол Коена для

BitTorrent

BitTorrent (букв. англ. «Бітовий потік») - пірінговий (P2P) мережевий протокол Коена для

Слайд 22Принцип роботи

протоколу

Перед початком скачування клієнт під'єднується до трекера, повідомляє йому

Принцип роботи

протоколу

Перед початком скачування клієнт під'єднується до трекера, повідомляє йому

Слайд 23Загальні особливості

Відсутність черг на скачування.

Файли закачуються невеликими фрагментами; чим менш

Загальні особливості

Відсутність черг на скачування.

Файли закачуються невеликими фрагментами; чим менш

Клієнти (peers) обмінюються сегментами безпосередньо між собою, за принципом «ти - мені, я - тобі».

Завантажені фрагменти стають негайно доступні іншим клієнтам.

Контролюється цілісність кожного фрагмента.

В якості об'єкта роздачі можуть виступати декілька файлів (наприклад, вміст каталогу).

Слайд 24Протоколи і порти

Клієнти з'єднуються з трекером по протоколу TCP. Вхідний порт

Протоколи і порти

Клієнти з'єднуються з трекером по протоколу TCP. Вхідний порт

Слайд 25Файл метаданих

Для кожного поширюваного файлу створюється файл метаданих з розширенням. Torrent, який

Файл метаданих

Для кожного поширюваного файлу створюється файл метаданих з розширенням. Torrent, який

Файли метаданих можуть розповсюджуватися через будь-які канали зв'язку: вони (або посилання на них) можуть викладатися на веб-серверах, розміщуватися на домашніх сторінках користувачів мережі, розсилатися по електронній пошті, публікуватися в блогах або новинних стрічках RSS. Клієнт починає скачування, отримавши будь-яким чином файл з метаданими, у якому є посилання на трекер.

Слайд 26Робота без трекера

У нових версіях протоколу були розроблені бестрекерні(англ. trackerless) системи, які

Робота без трекера

У нових версіях протоколу були розроблені бестрекерні(англ. trackerless) системи, які

Слайд 27Super seeding

Супер-сід - метод, реалізований в тих клієнтах BitTorrent, автори яких намагаються

Super seeding

Супер-сід - метод, реалізований в тих клієнтах BitTorrent, автори яких намагаються

Слайд 28Термінологія

Анонс - звернення клієнта до трекера. При кожному анонсі клієнт передає на

Термінологія

Анонс - звернення клієнта до трекера. При кожному анонсі клієнт передає на

Доступність - кількість повних копій файлу, доступних клієнтові. Кожен сид додає 1,0 до цього числа; лічери збільшують доступність залежно від кількості завантаженого, якого немає в інших лічерів. Наприклад, якщо на роздачі є один сид і два лічер, які завантажили по 50% файлу (викачані частини рівні між собою), то доступність дорівнює 1,50.

Лічер) - пір, що не має поки всіх сегментів, тобто продовжує скачування. Термін часто вживається і в негативному сенсі, який він має в інших файлообмінних мережах: користувач, який віддає значно менше, ніж викачує.

Отруєний торрент - ситуація, коли частина пірів роздає пошкоджені сегменти.

Пір (англ. peer - співучасник) - клієнт, що бере участь в роздачі. Іноді пірами називають тільки учасників, що скачують.

Роздача (англ. seeding) - процес поширення файлу по протоколу BitTorrent.

Рейтинг (англ. share ratio) - відношення відданого до завантажити.

Рой (англ. swarm) - сукупність всіх пірів, що беруть участь в роздачі.

Сід, іноді сідер (англ. seeder - сіяч) - пір, що має всі сегменти поширюваного файлу, тобто або початковий розповсюджувач файлу, або вже скачав весь файл.

Слайд 29Програми-клієнти

- Aria2 (англ.) - підтримує HTTP, FTP, BitTorrent; файли Metalink 3.0

Програми-клієнти

- Aria2 (англ.) - підтримує HTTP, FTP, BitTorrent; файли Metalink 3.0

Слайд 30GNU/Linux, UNIX

BTPD - консольний клієнт для Unix / GNU + Linux, написаний

GNU/Linux, UNIX

BTPD - консольний клієнт для Unix / GNU + Linux, написаний

Windows

µTorrent BitComet BitSpirit

FlashGet GetRight Shareaza - підтримує роботу з декількома файлообмінними мережами, у тому числі і BitTorrent Free Download Manager

Mac OS

XTorrent

Transmission BitRocket.

Tomato Torrent

Acquisition

Слайд 31Gnutella

Повністю децентралізована файлообмінна мережа в рамках інтернету, нащадок Napster відрізняється принциповою відсутністю сервера. Мережа формується,

Gnutella

Повністю децентралізована файлообмінна мережа в рамках інтернету, нащадок Napster відрізняється принциповою відсутністю сервера. Мережа формується,

Слайд 32Механізм роботи

Користувач завантажує програму.

При першому запуску програми (назвемо наш вузол - A),

Механізм роботи

Користувач завантажує програму.

При першому запуску програми (назвемо наш вузол - A),

Програма надсилає запит вузлу B на предмет підтвердження активності.

Вузол B підтверджує свою активність, якщо немає - див крок 2.

Вузол А посилає вузлу B так званийPing-запит. У цьому запиті вказується, крім іншої інформації, TTL (Time To Live) - число, що означає, скільки переходів від вузла до вузла даний запит може зробити. Зазвичай TTL дорівнює 7.

Інші вузли, отримавши Ping-запит, посилають Pong-відповідь, в якій міститься IP-адреса відправника, номер порту і мінімальна інформація про файли у фонді обміну.

Слайд 33 Крім того, вузли, які отримали Ping-запит, зменшують TTL даного запиту на

Крім того, вузли, які отримали Ping-запит, зменшують TTL даного запиту на

Кожен вузол, який отримав Ping-запит, відсилає Pong-відповідь, тим же шляхом, яким цей запит отримав.

Коли Pong-відповіді доходять до свого джерела (тобто нашого вузла А), програма складає список доступних вузлів. Як правило, цей список налічує від 2 до 10 тисяч вузлів і від 500 тисяч до мільйона файлів в обмінному фонді.

Користувач вводить запит (наприклад, назву mp3-файлу). Програма розсилає запит на пошук файлу усіх вузлів у списку, а далі просто чекає вхідних повідомлень.

Кожен вузол, який отримав запит на пошук, шукає в своєму фонді вказаний файл. Якщо файл не знайдений, то вузол просто не відповідає.

Якщо файл знайдений, вузол відсилає ініціатору запиту відповідь з інформацією про файл і про себе (IP-адресу).

HTTP-з'єднання і завантажує файл. При цьому всі повідомлення (від Ping-запиту до скачування файлу) посилаються по HTTP, що ускладнює їх відстеження і блокування.

Слайд 35MP2P

MP2P або MANOLITO - децентралізована P2P-мережа для обміну музикою, що володіє пошуком і підтримкою завантаження з декількох джерел. Побудована на власному протоколі, заснованому на Gnutella. Абревіатура мережі MP2P розшифровується як «Manolito P2P».

Подібно до

MP2P

MP2P або MANOLITO - децентралізована P2P-мережа для обміну музикою, що володіє пошуком і підтримкою завантаження з декількох джерел. Побудована на власному протоколі, заснованому на Gnutella. Абревіатура мережі MP2P розшифровується як «Manolito P2P». Подібно до

Протокол також містить алгоритми прискорення перекачування файлів за допомогою вибору для них найшвидшого джерела, дозволяє користувачам задавати швидкістьпередачі і розміри файлів, а також дозволяє завантажувати файли паралельно зкількох машин.

Мережа з'явилася в червні 2001 року в Іспанії. Мережа Manolito є розробкою єдиного автора - Пабло Сото. Спочатку у мережі був тільки один клієнт - Blubster.Оригінальний клієнт версії 1.2.3 ставав популярними незважаючи на відсутність паралельної завантаження файлів. З фінансових причин Пабло пішов з компанії Optisoft і почав роботу над наступним клієнтом - Piolet, які працюють в тій же мережі.

Слайд 37Програми для роботи з піринговими мережами

Програми для роботи з піринговими мережами

Слайд 38µtorrent

uTorrent швидко здобув популярність серед користувачів торрент завдяки сучасному інтерфейсу, мінімальному навантаженні

µtorrent

uTorrent швидко здобув популярність серед користувачів торрент завдяки сучасному інтерфейсу, мінімальному навантаженні

Програма по праву є одним із самих надійних торрент-клієнтів на ринку, оскільки не викликає проблем з установкою і не впливає на продуктивність системи. Поки µtorrent завантажує десятки файлів, користувач може працювати на комп'ютері без обмежень. Інтерфейс простий у використанні і включає кілька розділів: список торрентів і подробиці про завантаження, що інформація про бенкетах, швидкість завантаження і віддачі, блоки і частини файлів, а також графік швидкостей в реальному часі. Для систематизації завантажень в програмі передбачений ряд ярликів для кожного торрента. Крім того, за допомогою вбудованого фільтра можна окремо переглядати завантажені, активні, неактивні або компоненти для завантаження. Більш того, завдяки наявності веб-інтерфейсу, з µtorrent можна працювати на будь-якому комп'ютері, підключеному до Інтернету. Для цього необхідно відкрити доступ до інтерфейсу програми, встановленої на комп'ютері, з якого здійснюється завантаження файлів. Пошук нових торентів можна виконувати безпосередньо з µtorrent, не відкриваючи браузера. Програма знаходить файли, індексуючи найвідоміші трекери. Для цього необхідно ввести назву торрента в рядку пошуку в правому верхньому куті інтерфейсу. Крім того, в µtorrent вбудована завантаження по RSS: програма транслює оновлення з вказаних сайтів. Ця функція дозволяє бути в курсі всіх новинок.

Слайд 39При першому запуску µtorrent перевіряє параметри підключення і правильність настройки портів. У меню

При першому запуску µtorrent перевіряє параметри підключення і правильність настройки портів. У меню

Слайд 41Perfect Dark (P2P)

Perfect Dark це японський пірінговий файлообмінний клієнт для Microsoft Windows.

Perfect Dark (P2P)

Perfect Dark це японський пірінговий файлообмінний клієнт для Microsoft Windows.

Слайд 42Особливості роботи

У порівнянні зі своїми попередниками Winny і Share, вимоги до пропускної

Особливості роботи

У порівнянні зі своїми попередниками Winny і Share, вимоги до пропускної

Мінімальна швидкість аплоад: 100 Кб \ с;

Місце, займане на диску під розподілене файлове сховище мережі Perfect Dark (каталог unity): як мінімум 40 Гб;

Так само, на відміну від попередників, Perfect Dark здійснює постійну закачування частин файлів, поки його файлове сховище не досягне вказаного значення.

Слайд 44eMule

eMule - вільний файлообмінний клієнт для Microsoft Windows. Був розроблений як заміна

eMule

eMule - вільний файлообмінний клієнт для Microsoft Windows. Був розроблений як заміна

Слайд 45Ідентифікація файлів

Кожному файлу відповідає свій хеш. Хеш - це комбінація цифр і

Ідентифікація файлів

Кожному файлу відповідає свій хеш. Хеш - це комбінація цифр і

Ідентифікація інших клієнтів

Аналогічно файлів кожен користувач мережі отримує постійний унікальний користувальницький хеш. Процес ідентифікації користувачів захищений від зловмисників за допомогою технології відкритих / закритих ключів.

Завантаження даних

Важливо розуміти, що викачування даних в eMule не залежить від вибору мережі, від нього залежить тільки спосіб пошуку файлів і знаходження користувачів-джерел.Как тільки джерело знайдений, ваш клієнт зв'язується з ним, після чого джерело ставить вас у чергу. Після досягнення початку черги ви починаєте завантажувати дані.

Слайд 46Класична серверна eD2k мережа

Підключення до мережі

Ключовим елементом цієї мережі є eD2k-сервер. Кожен

Класична серверна eD2k мережа

Підключення до мережі

Ключовим елементом цієї мережі є eD2k-сервер. Кожен

Пошук файлів

Підключившись до мережі, клієнт може шукати файли за ключовими словами. Пошук буває локальним або глобальним. Локальний пошук здійснюється тільки на тому сервері, до якого ви підключені, тому він швидше, але видає менший результат. Глобальний пошук задіє всі сервери мережі, тому він довше, але і результат повніше. Кожен сервер шукає ключові слова в своїй базі даних і повертає відповідні імена файлів і їх хеши.

Слайд 47Знаходження джерел файлів

Файли для закачування можуть бути додані за допомогою пошуку або

Знаходження джерел файлів

Файли для закачування можуть бути додані за допомогою пошуку або

Слайд 48Безсерверна мережа Kademlia

Підключення до мережі

Для підключення до цієї мережі необхідно знати IP-адресу

Безсерверна мережа Kademlia

Підключення до мережі

Для підключення до цієї мережі необхідно знати IP-адресу

Пошук в мережі Kademlia

У цій мережі немає різниці, що ви шукаєте: імена файлів, джерела, інших користувачів - процес виконується приблизно однаково. Тут немає серверів для зберігання даних користувачів і списків їх відкритих файлів, ця робота виконується кожним підключеним до мережі клієнтом. Інакше кажучи, кожен клієнт є також міні-сервером. Використовуючи принцип унікальності користувацького хеша, в Kademlia за кожним користувачем закріплюється певна "відповідальність". Клієнт в мережі Kademlia працює як сервер для визначених його хешем набору ключових слів або джерелТакіи чином, мета будь-якого пошуку - знайти клієнтів, відповідальних за шукані дані. Це здійснюється за допомогою складного алгоритму обчислення найкоротшої дистанції до потрібного клієнта шляхом опитування інших клієнтів.

Слайд 49Обидві мережі використовують абсолютно різні концепції для досягнення однакової мети: пошук файлів

Обидві мережі використовують абсолютно різні концепції для досягнення однакової мети: пошук файлів

Слайд 51Переваги P2P

Розподіл/зменшення вартості. Централізовані системи, які обслуговують багато клієнтів, зазвичай складають більшість

Переваги P2P

Розподіл/зменшення вартості. Централізовані системи, які обслуговують багато клієнтів, зазвичай складають більшість

Об'єднання ресурсів. Децентралізований підхід веде до об'єднання ресурсів. Кожен вузол в системі P2P приносить певні ресурси як наприклад обчислювальна потужність або пам'ять. У програмах, які потребують величезну кількість цих ресурсів, як наприклад intensive моделювання або розподілені файлові системи, природно використовувати P2P, щоб залучити ці ресурси. Об'єднуючи ресурси тисяч вузлів, вони можуть виконувати важкі з точки зору кількості обчислень функції.

Слайд 52Вдосконалена масштабованість/надійність. З відсутністю сильної центральної влади по відношенню до автономних вузлів,

Вдосконалена масштабованість/надійність. З відсутністю сильної центральної влади по відношенню до автономних вузлів,

Збільшена автономія. У багатьох випадках, користувачі розподіленої системи не бажають залежати від будь-якого централізованого постачальника послуг. Натомість, вони вважають за краще, щоб всі дані та призначена для них робота виконувалась локально. Системи P2P підтримують цей рівень автономії, тому що вони вимагають, щоб кожен вузол робив необхідну для нього частину праці.

Слайд 53Анонімність/конфіденційність. Пов'язаним із автономією є поняття анонімності і конфіденційності. Користувач, можливо, не

Анонімність/конфіденційність. Пов'язаним із автономією є поняття анонімності і конфіденційності. Користувач, можливо, не

Динамічність. Системи P2P припускають, що оточення надзвичайно динамічне. Тобто, ресурси, як наприклад вузли, з'являються та зникають із системи безперервно. У випадках комунікації, як наприклад мережі для обміну повідомленнями, використовуються так званий «список контактів», щоб інформувати користувачів, коли їхні друзі стають доступними. Без цього, потрібно було би, щоб користувачі «опитували» партнерів, посилаючи періодичні повідомлення. У випадку розподілених обчислень, система повинна пристосуватись до заміни учасників. Тому вони повинні повторно видавати завдання для обчислення іншим учасникам, щоб гарантувати, що робота не втрачена, якщо попередні учасники відпадають від мережі, поки вони виконували крок обчислення.

Слайд 54ВИСНОВОК

Виникнення пірінгових мереж пов'язано з трьома факторами.

1. Процесор звичайної клієнтської машини

ВИСНОВОК

Виникнення пірінгових мереж пов'язано з трьома факторами. 1. Процесор звичайної клієнтської машини

Слайд 55Пірингова мережа Skype

Пірингова мережа Skype

Слайд 56Інші клієнти

Інші клієнти

Презентация на тему Любовь

Презентация на тему Любовь Презентация на тему Архитектура Древнего Египта

Презентация на тему Архитектура Древнего Египта «Горе от ума» (история создания, смысл названия, значение комедии)

«Горе от ума» (история создания, смысл названия, значение комедии) Спирты

Спирты Компания КМ-онлайн входит в крупнейший российский IT-холдинг R-style (основан в 1991 году). Наряду с нами, в холдинг входят такие известные

Компания КМ-онлайн входит в крупнейший российский IT-холдинг R-style (основан в 1991 году). Наряду с нами, в холдинг входят такие известные Совершенствование методики внутреннего контроля бюджетных образовательных организаций

Совершенствование методики внутреннего контроля бюджетных образовательных организаций Автомобиль Fiat Chrysler

Автомобиль Fiat Chrysler Рыба. Обработка рыбы.

Рыба. Обработка рыбы. Мышление. Тест Какой у вас тип мышления

Мышление. Тест Какой у вас тип мышления Оборудование плавильного участка

Оборудование плавильного участка Профессия моего будущего

Профессия моего будущего Основные рыночные сегменты, обслуживаемые предприятием. Наиболее влиятельная конкурентная сила

Основные рыночные сегменты, обслуживаемые предприятием. Наиболее влиятельная конкурентная сила Великий русский учёный Дмитрий Иванович Менделеев

Великий русский учёный Дмитрий Иванович Менделеев Строение атома

Строение атома Типовой процесс ремонта и технического обслуживания универсально-фрезерного станка

Типовой процесс ремонта и технического обслуживания универсально-фрезерного станка Профессия водолаз

Профессия водолаз Гигиена и правила ухода за кожей

Гигиена и правила ухода за кожей Презентация на тему: «Оттепель в литературе»Феоктистов Анатолий 9 «В»

Презентация на тему: «Оттепель в литературе»Феоктистов Анатолий 9 «В» Общение, его содержание и разновидности

Общение, его содержание и разновидности Зарубежная Европа. Хозяйство. Промышленность. Сельское хозяйство

Зарубежная Европа. Хозяйство. Промышленность. Сельское хозяйство Творчество и творческий процесс

Творчество и творческий процесс Дилерские соглашения Выполнили: Белоглазова Юлия, Виноградов Дмитрий, Безнощук Богдан, Бондарева Евгения, Примакова Мария

Дилерские соглашения Выполнили: Белоглазова Юлия, Виноградов Дмитрий, Безнощук Богдан, Бондарева Евгения, Примакова Мария Что означает имя Софья?

Что означает имя Софья? Поддержка субъектов малого и среднего предпринимательства, реализующих стартап-проекты

Поддержка субъектов малого и среднего предпринимательства, реализующих стартап-проекты ИТОГИ РАЗВИТИЯ ЭКОНОМИКИ И СОЦИАЛЬНОЙ СФЕРЫ КЕМЕРОВСКОЙ ОБЛАСТИ В 2008 ГОДУ

ИТОГИ РАЗВИТИЯ ЭКОНОМИКИ И СОЦИАЛЬНОЙ СФЕРЫ КЕМЕРОВСКОЙ ОБЛАСТИ В 2008 ГОДУ Не надо бегать за деньгами. Идите им навстречу.Аристотель Онассис. Миллиардер, между прочим. Все знают, что деньги у нефтяников, ба

Не надо бегать за деньгами. Идите им навстречу.Аристотель Онассис. Миллиардер, между прочим. Все знают, что деньги у нефтяников, ба СертификатSWP2022

СертификатSWP2022 По страницам научных и научно-популярных журналов

По страницам научных и научно-популярных журналов