Содержание

- 2. $ whoami Занимаюсь информационной безопасностью более 12 лет ProtoSecurity фокусируется на безопасности и мониторинге производительности веб-приложений

- 3. Источник: https://twitter.com/petecheslock

- 4. Почему это касается вас Более 50% веб-приложений всегда содержат уязвимости. На каждое веб-приложение в среднем приходится

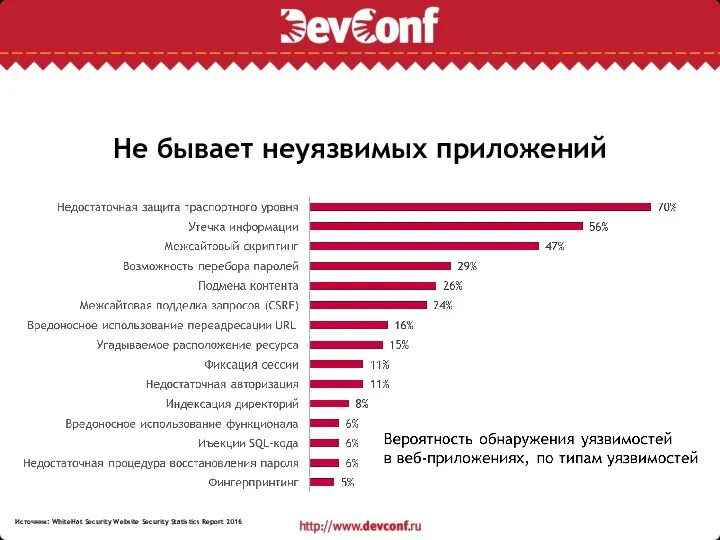

- 5. Не бывает неуязвимых приложений Источник: WhiteHat Security Website Security Statistics Report 2016

- 6. Почему так?

- 7. 100 к 1 на 100 разработчиков в среднем 1 специалист по безопасности Источник: Sonatype 2017 DevSecOps

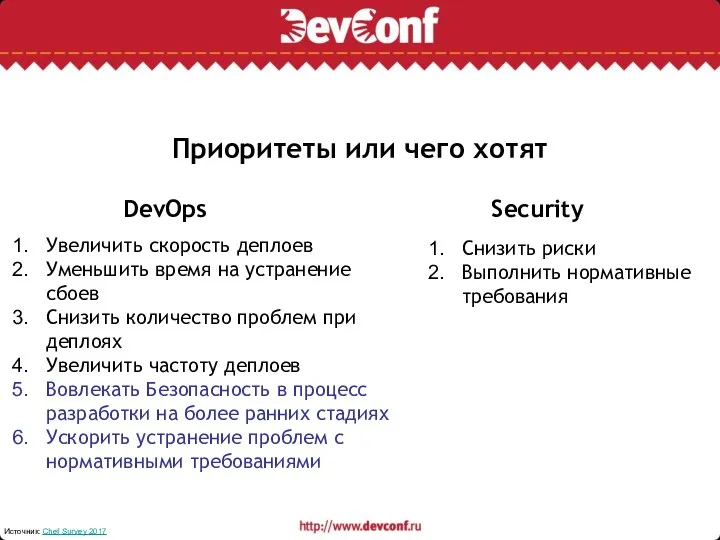

- 8. Приоритеты или чего хотят Увеличить скорость деплоев Уменьшить время на устранение сбоев Снизить количество проблем при

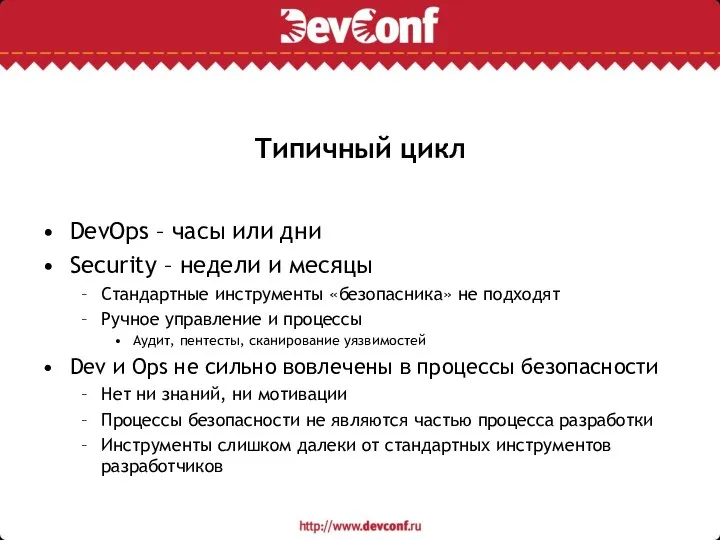

- 9. Типичный цикл DevOps – часы или дни Security – недели и месяцы Стандартные инструменты «безопасника» не

- 10. CI/CD глазами Безопасности Увеличение скорости = потеря контроля Чаще релизы = больше уязвимостей Сложнее стэк =

- 11. DevSecOps

- 12. Принципы DevSecOps Безопасность – это общая ответственность всех команд Автоматизация безопасности для масштабирования

- 13. Основные задачи DevSecOps Безопасность среды CI/CD Защищенность компонентов, управление учетными записями и ролями и тд Безопасность

- 14. Автоматизация Безопасности Меры защиты должны быть автоматизируемы Снижает риск ошибки Часто именно ошибки являются причиной успешных

- 15. Нужна новая скорость для Обнаружения атак и инцидентов Оповещения по ним Устранения последствий Принятия контрмер и

- 16. Что можно (и нужно) автоматизировать Выявление уязвимостей инфраструктуры Выявление уязвимостей приложений Управление учетными записями и ролями

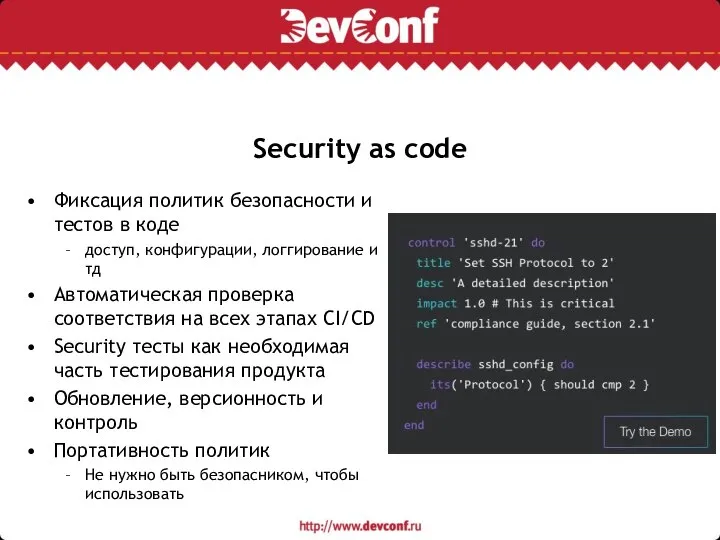

- 17. Security as code Фиксация политик безопасности и тестов в коде доступ, конфигурации, логгирование и тд Автоматическая

- 18. Рекомендации по управлению конфигурациями Процессы для автоматического сканирования всех образов систем, включая ОС, приложения и контейнеры

- 19. Безопасность продукта при CI/CD

- 20. Тестирование безопасности приложения DAST, SAST, IAST Необходимо автоматически проверять код и готовые приложения с помощью DAST,

- 21. Проблемы с тестированием кода и приложений Ложные срабатывания Длительное время сканирования Обоснование и обсуждение находок Скорость

- 22. Что необходимо Инкрементальные сканирования Быстрые циклы проверки и обработки Отсев ложных срабатываний Использование существующих инструментов коммуникации

- 23. Пример SAST в SDLС Инкрементальное сканирование нового кода в репозитории Внешние Security-аналитики отсеивают ложные срабатывания сканера

- 24. Пример SAST в SDLС - еще быстрее Инкрементальное сканирование нового кода в репозитории Сканер ранжирует находки

- 25. Что изменить?

- 26. Что изменить? Роль Security специалиста Переход от «делаю сам» к «делаем вместе» Вместе с Operations определять

- 27. Что изменить? Навыки Dev и Ops специалистов Разработчикам НЕ нужно становиться безопасниками Это невозможно Но нужно

- 28. Что изменить? Инструменты безопасности 100% функций должны быть доступны через API Поддержка систем управления (Chef, Puppet,

- 29. Источник: 1 Verizon 2016 Data Breach Investigations Report 2 Gartner Inc., “Market Share: Security Software, Worldwide,

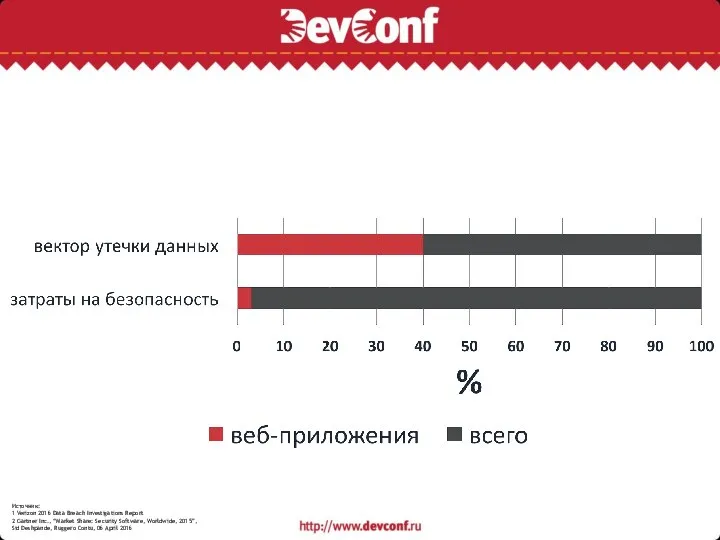

- 30. Общие рекомендации Командная работа Безопасность приложений и систем – общая ответственность Отслеживание состояния и метрик Мотивация

- 31. Итого ”Архитекторы информационной безопасности должны встраивать безопасность в разные точки DevOps процессов совместным образом, который практически

- 33. Скачать презентацию

Белорусский промышленный форум Международный симпозиум «Технологии – Оборудование – Качество»

Белорусский промышленный форум Международный симпозиум «Технологии – Оборудование – Качество» Техника декупаж

Техника декупаж Премиальные тарифы. Как получить доступ в тариф. Стационарный контроль

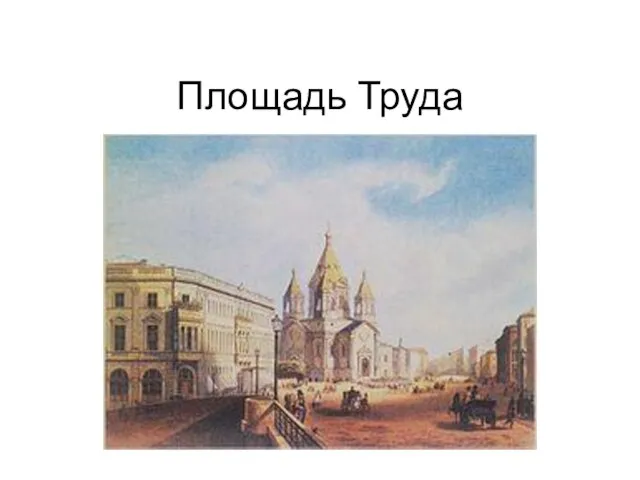

Премиальные тарифы. Как получить доступ в тариф. Стационарный контроль Площадь Труда

Площадь Труда Банковский кредит под гарантию производителя: уникальный способ повышения продаж розничным продавцам

Банковский кредит под гарантию производителя: уникальный способ повышения продаж розничным продавцам Презентация на тему "Наш любимый детский сад" - скачать презентации по Педагогике

Презентация на тему "Наш любимый детский сад" - скачать презентации по Педагогике История профессии повара.

История профессии повара. Презентация на тему Синтаксис сложного предложения

Презентация на тему Синтаксис сложного предложения  EN-5200PLT

EN-5200PLT Дифференцирование частного и степени

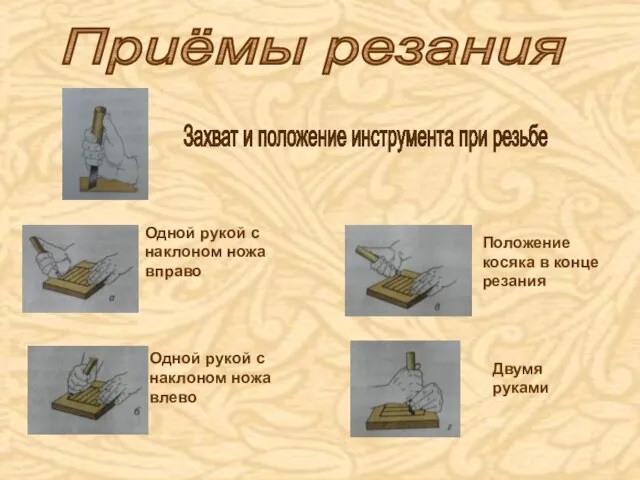

Дифференцирование частного и степени Приёмы резания

Приёмы резания Мониторинг и диагностика «РОС-Мониторинг»

Мониторинг и диагностика «РОС-Мониторинг» Народная мудрость. Пословицы двух народов

Народная мудрость. Пословицы двух народов ГРИБЫ

ГРИБЫ Фальцеосадочная машина F 300-2 PLUS

Фальцеосадочная машина F 300-2 PLUS Типы автоматических систем регулирования экономичности горения в топке котла

Типы автоматических систем регулирования экономичности горения в топке котла Где живут слоны? 1 класс

Где живут слоны? 1 класс Дух Илии или Дух Елисея

Дух Илии или Дух Елисея Презентация на тему Основные этапы становления культурологии как науки

Презентация на тему Основные этапы становления культурологии как науки  Необычные памятники Томска

Необычные памятники Томска 20140520_prezentatsiya_microsoft_office_powerpoint_2

20140520_prezentatsiya_microsoft_office_powerpoint_2 Вячеслав Косач

Вячеслав Косач Презентация на тему Манометр

Презентация на тему Манометр  ES-5844P

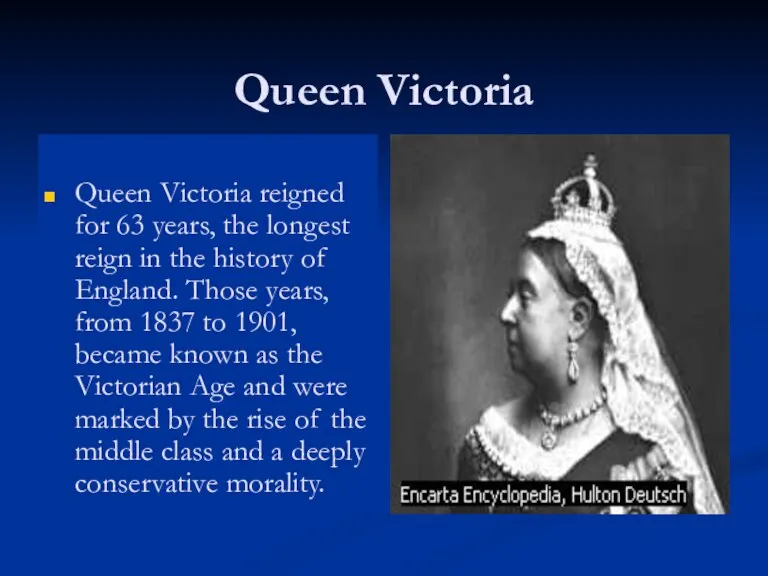

ES-5844P Queen Victoria

Queen Victoria Фирменный стиль Аккаунта в Инстаграм

Фирменный стиль Аккаунта в Инстаграм Сложение с числом ноль

Сложение с числом ноль Mini-Project: a love story

Mini-Project: a love story