Содержание

- 2. Содержание Типовые угрозы в реальной среде Механизмы защиты Способы аутентификации Аутентификационный центр Архитектура решения Пример EMV-аутентификации

- 3. Типовые угрозы в реальной среде Работа в открытой среде Интернет Компьютер клиента не является доверенной средой

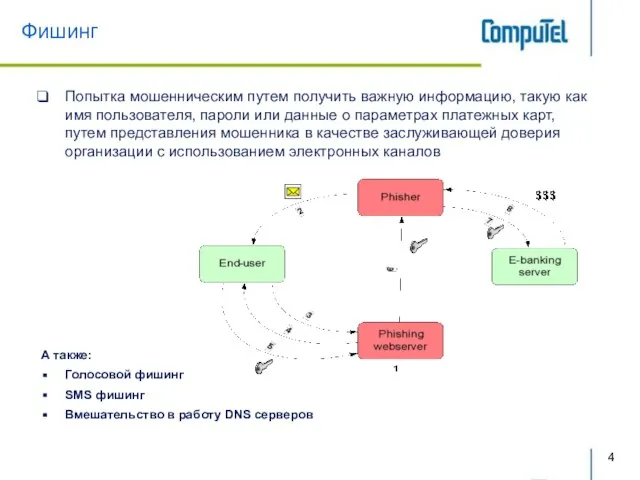

- 4. Фишинг Попытка мошенническим путем получить важную информацию, такую как имя пользователя, пароли или данные о параметрах

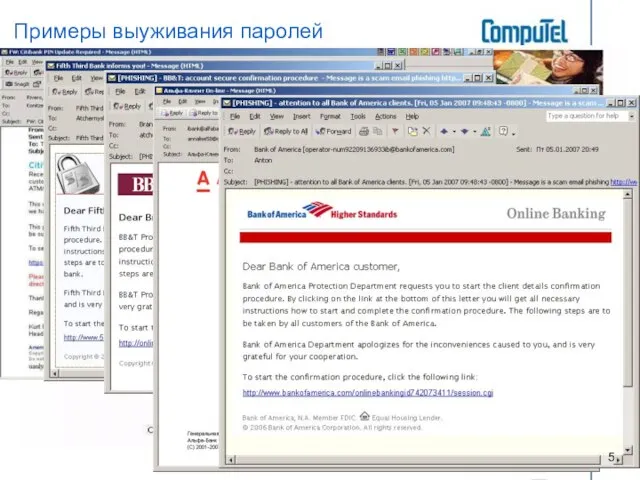

- 5. Примеры выуживания паролей

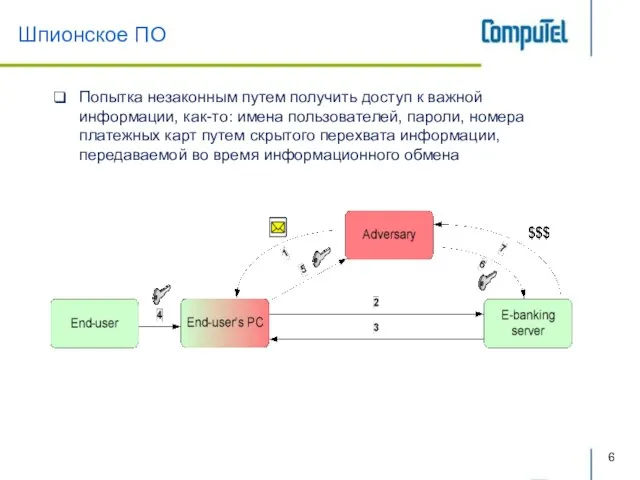

- 6. Шпионское ПО Попытка незаконным путем получить доступ к важной информации, как-то: имена пользователей, пароли, номера платежных

- 7. Механизмы защиты Строгая Аутентификация пользователей Действительно ли перед нами тот кто мы думаем? Проверка целостности транзакций

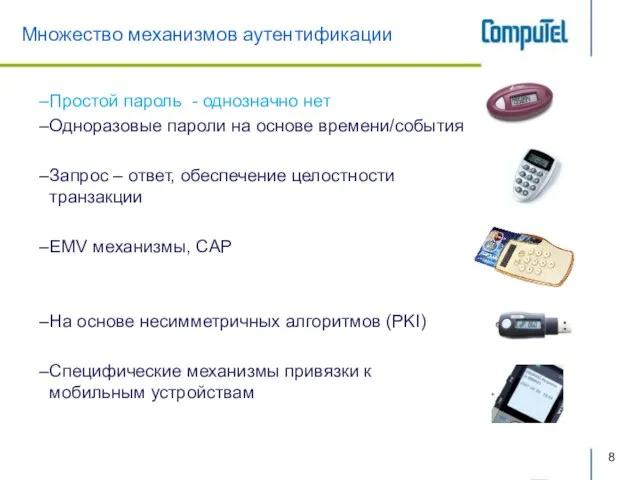

- 8. Множество механизмов аутентификации Простой пароль - однозначно нет Одноразовые пароли на основе времени/события Запрос – ответ,

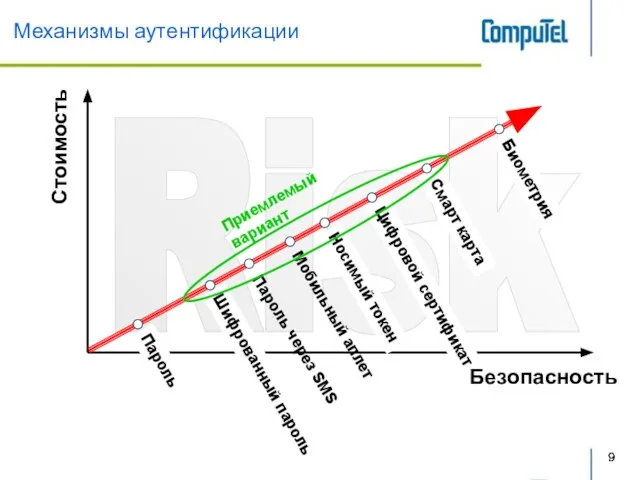

- 9. Механизмы аутентификации Risk Цифровой сертификат Смарт карта Биометрия Безопасность Стоимость Пароль через SMS Мобильный аплет Шифрованный

- 10. Аутентификационный центр Универсальное решение строгой многофакторной аутентификации! Решение обеспечивает выполнение трех наиболее важных требований: Реализацию разнообразных

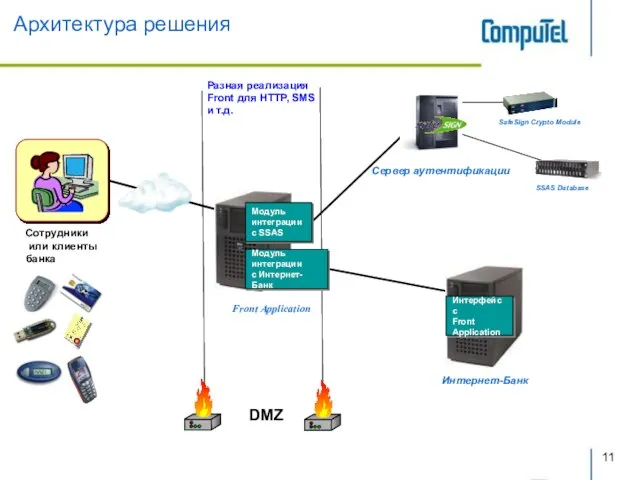

- 11. DMZ Сотрудники или клиенты банка Разная реализация Front для HTTP, SMS и т.д. Сервер аутентификации Архитектура

- 12. Сотрудники или клиенты банка Сервер аутентификации EMV-аутентификация (режим «Запрос-Ответ») Интерфейс с Front Application Интернет-Банк SafeSign Crypto

- 13. Сотрудники или клиенты банка Сервер аутентификации EMV-аутентификация (режим «Запрос-Ответ») Интерфейс с Front Application Интернет-Банк SafeSign Crypto

- 14. Сотрудники или клиенты банка Сервер аутентификации EMV-аутентификация (режим «Запрос-Ответ») Интерфейс с Front Application Интернет-Банк SafeSign Crypto

- 15. Сотрудники или клиенты банка Сервер аутентификации EMV-аутентификация (режим «Запрос-Ответ») Интерфейс с Front Application Интернет-Банк SafeSign Crypto

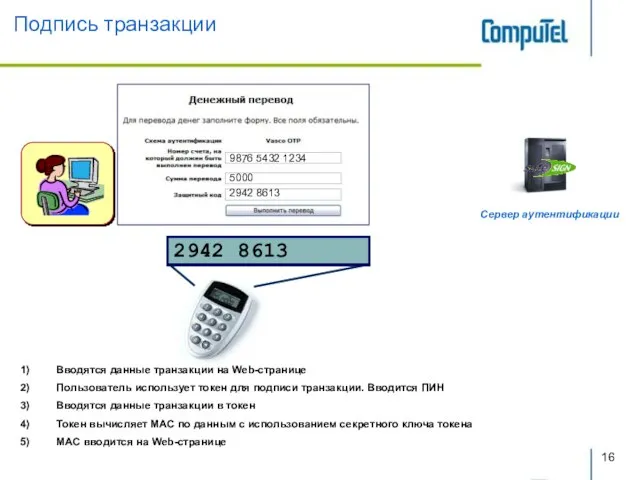

- 16. ENTER PIN * * * * DATA 1234 5000 MAC 2942 8613 9876 5432 1234 5000

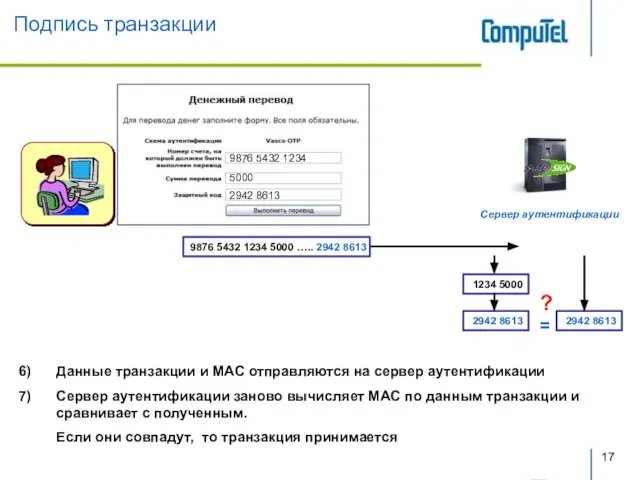

- 17. ? 9876 5432 1234 5000 2942 8613 Подпись транзакции Данные транзакции и MAC отправляются на сервер

- 18. Аппаратная защищенность Все криптографические преобразования и операции выполняются внутри аппаратного криптографического модуля HSM - SafeSign Crypto

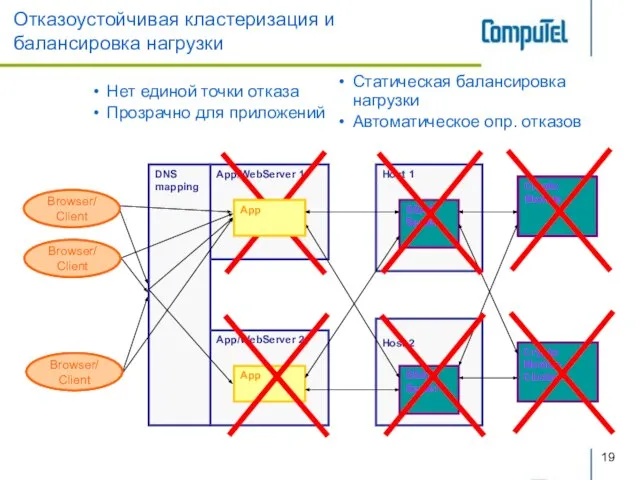

- 19. Отказоустойчивая кластеризация и балансировка нагрузки Нет единой точки отказа Прозрачно для приложений Статическая балансировка нагрузки Автоматическое

- 20. Свойства решения Представленное решение является универсальной единой платформой аутентификации в рамках всей интернет системы банка Соответствует

- 22. Скачать презентацию

Święty Dominik Savio - bardzo bliski święty

Święty Dominik Savio - bardzo bliski święty Предложения для спонсоров Второй Евразийский Конгресс: « Развитие общественного транспорта – путь к повышению качества жизни в н

Предложения для спонсоров Второй Евразийский Конгресс: « Развитие общественного транспорта – путь к повышению качества жизни в н Приобщение дошкольников к истокам национальной культуры, традиционным культурным ценностям

Приобщение дошкольников к истокам национальной культуры, традиционным культурным ценностям Игорь Северянин

Игорь Северянин Рекомендации по написанию научных статей

Рекомендации по написанию научных статей Меры по развитию конкуренции на торгах на право заключения концессионных соглашений

Меры по развитию конкуренции на торгах на право заключения концессионных соглашений Практика

Практика Презентация на тему Пищеварение человека

Презентация на тему Пищеварение человека  Эти странные иностранцы

Эти странные иностранцы Духовная жизнь Серебряного века (9 класс)

Духовная жизнь Серебряного века (9 класс) Компьютерные технологии как средство активизации познавательной деятельности младших школьников на уроках нижегородоведения во

Компьютерные технологии как средство активизации познавательной деятельности младших школьников на уроках нижегородоведения во Региональная политика в Бразилии

Региональная политика в Бразилии Презентация на тему Способы теплопередачи

Презентация на тему Способы теплопередачи  Роль права в жизни человека, общества и государства

Роль права в жизни человека, общества и государства 20170521_prezentatsiya_geogr_koord

20170521_prezentatsiya_geogr_koord Проект АТП с разработкой зоны ТО-2 для автомобилей КамАЗ-4310

Проект АТП с разработкой зоны ТО-2 для автомобилей КамАЗ-4310 Стефан і чому його треба любити

Стефан і чому його треба любити Общение и коммуникация: понятия. Различия двух понятий

Общение и коммуникация: понятия. Различия двух понятий Акционерные общества как субъекты гражданского права

Акционерные общества как субъекты гражданского права Управление человеческими ресурсами на основе маркетинга

Управление человеческими ресурсами на основе маркетинга Физический диктант №1

Физический диктант №1 Презентация на тему Архитектура Древней Греции и Древнего Рима

Презентация на тему Архитектура Древней Греции и Древнего Рима Биполярный транзистор

Биполярный транзистор Белок и его значение в жизни современного человека. Серия natural balance

Белок и его значение в жизни современного человека. Серия natural balance Лекция 4. Церковно-государственная помощь в XIV - первой половине XVII вв.

Лекция 4. Церковно-государственная помощь в XIV - первой половине XVII вв. Организация ооо Discount Bar Killfish

Организация ооо Discount Bar Killfish Подготовка к ГИА. Задание В9. Грамматическая основа предложения

Подготовка к ГИА. Задание В9. Грамматическая основа предложения организационное поведение

организационное поведение