Содержание

- 2. Дистанционное банковское обслуживание www.securitycode.ru Предоставление банковских услуг на основании распоряжения, передаваемого клиентом по каналам связи (без

- 3. Очевидные проблемы www.securitycode.ru Идентификация (взаимная!) Аутентификация (взаимная!) Авторизация Подтверждение подлинности действий клиента Защита от перехвата информации

- 4. Объекты атаки www.securitycode.ru Информационная система банка Канал связи Средства доступа пользователя: контролируемое (банкомат, платежный терминал, инфомат)

- 5. Атака на систему ДБО в банке www.securitycode.ru Снаружи атакуют от имени клиента преодолевают систему защиты Изнутри

- 6. Нейтрализация внешних атак www.securitycode.ru Межсетевое экранирование Системы обнаружения/ предупреждения вторжений Системы защиты от проникновения вредоносного контента

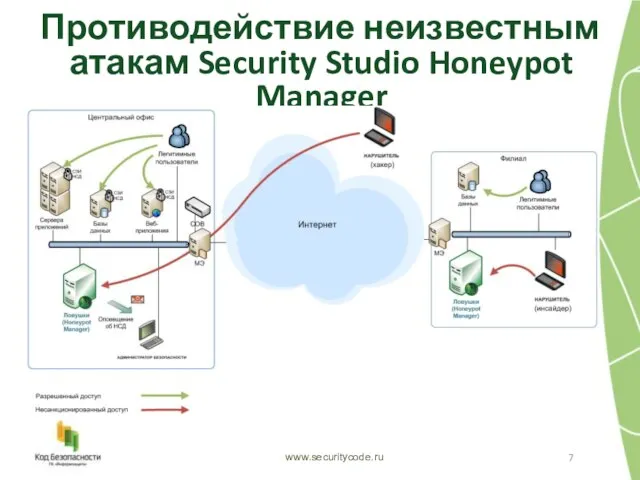

- 7. Противодействие неизвестным атакам Security Studio Honeypot Manager www.securitycode.ru

- 8. Имитация работы бизнес-приложений Регистрация попыток НСД к информации Уведомление о фактах НСД Отчеты об активности нарушителей

- 9. Низкое количество ложных срабатываний Обнаружение атаки по небольшому количеству данных Обнаружение новых типов атак Возможность понять

- 10. Единственное СОВ на основе имитации данных Высокая реалистичность имитации Возможность оценить реальный уровень угроз и эффективность

- 11. Барьеры на пути нарушителя, проникшего в сеть www.securitycode.ru Сегментация и изоляция Усиленная взаимная аутентификация пользователей и

- 12. Безопасность виртуальной инфраструктуры – vGate R2/S-R2 www.securitycode.ru Усиленная аутентификация администраторов виртуальной инфраструктуры и администраторов информационной безопасности

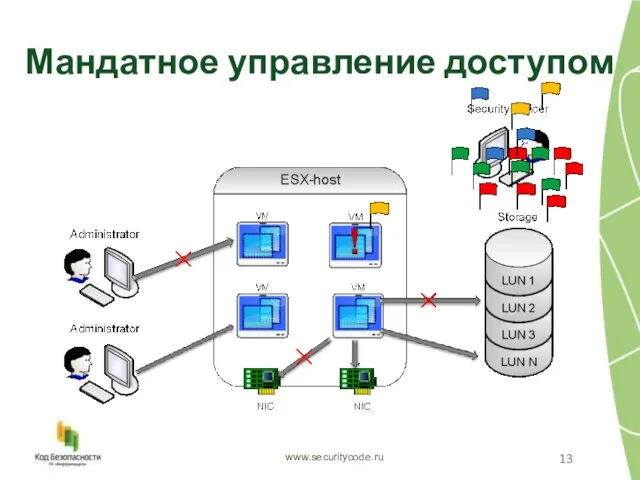

- 13. Мандатное управление доступом www.securitycode.ru

- 14. Приведение инфраструктуры в соответствие с требованиями и постоянный контроль соответствия VMware Security hardening Best Practice CIS

- 15. Распределенный межсетевой экран с централизованным управлением - сертифицированная защита сетевого доступа к информационным системам www.securitycode.ru Сегментация

- 16. TrustAccess: основные функции www.securitycode.ru

- 17. TrustAccess защищает от сетевых атак как со стороны внешних физических машин, так и со стороны виртуальных

- 18. Аутентификация по протоколу Kerberos нечувствительна к угрозам Man in The Middle Аутентификация может происходить как на

- 19. Защита канала связи АПКШ «Континент» + Защищенный планшет «Континент Т-10» (ОS Android) с интегрированными средствами безопасности.

- 20. ДБО + BYOD СКЗИ Континент АП для iOS: программный VPN клиент для устройств iPad СКЗИ Континент

- 21. Все сложное – чаще всего просто www.securitycode.ru Группа молодых хакеров, используя сначала вредоносную программу Hodprot, а

- 22. Полтора миллиона клиентов банков не думали о безопасности. Своей. www.securitycode.ru

- 23. Атаки на компьютер клиента – дешево, просто, сердито! www.securitycode.ru Компьютер клиента: Предотвращение НСД: пароль «123» (если

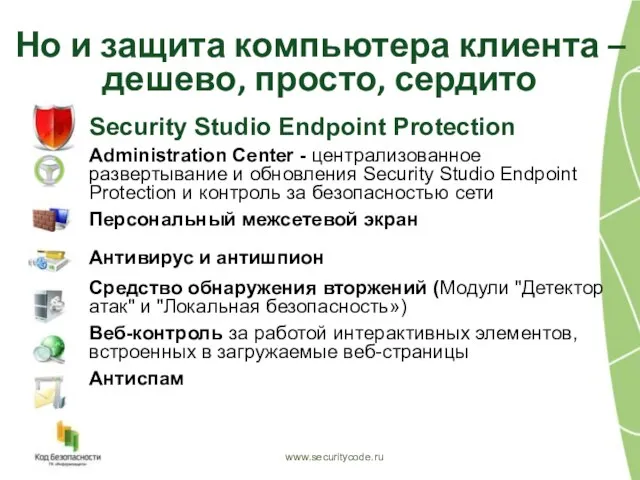

- 24. Но и защита компьютера клиента – дешево, просто, сердито Security Studio Endpoint Protection Administration Center -

- 25. Универсальных таблеток нет. Но есть эшелонированная оборона www.securitycode.ru

- 27. Скачать презентацию

Стандарт cXML в корпоративных приложениях электронной коммерции

Стандарт cXML в корпоративных приложениях электронной коммерции Целл-у-лосс - новинка от Herbalife. Деликатное выведение лишней жидкости из организма

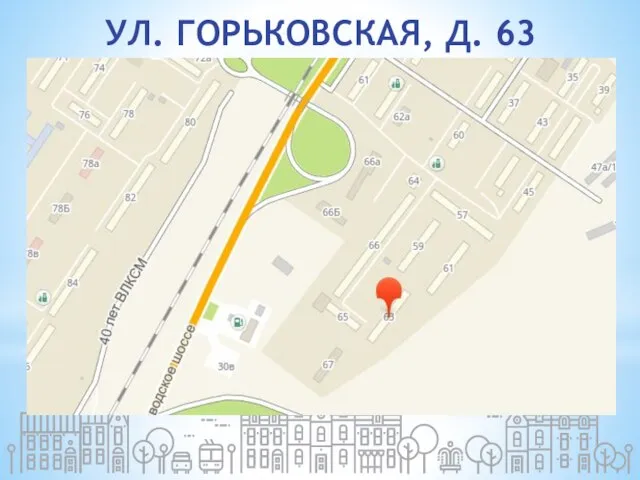

Целл-у-лосс - новинка от Herbalife. Деликатное выведение лишней жидкости из организма Улица Горьковская д. 63. Планируемые мероприятия

Улица Горьковская д. 63. Планируемые мероприятия Организация аварийно-спасательных работ

Организация аварийно-спасательных работ Знаток правил дорожного движения Знаток правил дорожного движения Юсупова Ирина Равиловна МОУ «СОШ 60», г. Набережные Челны.

Знаток правил дорожного движения Знаток правил дорожного движения Юсупова Ирина Равиловна МОУ «СОШ 60», г. Набережные Челны. Контроль якості металів і зварних з'єднань

Контроль якості металів і зварних з'єднань C новым учебным годом!!! 2012/13

C новым учебным годом!!! 2012/13 Презентация на тему Физика твердого тела Кристаллофизика

Презентация на тему Физика твердого тела Кристаллофизика

посвящение в читатели

посвящение в читатели Строим домик из спичек

Строим домик из спичек Дню Защитника Отечества посвящается

Дню Защитника Отечества посвящается Изобразительность в музыке

Изобразительность в музыке SWOT-анализ

SWOT-анализ Народное прикладное искусство

Народное прикладное искусство Творчы праэкт Humanities Blues

Творчы праэкт Humanities Blues Рудольф Арнхейм

Рудольф Арнхейм Пэчворк

Пэчворк Особенности психологического сопровождения детей с ограниченными возможностями здоровья в условиях ДОУ

Особенности психологического сопровождения детей с ограниченными возможностями здоровья в условиях ДОУ Золотое сечение на Новгородчине

Золотое сечение на Новгородчине 家人

家人 Внешняя политика СССР в 1985-1991 гг

Внешняя политика СССР в 1985-1991 гг Жилищное право

Жилищное право Презентация на тему Социальная сфера презентация

Презентация на тему Социальная сфера презентация Экслибрис. Задание по прикладной композиции

Экслибрис. Задание по прикладной композиции Итоги интернет-урока«LEARNING MORE ABOUT LONDON / УЗНАЕМ БОЛЬШЕ О ЛОНДОНЕ»

Итоги интернет-урока«LEARNING MORE ABOUT LONDON / УЗНАЕМ БОЛЬШЕ О ЛОНДОНЕ» Хить Александр АнатольевичГенеральный директор ООО "Ассистанская компания"Украинская служба помощи" тел. 8 067 630 70 88 e-mail:

Хить Александр АнатольевичГенеральный директор ООО "Ассистанская компания"Украинская служба помощи" тел. 8 067 630 70 88 e-mail:  Олимпийское движение в России

Олимпийское движение в России Мышление. Тест Какой у вас тип мышления

Мышление. Тест Какой у вас тип мышления