Содержание

- 2. О чём пойдёт речь Проблема защиты информации Для чего нужно решение Oracle IRM Что это такое

- 3. Защита информации Одна из основных угроз – утечка конфиденциальных данных (инсайдеры) Одно из значимых событий –

- 4. Основные решения Oracle в области информационной безопасности Основное внимание – критичным областям: Управление корпоративной идентификацией и

- 5. Проблемы, которую решает Oracle IRM Конфиденциальные документы и электронная почта относительно надёжно надёжно хранятся в репозиториях,

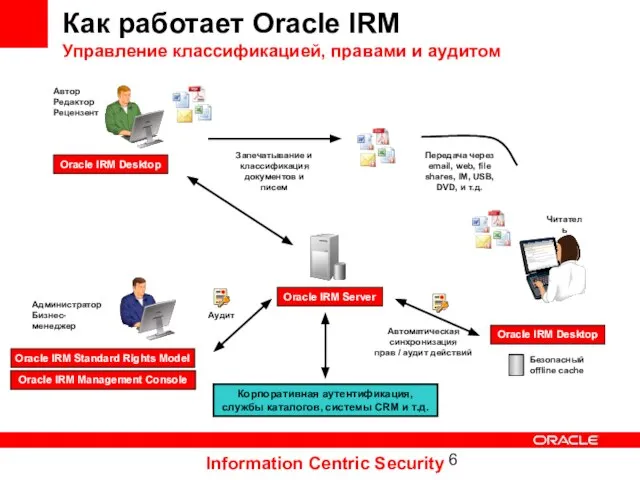

- 6. Как работает Oracle IRM Управление классификацией, правами и аудитом Oracle IRM Standard Rights Model Администратор Бизнес-менеджер

- 7. Oracle IRM: Поддержка приложений Microsoft Office 2000-2003 (Word, Excel, PowerPoint) Adobe Acrobat или Reader 6.0+ Email:

- 8. Что позволяет сделать Oracle IRM Исключить неавторизованный доступ ко всем копиям Только авторизованные пользователи могут открывать/редактировать

- 9. Oracle IRM: Постоянный контроль Кто? Контроль, кто смог и кто не смог открыть документы Что? Контроль

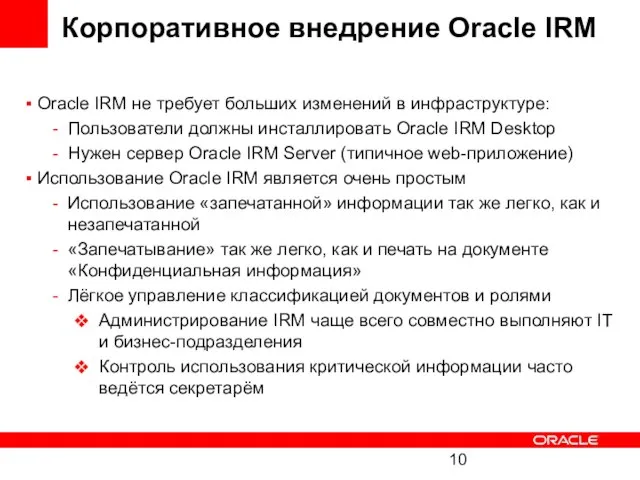

- 10. Корпоративное внедрение Oracle IRM Oracle IRM не требует больших изменений в инфраструктуре: Пользователи должны инсталлировать Oracle

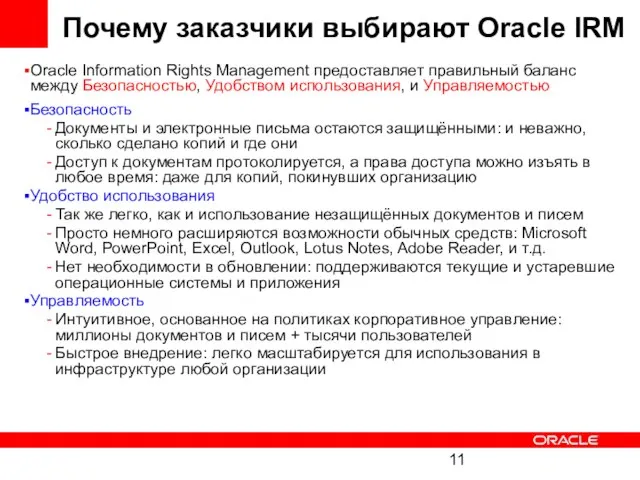

- 11. Почему заказчики выбирают Oracle IRM Oracle Information Rights Management предоставляет правильный баланс между Безопасностью, Удобством использования,

- 13. Скачать презентацию

Кафедра физики

Кафедра физики Грузоперевозки по ДНР и в/из РФ/ЛНР. Прайс

Грузоперевозки по ДНР и в/из РФ/ЛНР. Прайс Аликвота

Аликвота 3-х этажный жилой блок-дом для молодых семей со стенами из блоков

3-х этажный жилой блок-дом для молодых семей со стенами из блоков Эмоциональное реагирование в конфликтах и саморегуляция

Эмоциональное реагирование в конфликтах и саморегуляция Уважаемые Дамы и Господа! Холдинг «Западно-Европейский Финансовый Союз» - динамично развивающаяся группа компаний, предоставляющ

Уважаемые Дамы и Господа! Холдинг «Западно-Европейский Финансовый Союз» - динамично развивающаяся группа компаний, предоставляющ Безопасность при пожаре

Безопасность при пожаре К.Г. Паустовский Кот-ворюга

К.Г. Паустовский Кот-ворюга Презентация на тему Декарт и Спиноза: обоснование рационализма

Презентация на тему Декарт и Спиноза: обоснование рационализма  Понятие о профессии, специальности и квалификации работника. Классификация профессий

Понятие о профессии, специальности и квалификации работника. Классификация профессий 21.12.2015

21.12.2015 Секреты правильного питания

Секреты правильного питания Переводы Библии

Переводы Библии Деловая игра «Строим дом».

Деловая игра «Строим дом». Jobs and occupations

Jobs and occupations Частные Ростовские типографии XIX –начала XX вв.

Частные Ростовские типографии XIX –начала XX вв. Мы развиваем Ваши сильные качества

Мы развиваем Ваши сильные качества Учет поступления и расхода товара в аптеке

Учет поступления и расхода товара в аптеке Краткая история иконописи на Руси

Краткая история иконописи на Руси Почему в темноте человек не может идти прямо

Почему в темноте человек не может идти прямо Чудесный мир насекомых

Чудесный мир насекомых Человек Божий - Даниил

Человек Божий - Даниил Услуги АО Федеральная корпорация по развитию малого и среднего предпринимательства

Услуги АО Федеральная корпорация по развитию малого и среднего предпринимательства Долгий путь бутерброда…или гигиена питания

Долгий путь бутерброда…или гигиена питания Сочинение на лингвистическую тему(СЛТ)

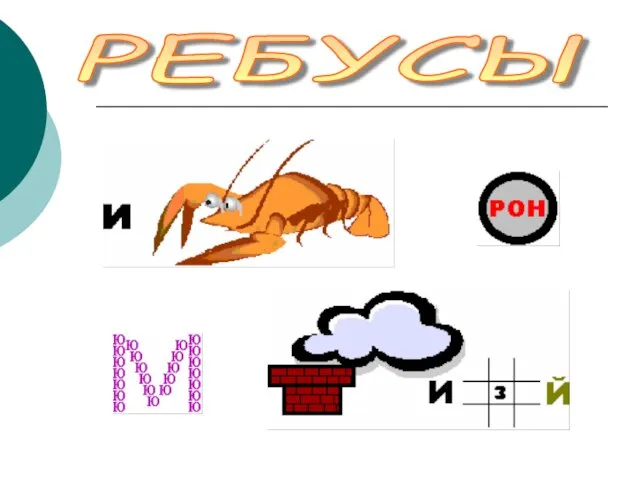

Сочинение на лингвистическую тему(СЛТ) РЕБУСЫ

РЕБУСЫ Лидогенерация – как основной инструмент маркетинговой деятельности и развития бизнеса

Лидогенерация – как основной инструмент маркетинговой деятельности и развития бизнеса Лидогенерация

Лидогенерация