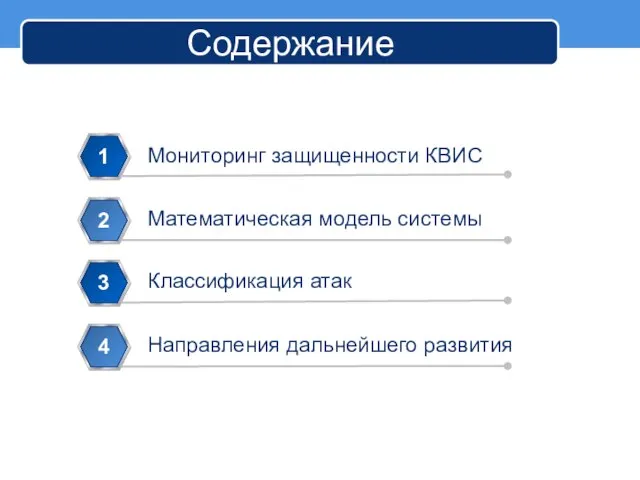

Слайд 2Содержание

Мониторинг защищенности КВИС

1

Математическая модель системы

2

Классификация атак

3

Направления дальнейшего развития

4

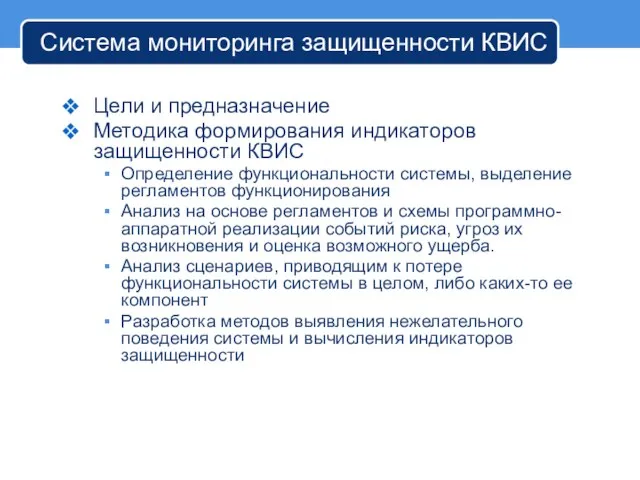

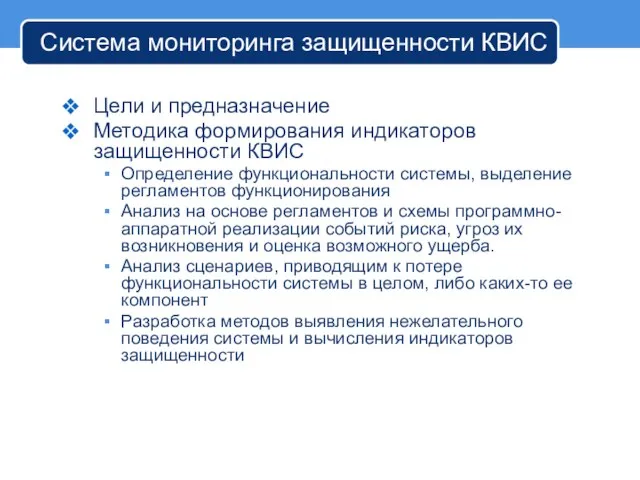

Слайд 3Система мониторинга защищенности КВИС

Цели и предназначение

Методика формирования индикаторов защищенности КВИС

Определение функциональности системы,

выделение регламентов функционирования

Анализ на основе регламентов и схемы программно-аппаратной реализации событий риска, угроз их возникновения и оценка возможного ущерба.

Анализ сценариев, приводящим к потере функциональности системы в целом, либо каких-то ее компонент

Разработка методов выявления нежелательного поведения системы и вычисления индикаторов защищенности

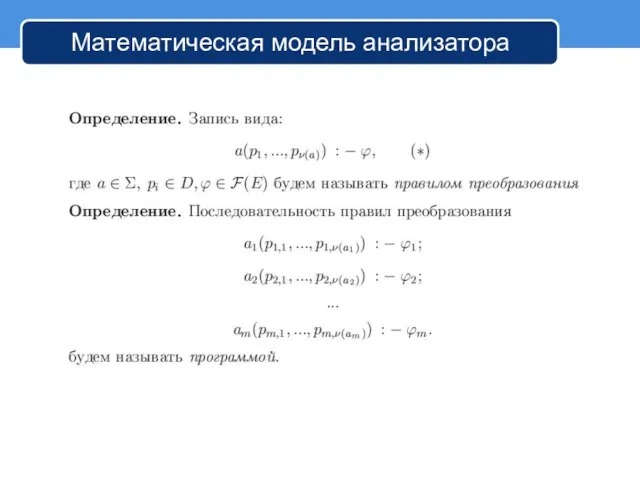

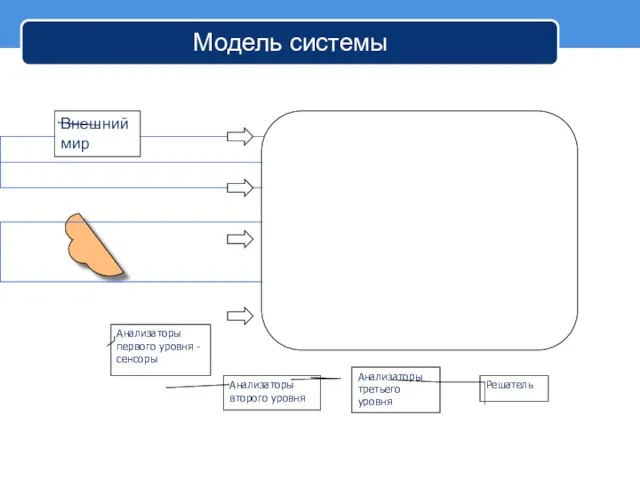

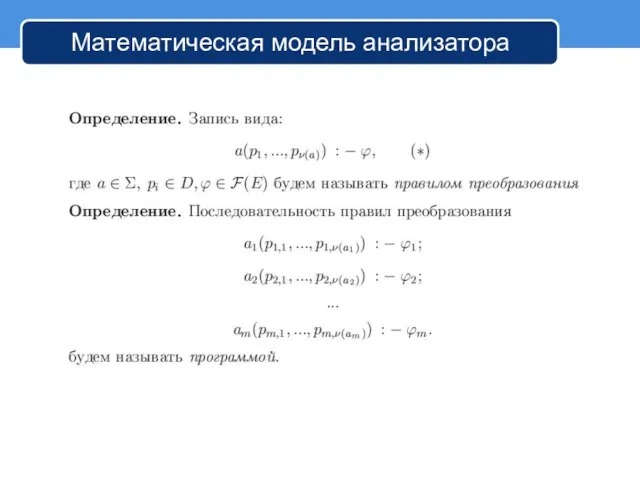

Слайд 7Математическая модель анализатора

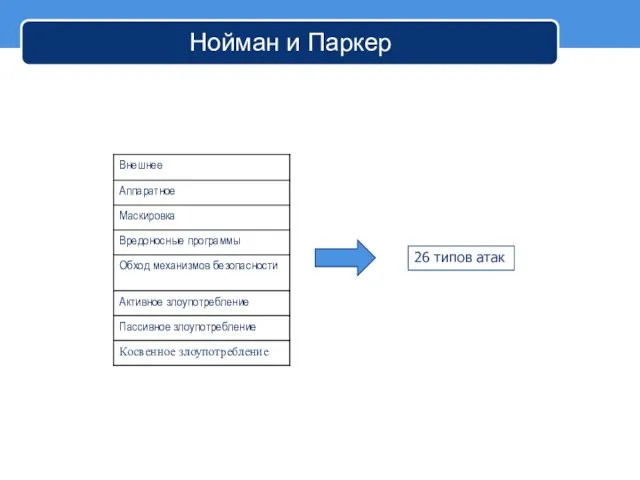

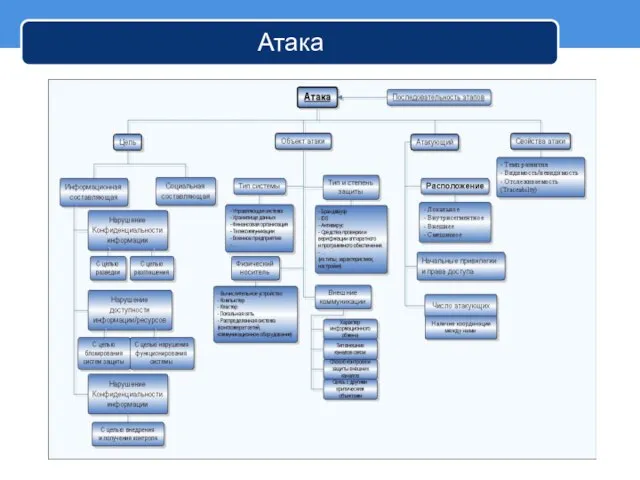

Слайд 8Классификация компьютерных атак

Атака – это последовательность действий предпринимаемых кем-либо для достижения несанкционированного

результата, то есть действий, направленных на нарушение правил функционирования системы, установленных ее владельцем.

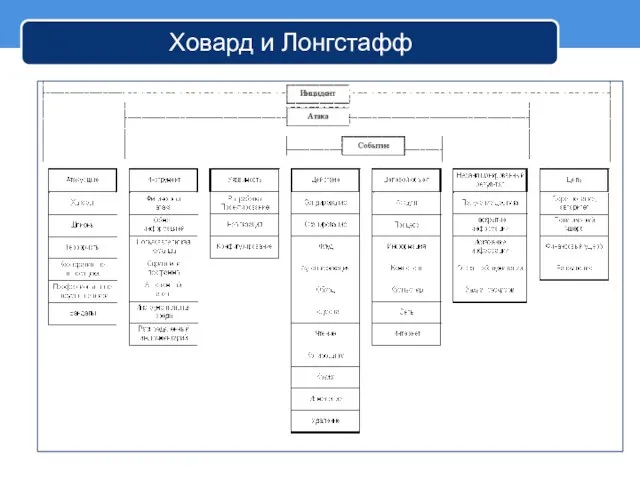

«A common language for computer security incidents», John D. Howard, Thomas A. Longstaff, Sandia Report, Sandia National Laboratories.

Слайд 9Понятие таксономии

Таксономия – это классификационная схема, которая разделяет совокупность знаний и определяет

взаимосвязь частей.

«The IEEE standard dictionary of electrical and electronics terms»

Слайд 10Задача классификации

Создание связующего звена между классификацией критических объектов, возможными угрозами критическим объектам

и оценкой рисков угроз

Создание на основе классификации подходов к моделированию атак и применение полученных результатов для разработки моделей нарушителя

Разработка методов выявления атак для средств активного аудита

Слайд 11Требования к классификации

Основные требования:

Взаимное исключение

Полнота

Применимость

Детерминированность

Расширяемость

Второстепенные требования:

Четкость терминов

Объективность

Доступность/понятность

Согласованность

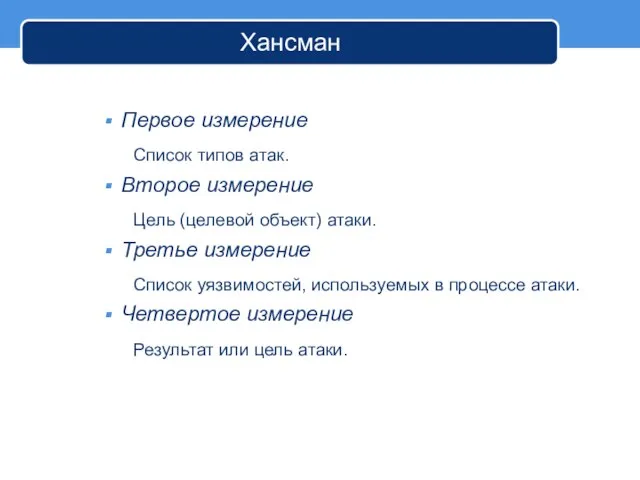

Слайд 15Хансман

Первое измерение

Список типов атак.

Второе измерение

Цель (целевой объект) атаки.

Третье измерение

Список уязвимостей, используемых

в процессе атаки.

Четвертое измерение

Результат или цель атаки.

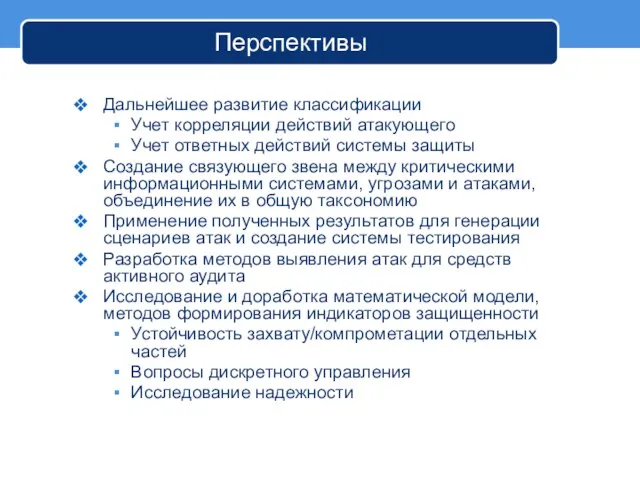

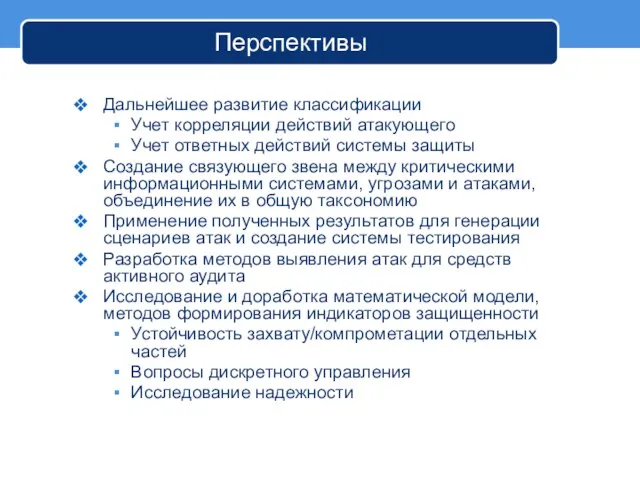

Слайд 22Перспективы

Дальнейшее развитие классификации

Учет корреляции действий атакующего

Учет ответных действий системы защиты

Создание связующего звена

между критическими информационными системами, угрозами и атаками, объединение их в общую таксономию

Применение полученных результатов для генерации сценариев атак и создание системы тестирования

Разработка методов выявления атак для средств активного аудита

Исследование и доработка математической модели, методов формирования индикаторов защищенности

Устойчивость захвату/компрометации отдельных частей

Вопросы дискретного управления

Исследование надежности

Стипендия Правительства области

Стипендия Правительства области المالية االستدامة المالية

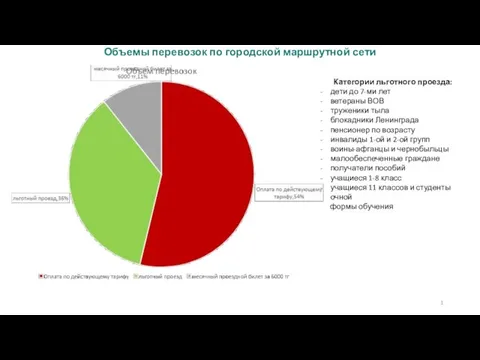

المالية االستدامة المالية Объемы перевозок по городской маршрутной сети

Объемы перевозок по городской маршрутной сети День инвалида

День инвалида Презентация на тему Интернет и его возможности

Презентация на тему Интернет и его возможности Extenzionálne modely. Algebraická teória. Transformácie intervalov. Definícia funkcie Glob. (Téma 5)

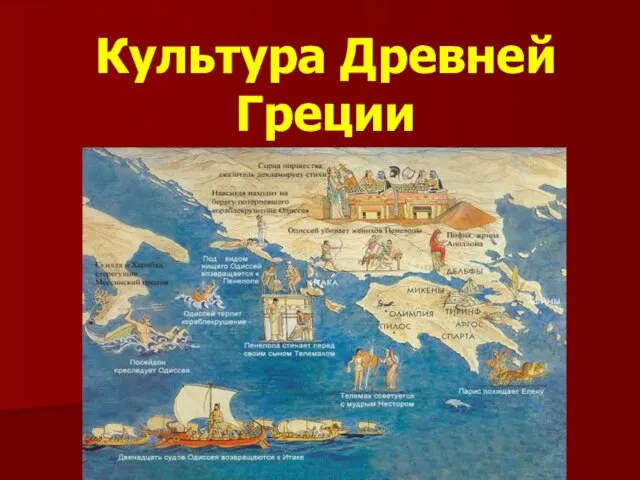

Extenzionálne modely. Algebraická teória. Transformácie intervalov. Definícia funkcie Glob. (Téma 5) Культура Древней Греции

Культура Древней Греции Штриховая гладь

Штриховая гладь Профессия Повар-кондитер

Профессия Повар-кондитер Организационное стимулирование. Условия для внедрения мотивации персонала

Организационное стимулирование. Условия для внедрения мотивации персонала Что такое бенилюкс?

Что такое бенилюкс? Презентация на тему Здоровьесберегающие технологии на уроках в начальной школе. Окружающий мир 3 класс

Презентация на тему Здоровьесберегающие технологии на уроках в начальной школе. Окружающий мир 3 класс  FOOD SAFETY

FOOD SAFETY  Ассирия

Ассирия Презентация на тему Кометы и метеоры

Презентация на тему Кометы и метеоры Руководство Ernst&Young по составления бизнес-планов

Руководство Ernst&Young по составления бизнес-планов Куклы из махровых носков

Куклы из махровых носков Конституционные суды Приволжского Федерального округа

Конституционные суды Приволжского Федерального округа Японская каллиграфия - диалог культур Токио - Красноярск

Японская каллиграфия - диалог культур Токио - Красноярск «Пилот»: Маркетинг в компании

«Пилот»: Маркетинг в компании Устный журнал. В мире имён и названий

Устный журнал. В мире имён и названий Баскетбол. Тест по физической культуре

Баскетбол. Тест по физической культуре Материаловедение 5-6р

Материаловедение 5-6р Применение приборов серии IVS для решения задач вибродиагностики

Применение приборов серии IVS для решения задач вибродиагностики Композиционное решение для предприятий автомобилестроительной отрасли на основе системы MFG/PRO

Композиционное решение для предприятий автомобилестроительной отрасли на основе системы MFG/PRO Никола Тесла-повелитель молний

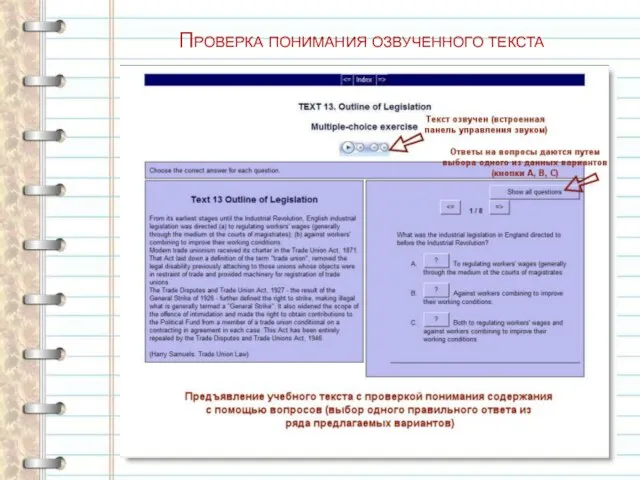

Никола Тесла-повелитель молний Проверка понимания озвученного текста

Проверка понимания озвученного текста Представление графической информации в компьютере

Представление графической информации в компьютере