Слайд 2Классификация – это важно

Классифика́ция — система — система группировки — система группировки

субъектов — система группировки субъектов исследования или наблюдения в соответствии с их общими признаками.

Классификация объектов производится согласно правилам распределения заданного множества объектов на подмножества (классификационные группировки) в соответствии с установленными признаками их различия или сходства

Слайд 3Определение

Определение Евгения Касперского:

ОБЯЗАТЕЛЬНЫМ (НЕОБХОДИМЫМ) СВОЙСТВОМ КОМПЬЮТЕРНОГО ВИРУСА является возможность создавать свои дубликаты

(не обязательно совпадающие с оригиналом) и внедрять их в вычислительные сети и/или файлы, системные области компьютера ипрочие выполняемые объекты. При этом дубликаты сохраняют способность к дальнейшему распространению.

ГОСТ Р 51188-98:

Вирус – программа, способная создавать свои копии (необязательно совпадающие с оригиналом) и внедрять их в файлы, системные области компьютера, компьютерных сетей, а также осуществлять иные деструктивные действия. При этом копии сохраняют способность дальнейшего распространения. Компьютерный вирус относится к вредоносным программам.

Слайд 4Определение (2)

Вредоносная программа – компьютерная программа или переносной код, предназначенный для реализации

угроз информации, хранящейся в КС, либо для скрытого нецелевого использования ресурсов КС, либо иного воздействия, препятствующего нормальному функционированию КС.

Слайд 5Три группы

Вирусы

Трояны

Cетевые черви

Слайд 6Классификация угроз

Вредоносные программы

Слайд 8Жизненный цикл

Жизненный цикл

1. Проникновение на компьютер

2. Активация вируса

3. Поиск объектов для заражения

4.

Подготовка вирусных копий

5. Внедрение вирусных копий

Слайд 9Проникновение

вместе с зараженными файлами или другими объектами, никак, в отличие от червей,

не влияя на процесс проникновения.

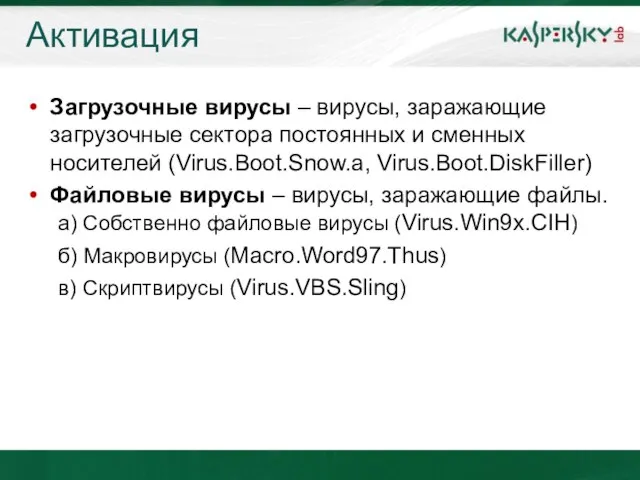

Слайд 10Активация

Загрузочные вирусы – вирусы, заражающие загрузочные сектора постоянных и сменных носителей (Virus.Boot.Snow.a,

Virus.Boot.DiskFiller)

Файловые вирусы – вирусы, заражающие файлы. а) Собственно файловые вирусы (Virus.Win9x.CIH)

б) Макровирусы (Macro.Word97.Thus)

в) Скриптвирусы (Virus.VBS.Sling)

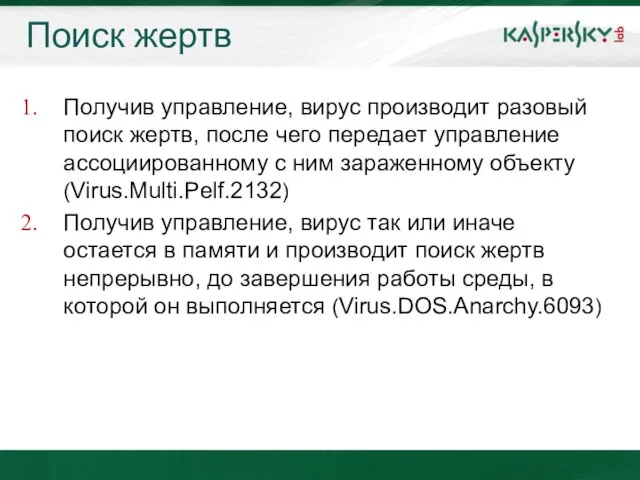

Слайд 11Поиск жертв

Получив управление, вирус производит разовый поиск жертв, после чего передает управление

ассоциированному с ним зараженному объекту (Virus.Multi.Pelf.2132)

Получив управление, вирус так или иначе остается в памяти и производит поиск жертв непрерывно, до завершения работы среды, в которой он выполняется (Virus.DOS.Anarchy.6093)

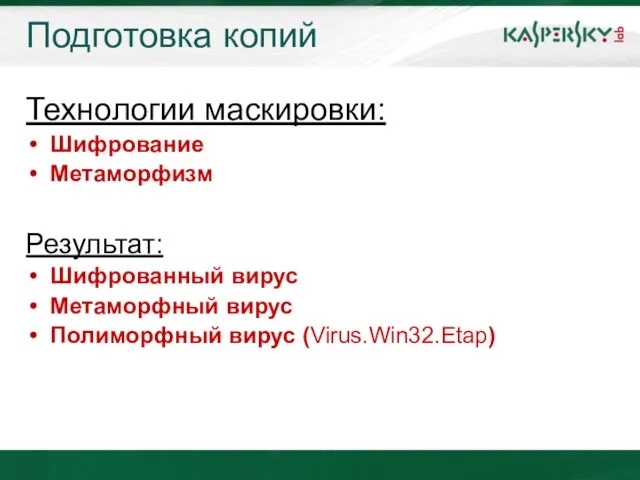

Слайд 12Подготовка копий

Технологии маскировки:

Шифрование

Метаморфизм

Результат:

Шифрованный вирус

Метаморфный вирус

Полиморфный вирус (Virus.Win32.Etap)

Слайд 13Внедрение

2 метода:

Внедрение вирусного кода непосредственно в заражаемый объект

Замена объекта на вирусную копию.

Замещаемый объект, как правило, переименовывается (вирус-компаньон Email-Worm.Win32.Stator.a)

Слайд 15Черви

Определение:

Червь (сетевой червь) – тип вредоносных программ, распространяющихся по сетевым каналам, способных

к автономному преодолению систем защиты автоматизированных и компьютерных сетей, а также к созданию и дальнейшему распространению своих копий, не всегда совпадающих с оригиналом, и осуществлению иного вредоносного воздействия.

Слайд 16Жизненный цикл

Жизненный цикл

Проникновение в систему

Активация

Поиск «жертв»

Подготовка копий

Распространение копий

Слайд 17Каналы распространения

По типу используемых протоколов:

Сетевые черви

Почтовые черви

IRC-черви

P2P-черви

IM-черви

Слайд 18Активация

Для активации необходимо активное участие пользователя

Для активации участие пользователя не требуется вовсе

либо достаточно лишь пассивного участия

Слайд 19Поиск жертв

На основе используемых протоколов:

Сканирование IP-адресов

Адресная книга почтовых клиентов

Список контактов интернет-пейджеров и

IRС-клиентов

Каталоги общего доступа пиринговых сетей

Слайд 20Подготовка копий

Такие же как и у вирусов.

Наиболее популярный метод:

Упрощенный метаморфизм (черви могут

менять тему и текст инфицированного сообщения, имя, расширение и даже формат вложенного файла)

Слайд 22Трояны

Определение:

Троян (троянский конь) – тип вредоносных программ, основной целью которых является вредоносное

воздействие по отношению к компьютерной системе. Трояны отличаются отсутствием механизма создания собственных копий. Некоторые трояны способны к автономному преодолению систем защиты КС, с целью проникновения и заражения системы. В общем случае, троян попадает в систему вместе с вирусом либо червем, в результате неосмотрительных действий пользователя или же активных действий злоумышленника.

Слайд 23Жизненный цикл

Жизненный цикл

Проникновение на компьютер

Активация

Выполнение заложенных функций

Слайд 24Способы проникновения

Маскировка (Trojan.SymbOS.Hobble.a)

Кооперация с вирусами и червями

Слайд 25Активация

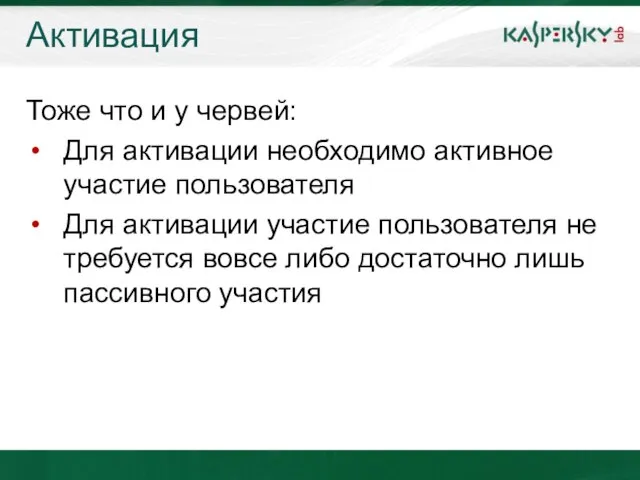

Тоже что и у червей:

Для активации необходимо активное участие пользователя

Для активации участие

пользователя не требуется вовсе либо достаточно лишь пассивного участия

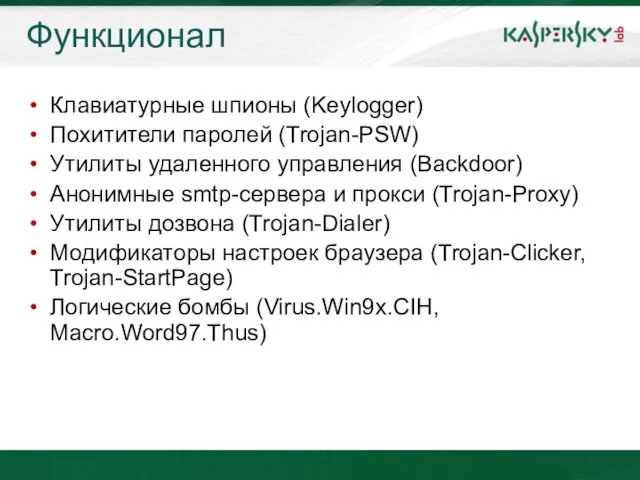

Слайд 26Функционал

Клавиатурные шпионы (Keylogger)

Похитители паролей (Trojan-PSW)

Утилиты удаленного управления (Backdoor)

Анонимные smtp-сервера и прокси (Trojan-Proxy)

Утилиты

дозвона (Trojan-Dialer)

Модификаторы настроек браузера (Trojan-Clicker, Trojan-StartPage)

Логические бомбы (Virus.Win9x.CIH, Macro.Word97.Thus)

Слайд 29Правила именования

Behaviour.OS.Name[.Variant..]

Behaviour ‑ определяет поведение детектируемого объекта. Для вирусов и червей поведение определяется по

![Правила именования Behaviour.OS.Name[.Variant..] Behaviour ‑ определяет поведение детектируемого объекта. Для вирусов и](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/376720/slide-28.jpg)

способу распространения, для троянских программ и malicious tools поведение определяется по совершаемым ими несанкционированным пользователем действиям. Для PUP- по функциональному назначению детектируемого объекта.

OS ‑ операционная система, под которой выполняется вредоносный или потенциально-нежелательный программный код.

Name ‑ имя детектируемого объекта, позволяет выделять семейства детектируемых объектов.

Variant ‑ модификация детектируемого объекта. Может содержать как цифровое обозначение версии программы, так и буквенное обозначение, начиная с ‘.a’: ‘a’ ‑ ‘z’, ‘aa’ ‑ ‘zz’, ...

*Variant не является обязательным в имени и может отсутствовать

![Правила именования Behaviour.OS.Name[.Variant..] Behaviour ‑ определяет поведение детектируемого объекта. Для вирусов и](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/376720/slide-28.jpg)

КРАЕВАЯ ЦЕЛЕВАЯ ПРОГРАММА «РАЗВИТИЕ СЕМЕЙНОЙ ПОЛИТИКИ В ХАБАРОВСКОМ КРАЕ НА 2012-2014 гг.» - ИТОГ ВЗАИМОДЕЙСТВИЯ ВЛАСТИ И ГРАЖДАНСКОГО

КРАЕВАЯ ЦЕЛЕВАЯ ПРОГРАММА «РАЗВИТИЕ СЕМЕЙНОЙ ПОЛИТИКИ В ХАБАРОВСКОМ КРАЕ НА 2012-2014 гг.» - ИТОГ ВЗАИМОДЕЙСТВИЯ ВЛАСТИ И ГРАЖДАНСКОГО Графический дизайн в рекламе. Логотип. Опрос по пройденному материалу

Графический дизайн в рекламе. Логотип. Опрос по пройденному материалу Издержки предприятия и себестоимость продукции. Лекция 6

Издержки предприятия и себестоимость продукции. Лекция 6 Что скрывает живопись автора? Реставрация масляной живописи

Что скрывает живопись автора? Реставрация масляной живописи Презентация ко Дню рыбака (8 июля)

Презентация ко Дню рыбака (8 июля) Рецепты салатов из сырых овощей

Рецепты салатов из сырых овощей ООО СПЕКТР-СПБ. Лакокрасочные материалы при строительстве транспортной инфраструктуры

ООО СПЕКТР-СПБ. Лакокрасочные материалы при строительстве транспортной инфраструктуры Игра как сценарий построения и восприятия рекламы.

Игра как сценарий построения и восприятия рекламы. 20140314_prezentatsiya_microsoft_office_powerpoint_0

20140314_prezentatsiya_microsoft_office_powerpoint_0 LegoCar. Коммерческое предложение по SMM и таргетированной рекламе

LegoCar. Коммерческое предложение по SMM и таргетированной рекламе Подвижные игры

Подвижные игры Витрины. 3 класс

Витрины. 3 класс Решения IBM для розничной торговли

Решения IBM для розничной торговли ОСНОВНЫЕ ПОЛОЖЕНИЯ Закона Калужской области №274-ОЗ

ОСНОВНЫЕ ПОЛОЖЕНИЯ Закона Калужской области №274-ОЗ Расчет параметров цифровых следящих систем, реализованных на FPGA

Расчет параметров цифровых следящих систем, реализованных на FPGA Федеральные государственные требования к планированию содержания раздела «Коррекционная работа при разработке образовательной

Федеральные государственные требования к планированию содержания раздела «Коррекционная работа при разработке образовательной  Средства декорирования поверхности изделий из древесины

Средства декорирования поверхности изделий из древесины DREAM LAND

DREAM LAND Современный Дед Мороз

Современный Дед Мороз Советская культура 1930-х годов

Советская культура 1930-х годов Укрепление материально-технической базы учреждений образования Полоцкого района в 2012 году

Укрепление материально-технической базы учреждений образования Полоцкого района в 2012 году АКУПУНКТУРНАЯ КОРРЕКЦИЯ КОНТРАКТУРЫ МИМИЧЕСКИХ МЫШЦ

АКУПУНКТУРНАЯ КОРРЕКЦИЯ КОНТРАКТУРЫ МИМИЧЕСКИХ МЫШЦ Проект Закона Республики Казахстан «О внесении изменений и дополнений в некоторые законодательные акты Республики Казахстан по

Проект Закона Республики Казахстан «О внесении изменений и дополнений в некоторые законодательные акты Республики Казахстан по  Деление урана

Деление урана Типология социальных групп

Типология социальных групп Таблица Менделеева внутри нас

Таблица Менделеева внутри нас Датировка источника, хронология.

Датировка источника, хронология. Увлажняющие гранулы для ванн «Кураж» - это революционный подход к уходу за телом, косметические соли нового поколения. Они быстро и

Увлажняющие гранулы для ванн «Кураж» - это революционный подход к уходу за телом, косметические соли нового поколения. Они быстро и