Содержание

- 2. Эпиграф Существует только один путь стать хорошим разработчиком криптографических алгоритмов --- быть хорошим криптоаналитиком и взламывать

- 3. План Часть 1: Блочные шифры Часть 2: Криптоанализ Часть 3: Различные атаки Выводы Источники дополнительных сведений

- 4. Часть 1: Блочные шифры Симметричная криптосистема Блочные криптосистемы разбивают текст сообщения на отдельные блоки и затем

- 5. Параметры блочного шифра Числовые параметры алгоритма: - размер шифруемого блока данных - размер ключа - размер

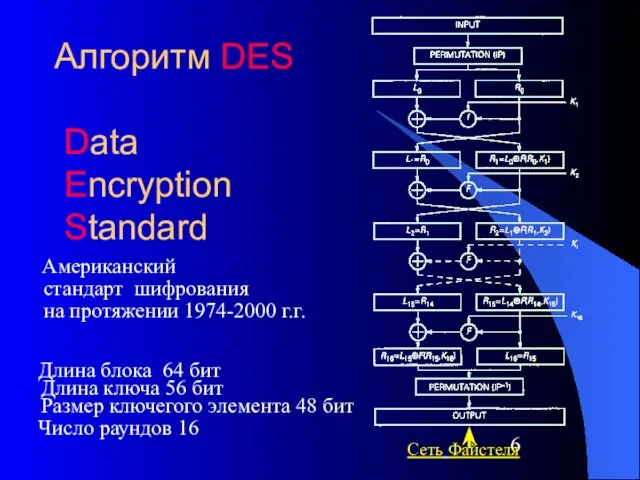

- 6. Алгоритм DES Data Encryption Standard Американский стандарт шифрования на протяжении 1974-2000 г.г. Длина блока 64 бит

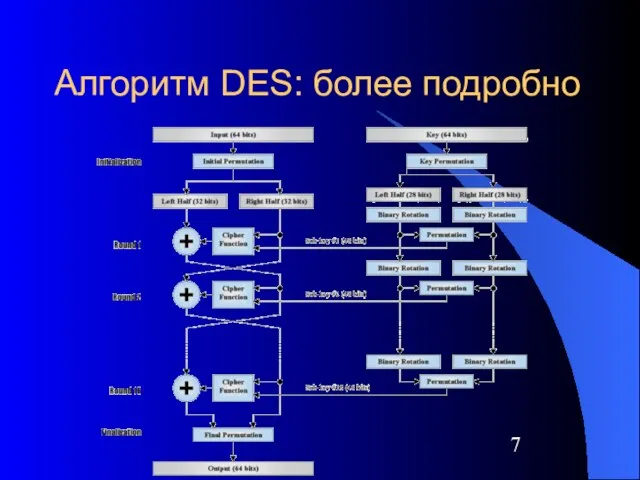

- 7. Алгоритм DES: более подробно

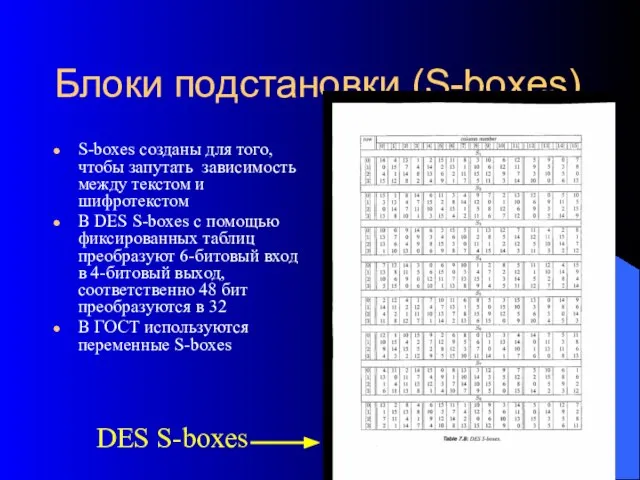

- 8. Блоки подстановки (S-boxes) S-boxes созданы для того, чтобы запутать зависимость между текстом и шифротекстом В DES

- 9. Криптоанализ – это отрасль знаний, целью которой является поиск и исследование методов взлома криптографических алгоритмов, а

- 10. Часть 2: Криптоанализ Различные типы Ciphertext Only – анализ на основе только шифротекста Known Plaintext –

- 11. Часть 2: Криптоанализ На практике Реальный криптоанализ основан на трех вещах: Изучение системы шифрования в целом

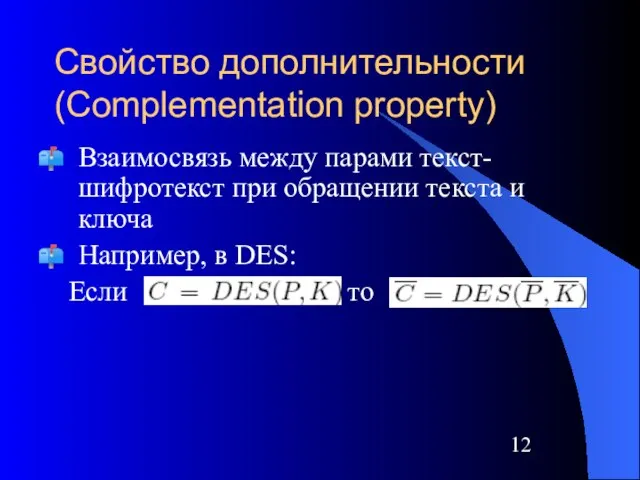

- 12. Свойство дополнительности (Complementation property) Взаимосвязь между парами текст-шифротекст при обращении текста и ключа Например, в DES:

- 13. Часть 2: Криптоанализ Восстановление ключа Brutal-Force Attack – атака методом “грубой силы”, т.е. полным перебором ключей

- 14. Часть 3: Различные атаки Дифференциальный криптоанализ Линейный криптоанализ Модификации дифференциального и линейного анализов Интерполяционный криптоанализ Методы,

- 15. Дифференциальный анализ: История Разработан в 1990 году израильскими криптографами Эли Бихамом (Eli Biham) и Али Шамиром

- 16. Дифференциальный анализ: Основные идеи Chosen-plaintext метод Выбираем пары входных текстов с фиксированной разностью, смотрим, как отличаются

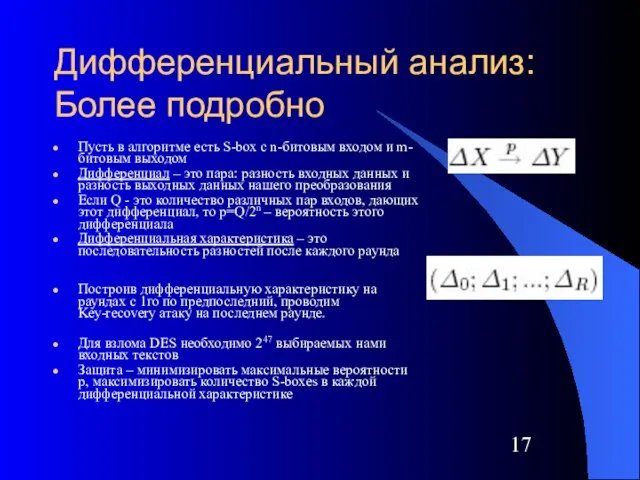

- 17. Дифференциальный анализ: Более подробно Пусть в алгоритме есть S-box c n-битовым входом и m-битовым выходом Дифференциал

- 18. Линейный анализ: История Разработан Митцуру Матцуи (Mitsuru Matsui) в 1992 г. Митцуру Матцуи

- 19. Линейный анализ: Основные идеи Known plaintext attack Ищем линейную зависимость между исходным текстом, шифротекстом и ключом

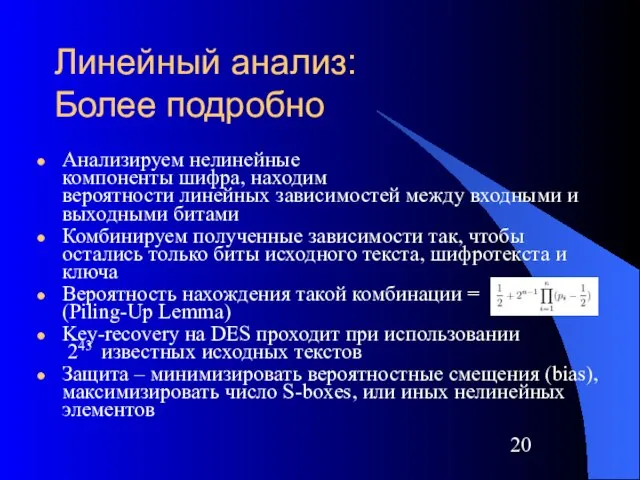

- 20. Линейный анализ: Более подробно Анализируем нелинейные компоненты шифра, находим вероятности линейных зависимостей между входными и выходными

- 21. Развитие методов дифференциального и линейного анализа Дифференциально-линейный криптоанализ - chosen plaintext - использует результаты линейного анализа

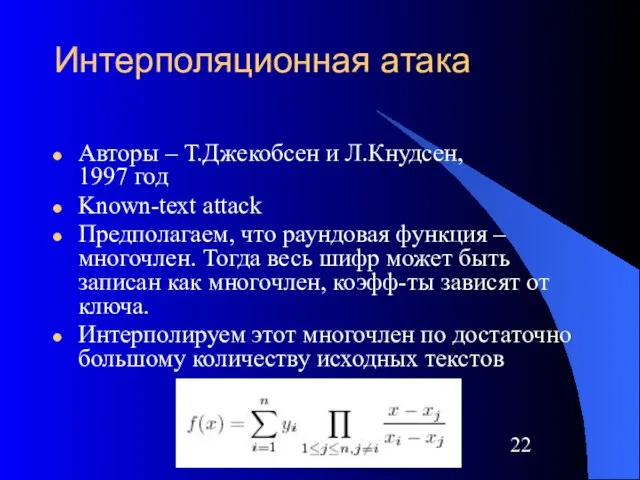

- 22. Интерполяционная атака Авторы – Т.Джекобсен и Л.Кнудсен, 1997 год Known-text attack Предполагаем, что раундовая функция –

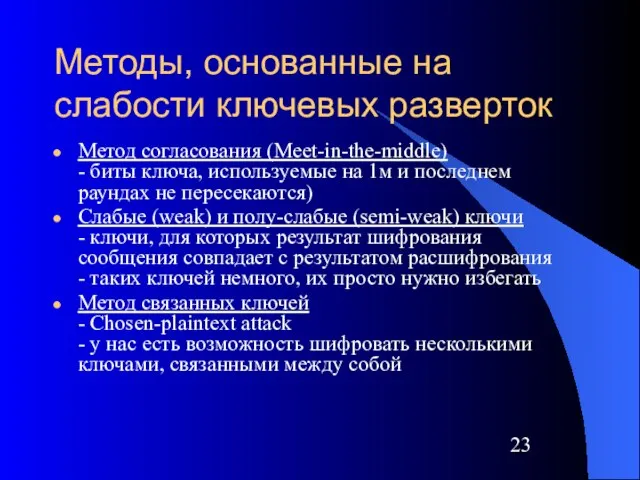

- 23. Методы, основанные на слабости ключевых разверток Метод согласования (Meet-in-the-middle) - биты ключа, используемые на 1м и

- 24. Будущее криптоанализа Алгоритм AES (Rijndael) – современный американский стандарт шифрования Он фактически защищен от всех представленных

- 26. Скачать презентацию

Теоретические основы ГМФК

Теоретические основы ГМФК Классный час

Классный час Распознание растений зимой

Распознание растений зимой Преступления и наказания по Русской правде

Преступления и наказания по Русской правде Семейства класса Двудольные

Семейства класса Двудольные Человек и цвет

Человек и цвет Презентация на тему Употребление односоставных и двусоставных предложений в речи (7 класс)

Презентация на тему Употребление односоставных и двусоставных предложений в речи (7 класс) Uehnj;bnjr cfqn

Uehnj;bnjr cfqn «Заборная Компания» Прайс-лист на железобетонные заборы от 06.06.10г.

«Заборная Компания» Прайс-лист на железобетонные заборы от 06.06.10г. Производство косметологических лазеров LAURA

Производство косметологических лазеров LAURA Концептуальные подходы к реформе налоговой системы:воплощение и расчет последствий

Концептуальные подходы к реформе налоговой системы:воплощение и расчет последствий Крещение Господне

Крещение Господне Введение в систему оценки бизнеса в инновационной сфере. Принципы оценки стоимости бизнеса (предприятия)

Введение в систему оценки бизнеса в инновационной сфере. Принципы оценки стоимости бизнеса (предприятия) Стем образование.От артефакта к учебной ситуации

Стем образование.От артефакта к учебной ситуации Математические предложения

Математические предложения Оценка и развитие бизнеса

Оценка и развитие бизнеса Рейтинги университетов. Что это? Зачем они? Какие и сколько?

Рейтинги университетов. Что это? Зачем они? Какие и сколько? Богатства нашего края

Богатства нашего края Подъёмные механизмы. Профессии этой сферы

Подъёмные механизмы. Профессии этой сферы Гордеев Валерий 7БТема:«Многообразие клещей и их значение.»

Гордеев Валерий 7БТема:«Многообразие клещей и их значение.» Технология приготовления бутербродов

Технология приготовления бутербродов ааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааабе

ааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааааабе Василий Данилович Луганский

Василий Данилович Луганский Что мы знаем о своей стране и своём городе

Что мы знаем о своей стране и своём городе Криптовалюта - деньги будущего?

Криптовалюта - деньги будущего? ASP.NET 4 Сергей Байдачный специалист по разработке ПО Майкрософт Украина

ASP.NET 4 Сергей Байдачный специалист по разработке ПО Майкрософт Украина  Презентация на тему Коррекционная работа с агрессивными детьми старшего дошкольного возраста

Презентация на тему Коррекционная работа с агрессивными детьми старшего дошкольного возраста Формы и методы подготовки учащихся к сдачеЕГЭ и ГИА

Формы и методы подготовки учащихся к сдачеЕГЭ и ГИА