Слайд 2Цели:

Познакомиться с основными понятиями криптографии и некоторыми шифрами прошедших веков.

Узнать, каким образом

происходит шифрование с помощью этих шифров.

Научиться дешифровать сообщения, зашифрованные такими шифрами.

Слайд 3 Защищая свою информацию, мы стремимся сохранить в тайне имеющийся у нас

запас знаний, а рассекречивая чужую — увеличить этот запас за счет конкурентов. В документах древних цивилизаций - Индии, Египта, Месопотамии - есть сведения о системах и способах составления шифрованных писем

Слайд 4Криптография – наука о методах шифрования информации с целью её защиты от

незаконных пользователей.

Шифр – метод преобразования информации с целью её защиты.

Шифрование – процесс преобразования защищаемой информации в шифрованное сообщение с помощью определённых правил, содержащихся в шифре.

Слайд 5История

Коды появились в глубокой древности в виде криптограмм (по-гречески - тайнопись).

Порой священные иудейские тексты шифровались методом замены. Вместо первой буквы алфавита писалась последняя буква, вместо второй - предпоследняя и так далее. Этот древний метод шифрования назывался атбаш. Известно, что шифровалась переписка Юлия Цезаря (100 - 44 гг. до н. э.) с Цицероном (106 - 43 г.г. до н. э.). Шифр Цезаря реализуется заменой каждой буквы в сообщении другой буквой этого же алфавита, отстоящей от нее в алфавите на фиксированное число букв. В своих шифровках Цезарь заменял букву исходного открытого текста буквой, отстоящей от исходной буквы впереди на три позиции.

С начала эпохи Возрождения (конец XIV столетия) начала возрождаться и криптография. Наряду с традиционными применениями криптографии в политике, дипломатии и военном деле появляются и другие задачи - защита интеллектуальной собственности от преследований инквизиции или заимствований злоумышленников. В разработанных шифрах перестановки того времени применяются шифрующие таблицы, которые в сущности задают правила перестановки букв в сообщении.

В качестве ключа в шифрующих таблицах используются: а) размер таблицы; b) слово или фраза, задающие перестановку; c) особенности структуры таблицы.

Слайд 6Скитала

Первые сведения об использовании шифров в военном деле связаны с именем

спартанского полководца Лисандра. Он использовал шифр “Скитала”. Этот шифр известен со времен войны Спарты против Афин в V веке до н.э.

Слайд 7Квадрат Полибия

В Древней Греции во II в. до н.э. был известен

шифр, называемый “квадрат Полибия”.

Слайд 8Шифр Цезаря

Примером наиболее простого шифра,

относящегося к группе шифров простой подстановки, является шифр

Цезаря.

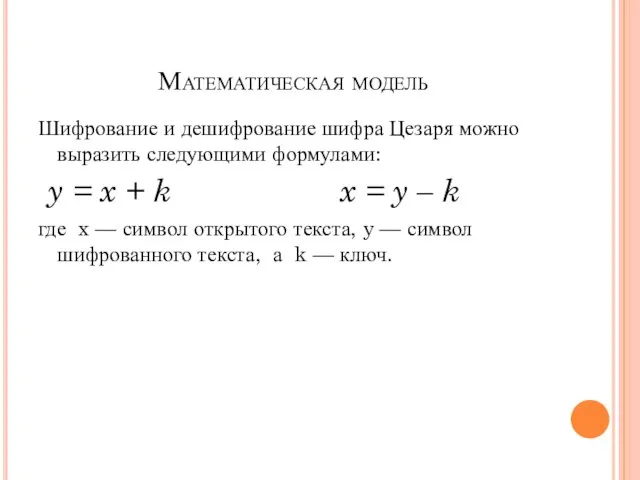

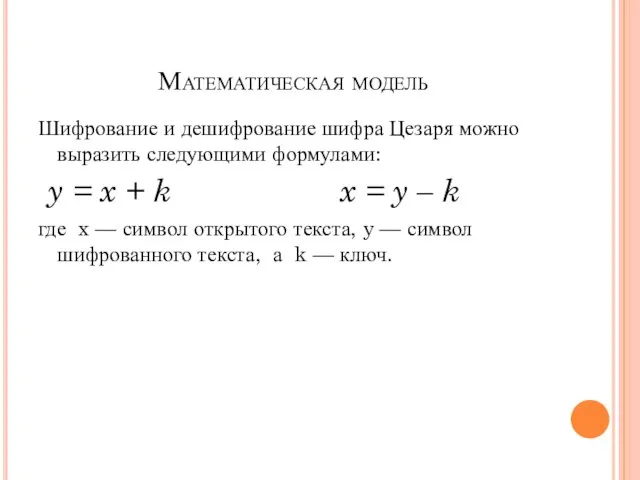

Слайд 9Математическая модель

Шифрование и дешифрование шифра Цезаря можно выразить следующими формулами:

y =

x + k x = y – k

где x — символ открытого текста, y — символ шифрованного текста, а k — ключ.

Слайд 10Виды криптограмм:

1)Простая перестановка

2)Одиночная перестановка

3)Двойная перестановка

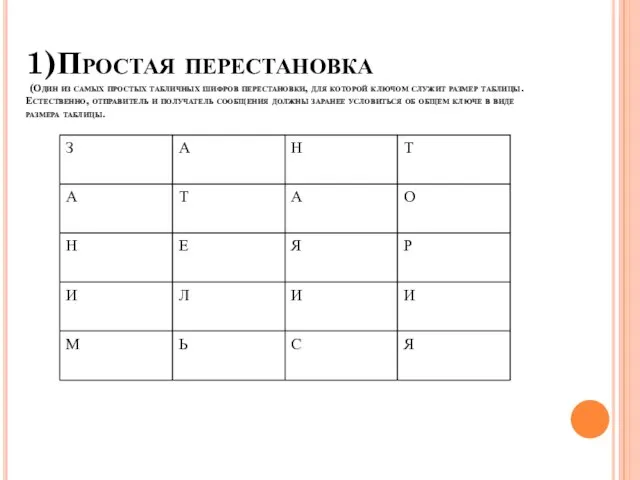

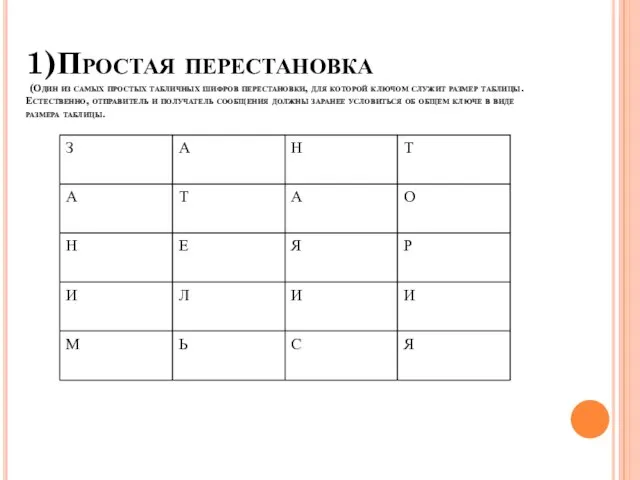

Слайд 111)Простая перестановка

(Один из самых простых табличных шифров перестановки, для которой ключом

служит размер таблицы. Естественно, отправитель и получатель сообщения должны заранее условиться об общем ключе в виде размера таблицы.

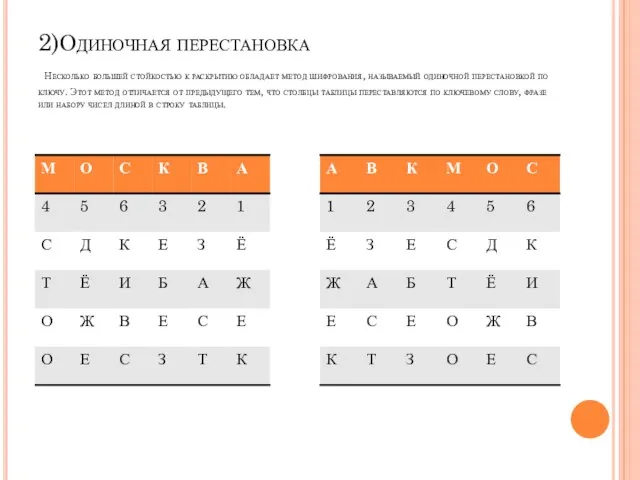

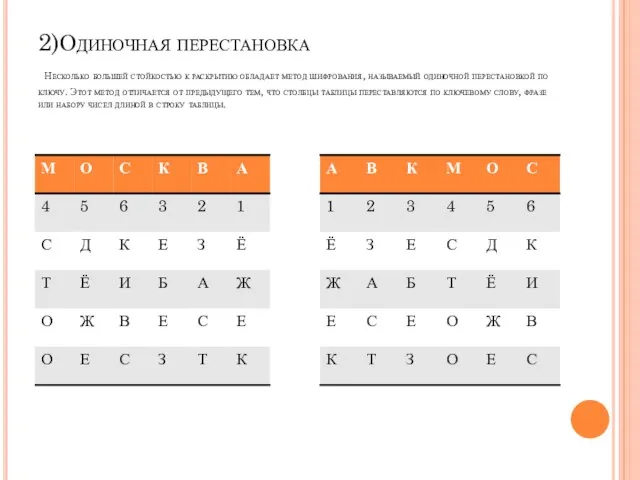

Слайд 122)Одиночная перестановка

Несколько большей стойкостью к раскрытию обладает метод шифрования, называемый одиночной

перестановкой по ключу. Этот метод отличается от предыдущего тем, что столбцы таблицы переставляются по ключевому слову, фразе или набору чисел длиной в строку таблицы.

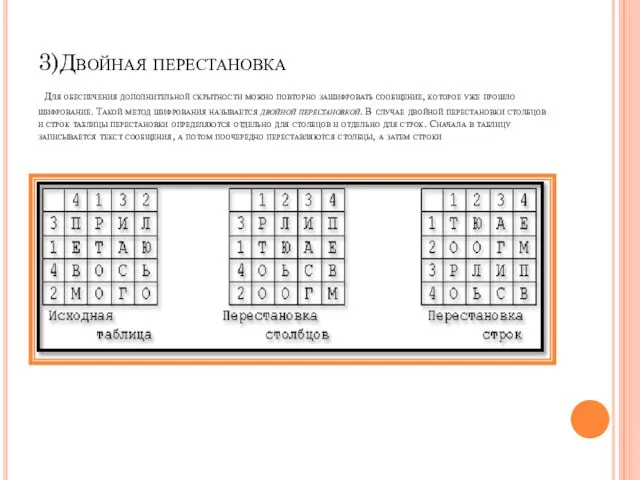

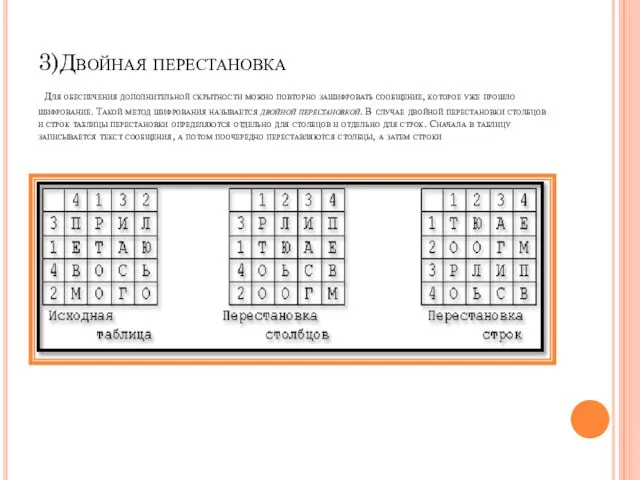

Слайд 133)Двойная перестановка

Для обеспечения дополнительной скрытности можно повторно зашифровать сообщение, которое уже

прошло шифрование. Такой метод шифрования называется двойной перестановкой. В случае двойной перестановки столбцов и строк таблицы перестановки определяются отдельно для столбцов и отдельно для строк. Сначала в таблицу записывается текст сообщения, а потом поочередно переставляются столбцы, а затем строки

Слайд 14Заключение

Познакомилась с основными понятиями криптографии: шифр, шифрование,ключ и некоторыми шифрами прошедших веков:

шифр «Скитала», «квадрат Полибия», шифр Цезаря, шифры перестановок.

Узнала, каким образом происходит шифрование с помощью этих шифров.

Научилась дешифровать сообщения, зашифрованные такими шифрами

Правописание безударных окончаний имен прилагательных

Правописание безударных окончаний имен прилагательных Отгадай загадки

Отгадай загадки Использование биржевых технологий при размещенииобыкновенных акций ОАО «Сбербанк России»

Использование биржевых технологий при размещенииобыкновенных акций ОАО «Сбербанк России» На Кипр по любви!

На Кипр по любви! Выполняемые работы

Выполняемые работы Системно-деятельностный подход – основа Стандартов второго поколения

Системно-деятельностный подход – основа Стандартов второго поколения Оценка влияния факторов, определяющих эффективность перекачки нефти с высоким содержанием парафинов

Оценка влияния факторов, определяющих эффективность перекачки нефти с высоким содержанием парафинов Лабораторная_работа_№_4_Программирование_транспортных_задач

Лабораторная_работа_№_4_Программирование_транспортных_задач Война за независимость и образование США.

Война за независимость и образование США. Мотивация ученика - основное условие успешного обучения

Мотивация ученика - основное условие успешного обучения «Герой нашего времени» - первый психологический роман в русской литературе

«Герой нашего времени» - первый психологический роман в русской литературе Шаблон презентации Карелия гостеприимная

Шаблон презентации Карелия гостеприимная Р Е К Л А М Н О Е А Г Е Н Т С Т В О

Р Е К Л А М Н О Е А Г Е Н Т С Т В О Производство смарт-стекол

Производство смарт-стекол Повышение качества знаний учащихся через педагогику сотрудничества и диагностику учебно – воспитательного процесса

Повышение качества знаний учащихся через педагогику сотрудничества и диагностику учебно – воспитательного процесса Презентация на тему Antibiotic (Антибиотики)

Презентация на тему Antibiotic (Антибиотики)  LED Телевизор Samsung UE32EH4000

LED Телевизор Samsung UE32EH4000 Мобильное устройство для диагностики состояния древесины

Мобильное устройство для диагностики состояния древесины Зима пришла, мы продолжаем учиться. Скоро Новый год. Мы украшаем елку. Скоро каникулы.

Зима пришла, мы продолжаем учиться. Скоро Новый год. Мы украшаем елку. Скоро каникулы. Урок 09 Електромагніти та їх застосування

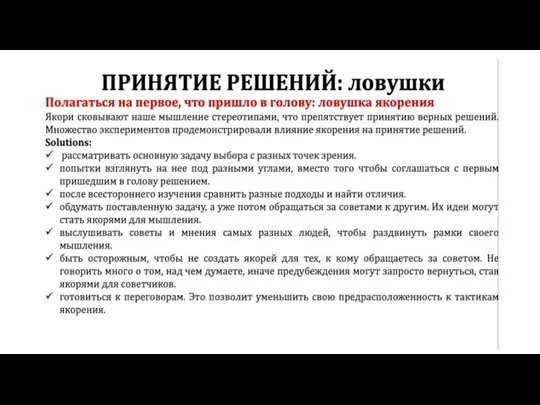

Урок 09 Електромагніти та їх застосування Принятие решений: ловушки

Принятие решений: ловушки Социально-образовательный проект «Телецентр. Школьные новости»

Социально-образовательный проект «Телецентр. Школьные новости» Презентация на тему Иван Яковлевич Билибин

Презентация на тему Иван Яковлевич Билибин Совушки

Совушки Fly (пилотам)

Fly (пилотам) Cuisine and English-speaking countries

Cuisine and English-speaking countries Определение результатов хозяйственной деятельности за отчетный

Определение результатов хозяйственной деятельности за отчетный DKT-gift. Корпоративные подарки и продукция, бизнес-сувениры, г. Москва

DKT-gift. Корпоративные подарки и продукция, бизнес-сувениры, г. Москва