Содержание

- 2. Не надо назойливой рекламы! Страница

- 3. 14 лет на рынке Международная компания Лидер российского рынка Защита более 300 миллионов рабочих мест Почти

- 4. Больше чем безопасность Страница Kaspersky LAB – на переднем краю борьбы с киберкриминалом Аналитические отчеты Информация

- 5. Важные цифры. 2010 год Страница 31 декабря 2010 г. –1 900 000 000* зафиксированных инцидентов 1,9

- 6. Важные цифры. 2010 год Страница Основные тенденции на том же уровне В ряде технологий - переход

- 7. Динамика развития информационных угроз 2011 год. Цифры. Страница

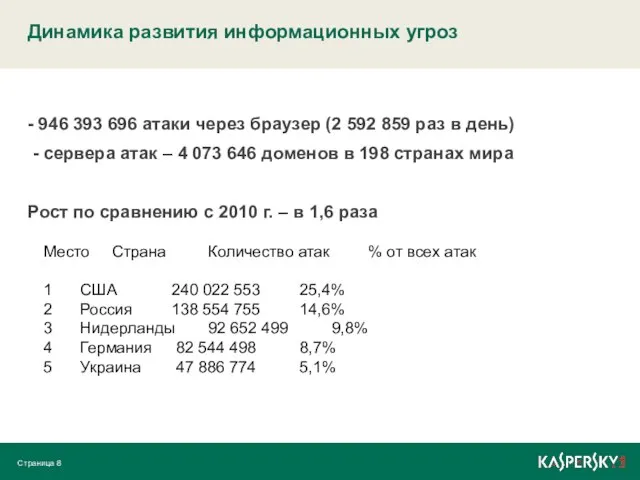

- 8. Динамика развития информационных угроз Страница - 946 393 696 атаки через браузер (2 592 859 раз

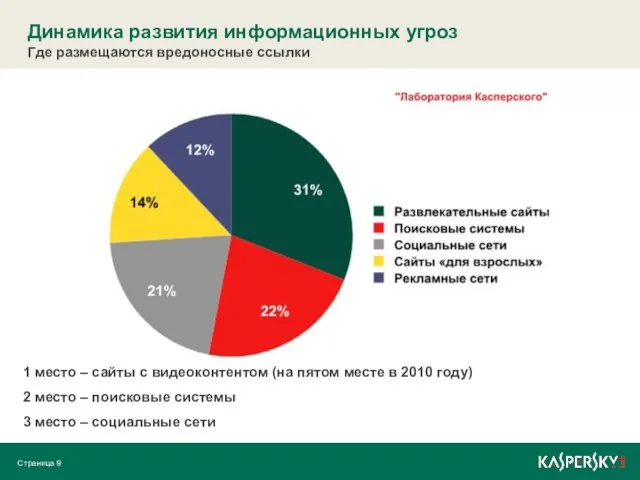

- 9. Динамика развития информационных угроз 1 место – сайты с видеоконтентом (на пятом месте в 2010 году)

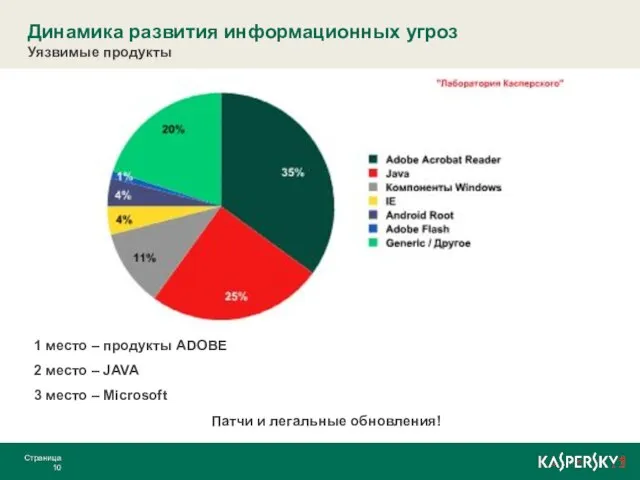

- 10. Динамика развития информационных угроз 1 место – продукты ADOBE 2 место – JAVA 3 место –

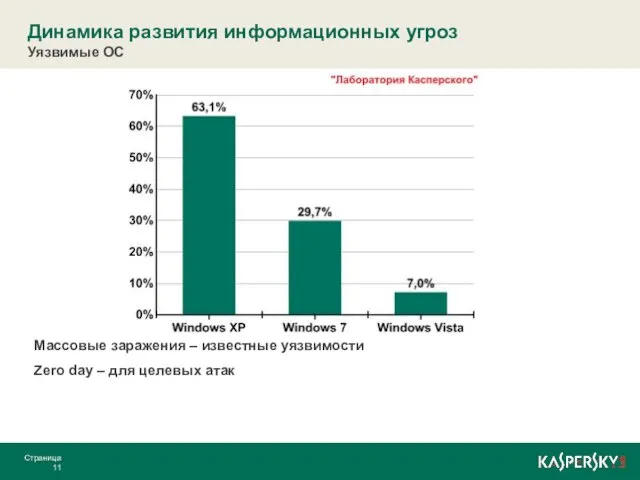

- 11. Динамика развития информационных угроз Уязвимые ОС Страница Массовые заражения – известные уязвимости Zero day – для

- 12. Динамика развития информационных угроз Локальные инциденты В 2011 году зафиксировано 2,3 миллиарда локальных инцидентов! Страница

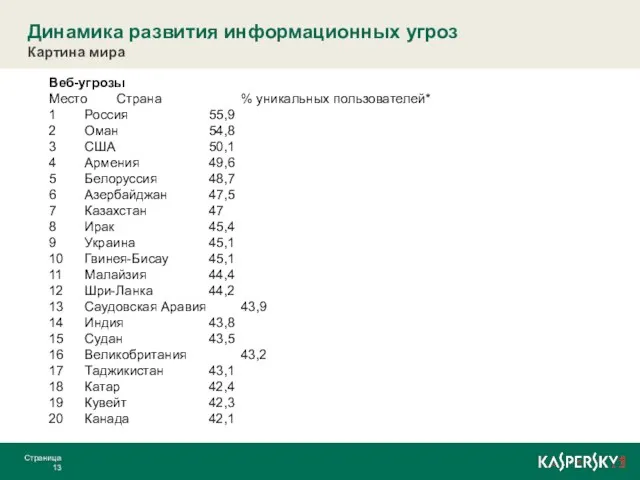

- 13. Динамика развития информационных угроз Картина мира Страница Веб-угрозы Место Страна % уникальных пользователей* 1 Россия 55,9

- 14. Динамика развития информационных угроз Картина мира Страница Локальные угрозы Место Страна % 1 Судан 94,6% 2

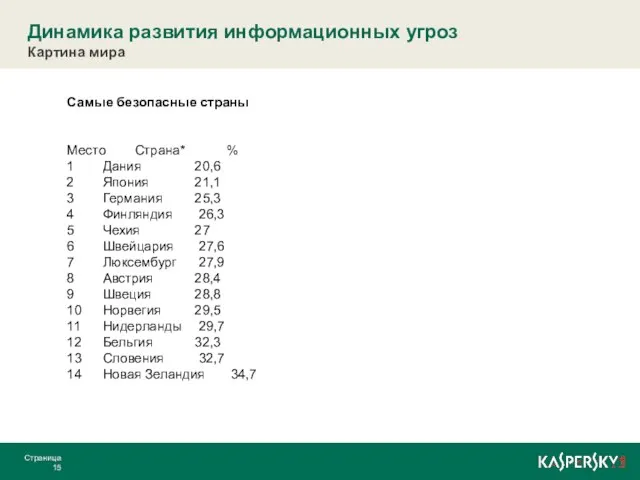

- 15. Динамика развития информационных угроз Картина мира Страница Самые безопасные страны Место Страна* % 1 Дания 20,6

- 16. Динамика развития информационных угроз Сетевые атаки В 2011 году мы отразили 2 656 409 660 сетевых

- 17. Динамика развития информационных угроз 2011 год. Тенденции Страница

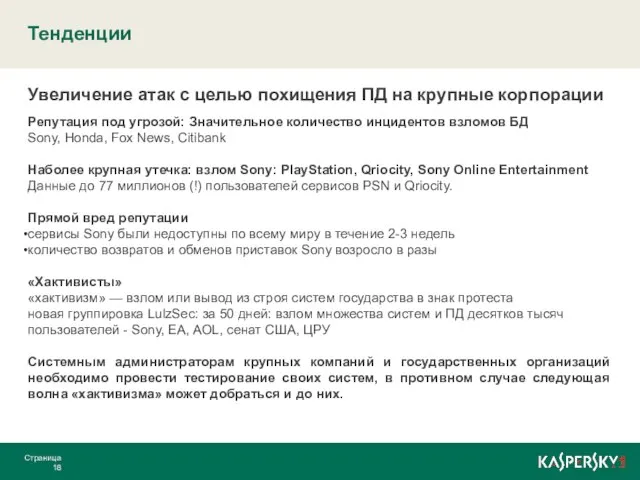

- 18. Тенденции Страница Увеличение атак с целью похищения ПД на крупные корпорации Репутация под угрозой: Значительное количество

- 19. Тенденции Страница Атака на корпорацию Mitsubishi - началась в середине сентября, готовилась в мюле-августе - было

- 20. Тенденции Страница

- 21. Тенденции Страница

- 22. Тенденции Страница

- 23. Важные цифры и факты. 2011 год Страница Южная Корея кража хакерами данных 35 миллионов пользователей социальной

- 24. Тенденции.Падение BIOS Страница Rootkit.Win32.Mybios.a – злобный концепт по следам Win.CIH Основные детали - рассчитан на заражение

- 25. Тенденции. Проблемы с сертификатами Страница 15 марта 2011 года - взломаны учетные записи Comodo (защитные программные

- 26. Тенденции. Кибервойны Страница В июне 2010 г. - обнаружен любопытный образец вредоносного ПО Его драйверы были

- 27. Тенденции Страница Увеличение количества вредоносных программ для Android В августе 2010 года - Trojan-SMS.AndroidOS.FakePlayer.a Менее чем

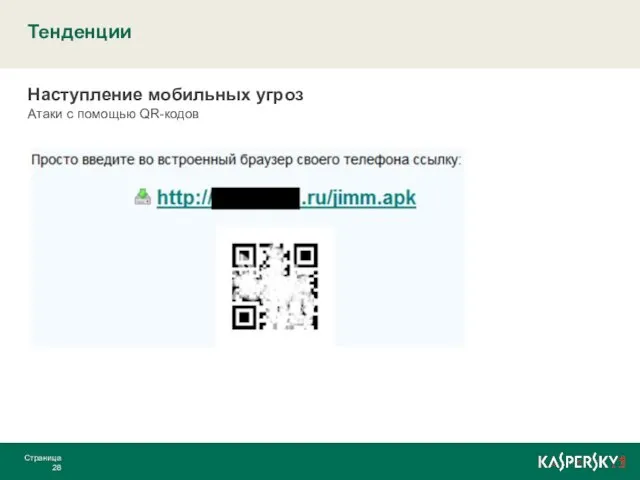

- 28. Тенденции Страница Наступление мобильных угроз Атаки с помощью QR-кодов

- 29. Прогнозы Страница Что нас ждет в 2012 году: Кибероружие типа Stuxnet будет использоваться в единичных случаях.

- 30. Как бороться? Как вычислить слабые места в системе безопасности государства и бизнеса? Что делать на переднем

- 31. Стратегия защиты Страница Модель угроз Культура работы с информацией Политики безопасности Физическая защита носителей ПО для

- 32. Уровень политик и процедур Физическая защита Защита сети Защита клиентов Модель многоуровневой антивирусной защиты Периметр Внутренняя

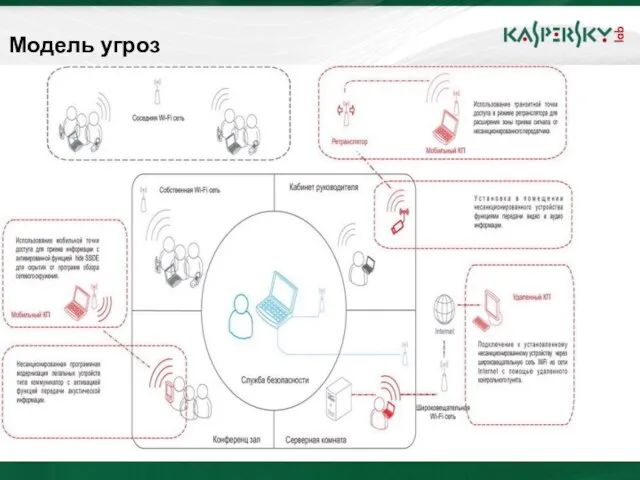

- 33. Модель угроз

- 34. За любую бумажку с моего стола бандит полжизни отдаст! Г.Жеглов, оперативный работник МУРа Культура работы с

- 35. Культура работы с информацией

- 36. Политики безопасности =

- 37. Физическая защита носителей

- 38. Как предупредить действия инсайдеров Страница Аудит рисков ИТ-безопасности Для компаний крайне сложно определить правильный баланс между

- 39. Как предупредить действия инсайдеров Страница Обучайте ваших сотрудников основам информационной безопасности В компании должна присутствовать и

- 40. Как предупредить действия инсайдеров Страница Строгие политики управления учетными записями и паролями Если учетные записи в

- 41. Кроме того Страница - Активно защищаться от вредоносного кода хорошими антивирусными продуктами - Использовать защиту от

- 42. DDOS-атаки и возможности защиты

- 43. Недостатки типовых методов защиты Межсетевые экраны Не спасают от атаки на исчерпание полосы пропускания канала. Маршрутизация

- 44. Общая концепция противодействия Информированности о угрозе, включающая Информированность о типичных схемах и целях использования того или

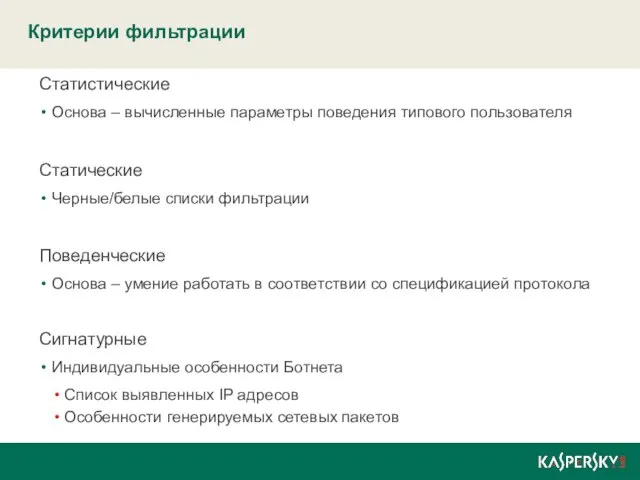

- 45. Критерии фильтрации Статистические Основа – вычисленные параметры поведения типового пользователя Статические Черные/белые списки фильтрации Поведенческие Основа

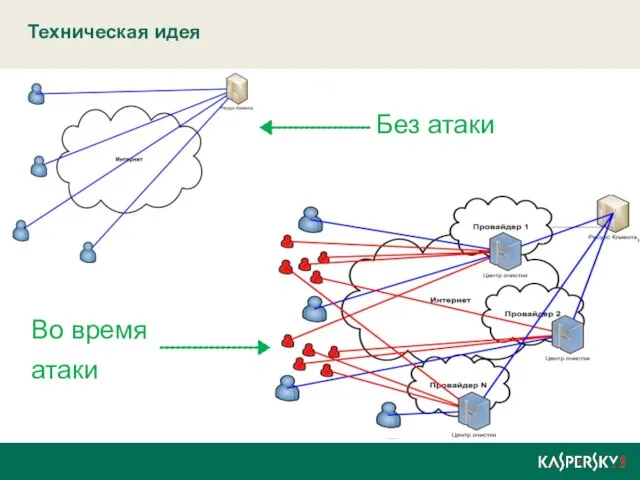

- 46. Техническая идея ё Без атаки Во время атаки

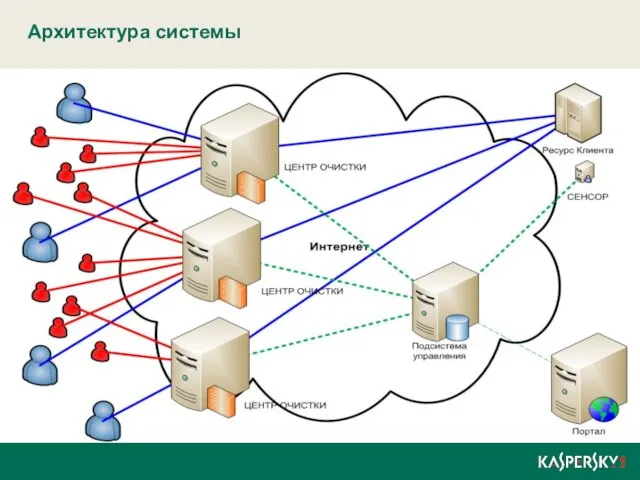

- 47. Архитектура системы

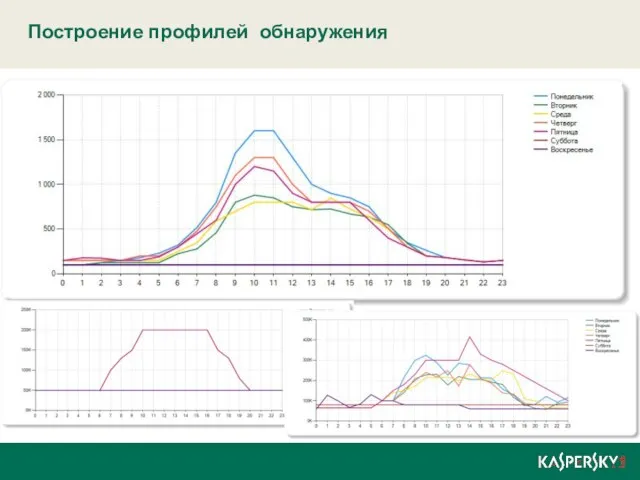

- 48. Построение профилей обнаружения

- 49. Работать надо вместе Невозможно защитить «пустоту» Невозможно защитить «дыру» Microsoft Security Bulletin MS09-048 - Critical Vulnerabilities

- 50. VIRUS SLA – криминологический анализ

- 51. Детки в сетке

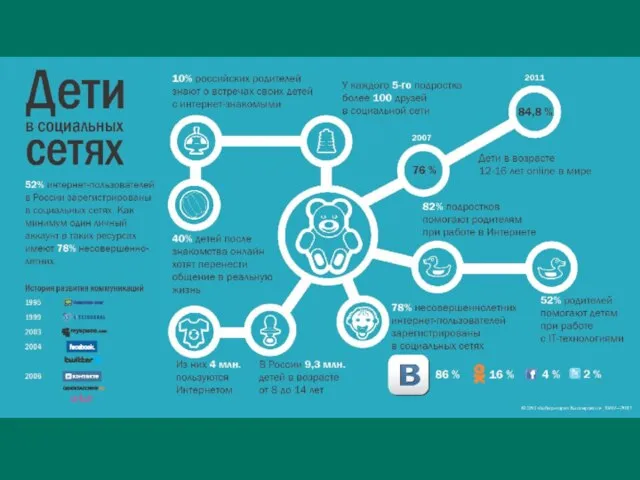

- 52. Дети в интернете: проблема безопасности Что есть на самом деле Дети не рассказывают родителям о том,

- 53. «Отцы и дети» Участники: Урван Парфентьев Олег Ульянский Дмитрий Устюжанин Андрей Никишин

- 54. www.KasperskyAcademy.com Академия Касперского как решение проблем информационной грамотности

- 55. Цель программы: Cделать доступными знания и технологии компании. Развиваться, учиться и исследовать ВМЕСТЕ.

- 56. www.kasperskyacademy.com

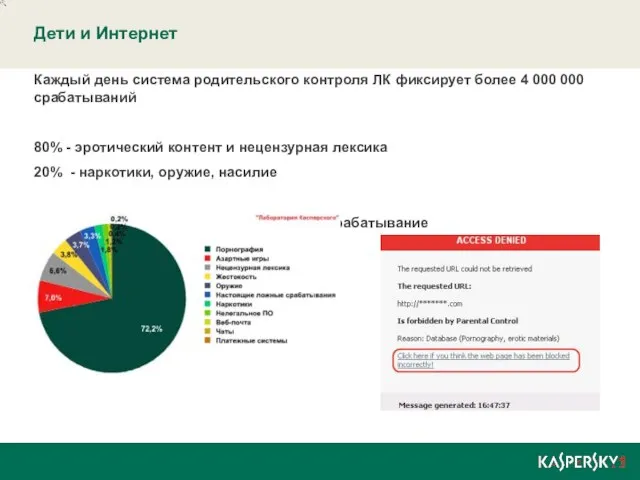

- 57. Дети и Интернет Каждый день система родительского контроля ЛК фиксирует более 4 000 000 срабатываний 80%

- 58. Какие инструменты не работают Страница

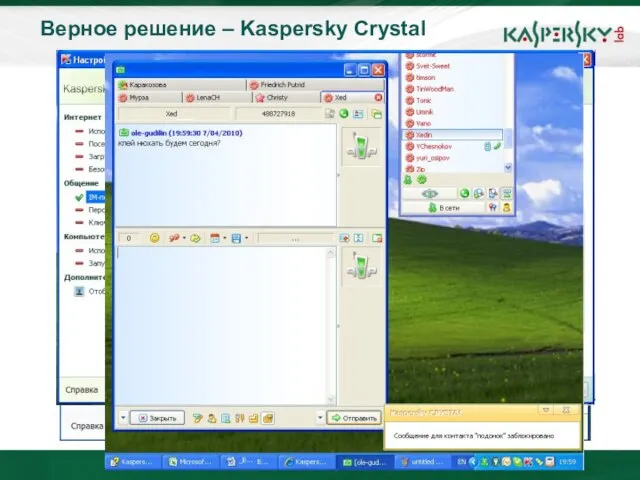

- 59. Верное решение – Kaspersky Crystal

- 60. P.S.

- 61. Click to edit Master title style Click to edit Master text styles Second level Third level

- 62. ВЫ РИСКУЕТЕ КАЖДЫЙ ДЕНЬ

- 63. Click to edit Master title style Click to edit Master text styles Second level Third level

- 64. Click to edit Master title style Click to edit Master text styles Second level Third level

- 66. Скачать презентацию

Презентация к конспектуОткрытого комплексного занятияво второй младшей группеМДОУ детского сада №12 «Золотой Петушок»города

Презентация к конспектуОткрытого комплексного занятияво второй младшей группеМДОУ детского сада №12 «Золотой Петушок»города  Терраформирование

Терраформирование Своеобразие баллады ХХ века

Своеобразие баллады ХХ века Звіт про виховну роботу на кафедрі іноземних мов

Звіт про виховну роботу на кафедрі іноземних мов ИНФОРМАЦИОННОЕ ПРОСТРАНСТВО образовательного учреждения

ИНФОРМАЦИОННОЕ ПРОСТРАНСТВО образовательного учреждения Как формировать и развивать универсальные учебные действия у учащихся?

Как формировать и развивать универсальные учебные действия у учащихся? Устройства ввода графической информации

Устройства ввода графической информации 20140930_geo

20140930_geo «Веселый счет» С.Я. Маршак

«Веселый счет» С.Я. Маршак Метод проектов в начальной

Метод проектов в начальной Коммерческое предложение для toyota-shygys.kz

Коммерческое предложение для toyota-shygys.kz Интегрированный On-line конкурс рисунков и творческих работ, к Международному Дню 8-е Марта

Интегрированный On-line конкурс рисунков и творческих работ, к Международному Дню 8-е Марта Краны пролётного типа

Краны пролётного типа Древнерусское государство и общество

Древнерусское государство и общество Святитель Иов – первый Патриарх России

Святитель Иов – первый Патриарх России Экскурсия, выставка, Вернисаж

Экскурсия, выставка, Вернисаж Электронные тахеометры Leica TPS 1200+

Электронные тахеометры Leica TPS 1200+ ИНФОРМАТИКА

ИНФОРМАТИКА Презентация на тему Первобытное общество (10 класс)

Презентация на тему Первобытное общество (10 класс) Муниципального бюджетного общеобразовательного учреждения Политотдельской средней общеобразовательной школы Матвеево-Курганс

Муниципального бюджетного общеобразовательного учреждения Политотдельской средней общеобразовательной школы Матвеево-Курганс Презентация на тему Случайные события

Презентация на тему Случайные события  ИНФОРМАЦИЯ. ИНФОРМАТИКА.ИНФОРМАТИЗАЦИЯ.

ИНФОРМАЦИЯ. ИНФОРМАТИКА.ИНФОРМАТИЗАЦИЯ. ТАКАЯ ЖИЗНЬ ОПРЕДЕЛЯЕТСЯ БУДУЩИМ,

ТАКАЯ ЖИЗНЬ ОПРЕДЕЛЯЕТСЯ БУДУЩИМ, Роль технологии в современном мире

Роль технологии в современном мире Презентация к уроку по обществознанию _Правонаруше

Презентация к уроку по обществознанию _Правонаруше Псориаз

Псориаз МОУ «Богоявленская СОШ» Презентация к уроку русского языка в 6 классе Тема: « Правописание Н и НН в прилагательн

МОУ «Богоявленская СОШ» Презентация к уроку русского языка в 6 классе Тема: « Правописание Н и НН в прилагательн Горный поход. Приэльбрусье

Горный поход. Приэльбрусье