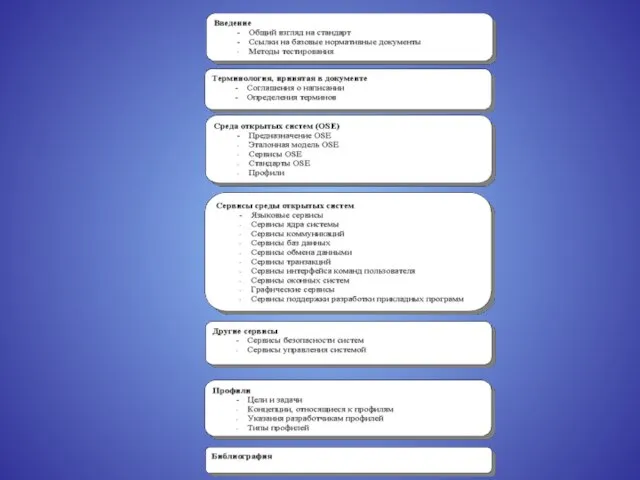

Содержание

- 3. НОРМАТИВНЫЕ ССЫЛКИ ГОСТ 1.5-2001 Межгосударственная система стандартизации. Стандарты межгосударственные, правила и рекомендации по межгосударственной стандартизации. Общие

- 5. ОПРЕДЕЛЕНИЯ GRID – географически распределенная высокопроизводительная среда. POSIX - интерфейс операционных систем, обеспечивающий переносимость прикладных программ.

- 6. ОПРЕДЕЛЕНИЯ масштабируемость [scalability] - способность обеспечивать функциональные возможности вверх и вниз по упорядоченному ряду прикладных платформ,

- 7. ОПРЕДЕЛЕНИЯ профиль [profile] - набор из одного или нескольких базовых стандартов с указанием, при необходимости, выбранных

- 8. ОПРЕДЕЛЕНИЯ стандарт [standard] - документ, согласованный и принятый аккредитованной организацией, разрабатывающей стандарты, который содержит общепринятые и

- 9. Введение Распределенная информационно-вычислительная среда состоит, как правило, из разных аппаратно-программных платформ, содержит компьютеры разных классов, в

- 10. Технологии GRID 1.1 Проблема GRID В настоящее время распределенную информационно-вычислительную среду среду (РИВС) принято называть GRID

- 11. Технологии GRID По своему назначению GRID принято делить на вычислительные системы (computational GRID) и системы, ориентированные

- 12. Основные понятия GRID Понятия GRID, GRID-структура, GRID-система употребляются как синонимы. Ресурс Сетевой протокол Синтаксис Сервис Интерфейс

- 13. Основные понятия GRID Сервисы GRID Распределенная вычислительная среда должна обладать набором сервисов, обеспечивающих контролируемое выполнение прикладных

- 14. Основные понятия GRID Для нормального функционирования распределенной системы необходимо обеспечить: идентификацию выполняемой программы авторизацию пользователя поиск

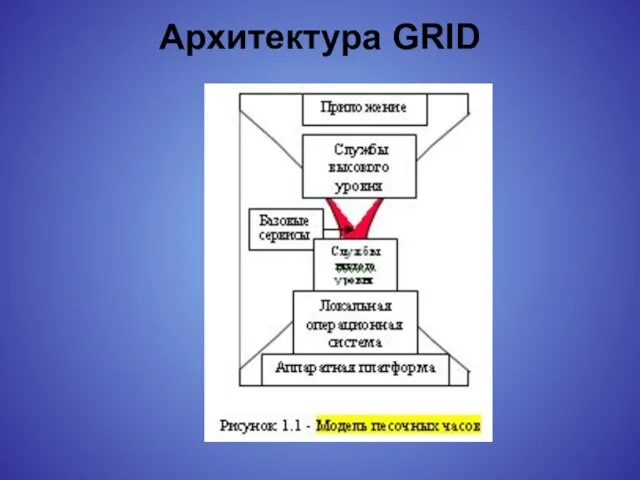

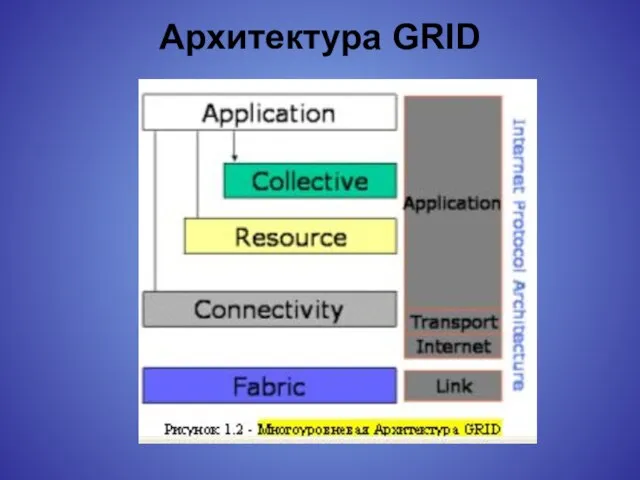

- 15. Архитектура GRID архитектуру GRID можно представить в виде иерархической структуры, состоящей из нескольких уровней. На каждом

- 16. Архитектура GRID

- 17. Архитектура GRID

- 18. Архитектура GRID Уровень Fabric Этот уровень предоставляет ресурсы, совместный доступ к которым обеспечивается через протоколы GRID.

- 19. Взаимодействие прикладной программы с различными уровнями GRID-системы

- 20. Вопросы безопасности в GRID На каждом уровне архитектуры GRID решения обеспечения безопасности имеют свою специфику. При

- 21. Вопросы безопасности в GRID Стандартные протоколы обеспечения безопасности. Kerberos. Kerberos ([1.29]) – IETF стандарт, который поддерживает

- 22. Вопросы безопасности в GRID Стандартные протоколы обеспечения безопасности. PKIX. PKIX ([1.31]) - набор IETF стандартов, которые

- 23. Вопросы безопасности в GRID Требования к системам безопасности в распределенной вычислительной среде. Возможность осуществления однократной регистрации

- 24. Основные принципы и технология открытых систем Проблематика открытых систем была порождена вопросами совместимости в информационных системах.

- 25. Основные принципы и технология открытых систем В нашей стране систематизированные работы по проблеме открытых систем начались

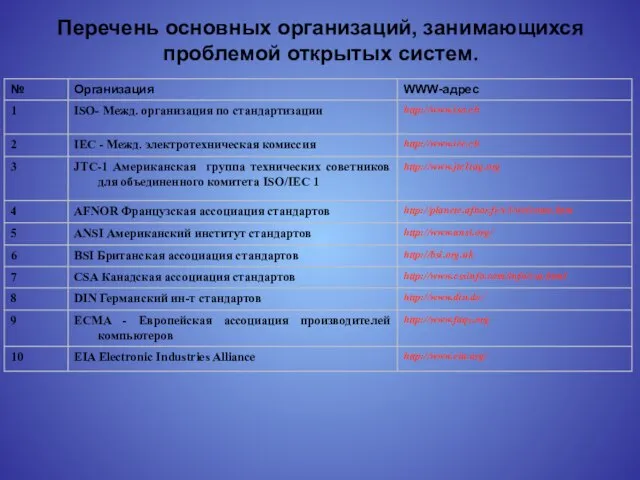

- 26. Перечень основных организаций, занимающихся проблемой открытых систем.

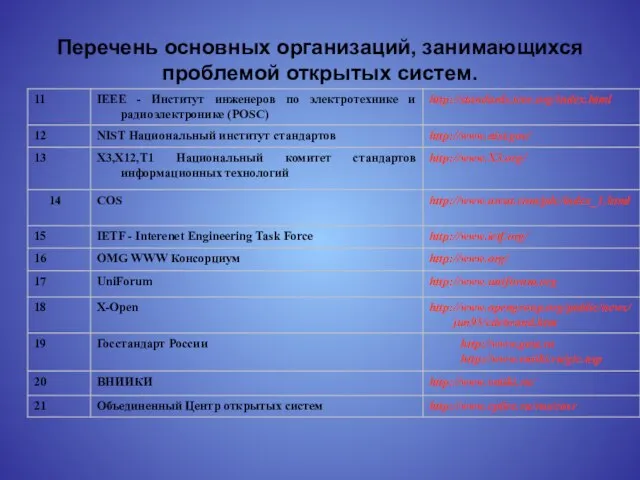

- 27. Перечень основных организаций, занимающихся проблемой открытых систем.

- 28. В 1997 г. в рамках ФЦП "Интеграция" был образован объединенный Центр открытых систем, в который вошли

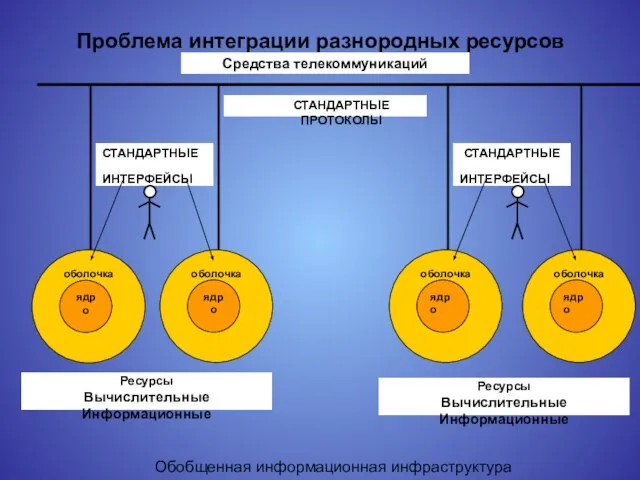

- 29. Проблема интеграции разнородных ресурсов Обобщенная информационная инфраструктура

- 30. Проблема интеграции разнородных ресурсов Чем разнороднее среда, чем выше уровень ее гетерогенности, тем острее стоит проблема

- 31. Принципы открытых систем Основной принцип открытых систем состоит в создании среды, включающей программные и аппаратные средства,

- 32. Эталонная модель POSIX среды открытых систем Для структурирования среды открытых систем используется эталонная модель (Open System

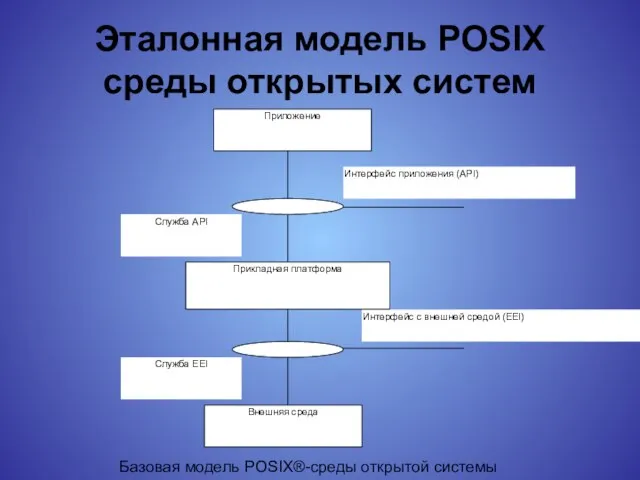

- 33. Эталонная модель POSIX среды открытых систем Базовая модель POSIX®-среды открытой системы

- 34. Эталонная модель POSIX среды открытых систем Для рассмотрения среды открытой системы удобно использовать трехмерную модель К

- 35. Эталонная модель POSIX среды открытых систем

- 36. Классификация профилей Существует несколько видов классификации профилей. В общем случае профили можно разделить на : профили

- 37. Классификация профилей К профилям общего назначения относятся: международные стандартизованные профили (International Standardized Profiles - IPS), признанные

- 38. Классификация профилей К профилям конкретного применения относятся отраслевые или ведомственные профили; профили предприятий, организаций, департаментов и

- 39. Масштаб проблемы В соответствии с принципами открытых систем должна строиться ИИ всех уровней: глобальная, национальная, отраслевая,

- 40. Масштаб проблемы Кроме того, принципы открытых систем распространяются на системы всех классов и назначений, в том

- 41. Масштаб проблемы В реализации принципов открытых систем заинтересованы все участники процесса информатизации: пользователи; разработчики; изготовители и

- 42. Технология открытых систем. Основные этапы. Реализация принципов открытых систем осуществляется на основе технологии, включающей ряд этапов

- 44. Основные этапы ТОС Выбор модели. Построение профилей этап анализа предметной области этап формулировки требований этап логического

- 45. Оформление профиля как нормативного документа. Профиль должен иметь статус нормативно-технического документа (ГОСТа отраслевого, предприятия) и должен

- 46. Оформление профиля как нормативного документа. Структура и состав профиля (функционального стандарта) должна включать в себя следующие

- 47. Достоинства и преимущества технологии открытых систем Экономическая эффективность. Технология открытых систем позволяет строить и модернизировать системы

- 48. Достоинства и преимущества технологии открытых систем Инновационный аспект. Важнейшим аспектом технологии открытых систем служит ее инновационный

- 49. Достоинства и преимущества технологии открытых систем Технология двойного применения. Мировой и отечественный опыт показывает, что технология

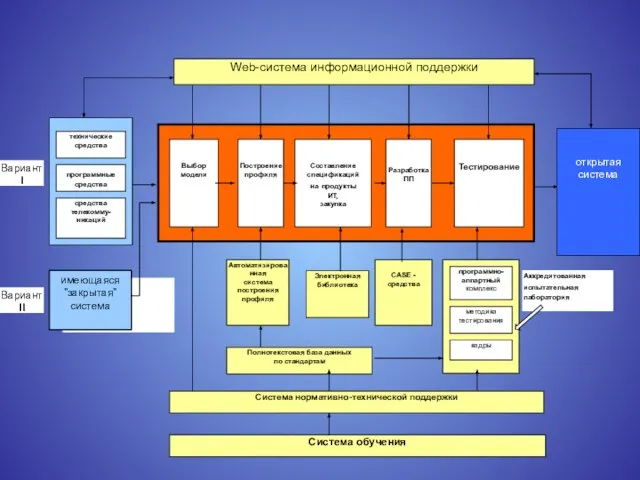

- 50. Системы поддержки Центром открытых систем разработана система поддержки основных этапов технологии открытых систем: - web-система информационной

- 51. Защита информации в открытых системах. Как известно, защита информации от несанкционированного доступа в той или иной

- 52. Методология построения модели РИВС как среды открытой системы по ISO/IEC 14252-96 Распределённые системы На основании ISO/IEC

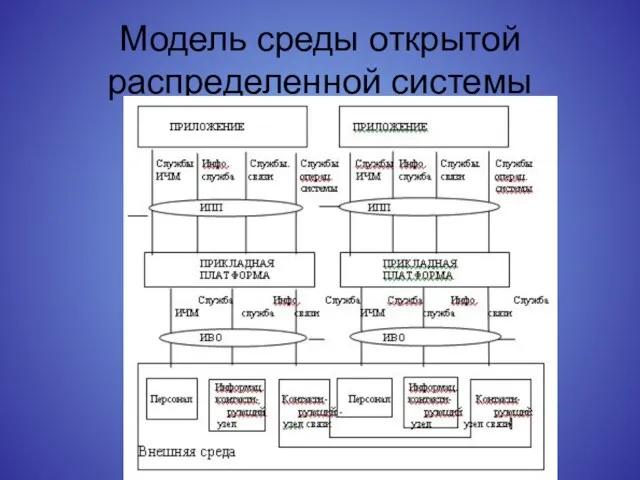

- 53. Модель среды открытой распределенной системы

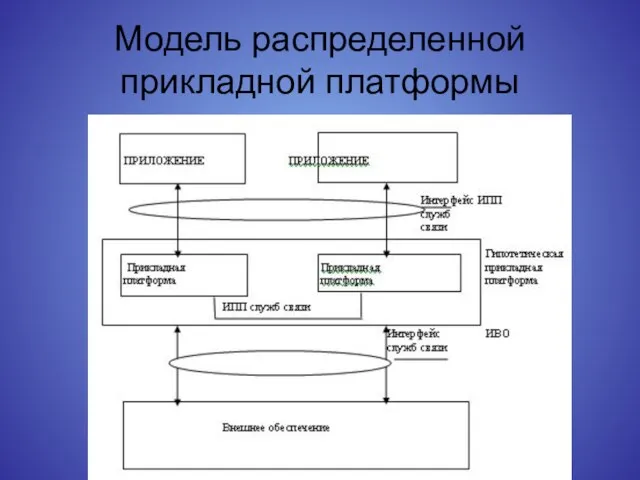

- 54. Модель распределенной прикладной платформы

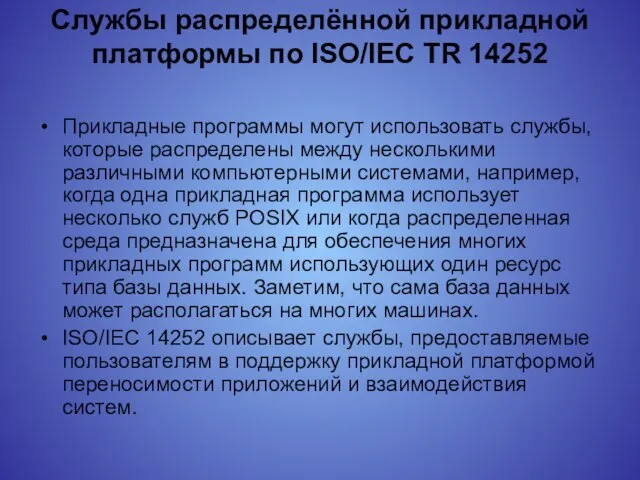

- 55. Службы распределённой прикладной платформы по ISO/IEC TR 14252 Прикладные программы могут использовать службы, которые распределены между

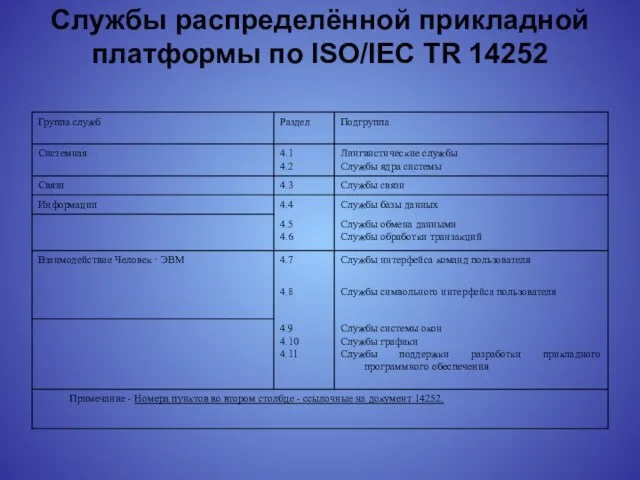

- 56. Службы распределённой прикладной платформы по ISO/IEC TR 14252

- 57. Сквозные службы среды открытой системы по ISO/IEC TR 14252 Существует ещё одна группа служб и требований,

- 58. GRID - службы в модели по ISO/IEC TR 14252 GRID ‑ система может включать персональные компьютеры,

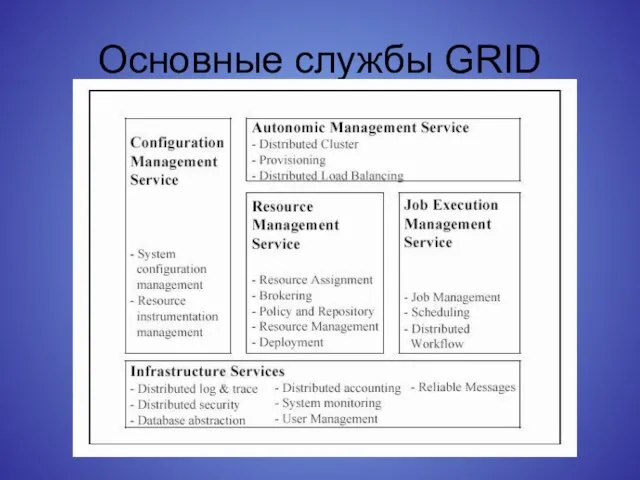

- 59. Основные службы GRID

- 60. Службы системы защиты Назначение и доводы В системе должны быть службы защиты информации, чтобы предотвратить неавторизованные

- 61. Службы системы защиты Провозглашены четыре основных цели защиты: Конфиденциальность Целостность Готовность Учёт

- 62. Службы системы защиты Службы : Идентификация и аутентификация Управление доступом Учёт и контроль Точность Готовность Обмен

- 63. POSIX интерфейсы системы защиты POSIX интерфейсы системы защиты охватывают проверку, приоритеты, управление доступом по допуску (УДД),

- 64. POSIX интерфейсы системы защиты Интерфейсы проверки Интерфейс поддерживает концепцию учёта, все ли пользователи охвачены учётом выполняемых

- 65. POSIX интерфейсы системы защиты Интерфейсы приоритетов Интерфейсы поддержки политики вынужденного минимума привилегий защиты. Эти интерфейсы обеспечивают

- 66. POSIX интерфейсы системы защиты Интерфейсы управления доступом по допуску (УДД) Эти интерфейсы поддерживают предоставление доступа по

- 67. POSIX интерфейсы системы защиты Интерфейсы управления доступом к среде ‑ опознавательные знаки УДС/ОЗ Эти интерфейсы поддерживают

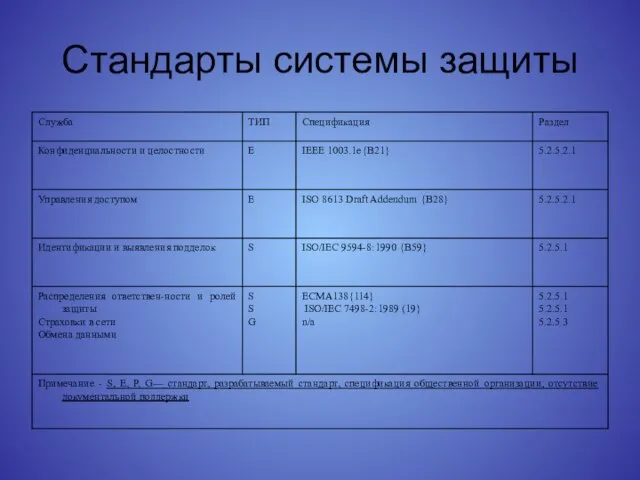

- 68. Стандарты системы защиты

- 69. Службы администрирования систем Обзор и обоснование Информационные системы компонуются из широкого набора различных ресурсов, которыми для

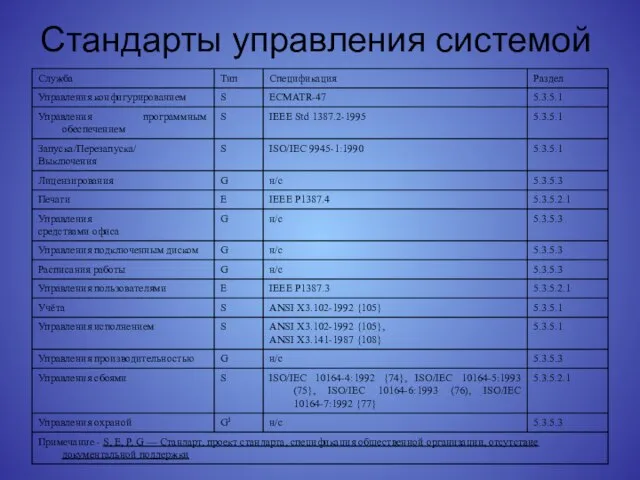

- 70. Стандарты управления системой

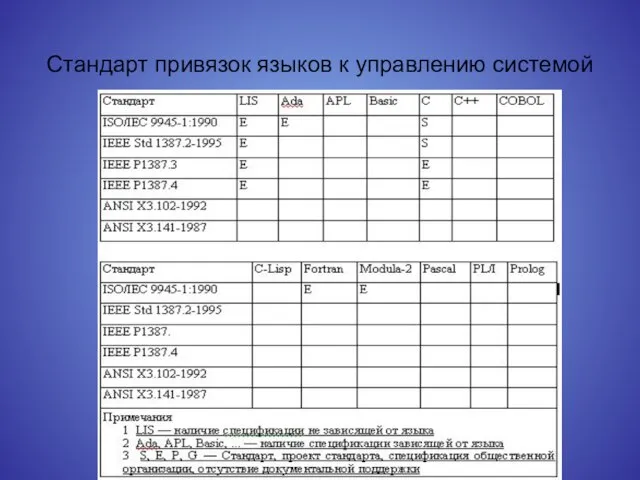

- 71. Стандарт привязок языков к управлению системой

- 72. Спецификации общественных организаций Спецификация X протокола администрирования (XMPP) специфицирует протокол общего администрирования информации (CMIP) [Open System

- 73. Работы по стандартам в Grid форуме В Grid-форуме работы по стандартам открытых систем ведутся по следующим

- 74. Работы по стандартам в Grid форуме Для работы по указанным направлениям создаются два вида групп: рабочие

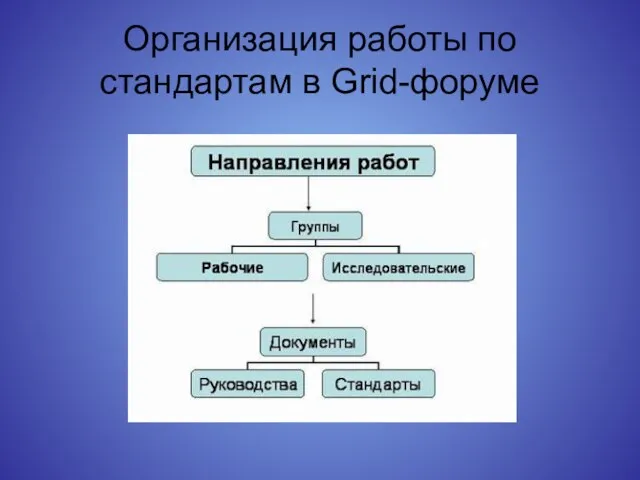

- 75. Организация работы по стандартам в Grid-форуме

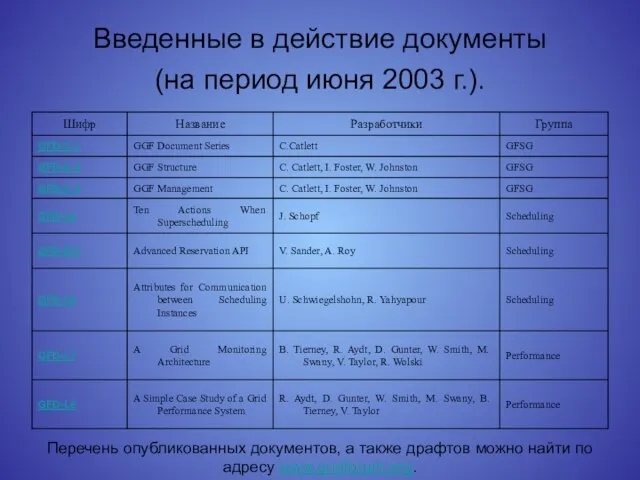

- 76. Введенные в действие документы (на период июня 2003 г.). Перечень опубликованных документов, а также драфтов можно

- 77. Процесс выработки рекомендаций Grid форума

- 78. Описание опыта ИРЭ РАН по созданию фрагмента GRID В разделе рассмотрен один вариант распространения технологии открытых

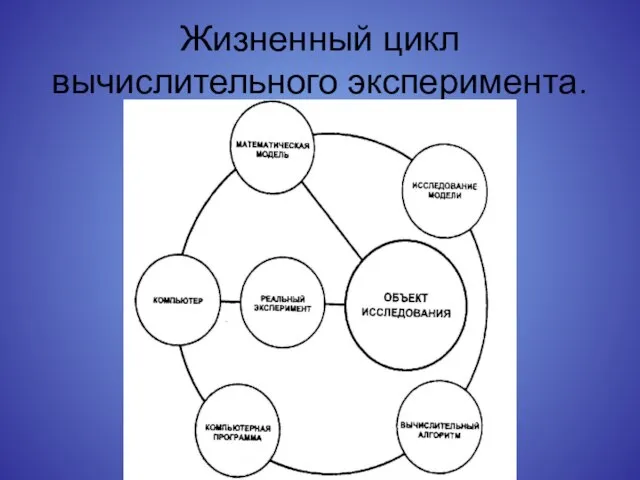

- 79. Жизненный цикл вычислительного эксперимента.

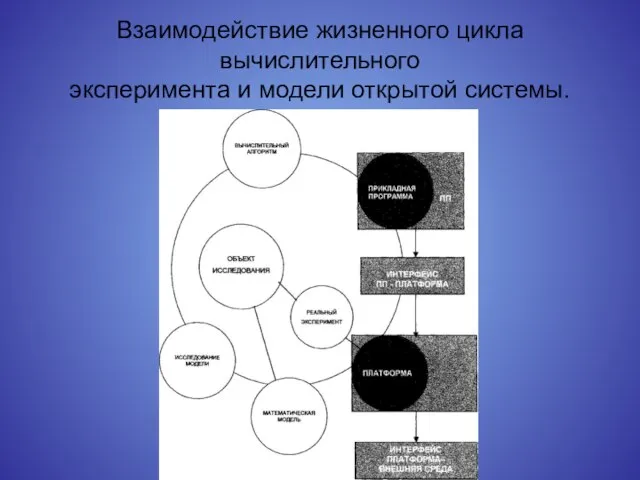

- 80. Взаимодействие жизненного цикла вычислительного эксперимента и модели открытой системы.

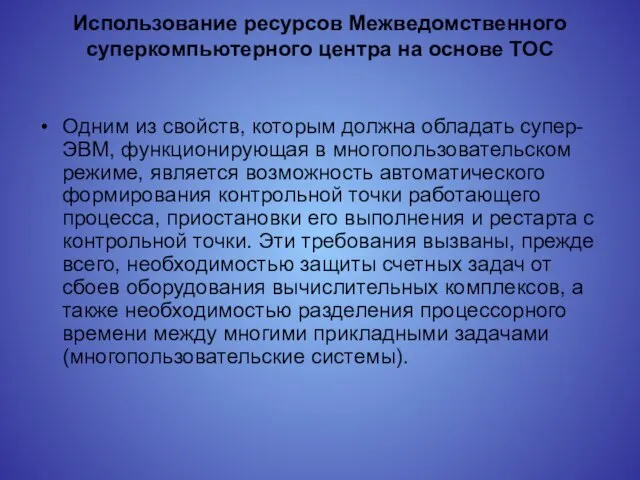

- 81. Использование ресурсов Межведомственного суперкомпьютерного центра на основе ТОС Одним из свойств, которым должна обладать супер-ЭВМ, функционирующая

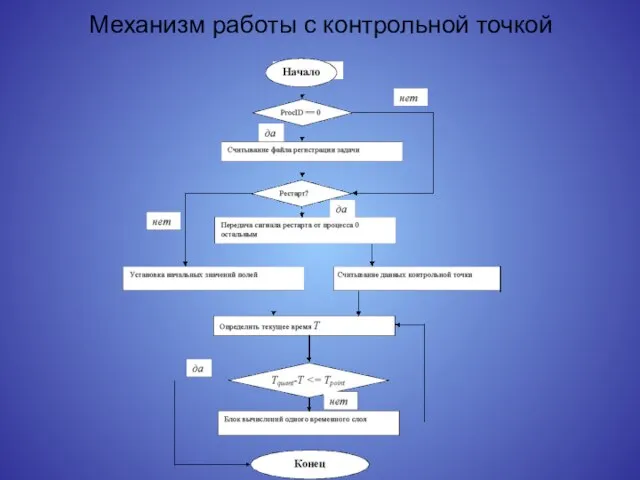

- 82. Механизм работы с контрольной точкой

- 83. ЗАКЛЮЧЕНИЕ Обращает на себя внимание то обстоятельство, что значительное количество ключевых слов из области РИВС и

- 84. ЗАКЛЮЧЕНИЕ Руководствуясь основополагающим документом ISO/IEC TR 14252-1996 ( ANSI/IEEE Std 1003.0) Information Technology – Guide to

- 85. ЗАКЛЮЧЕНИЕ Руководствуясь основополагающим документом ISO/IEC TR 14252-1996 ( ANSI/IEEE Std 1003.0) Information Technology – Guide to

- 86. ЗАКЛЮЧЕНИЕ Эти службы и должны составить объекты стандартизации для выбора стандартов и построения профилей. Должен быть

- 87. ЗАКЛЮЧЕНИЕ Дальнейшее развитие работ должно быть направлено на уточнение модели GRID, выявление служб как объектов стандартизации,

- 89. Скачать презентацию

![ОПРЕДЕЛЕНИЯ масштабируемость [scalability] - способность обеспечивать функциональные возможности вверх и вниз по](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/462531/slide-5.jpg)

![ОПРЕДЕЛЕНИЯ профиль [profile] - набор из одного или нескольких базовых стандартов с](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/462531/slide-6.jpg)

![ОПРЕДЕЛЕНИЯ стандарт [standard] - документ, согласованный и принятый аккредитованной организацией, разрабатывающей стандарты,](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/462531/slide-7.jpg)

![Вопросы безопасности в GRID Стандартные протоколы обеспечения безопасности. Kerberos. Kerberos ([1.29]) –](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/462531/slide-20.jpg)

![Вопросы безопасности в GRID Стандартные протоколы обеспечения безопасности. PKIX. PKIX ([1.31]) -](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/462531/slide-21.jpg)

Обеспечение непрерывного IT-образования в школе и вузе в условиях перехода на образовательные стандарты нового поколения

Обеспечение непрерывного IT-образования в школе и вузе в условиях перехода на образовательные стандарты нового поколения РОЛЬ СПЕЦИАЛЬНЫХ ЗНАНИЙ В ОБЛАСТИ ПСИХИАТРИИ И ПСИХОЛОГИИ В РАЗВИТИИ ЮВЕНАЛЬНОЙ ЮСТИЦИИ Е.И. Цымбал

РОЛЬ СПЕЦИАЛЬНЫХ ЗНАНИЙ В ОБЛАСТИ ПСИХИАТРИИ И ПСИХОЛОГИИ В РАЗВИТИИ ЮВЕНАЛЬНОЙ ЮСТИЦИИ Е.И. Цымбал Процессоры ADSP-BF53

Процессоры ADSP-BF53 Жизнь и творчество Виктора Михайловича Васнецова

Жизнь и творчество Виктора Михайловича Васнецова Все о полиграфическом рынке

Все о полиграфическом рынке История Голливуда и независимого кино

История Голливуда и независимого кино Зачем людям имена

Зачем людям имена ООО «ФЛЭР ИНЖИНИРИНГ»

ООО «ФЛЭР ИНЖИНИРИНГ» Презентация отряда имени В.Куриленко

Презентация отряда имени В.Куриленко Презентация на тему Мамин Сибиряк

Презентация на тему Мамин Сибиряк Проблемы и возможности борьбы с фальсифицированными продуктами/скрининг лекарственных средств

Проблемы и возможности борьбы с фальсифицированными продуктами/скрининг лекарственных средств Гипертекстовая интерпретация отрывка из оды М.В. Ломоносова

Гипертекстовая интерпретация отрывка из оды М.В. Ломоносова Colección de Barbies

Colección de Barbies Искусство Гжели

Искусство Гжели Презентация на тему Эрнест Резерфорд

Презентация на тему Эрнест Резерфорд Презентация на тему Польша

Презентация на тему Польша Автобус Wubbo Superbus (ОАЭ)

Автобус Wubbo Superbus (ОАЭ) Презентация на тему Скульптура Древнего Рима

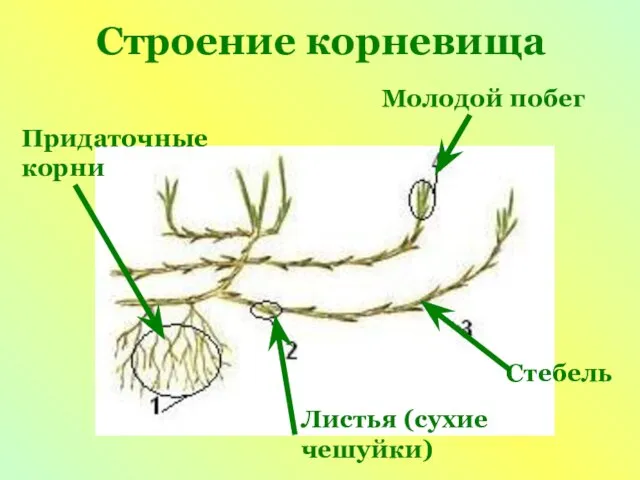

Презентация на тему Скульптура Древнего Рима  Видоизмененные побеги

Видоизмененные побеги ПОДБОР ВЫСОКОКВАЛИФИЦИРОВАННОГО ПЕРСОНАЛА

ПОДБОР ВЫСОКОКВАЛИФИЦИРОВАННОГО ПЕРСОНАЛА Презентация на тему Биотопы суши

Презентация на тему Биотопы суши Презентация на тему История развития отечественной вычислительной техники

Презентация на тему История развития отечественной вычислительной техники БИЗНЕС: ПОИСК ИДЕИ

БИЗНЕС: ПОИСК ИДЕИ Die Muscheln

Die Muscheln Актуализация грамматического материала при интенсивной подготовке к ГИА

Актуализация грамматического материала при интенсивной подготовке к ГИА Логика

Логика УСТРОЙСТВО РИМСКОЙ РЕСПУБЛИКИ

УСТРОЙСТВО РИМСКОЙ РЕСПУБЛИКИ Организация производственного процесса

Организация производственного процесса