Слайд 2Безмалый В.Ф.

MVP Consumer Security

Microsoft Security Trusted Advisor

http://bezmaly.wordpress.com

[email protected]

Прогноз? Облачно!

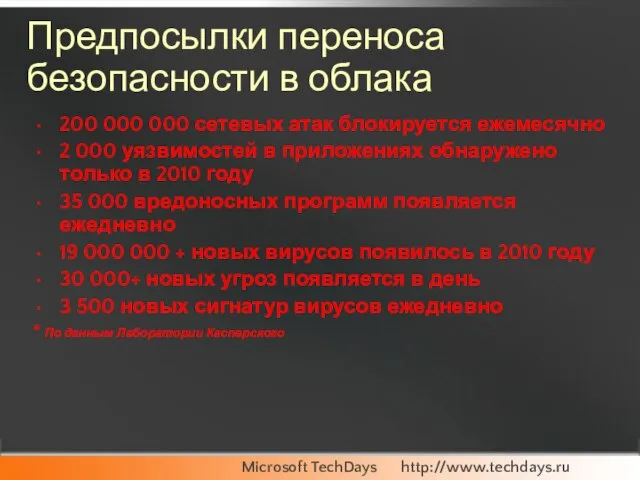

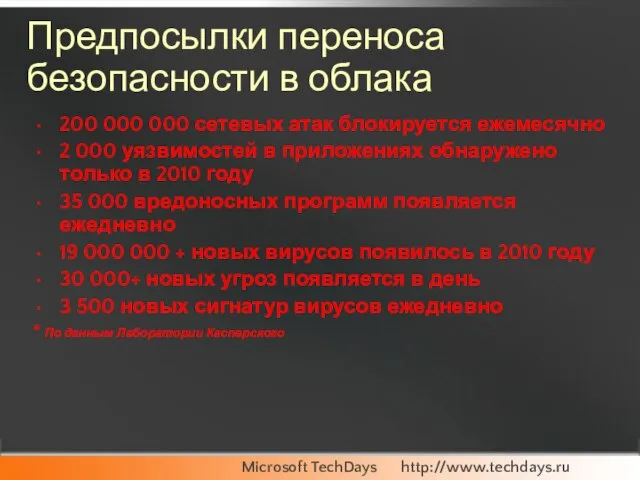

Слайд 3Предпосылки переноса безопасности в облака

200 000 000 сетевых атак блокируется ежемесячно

2 000

уязвимостей в приложениях обнаружено только в 2010 году

35 000 вредоносных программ появляется ежедневно

19 000 000 + новых вирусов появилось в 2010 году

30 000+ новых угроз появляется в день

3 500 новых сигнатур вирусов ежедневно

* По данным Лаборатории Касперского

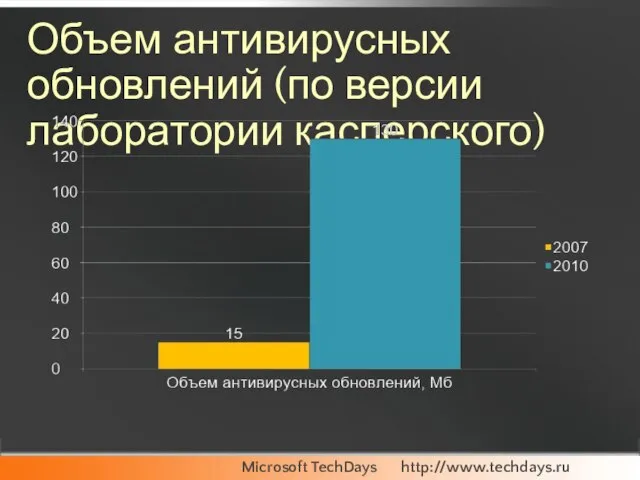

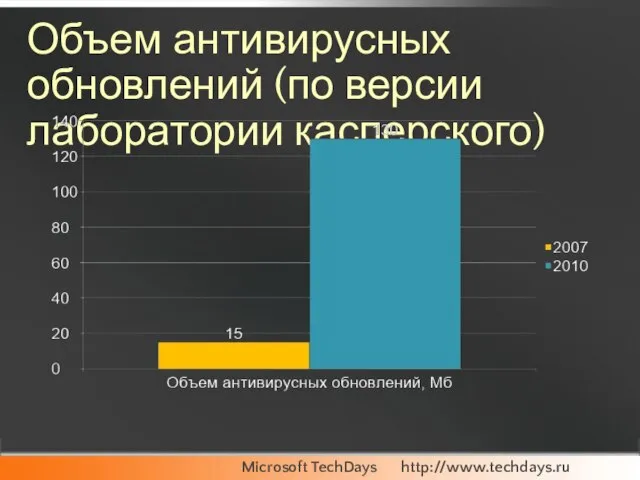

Слайд 4Объем антивирусных обновлений (по версии лаборатории касперского)

Слайд 5Рост числа вирусов по версии компании G-Data

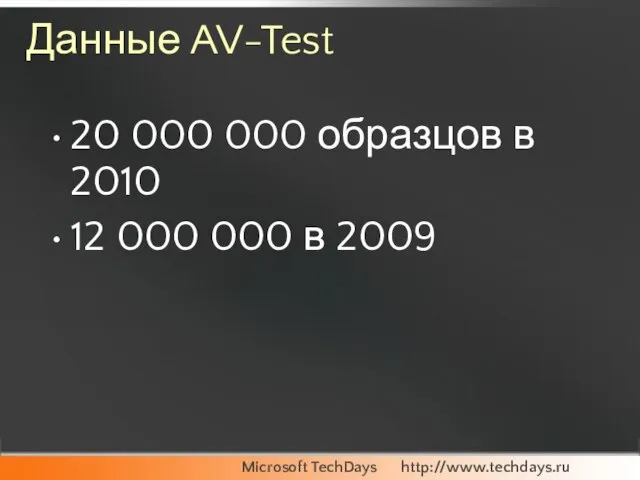

Слайд 6Данные AV-Test

20 000 000 образцов в 2010

12 000 000 в 2009

Слайд 7Вопросы

Где хранить информацию о компьютерных угрозах?

Как обеспечить мгновенную реакцию на них?

Если проактивные

технологии не эффективны…?

Слайд 8Ответ

Облачная защита

Сервисы репутации

Слайд 9Как было ранее?

От пострадавшего пользователя лаборатория получала образец вредоносного файла и выпускала

обновления к базе сигнатур вирусов вместе с рецептом по удалению заразы

По мере роста числа угроз, производителям антивирусов пришлось максимально автоматизировать процесс анализа новых видов угроз, используя эвристические механизмы и даже встроить подобные механизмы в сами антивирусы.

Слайд 10Как было ранее?

При этом частота обновлений увеличилась и выпуски стали ежедневными и

даже ежечасными.

Экспоненциальный рост числа новых угроз не оставляет этому подходу шанса.

Антивирусные компании не в силах наращивать человеческие ресурсы такими же экспоненциальными темпами.

Объем выпускаемых обновлений выходит за все разумные пределы.

Слайд 11Эвристические технологии

Эвристические технологии - методики детектирования не на основе сигнатуры, а с

использованием методов искусственного интеллекта, встраиваемого в антивирус.

Лучшие примеры реализации эвристического анализа обеспечивают уровень обнаружения в пределах 50-70% для знакомых семейств вирусов и совершенно бессильны перед совершенно новыми видами атак.

Слайд 12Сегодня

Распознавать угрозы необходимо непосредственно в распределенных центрах обработки данных антивирусной компании, а

не только на компьютере конечного пользователя. Такой подход называется «облачным».

Переход к облачным технологиям позволяет упростить архитектуру продукта, ведь теперь для каждого подозрительного ресурса предоставляется небольшое по объему обновление, индивидуально загружаемое из облака практически в реальном времени.

Слайд 13Сегодня

По данным исследования, проведенного во втором квартале 2010 года компанией NSS Labs,

время, необходимое антивирусным компаниям для блокирования web-угроз, составляет от 4,62 до 92,48 часа (http://nsslabs.com/host-malware-protection/q2-2010-endpoint-protection-product-group-test-report.html ).

Дальнейшее принципиальное увеличение максимальной скорости реакции на угрозы с помощью обычных антивирусных обновлений невозможно.

Слайд 15Smart Protection Network

Ключевой идеей этой системы была концепция “репутации”, то есть вынесения

вердикта для ресурса (файла, сайта, сообщения электронной почты) только на основе накопленных ранее данных, без необходимости анализировать сам ресурс непосредственно в момент обращения к нему пользователя.

На самом деле это единственный подход, который позволяет автоматически отражать неизвестные угрозы в автоматическом режиме.

Слайд 16Методы отслеживания репутации

Формирование базы ресурсов, например сайтов, и отслеживание происходящих изменений.

Если, например,

сайт слишком часто меняет свой IP-адрес, то это типичный признак вредоносного сайта.

Антивирус Trend Micro в реальном времени сверяется с SPN и блокируется доступ.

Слайд 17Базы репутации источников сообщений электронной почты и отдельных файлов

SPN хранит базу репутации

источников сообщений электронной почты, а также базу репутации отдельных файлов.

Наличие всех трех баз, дает второй и самый изощренный способ выявления угроз.

Слайд 18Корреляция

Суть метода в том, что используя информацию в одних базах наполняются другие.

Слайд 19Пример 1

Рассмотрим сообщение электронной почты, которое приходит в ловушку для спама в

TrendLabs с известного источника спама. Если к сообщению прикреплен исполняемый файл, то с него снимается контрольная сумма и она пополняет базу репутации файлов.

Одновременно этот файл автоматически запускается в контролируемом окружении и выявляется, например, что он загружает из Интернета еще два каких-то исполняемых файла. Отметим, что именно такое поведение характерно для популярных последнее время троянов семейства Trojan.Downloader.

Хеш-суммы загруженных файлов также помещаются в базу репутации файлов, а адреса, с которых производилась загрузка пополняют базу репутации сайтов.

Слайд 20Пример 2

Если с серверов определенного провайдера рассылается подозрительно много спама, то и

все сайты, которые размещены у данного провайдера получают низкую репутацию.

Разумеется, что это не означает, что доступ к ним однозначно блокируется, но им оказывается более пристальное внимание.

Слайд 21Пример 3

SPN учитывает обращение клиентов Trend Micro к ней для ее собственного

пополнения.

При выявлении спам-письма, IP-адрес отправителя помещается в базу на относительно короткий срок (в пределах нескольких часов). Такой осторожный подход призван застраховать от блокировки легитимных источников почты.

Если же в течение этих нескольких часов большое количество клиентов Trend Micro обратиться к базе репутации электронной почты, чтобы свериться относительно репутации данного адреса, то это явный признак того, что адрес попал с базу не случайно.

Слайд 22Суть SPN

Эта облачная инфраструктура позволяет отслеживать поведение вредоносных программ в масштабе всего

интернета, а не непосредственно на компьютере жертвы.

Это дает существенные преимущества перед современными угрозами, которые научились обманывать, как пользователя, так и защитное ПО, установленное у него на компьютере.

Слайд 23ИСПОЛЬЗОВАНИЕ ГИБРИДНОЙ ЗАЩИТЫ В KASPERSKY INTERNET SECURITY 2012

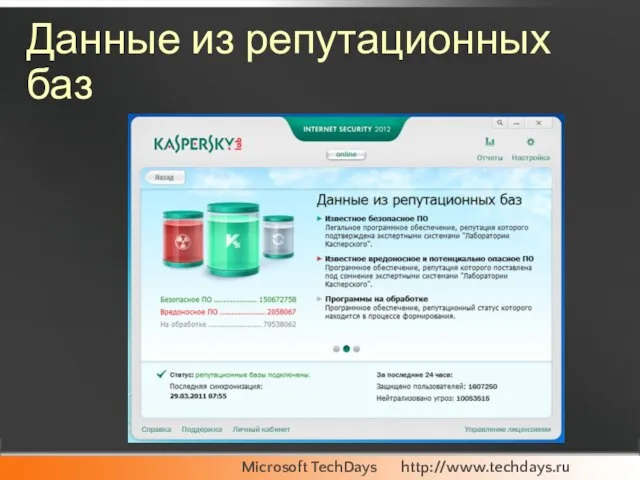

Слайд 24Антивирусное «облако» Kaspersky Security Network

Эта облачная система безопасности была создана для

максимально оперативного реагирования на новые угрозы в 2008 году и с тех пор является одной из ключевых технологий защиты ПК в продуктах «Лаборатории Касперского».

При установке продукта Лаборатории Касперского пользователю явно предлагают согласиться на передачу данных о запускаемых программах в «облако». Эти данные полностью анонимны, но они позволяют определить новое вредоносное ПО и оповестить всех других пользователей буквально в течение нескольких минут.

Слайд 25Kaspersky Security Network

Автоматический сбор данных о зловредах

Автоматическая обработка информации

Мгновенный доступ к информации

об угрозах

Слайд 26Для чего это нужно?

Быстрый ответ на новые угрозы

Отсутствие необходимости хранить данные на

компьютере

Минимальная загрузка компьютера при «общении с облаком»

Слайд 28Преимущества использования «облачной» технологии антивирусной защиты

Высокая скорость реакции на угрозы, вплоть

до десятков секунд

Обладая практически неограниченными вычислительными ресурсами, «облако» позволяет производить параллельную обработку данных, то есть быстро выполнять исследование сложных угроз.

При работе с «облаком» загрузка пользовательского компьютера минимальна, так как обмен информации с ним, как правило, осуществляется в фоновом режиме.

Слайд 29Как это работает?

Основная задача антивируса заблокировать появление на компьютере вредоносных программ.

К

сожалению, на современном компьютере регулярно появляются новые программы. Даже если сам пользователь ничего не устанавливает, многие уже установленные программы (продукты компании Adobe, Apple, Google и т.д.) автоматически обновляют себя, загружая из Интернета свои новые версии.

Это очень удобно для пользователя, но осложняет работу антивирусу. Ведь распространение нового вируса или троянской программы происходит сходно: в системе «вдруг» появляется новая программа.

Слайд 30Что произойдет, если программа все же оказалась вредоносной?

Пользователи, попытавшиеся запустить ее

в первые минуты атаки, будут защищены только с помощью поведенческого анализа, который способен выявить «подозрительную» активность.

Все остальные участники KSN оперативно получат информацию о новой угрозе и будут предупреждены при попытке запуска соответствующего файла. Данные также поступят в распоряжение экспертов «Лаборатории Касперского» для последующего анализа.

Слайд 31Как это работает?

Такой подход принципиально отличается от традиционного. При традиционном обновлении антивирусных

баз обратной связи от пользователя к серверу нет, поэтому антивирусная лаборатория не получает информацию о факте заражения, его источниках и распространении вредоносного ПО.

Слайд 32Как это работает?

В лабораторию никогда не пересылается сам подозрительный файл, а только

его свойства: хеш-функция, информация о поведении, источник появления и т.д.

Таким образом, у пользователя не должно возникать никаких беспокойств по поводу утечки приватных данных.

Слайд 35Причины недостаточности использования только «облачного» решения

Чем быстрее пополняется «облачная» коллекция, тем более

эффективную защиту оно может представить. Источники поступления в данном случае :

специальные вирусные ловушки, организованные специалистами антивирусных лабораторий

обмен экземплярами вредоносного кода между различными антивирусными компаниями

информация поступающая с компьютеров пользователей KSN.

Слайд 36Причины недостаточности использования только «облачного» решения

В случае если ваш ПК не подключен

к Интернет, «облачная»защита просто не работает. Но ведь источники заражения (локальная сеть, USB-носители и т.п.) никуда не исчезают, увы. Сегодня по данным «Лаборатории Касперского» при наличии интернет соединения с помощью облачных технологий отсекается 30% вирусных заражений. А остальные – только локальным продуктом.

Слайд 37Вывод

Продукт, обеспечивающий антивирусную защиту на компьютере пользователя необходим, потому что:

Он обеспечивает защиту

при отсутствии подключения к Интернет

В случае если заражение все же произошло, вылечить зараженный ПК через Интернет часто невозможно, так как вредоносное ПО может просто блокировать соединение с Интернет.

Слайд 38ИСПОЛЬЗОВАНИЕ ФИЛЬТРА SMARTSCREEN

Слайд 39Результаты анализа SmartScreen Filter

Каждая четырнадцатая программа, загружаемая пользователями Windows, является вредоносной, однако

около 5% пользователей игнорируют предупреждения и скачивают опасные приложения.

SmartScreen блокирует ежечасно более 125 тыс. потенциально небезопасных сайтов и программ.

Слайд 40Три способа защиты от мошеннических и вредоносных узлов

Сравнение адреса посещаемого сайта со

списком известных сайтов. Если сайт найден в этом списке, больше проверок не производится.

Анализ сайта на предмет наличия признаков, характерных для мошеннических сайтов.

Отправка адреса сайта, на который пользователь собирается зайти, онлайн-службе Microsoft, которая ищет сайт в списке фишинговых и вредоносных сайтов.

Слайд 41Как работает SmartScreen

Работа фильтра SmartScreen основывается на службе Microsoft URL Reputation Service

(URS), осуществляющей круглосуточную поддержку. Если фильтр SmartScreen включен, то он просматривает локальный список известных разрешенных узлов и отправляет адрес URL узла службе URS для проверки.

Во избежание задержек обращения к URS производятся асинхронно, так что на работе пользователя это не отражается.

Чтобы уменьшить сетевой трафик, на клиентском компьютере хранится зашифрованный файл со списком в несколько тысяч наиболее посещаемых узлов; все включенные в этот список узлы не подвергаются проверке фильтром SmartScreen.

Слайд 42Как работает SmartScreen

В фильтре SmartScreen применяется механизм локального кэширования адресов URL, позволяющий

сохранять ранее полученные рейтинги узлов и избежать лишних обращений по сети. Один из способов выявления потенциально подставных узлов, применяемый службой URS, — сбор отзывов пользователей о ранее неизвестных узлах.

Для защиты от фишинга и эксплойтов фильтр SmartScreen исследует строку URL целиком, а не подмножество адресов URL, на которые заходил пользователь.

Cлужбе URS могут быть переданы личные сведения, поскольку иногда они находятся в самой строке URL.

Слайд 43Включение/отключение

Фильтр SmartScreen можно включать или отключать избирательно для каждой зоны безопасности, но

только в том случае, когда эта функция включена глобально.

Слайд 44Включение/отключение

По умолчанию фильтр SmartScreen включен для всех зон, кроме местной интрасети. Если

вы захотите исключить некоторые узлы из списка проверяемых фильтром SmartScreen, но не отключать при этом фильтр полностью, то необходимо включить фильтр глобально, а затем отключить фильтрацию только для зоны «Надежные узлы», после чего конкретные узлы добавить в эту зону.

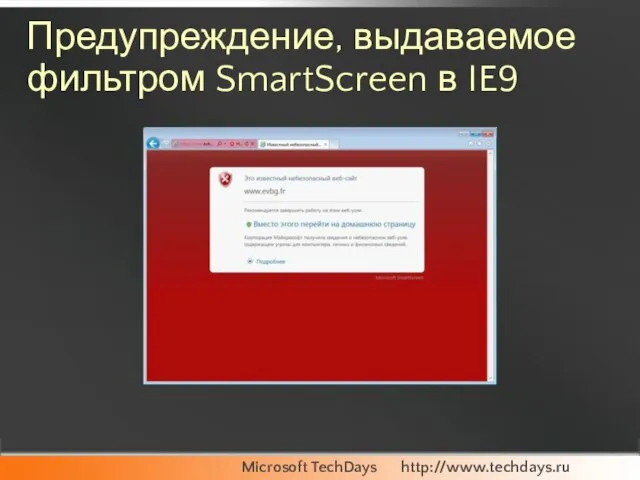

Слайд 45Предупреждение, выдаваемое фильтром SmartScreen в IE9

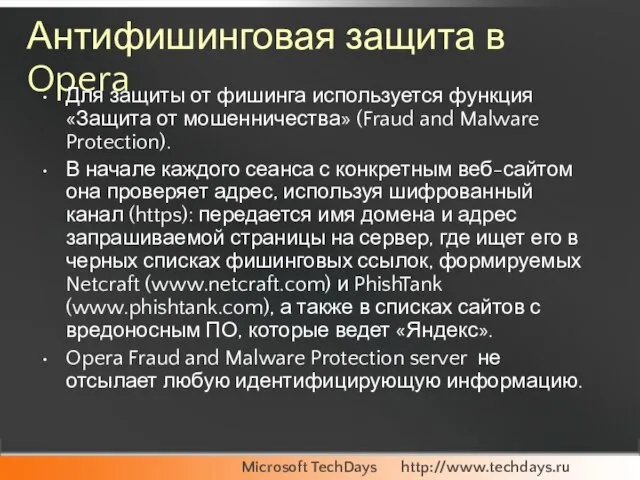

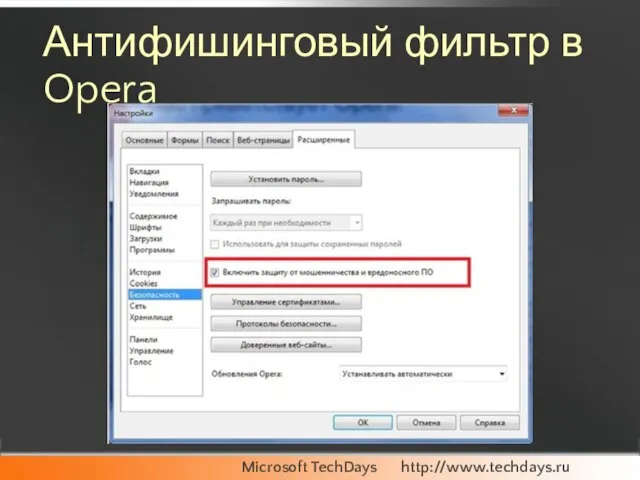

Слайд 47Антифишинговая защита в Opera

Для защиты от фишинга используется функция «Защита от

мошенничества» (Fraud and Malware Protection).

В начале каждого сеанса с конкретным веб-сайтом она проверяет адрес, используя шифрованный канал (https): передается имя домена и адрес запрашиваемой страницы на сервер, где ищет его в черных списках фишинговых ссылок, формируемых Netcraft (www.netcraft.com) и PhishTank (www.phishtank.com), а также в списках сайтов с вредоносным ПО, которые ведет «Яндекс».

Opera Fraud and Malware Protection server не отсылает любую идентифицирующую информацию.

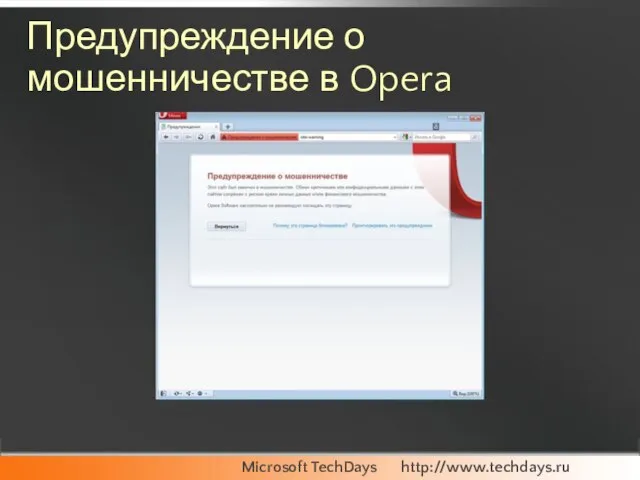

Слайд 49Предупреждение о мошенничестве в Opera

Слайд 50ЗАЩИТА ОТ ФИШИНГА И ВРЕДОНОСНОГО ПО В GOOGLE CHROME

Слайд 51Принцип работы

В браузер загружается список с информацией о сайтах, которые могут содержать

вредоносное ПО или подозреваются в фишинге. Этот список не содержит полные адреса URL каждого подозрительного сайта.

Вместо этого каждый URL хэшируется и разделяется на фрагменты. Только часть каждого хэшируемого URL включается в список в браузере.

Слайд 52Принцип работы

При работе в Интернете браузер создает хэшированные версии посещаемых URL и

проверяет их в соответствии со списком.

Если адрес посещаемого сайта соответствует хэшированному фрагменту URL в списке, браузер свяжется с серверами Google и запросит полный список (а не только фрагменты) хэшированных URL подозрительных страниц.

Затем компьютер определит, является ли сайт подозрительным, и выведет соответствующее предупреждение.

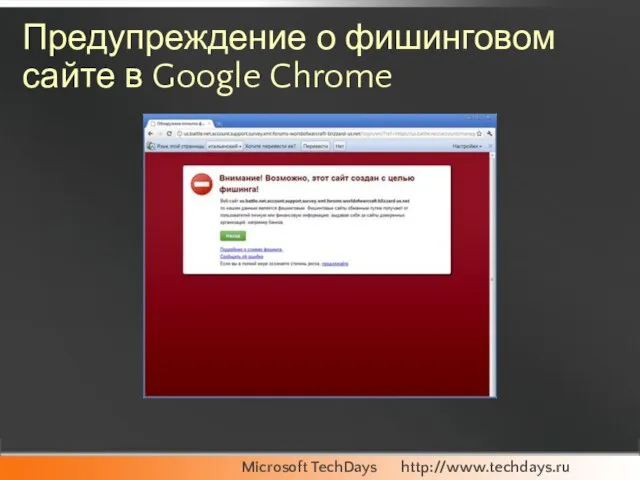

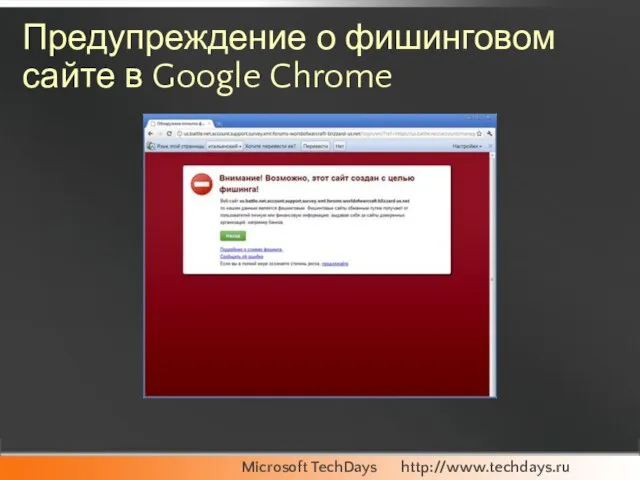

Слайд 53Предупреждение о фишинговом сайте в Google Chrome

Слайд 54ЗАЩИТА ОТ ФИШИНГА И ВРЕДОНОСНОГО ПО В SAFARI

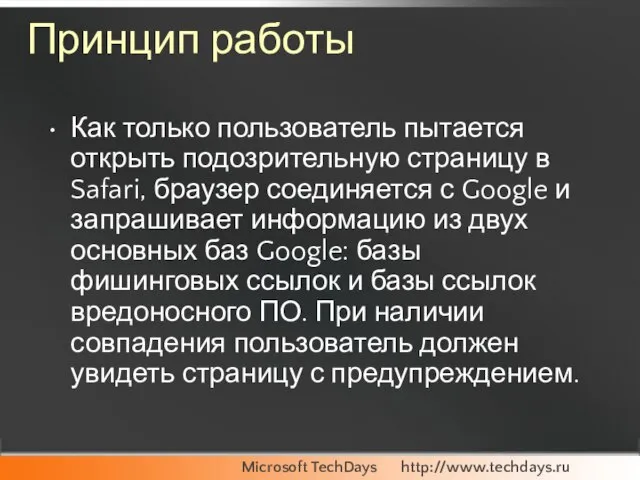

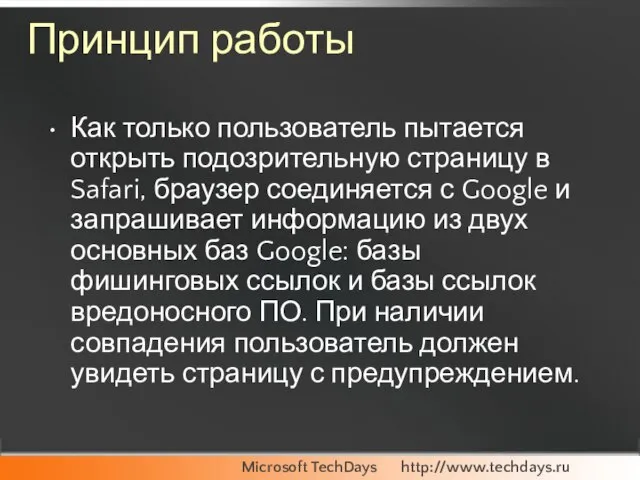

Слайд 55Принцип работы

Как только пользователь пытается открыть подозрительную страницу в Safari, браузер соединяется

с Google и запрашивает информацию из двух основных баз Google: базы фишинговых ссылок и базы ссылок вредоносного ПО. При наличии совпадения пользователь должен увидеть страницу с предупреждением.

Слайд 56Предупреждение о переходе на сайт, содержащий вредоносное ПО, в браузере Safari

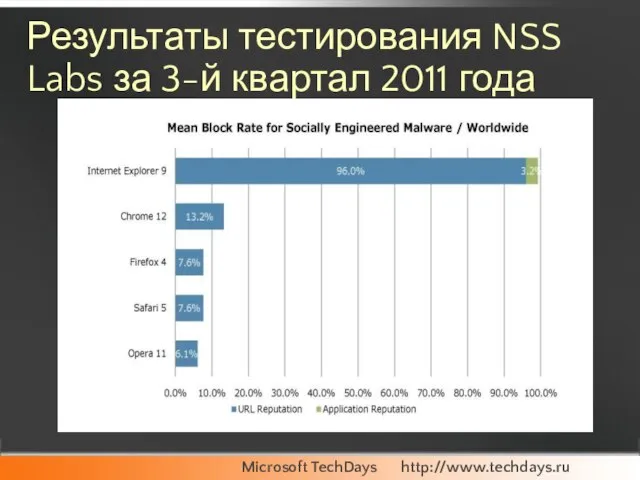

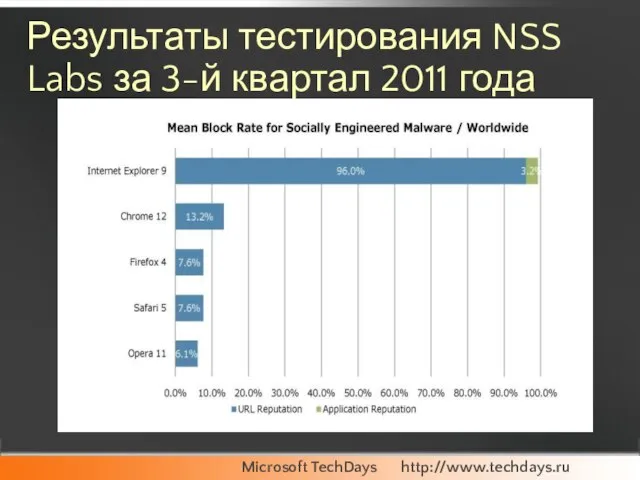

Слайд 57Результаты тестирования NSS Labs за 3-й квартал 2011 года

Слайд 58Безмалый В.Ф.

MVP Consumer Security

Microsoft Security Trusted Advisor

http://bezmaly.wordpress.com

[email protected]

Спасибо за внимание!

Вопросы?

Диффузная модель Эверетта Роджерса

Диффузная модель Эверетта Роджерса Уголок сказки

Уголок сказки Формирование представлений об информационной картине окружающего мира

Формирование представлений об информационной картине окружающего мира требования к фгос пекарь 1-2урок

требования к фгос пекарь 1-2урок Волчья жизнь

Волчья жизнь  От традиционного общества – к индустриальному

От традиционного общества – к индустриальному Родителям посвящается… Балагановы Николай Васильевич (09.05.1926 – 30.07.1995) Валентина Семеновна (16.02.1930 – 09.08.2008)

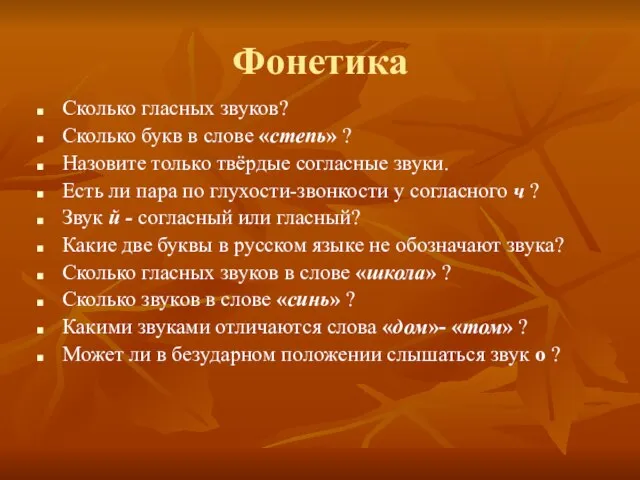

Родителям посвящается… Балагановы Николай Васильевич (09.05.1926 – 30.07.1995) Валентина Семеновна (16.02.1930 – 09.08.2008) Фонетика

Фонетика Урожай года-2021

Урожай года-2021 Закон, как источник государственного права России

Закон, как источник государственного права России Внеклассное мероприятие Здравствуй, праздник новогодний!

Внеклассное мероприятие Здравствуй, праздник новогодний! Презентация на тему Правила безопасности в Интернете

Презентация на тему Правила безопасности в Интернете Новая линейка по уходу за телом и волосами

Новая линейка по уходу за телом и волосами Турция и международные организации

Турция и международные организации Буллинг. Социальный проект

Буллинг. Социальный проект Глобальная компьютерная сетьинтернет

Глобальная компьютерная сетьинтернет Тема урока: «Численность и воспроизводство населения мира»

Тема урока: «Численность и воспроизводство населения мира» Презентация на тему Сюжетно-ролевая игра как средство профессиональной ориентации дошкольников

Презентация на тему Сюжетно-ролевая игра как средство профессиональной ориентации дошкольников Кама – река России

Кама – река России Колебательные реакции

Колебательные реакции 20140606_privolzhskaya_orositelnaya_sistema

20140606_privolzhskaya_orositelnaya_sistema Твиттер в обучении Как он работает и примеры применения

Твиттер в обучении Как он работает и примеры применения Планирование затрат

Планирование затрат О

О Основные Учреждения и Правовые Документы Европейского Союза

Основные Учреждения и Правовые Документы Европейского Союза Созвездия галактики

Созвездия галактики РЕЗУЛЬТАТЫ ЕГЭ В МОУ «ГАТЧИНСКАЯ СОШ №2» В 2010 ГОДУ

РЕЗУЛЬТАТЫ ЕГЭ В МОУ «ГАТЧИНСКАЯ СОШ №2» В 2010 ГОДУ Методы автоматизации доказательства NP-полноты двумерных локально зависимых задач

Методы автоматизации доказательства NP-полноты двумерных локально зависимых задач