Содержание

- 2. 1. Введение Две группы проблем безопасности в современных ОС: Безопасность компьютера: все проблемы защиты данных, хранящихся

- 3. 1. Введение Специфика сетевой безопасности: Логический вход чужого пользователя в ваш компьютер является штатной ситуацией, если

- 4. 2. Основные понятия безопасности Безопасная информационная система — это система, которая защищает данные от несанкционированного доступа,

- 5. 2.1. Конфиденциальность, целостность и доступность данных Конфиденциальность (confidentiality) — гарантия того, что секретные данные будут доступны

- 6. 2.1. Конфиденциальность, целостность и доступность данных Любое действие, которое направлено на нарушение конфиденциальности, целостности и/или доступности

- 7. 2.2. Классификация угроз Неумышленные угрозы вызываются ошибочными действиями лояльных сотрудников, становятся следствием их низкой квалификации или

- 8. 2.2. Классификация угроз В вычислительных сетях можно выделить следующие типы умышленных угроз: незаконное проникновение в один

- 9. 2.2. Классификация угроз Незаконное проникновение может быть реализовано через уязвимые места в системе безопасности с использованием

- 10. 2.2. Классификация угроз Нелегальные действия легального пользователя —легальные пользователей сети, используя свои полномочия, пытаются выполнять действия,

- 11. 3. Системный подход к обеспечению безопасности Средства и приемы: морально-этические (нормы, которые сложились по мере распространения

- 12. 4. Политика безопасности Важность и сложность проблемы обеспечения безопасности требует выработки политики информационной безопасности, которая подразумевает

- 13. 4. Политика безопасности Базовые принципы политики безопасности: предоставление каждому сотруднику минимально уровня привилегий на доступ к

- 14. 4. Политика безопасности При определении политики безопасности для сети, имеющей выход в Интернет, специалисты рекомендуют разделить

- 15. 4. Политика безопасности Политика доступа к сетевым службам Интернета включает следующие пункты: Определение списка служб Интернета,

- 16. 4. Политика безопасности Политика доступа к ресурсам внутренней сети компании может быть выражена в одном из

- 17. 5. Базовые технологии безопасности. Шифрование Шифрование — это краеугольный камень всех служб информационной безопасности, будь то

- 18. 5. Базовые технологии безопасности. Шифрование Алгоритм шифрования считается раскрытым, если найдена процедура, позволяющая подобрать ключ за

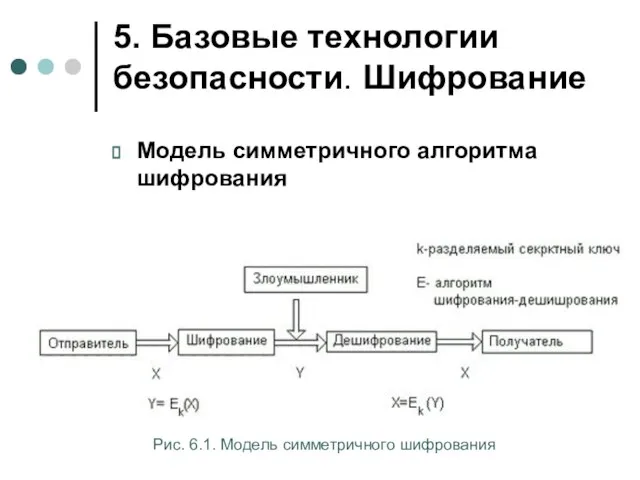

- 19. 5. Базовые технологии безопасности. Шифрование Модель симметричного алгоритма шифрования Рис. 6.1. Модель симметричного шифрования

- 20. 5. Базовые технологии безопасности. Шифрование На рис. 6.1 приведена классическая модель симметричной криптосистемы, теоретические основы которой

- 21. 5. Базовые технологии безопасности. Шифрование Модель является универсальной — если зашифрованные данные хранятся в компьютере и

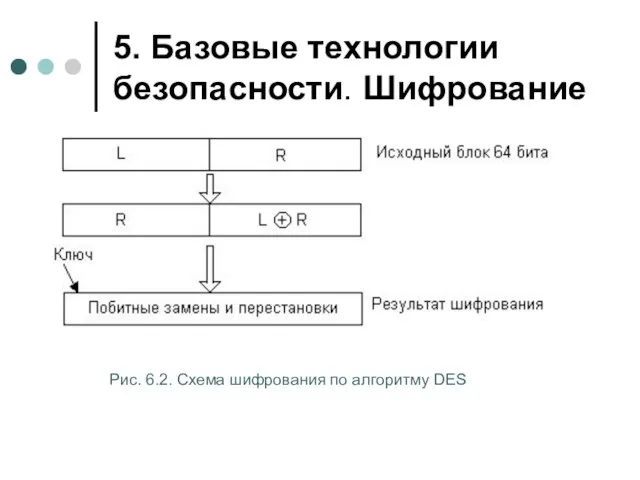

- 22. 5. Базовые технологии безопасности. Шифрование Рис. 6.2. Схема шифрования по алгоритму DES

- 23. 5. Базовые технологии безопасности. Шифрование В алгоритме DES данные шифруются поблочно. Перед шифрованием любая форма представления

- 24. 5. Базовые технологии безопасности. Шифрование Вот уже в течение двух десятков лет алгоритм DES испытывается на

- 25. 5. Базовые технологии безопасности. Шифрование В симметричных алгоритмах главную проблему представляют ключи. криптостойкость многих симметричных алгоритмов

- 26. 5. Базовые технологии безопасности. Шифрование Несимметричные алгоритмы шифрования В середине 70-х двое ученых — Винфилд Диффи

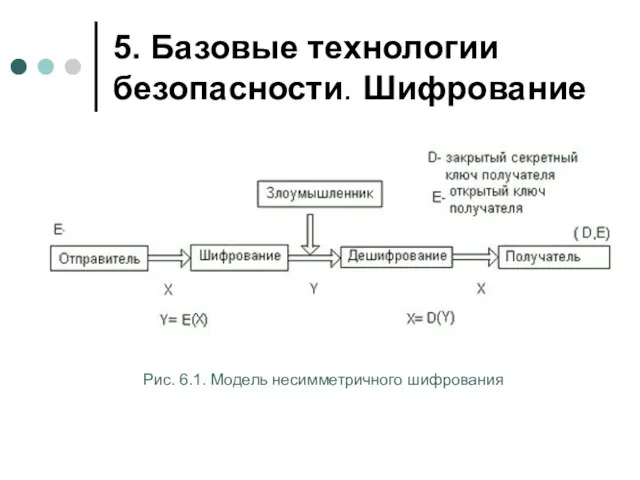

- 27. 5. Базовые технологии безопасности. Шифрование Рис. 6.1. Модель несимметричного шифрования

- 28. 5. Базовые технологии безопасности. Шифрование В модели криптосхемы с открытым ключом также три участника: отправитель, получатель,

- 29. 5. Базовые технологии безопасности. Шифрование Числа, используемые для шифрования и дешифрирования текста, не могут быть независимыми

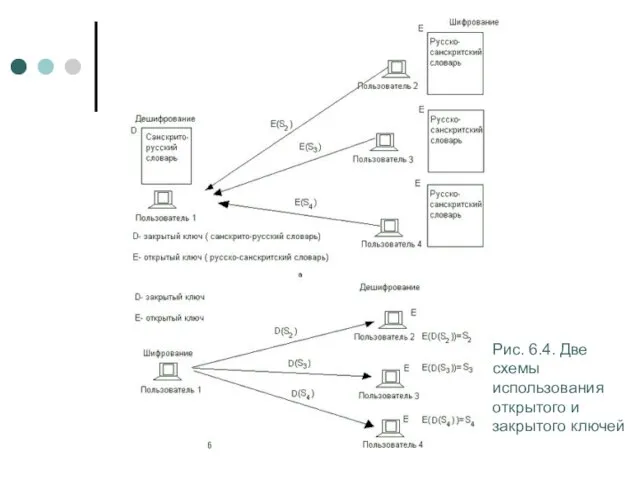

- 30. 5. Базовые технологии безопасности. Шифрование На рис. 6.4, б показана другая схема использования открытого и закрытого

- 31. Рис. 6.4. Две схемы использования открытого и закрытого ключей

- 32. 5. Базовые технологии безопасности. Шифрование Для того чтобы в сети все n абонентов имели возможность не

- 33. 5. Базовые технологии безопасности. Шифрование Хотя информация об открытом ключе не является секретной, ее нужно защищать

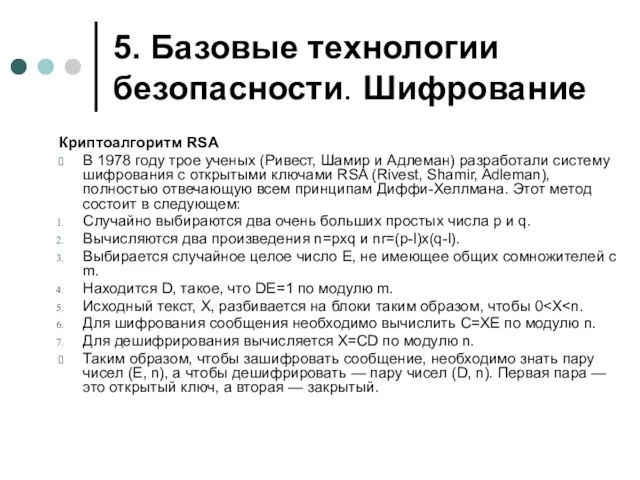

- 34. 5. Базовые технологии безопасности. Шифрование Криптоалгоритм RSA В 1978 году трое ученых (Ривест, Шамир и Адлеман)

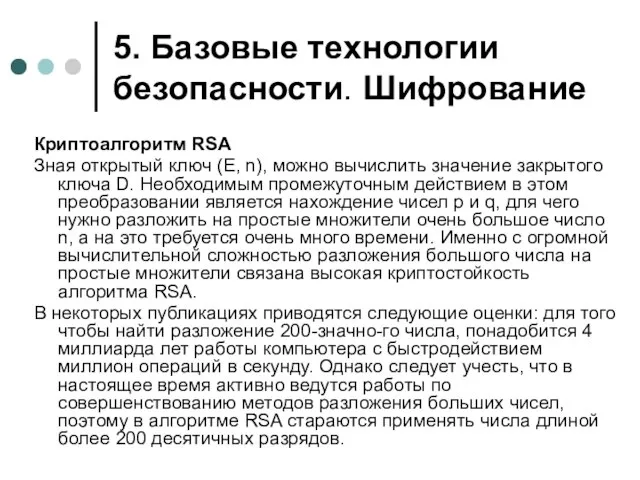

- 35. 5. Базовые технологии безопасности. Шифрование Криптоалгоритм RSA Зная открытый ключ (Е, n), можно вычислить значение закрытого

- 36. 5. Базовые технологии безопасности. Шифрование Криптоалгоритм RSA Программная реализация криптоалгоритмов типа RSA значительно сложнее и менее

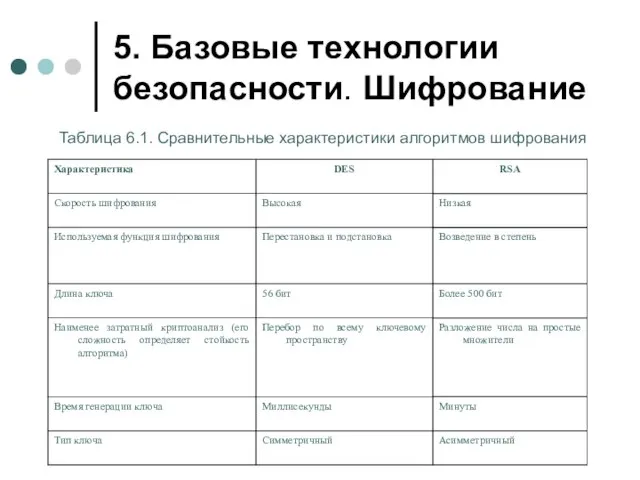

- 37. 5. Базовые технологии безопасности. Шифрование Таблица 6.1. Сравнительные характеристики алгоритмов шифрования

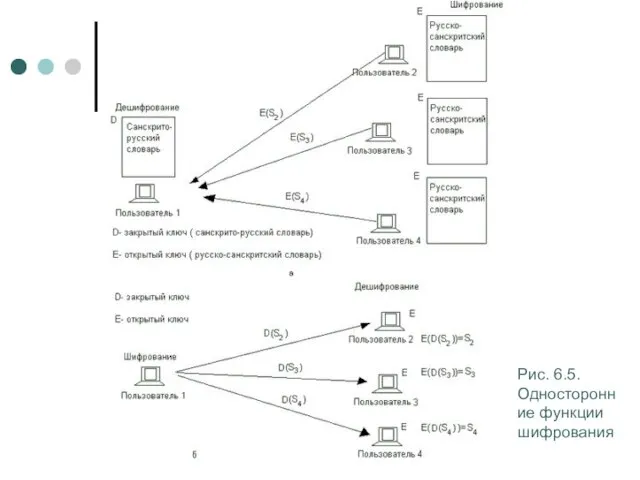

- 38. 5. Базовые технологии безопасности. Шифрование Односторонние функции шифрования Во многих базовых технологиях безопасности используется еще один

- 39. 5. Базовые технологии безопасности. Шифрование Односторонние функции шифрования Дайджест является своего рода контрольной суммой для исходного

- 40. Рис. 6.5. Односторонние функции шифрования

- 41. 5. Базовые технологии безопасности. Шифрование На рис. 6.5, б показан другой вариант использования односторонней функции шифрования

- 42. 5. Базовые технологии безопасности. Шифрование Построение односторонних функций является трудной задачей. Такого рода функции должны удовлетворять

- 43. 6. Аутентификация, авторизация, аудит Аутентификация (authentication) предотвращает доступ к сети нежелательных лиц и разрешает вход для

- 44. 6. Аутентификация, авторизация, аудит В процедуре аутентификации участвуют две стороны: одна сторона доказывает свою аутентичность, предъявляя

- 45. 6. Аутентификация, авторизация, аудит Сетевые службы аутентификации строятся на основе всех этих приемов, но чаще всего

- 46. 6. Аутентификация, авторизация, аудит Легальность пользователя может устанавливаться по отношению к различным системам. Так, работая в

- 47. 6. Аутентификация, авторизация, аудит В качестве объектов, требующих аутентификации, могут выступать не только пользователи, но и

- 48. 6. Аутентификация, авторизация, аудит В вычислительных сетях процедуры аутентификации часто реализуются теми же программными средствами, что

- 49. 6. Аутентификация, авторизация, аудит Авторизация доступа Средства авторизации (authorization) контролируют доступ легальных пользователей к ресурсам системы,

- 50. 6. Аутентификация, авторизация, аудит Избирательные права доступа реализуются в операционных системах универсального назначения. В наиболее распространенном

- 51. 6. Аутентификация, авторизация, аудит Мандатный подход к определению прав доступа заключается в том, что вся информация

- 52. 6. Аутентификация, авторизация, аудит Процедуры авторизации реализуются программными средствами, которые могут быть встроены в ОС или

- 53. 6. Аутентификация, авторизация, аудит В первой схеме сервер управляет процессом предоставления ресурсов пользователю. Главная цель таких

- 54. 6. Аутентификация, авторизация, аудит Подчеркнем, что системы аутентификации и авторизации совместно выполняют одну задачу, поэтому необходимо

- 55. 6. Аутентификация, авторизация, аудит Аудит (auditing) — фиксация в системном журнале событий, связанных с доступом к

- 56. 6. Аутентификация, авторизация, аудит Учет и наблюдение означает способность системы безопасности «шпионить» за выбранными объектами и

- 57. 7. Технология защищенного канала Технология защищенного канала призвана обеспечивать безопасность передачи данных по открытой транспортной сети,

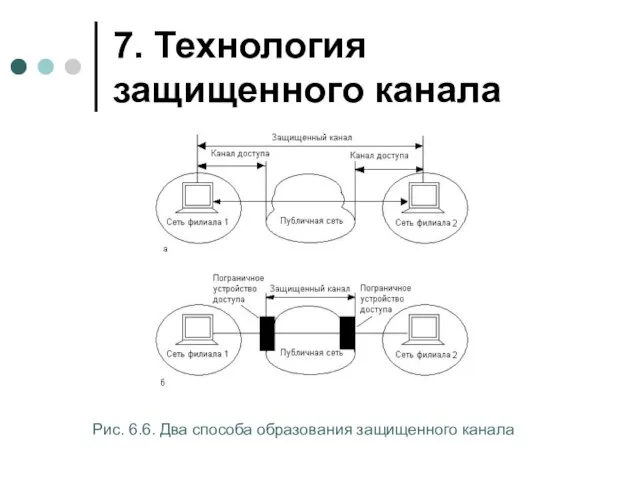

- 58. 7. Технология защищенного канала В зависимости от места расположения программного обеспечения защищенного канала различают две схемы

- 59. 7. Технология защищенного канала В первом случае защищенный канал образуется программными средствами, установленными на двух удаленных

- 60. 7. Технология защищенного канала Во втором случае клиенты и серверы не участвуют в создании защищенного канала

- 61. 7. Технология защищенного канала Рис. 6.6. Два способа образования защищенного канала

- 62. 8. Технологии аутентификации 8.1. Сетевая аутентификация на основе многоразового пароля В соответствии с базовым принципом «единого

- 63. 8.2. Аутентификация с использованием одноразового пароля Алгоритмы аутентификации, основанные на многоразовых паролях, не очень надежны. Более

- 64. 8.2. Аутентификация с использованием одноразового пароля Генерация одноразовых паролей может выполняться либо программно, либо аппаратно. Некоторые

- 65. 8.2. Аутентификация с использованием одноразового пароля Существуют и программные реализации средств аутентификации на основе одноразовых паролей

- 66. Технологии аутентификации Независимо от того, какую реализацию системы аутентификации на основе одноразовых паролей выбирает пользователь, он,

- 67. 8.3. Аутентификация на основе сертификатов Аутентификация с применением цифровых сертификатов является альтернативой использованию паролей и представляется

- 68. 8.3. Аутентификация на основе сертификатов Схема использования сертификатов Сертификат представляет собой электронную форму, в которой содержится

- 69. 8.3. Аутентификация на основе сертификатов Когда пользователь хочет подтвердить свою личность, он предъявляет свой сертификат в

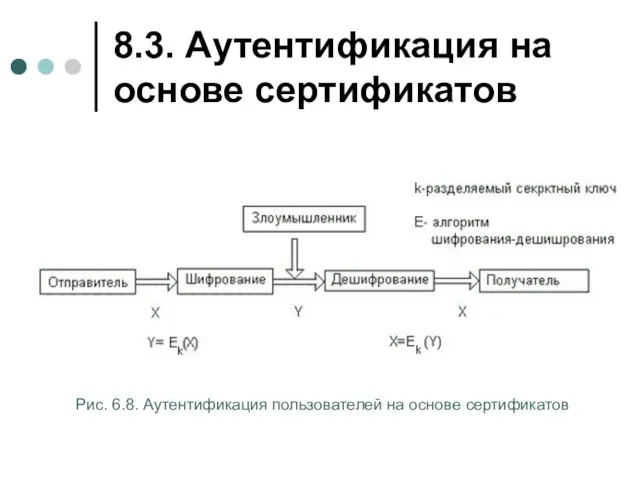

- 70. 8.3. Аутентификация на основе сертификатов Рис. 6.8. Аутентификация пользователей на основе сертификатов

- 71. 8.3. Аутентификация на основе сертификатов Сертификаты можно использовать не только для аутентификации, но и для предоставления

- 72. Сертифицирующие центры Сертификат является средством аутентификации Пользователя при его обращении к сетевым ресурсам, роль аутентифицирующей стороны

- 73. Сертифицирующие центры Функции сертифицирующей организации могут выполнять: само предприятие. В этом случае упрощается процедура первичной аутентификации

- 74. Сертифицирующие центры Сертификаты класса 1 предоставляют пользователю самый низкий уровень полномочий. Они могут быть использованы для

- 75. Сертифицирующие центры Механизм получения пользователем сертификата хорошо автоматизируется в сети в модели клиент-сервер, когда браузер выполняет

- 76. 8.4. Аутентификация информации Под аутентификацией информации в компьютерных системах понимают установление подлинности данных, полученных по сети,

- 77. 8.4. Аутентификация информации В компьютерных системах выделяют два вида аутентификации информации: аутентификация хранящихся массивов данных и

- 78. 9. Цифровая подпись Для решения задачи аутентификации информации используется концепция цифровой (или электронной) подписи. «Цифровая подпись»

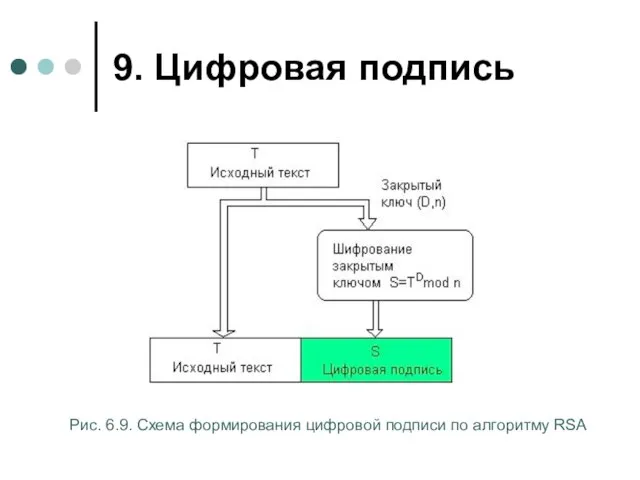

- 79. 9. Цифровая подпись До настоящего времени наиболее часто для построения схемы цифровой подписи использовался алгоритм RSA.

- 80. 9. Цифровая подпись Рис. 6.9. Схема формирования цифровой подписи по алгоритму RSA

- 81. 9. Цифровая подпись Если результат расшифровки цифровой подписи совпадает с открытой частью сообщения, то считается, что

- 82. 9. Цифровая подпись Цифровые подписи применяются к тексту до того, как он шифруется. Если помимо снабжения

- 83. 10. Аутентификация программных кодов Компания Microsoft разработала средства для доказательства аутентичности программных кодов, распространяемых через Интернет.

- 85. Скачать презентацию

Путешествие по "Стране Законии"

Путешествие по "Стране Законии" Логарифмическая функция, ее свойства и график. Логарифмическая спираль

Логарифмическая функция, ее свойства и график. Логарифмическая спираль История радиоуправления. Лекция 6

История радиоуправления. Лекция 6 Продвижение приложений в Моем Мире и Одноклассниках Роман Новиков Платформа@Mail.Ru

Продвижение приложений в Моем Мире и Одноклассниках Роман Новиков Платформа@Mail.Ru Модели олигополии: обзор. Часть 2. Олигополия со сговором. Олигополия с барьерами входа

Модели олигополии: обзор. Часть 2. Олигополия со сговором. Олигополия с барьерами входа Активизация познавательных процессов младших школьников Учитель средней школы № 43 Жолудева А. В.

Активизация познавательных процессов младших школьников Учитель средней школы № 43 Жолудева А. В. Виды энергии

Виды энергии Нам всем уютно в нашем 8а!

Нам всем уютно в нашем 8а! Светлана Дружкова. Работы

Светлана Дружкова. Работы Рисование геометрического орнамента в квадрате

Рисование геометрического орнамента в квадрате О стилях семейного воспитания Родительское собрание 2 класс

О стилях семейного воспитания Родительское собрание 2 класс Анализ бухгалтерской отчетности общества с ограниченной ответственностью Кока - Кола Софт Дринк Консалтинг

Анализ бухгалтерской отчетности общества с ограниченной ответственностью Кока - Кола Софт Дринк Консалтинг Представление о мультимедийных продуктах

Представление о мультимедийных продуктах The British museam library

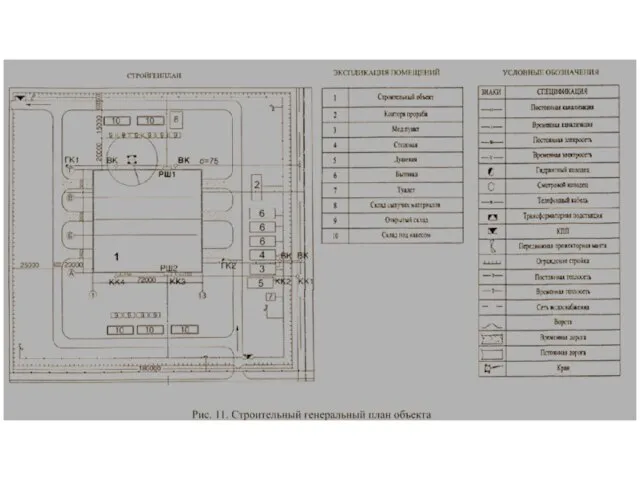

The British museam library  Технологическое проектирование строительных процессов. Стройтехплан

Технологическое проектирование строительных процессов. Стройтехплан Службы сопровождения в коррекционно-развивающем образовании. Уровни сопровождения системный и индивидуальный

Службы сопровождения в коррекционно-развивающем образовании. Уровни сопровождения системный и индивидуальный Итоги деятельности ОАО «Ярославская электросетевая компания» за 2009 год

Итоги деятельности ОАО «Ярославская электросетевая компания» за 2009 год Презентация на тему Информационное обеспечение международной перевозки грузов

Презентация на тему Информационное обеспечение международной перевозки грузов  Vrais amis

Vrais amis Сущность понятия

Сущность понятия Лаборатория юного исследователя за 2020-2021 уч. год

Лаборатория юного исследователя за 2020-2021 уч. год GLOBAL SOLUTIONS LTD. Регус Капитал Плаза125047, Москва,4й Лесной пер., д. 4,тел. +7 495 641 37 20факс +7 495 225 85

GLOBAL SOLUTIONS LTD. Регус Капитал Плаза125047, Москва,4й Лесной пер., д. 4,тел. +7 495 641 37 20факс +7 495 225 85  Презентация на тему Викторина по Франции

Презентация на тему Викторина по Франции Семантика слова

Семантика слова Растениеводство в нашем крае

Растениеводство в нашем крае Профильное обучение и предпрофильная подготовка как ресурс социально-экономического развития Санкт-Петербурга.

Профильное обучение и предпрофильная подготовка как ресурс социально-экономического развития Санкт-Петербурга. Авиатехника 1 звук

Авиатехника 1 звук Конфликт – столкновение двух или более сторон с целью реализации их интересов в условиях противодействия

Конфликт – столкновение двух или более сторон с целью реализации их интересов в условиях противодействия