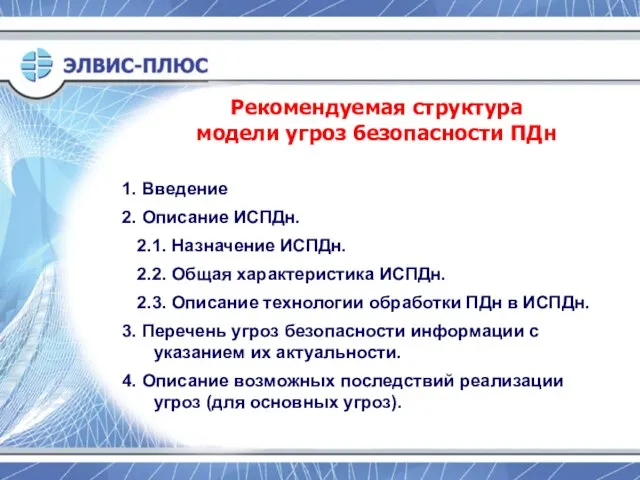

в ИСПДн.

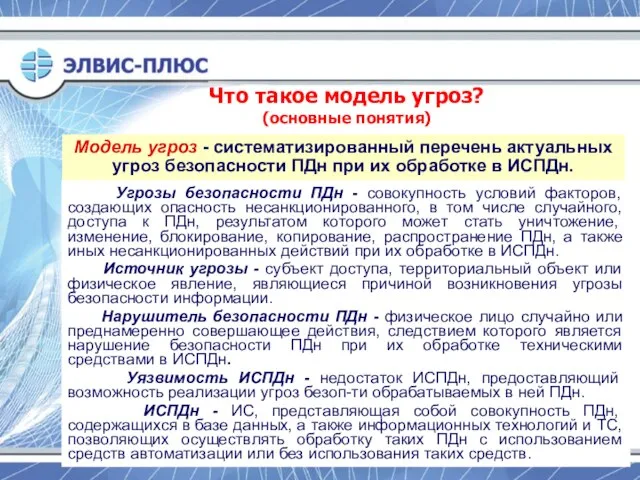

Что такое модель угроз?

(основные понятия)

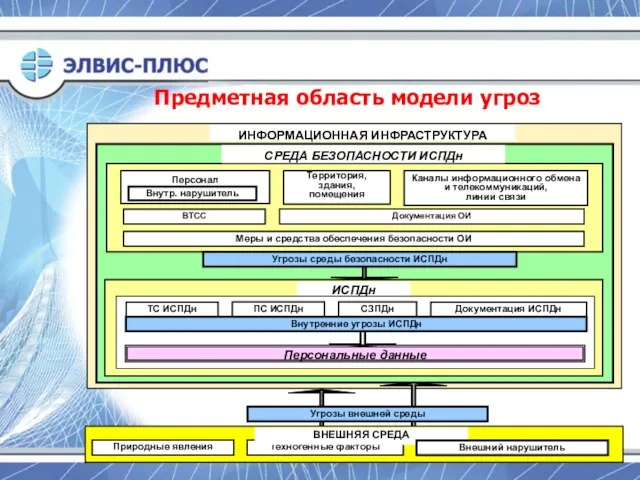

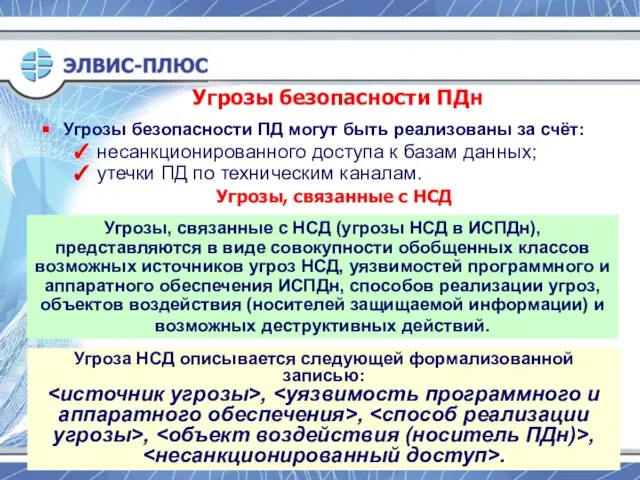

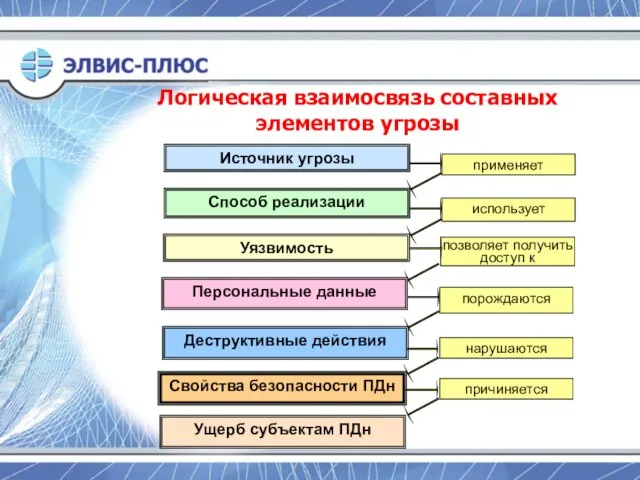

Угрозы безопасности ПДн - совокупность условий факторов, создающих опасность несанкционированного, в том числе случайного, доступа к ПДн, результатом которого может стать уничтожение, изменение, блокирование, копирование, распространение ПДн, а также иных несанкционированных действий при их обработке в ИСПДн.

Источник угрозы - субъект доступа, территориальный объект или физическое явление, являющиеся причиной возникновения угрозы безопасности информации.

Нарушитель безопасности ПДн - физическое лицо случайно или преднамеренно совершающее действия, следствием которого является нарушение безопасности ПДн при их обработке техническими средствами в ИСПДн.

Уязвимость ИСПДн - недостаток ИСПДн, предоставляющий возможность реализации угроз безоп-ти обрабатываемых в ней ПДн.

ИСПДн - ИС, представляющая собой совокупность ПДн, содержащихся в базе данных, а также информационных технологий и ТС, позволяющих осуществлять обработку таких ПДн с использованием средств автоматизации или без использования таких средств.

Иллюстрации к басням И.А.Крылова

Иллюстрации к басням И.А.Крылова Мозаика управленческого общения

Мозаика управленческого общения Программа Катюша-обыкновенное чудо

Программа Катюша-обыкновенное чудо Тема 1

Тема 1 Аудит СМК. Управление качеством в наукоемких производствах - так обозначены вспомогательные слайды

Аудит СМК. Управление качеством в наукоемких производствах - так обозначены вспомогательные слайды Центральная Россия. Природные условия и природные ресурсы

Центральная Россия. Природные условия и природные ресурсы ВКР: Организация технологического процесса горячего цеха предприятия общественного питания

ВКР: Организация технологического процесса горячего цеха предприятия общественного питания Жанры кино

Жанры кино Решение уравнений, приводимых к квадратным

Решение уравнений, приводимых к квадратным Одноклеточные паразиты

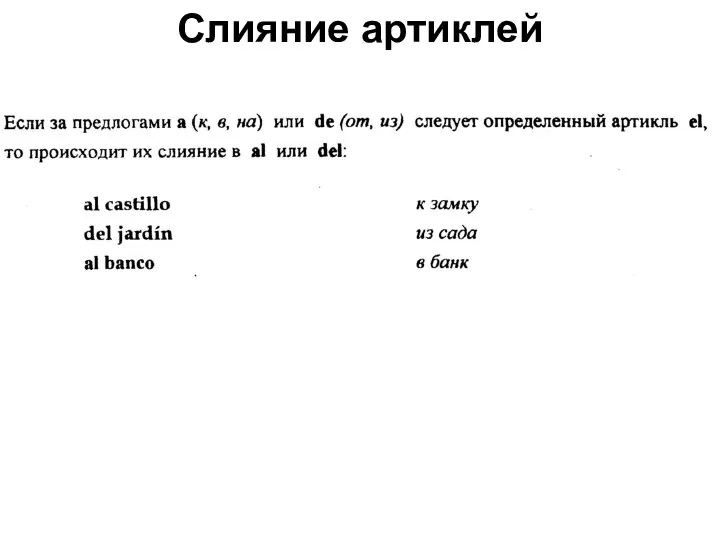

Одноклеточные паразиты Слияние артиклей

Слияние артиклей Долина гейзеров на Камчатке

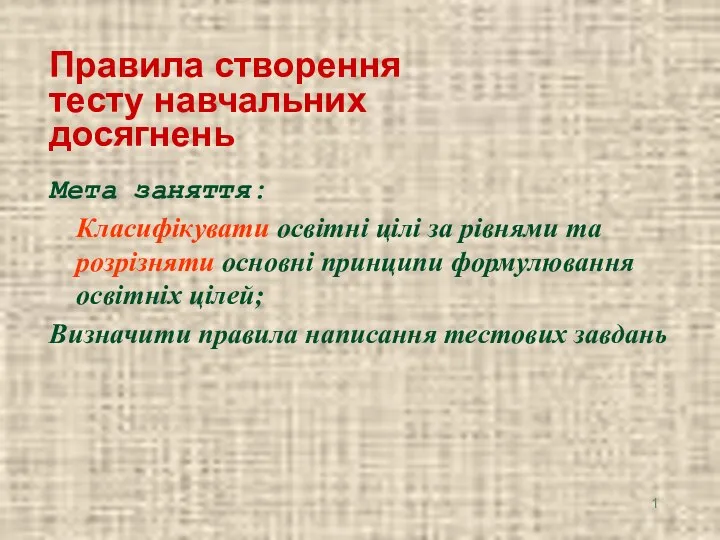

Долина гейзеров на Камчатке Правила створення тесту навчальних досягнень

Правила створення тесту навчальних досягнень Взаимосвязь и взаимодействие понятий стимул, стимулирование, мотив, мотивация в процессе трудовой деятельности персонала

Взаимосвязь и взаимодействие понятий стимул, стимулирование, мотив, мотивация в процессе трудовой деятельности персонала Первоначальные действия при реанимации

Первоначальные действия при реанимации  Хореографічна обдарованість

Хореографічна обдарованість РАСШИРЕНИЕ ВОЗМОЖНОСТЕЙ ТЕЛЕФОННЫХ ПЕРЕГОВОРОВ ОСУЖДЕННЫХ ОРГАНИЗАЦИЕЙ ВИЗУАЛЬНОГО КОНТАКТА.

РАСШИРЕНИЕ ВОЗМОЖНОСТЕЙ ТЕЛЕФОННЫХ ПЕРЕГОВОРОВ ОСУЖДЕННЫХ ОРГАНИЗАЦИЕЙ ВИЗУАЛЬНОГО КОНТАКТА. Биоритмы человека

Биоритмы человека Арабские ремесла

Арабские ремесла МБОУ «Средняя общеобразовательная школа №169»

МБОУ «Средняя общеобразовательная школа №169» Метод проектов как инструмент оценки формирования УУД учащихся в образовательном пространстве школы

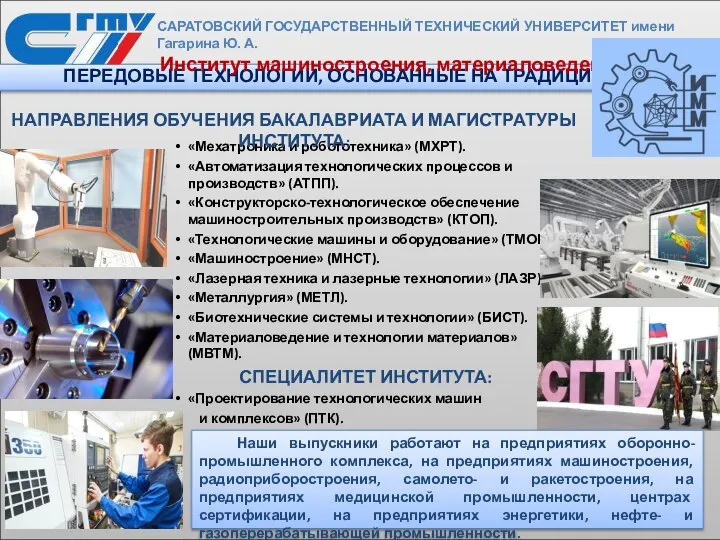

Метод проектов как инструмент оценки формирования УУД учащихся в образовательном пространстве школы Передовые технологии, основанные на традициях

Передовые технологии, основанные на традициях Презентация на тему Наш портфель

Презентация на тему Наш портфель 14.08.2012 июль 2010. 14.08.2012 Рынок супов быстрого приготовления Рынок супов быстрого приготовления в России достаточно велик и стабилен п

14.08.2012 июль 2010. 14.08.2012 Рынок супов быстрого приготовления Рынок супов быстрого приготовления в России достаточно велик и стабилен п Как написать сочинение

Как написать сочинение Создание эскиза народной одежды

Создание эскиза народной одежды “Найди лишнюю картинку” Уен “Нәрсә артык?”. Игра

“Найди лишнюю картинку” Уен “Нәрсә артык?”. Игра ПАМЯТКА РОДИТЕЛЯМот ребёнка

ПАМЯТКА РОДИТЕЛЯМот ребёнка