Содержание

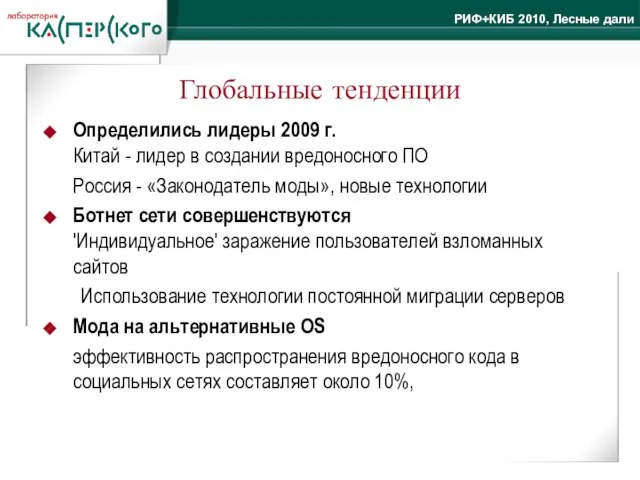

- 2. Глобальные тенденции Определились лидеры 2009 г. Китай - лидер в создании вредоносного ПО Россия - «Законодатель

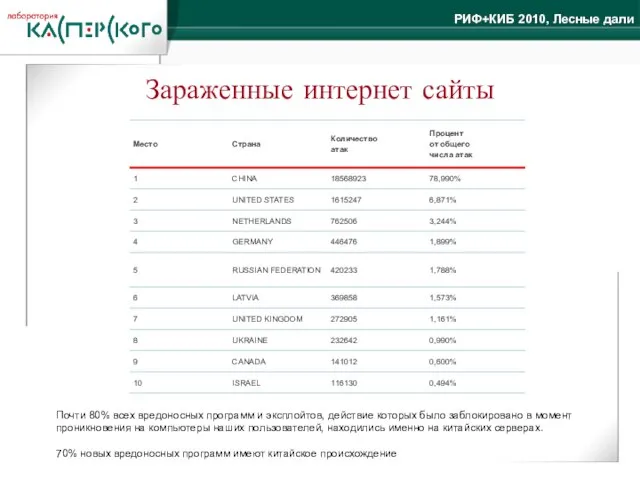

- 3. Зараженные интернет сайты Почти 80% всех вредоносных программ и эксплойтов, действие которых было заблокировано в момент

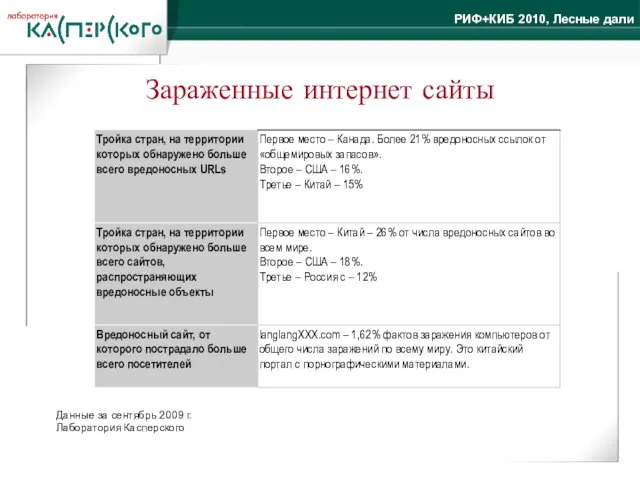

- 4. Зараженные интернет сайты Данные за сентябрь 2009 г. Лаборатория Касперского

- 5. Зараженные компьютеры По итогам работы KSN в 2009 году: компьютеры жителей 215 стран и регионов мира

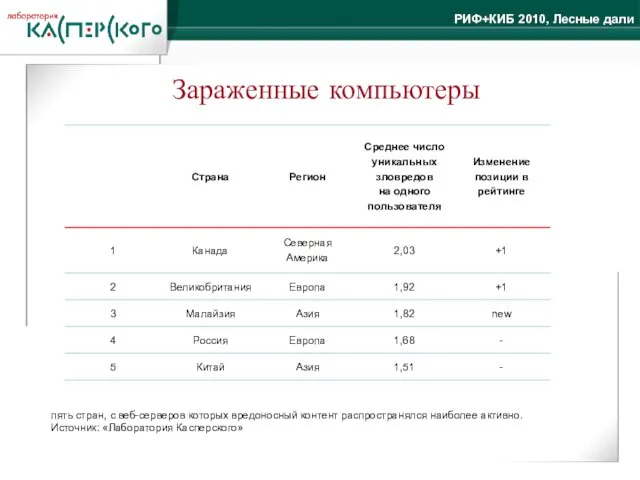

- 6. Зараженные компьютеры пять стран, с веб-серверов которых вредоносный контент распространялся наиболее активно. Источник: «Лаборатория Касперского»

- 7. Веб-атака – загрузка и установка вредоносного ПО с заражённого веб-сайта без ведома пользователя. 74% всего обнаруженного

- 8. Масштабы проблемы 1,3% поисковых запросов в Google дает по меньшей мере один URL-адрес, помеченный как «опасный»

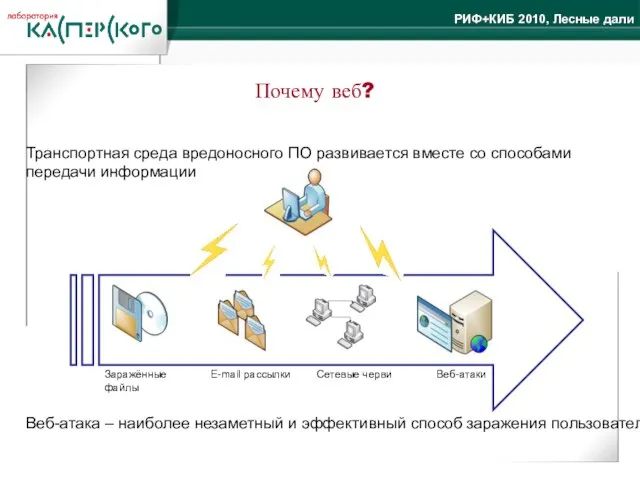

- 9. Почему веб? Веб-атака – наиболее незаметный и эффективный способ заражения пользователя Транспортная среда вредоносного ПО развивается

- 10. HTML IE, Opera … Trojan PSW Passwords

- 11. Механизм создания ботнетсети Самыми популярными являются следующие уязвимости: CVE-2007-5659 CVE-2006-0003 CVE-2006-5820 CVE-2007-5779 CVE-2008-1472 CVE-2007-0018 CVE-2006-4777 CVE-2006-3730

- 12. Механизм создания ботнетсети Вирусописатель – заражение компьютеров пользователей с помощью троянский программ. Объединение компьютеров в бот-нет

- 13. Структура ботнета Схема работы буткита с серверами

- 14. Технология веб-атаки - заражение сайта Внедрение в код веб-страниц вызова вредоносного ПО с внешнего ресурса Примеры:

- 15. Инструменты заражения Инструментарий, использующий уязвимости QuickTime, Adobe Flash Player, Adobe Reader, RealPlayer, WinZip и пр. ПО,

- 16. Зараженные интернет сайты Социальная инженерия. Например, атакующий присылает по электронной почте письмо, содержащее ссылку на интересный

- 17. Экономика ботнетов Требование скачать программу для просмотра файла

- 18. Экономика ботнетов Требование скачать программу для просмотра файла

- 19. Экономика ботнетов Установка программ на компьютеры пользователей разных стран оплачивается фирмами по-разному. Например, за установку вредоносной

- 20. Уязвимости в приложениях Распределение уязвимостей по компаниям-производителям уязвимых приложений Рейтинг наиболее уязвимых программ Adobe Flash Player

- 21. Атаки на социальные сети Почему уязвимы социальные сети между пользователями социальной сети устанавливаются доверительные отношения социальные

- 22. Атаки на игровые сервисы В 2008 году ситуация, к сожалению, ухудшилась: за год нами было обнаружено

- 23. Атаки на игровые сервисы В 2009 году для распространения вредоносных программ, ворующих пароли к онлайн-играм, злоумышленники

- 24. Любимые хостинги вирусописателей Просмотрев список наиболее популярных доменов второго уровня, мы довольно быстро обнаружили причину, по

- 25. Любимые хостинги вирусописателей Страны, на ресурсах которых размещены вредоносные программы На эту пятерку приходится 63,43% всех

- 26. Мода на альтернативные OS Вредоносные программы для Unix-подобных систем имеют совсем другие цели. Они остаются незамеченными

- 27. Спам, Особенности месяца Доля спама в почтовом трафике по сравнению с августом увеличилась на 1,2% и

- 28. Доля спама в Рунете в сентябре 2009

- 29. Тенденции 2009 года Malware 2.5 На смену концепции Malware 2.0 приходит новая. Концепция функционирования гигантских распределенных

- 30. Тенденции 2009 года Фишинг/мошенничество Конкуренция среди фишеров растет. Для обмана пользователей простейшей подделки сайта банка будет

- 31. Вопросы?

- 32. Спасибо за внимание!

- 33. Атаки на социальные сети Миграция пользовательских данных с персонального компьютера в Сеть Использование одного аккаунта для

- 34. Количество вредоносных программ атакующих пользователей социальных сетей В конце 2008 года в коллекции «Лаборатории Касперского» содержалось

- 35. Количество вредоносных программ Согласно прогнозам компаний RelevantView и eVOC Insights, количество пользователей социальных сетей в 2009

- 37. Скачать презентацию