Содержание

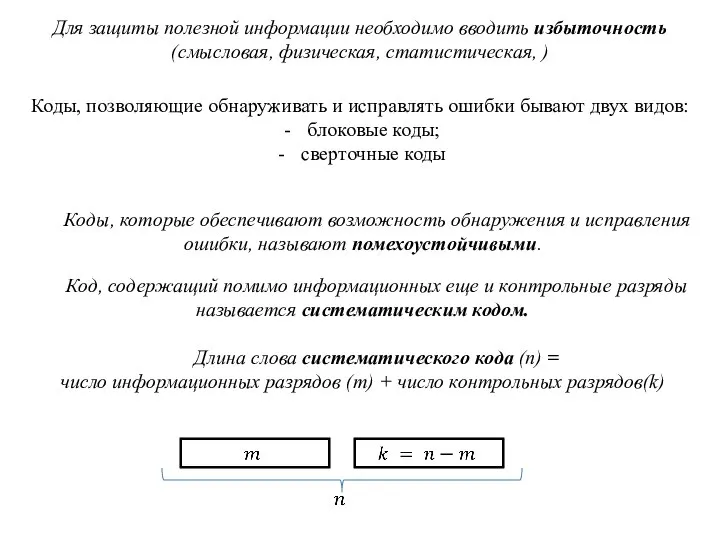

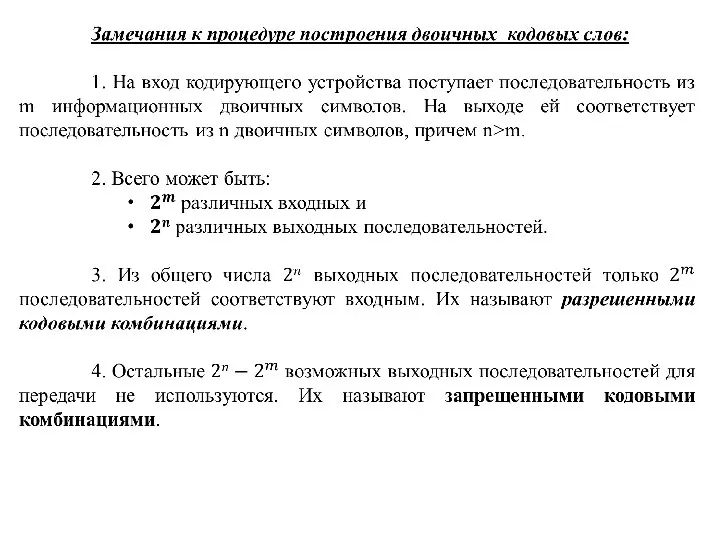

- 2. Для защиты полезной информации необходимо вводить избыточность (смысловая, физическая, статистическая, ) Коды, позволяющие обнаруживать и исправлять

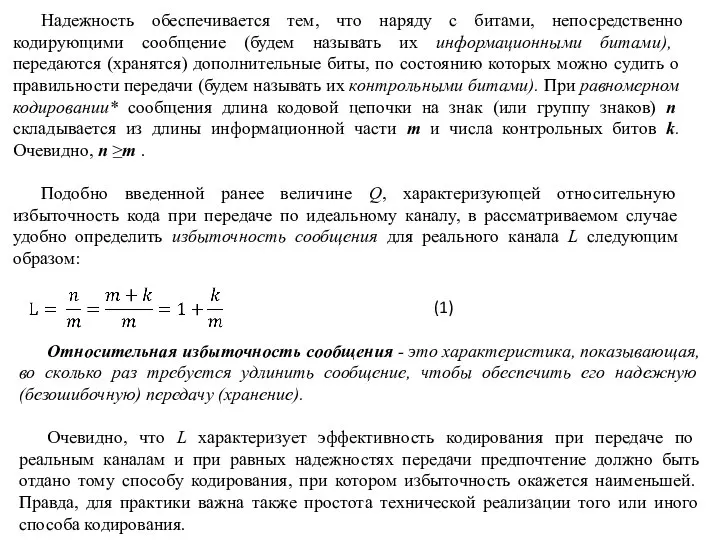

- 3. Надежность обеспечивается тем, что наряду с битами, непосредственно кодирующими сообщение (будем называть их информационными битами), передаются

- 4. Задача обнаружения ошибки может быть решена довольно легко. Достаточно передавать каждую букву сообщения дважды. Например, при

- 5. Например, для информационного байта 01010100 бит четности будет иметь значение 1, а для байта 11011011 бит

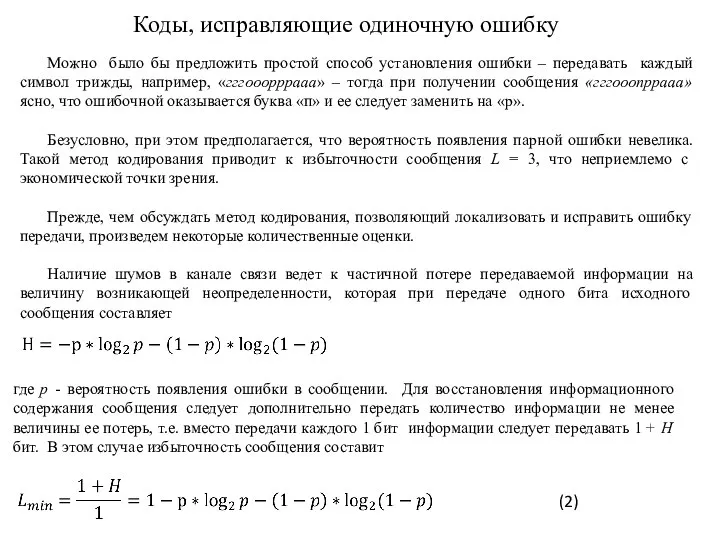

- 6. Можно было бы предложить простой способ установления ошибки – передавать каждый символ трижды, например, «гггооорррааа» –

- 7. Приведенную избыточность следует считать минимальной (это указывает ее индекс), поскольку при передаче сообщения по каналу, характеризуемому

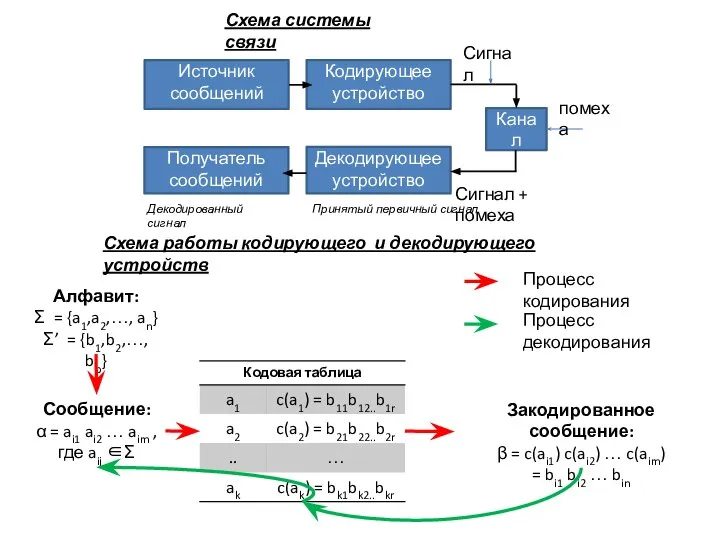

- 8. Источник сообщений Кодирующее устройство Канал Получатель сообщений Декодирующее устройство Сигнал Сигнал + помеха Принятый первичный сигнал

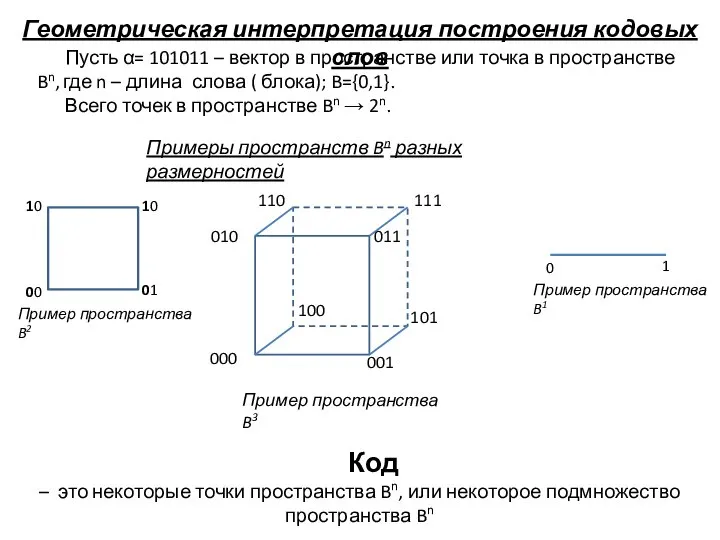

- 9. Геометрическая интерпретация построения кодовых слов Пусть α= 101011 – вектор в пространстве или точка в пространстве

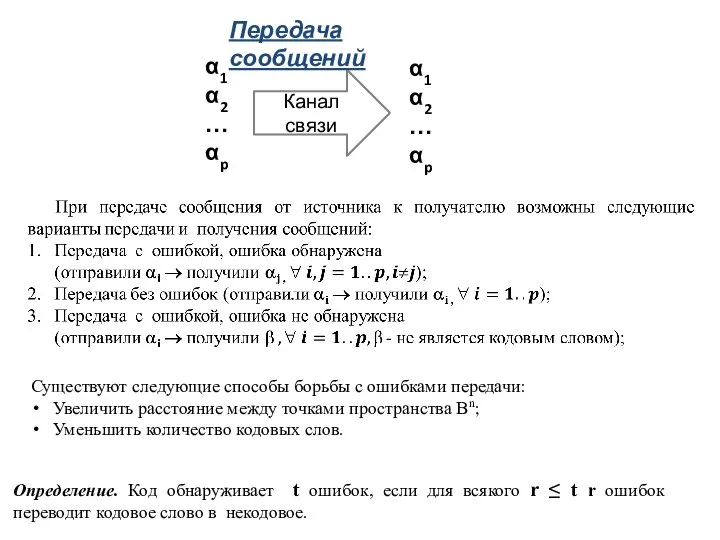

- 11. α1 α2 … αp Канал связи α1 α2 … αp Передача сообщений Существуют следующие способы борьбы

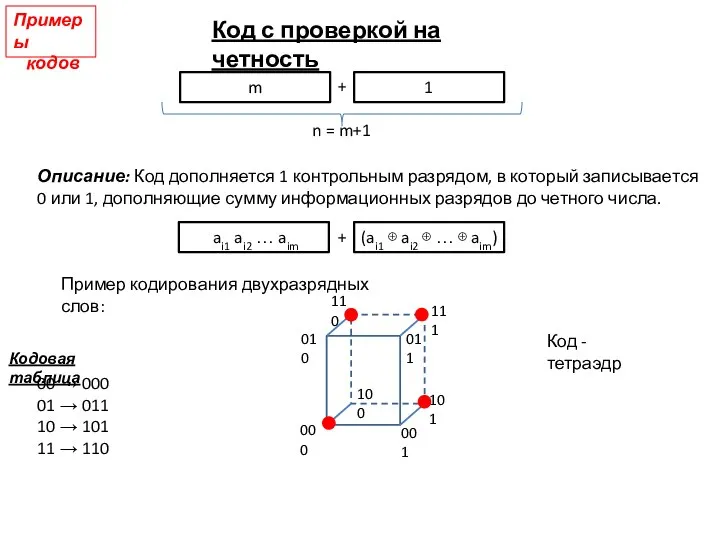

- 12. Код с проверкой на четность m 1 n = m+1 Описание: Код дополняется 1 контрольным разрядом,

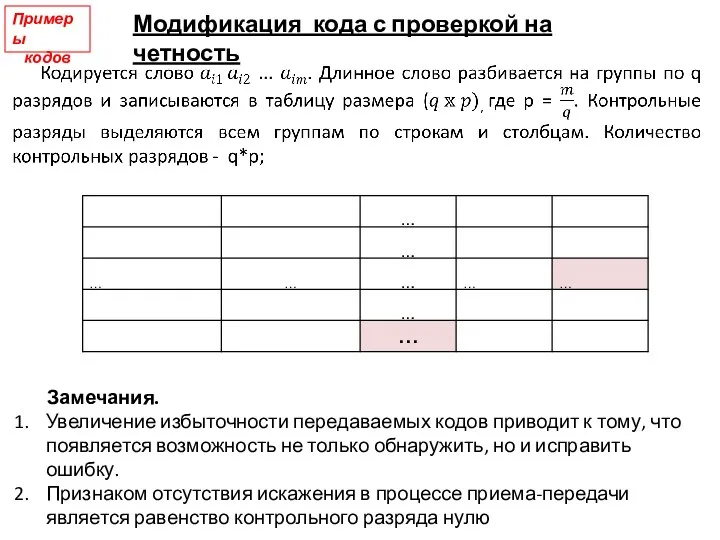

- 13. Примеры кодов Замечания. Увеличение избыточности передаваемых кодов приводит к тому, что появляется возможность не только обнаружить,

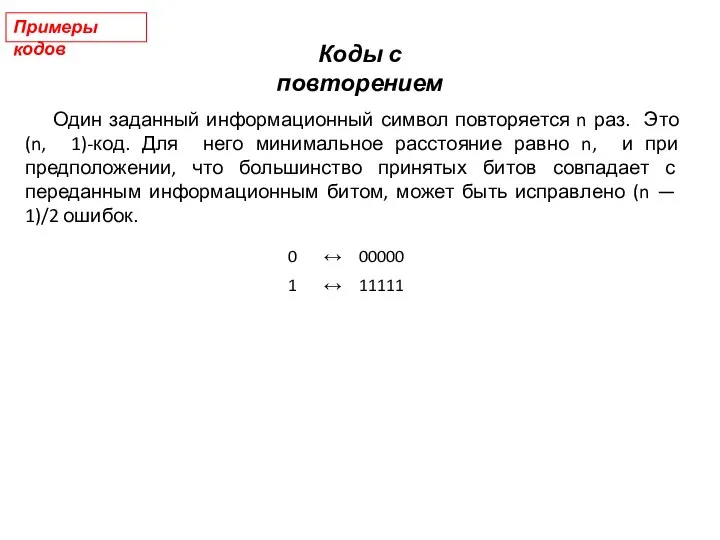

- 14. Примеры кодов Один заданный информационный символ повторяется n раз. Это (n, 1)-код. Для него минимальное расстояние

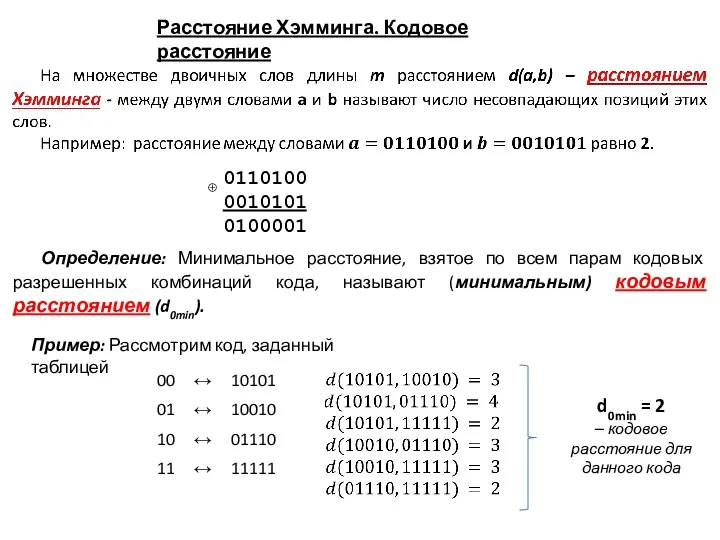

- 15. Определение: Минимальное расстояние, взятое по всем парам кодовых разрешенных комбинаций кода, называют (минимальным) кодовым расстоянием (d0min).

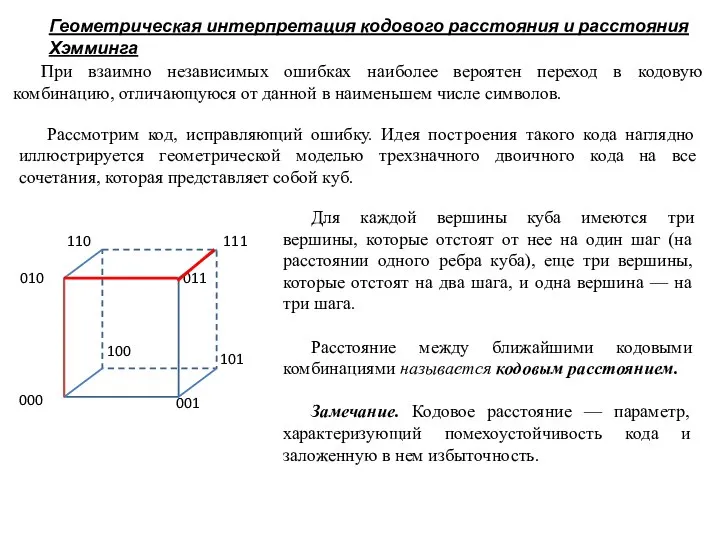

- 16. При взаимно независимых ошибках наиболее вероятен переход в кодовую комбинацию, отличающуюся от данной в наименьшем числе

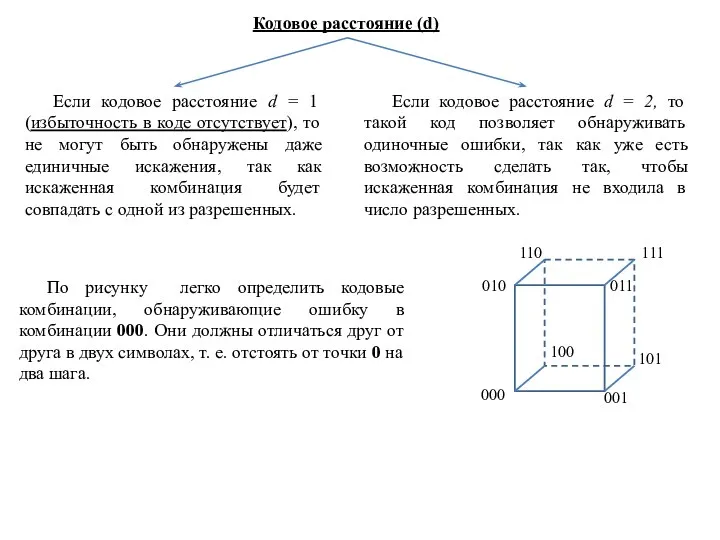

- 17. Кодовое расстояние (d) Если кодовое расстояние d = 1 (избыточность в коде отсутствует), то не могут

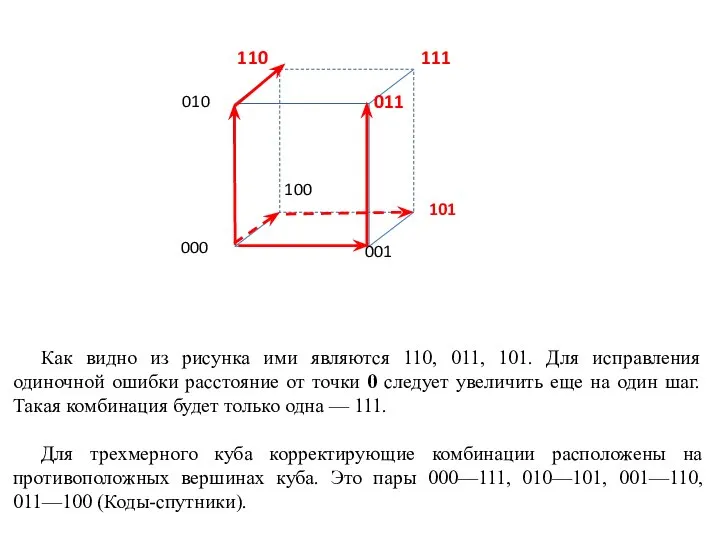

- 18. Как видно из рисунка ими являются 110, 011, 101. Для исправления одиночной ошибки расстояние от точки

- 19. Идея исправления ошибки в кодах-спутниках весьма проста. Главное, чтобы при искажении любой комбинации не могла быть

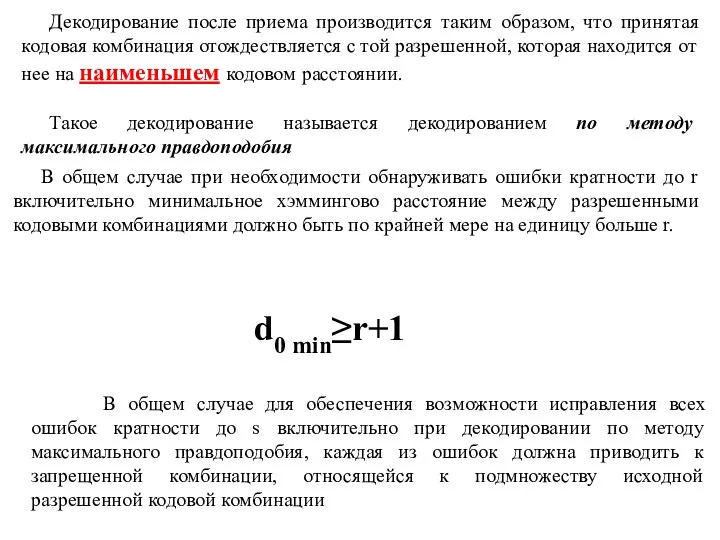

- 20. В общем случае при необходимости обнаруживать ошибки кратности до r включительно минимальное хэммингово расстояние между разрешенными

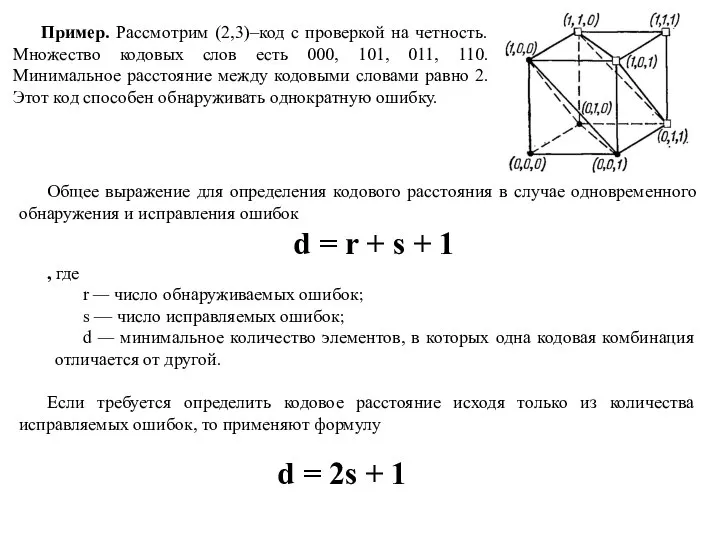

- 21. Пример. Рассмотрим (2,3)–код с проверкой на четность. Множество кодовых слов есть 000, 101, 011, 110. Минимальное

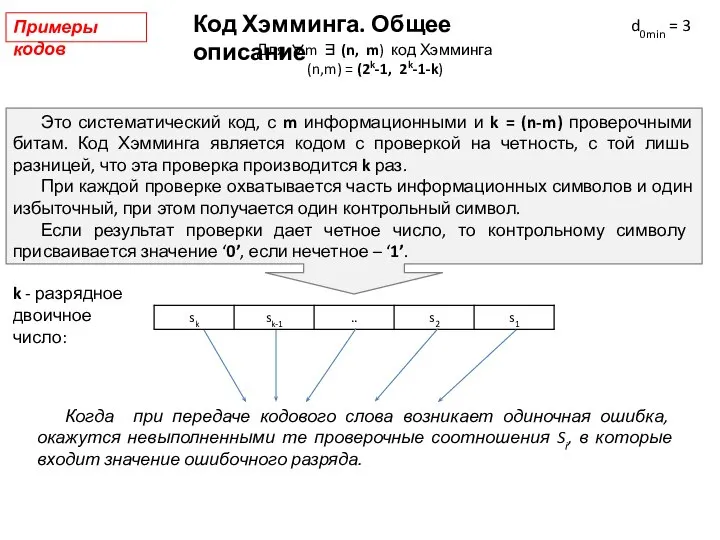

- 22. Код Хэмминга. Общее описание d0min = 3 Когда при передаче кодового слова возникает одиночная ошибка, окажутся

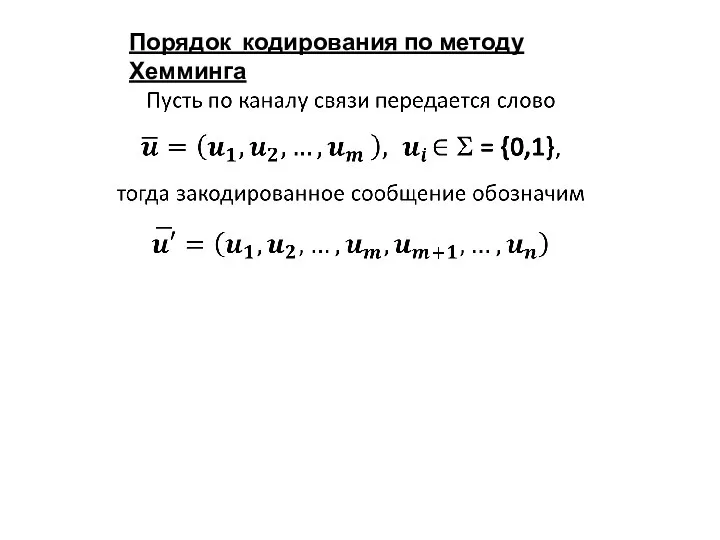

- 23. Порядок кодирования по методу Хемминга

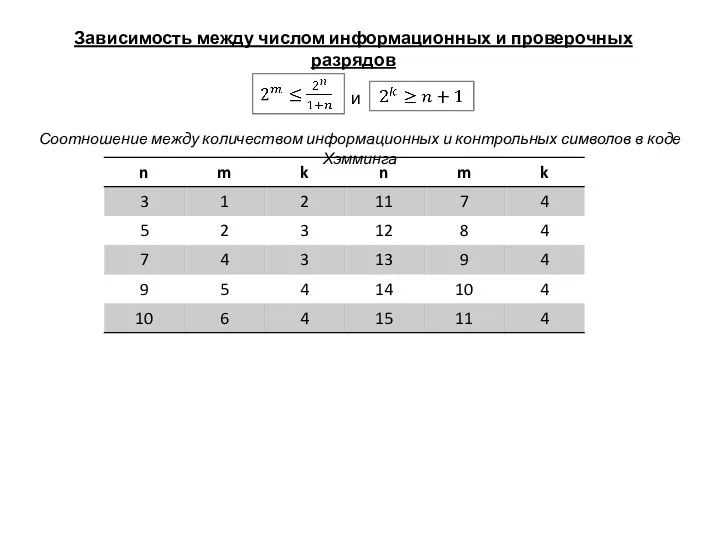

- 24. и Зависимость между числом информационных и проверочных разрядов Соотношение между количеством информационных и контрольных символов в

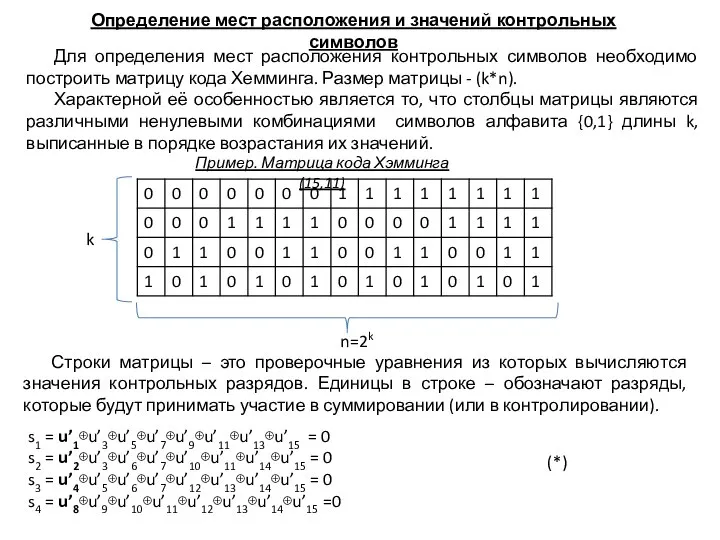

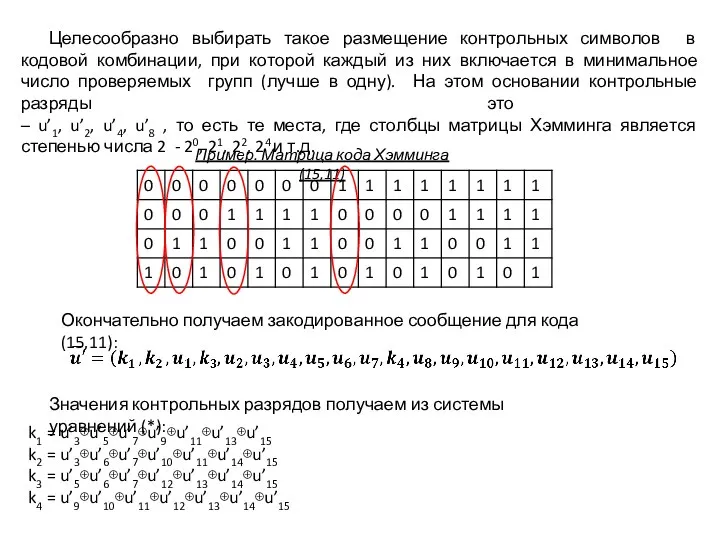

- 25. Пример. Матрица кода Хэмминга (15,11) Определение мест расположения и значений контрольных символов Строки матрицы – это

- 26. Целесообразно выбирать такое размещение контрольных символов в кодовой комбинации, при которой каждый из них включается в

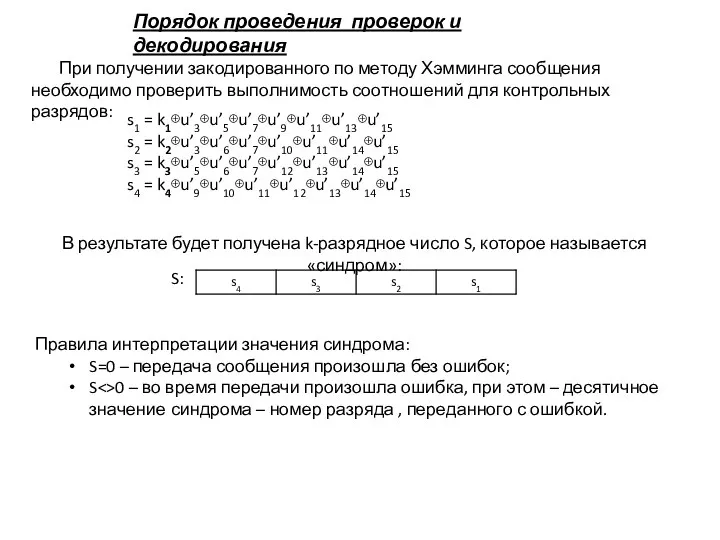

- 27. Порядок проведения проверок и декодирования При получении закодированного по методу Хэмминга сообщения необходимо проверить выполнимость соотношений

- 28. Алгоритм декодирования кода Хэмминга: Провести проверку всех битов чётности Если все биты чётности верны, то перейти

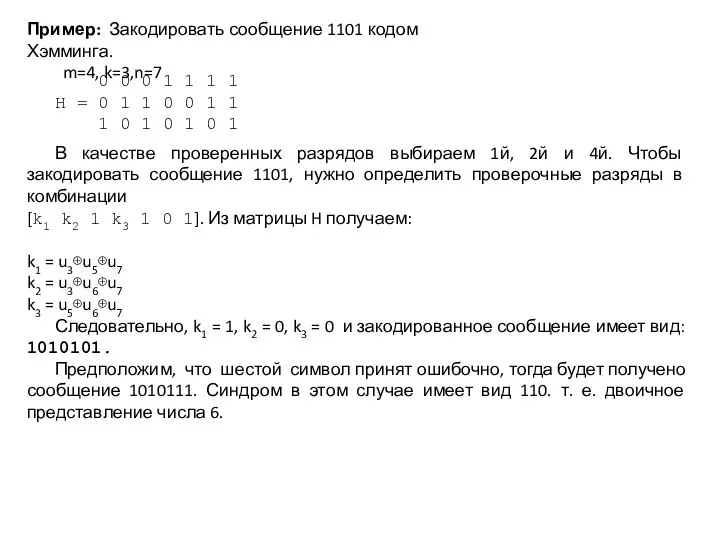

- 29. Пример: Закодировать сообщение 1101 кодом Хэмминга. m=4, k=3,n=7 0 0 0 1 1 1 1 H

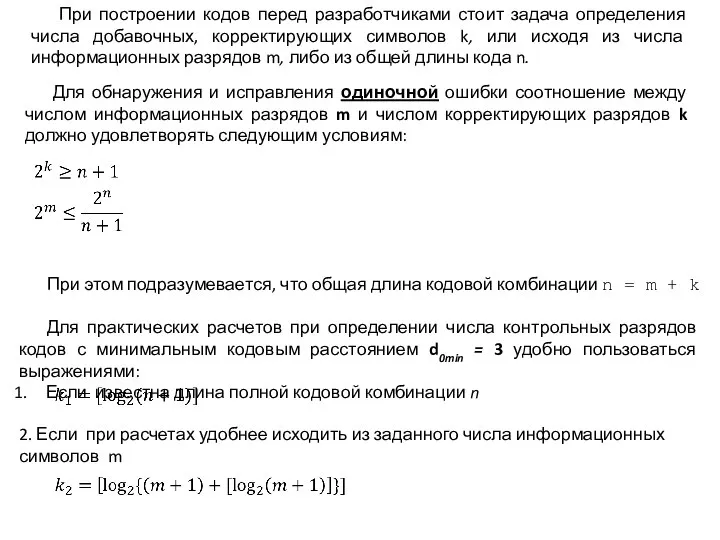

- 30. Для обнаружения и исправления одиночной ошибки соотношение между числом информационных разрядов m и числом корректирующих разрядов

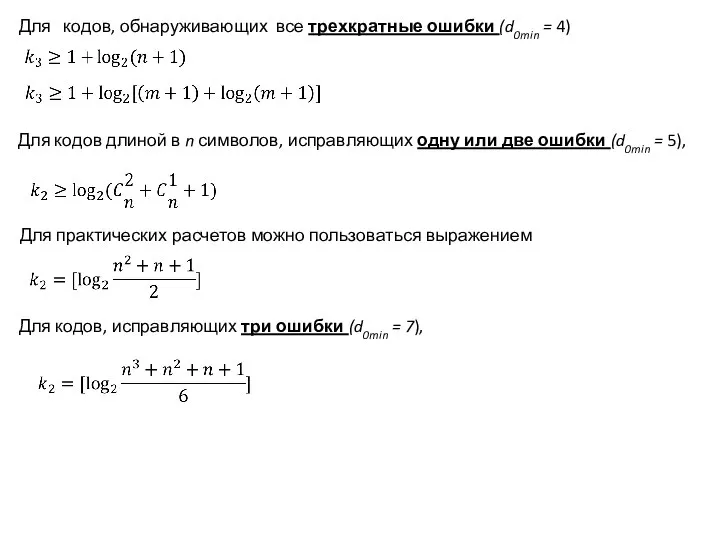

- 31. Для кодов, обнаруживающих все трехкратные ошибки (d0min = 4) Для кодов длиной в n символов, исправляющих

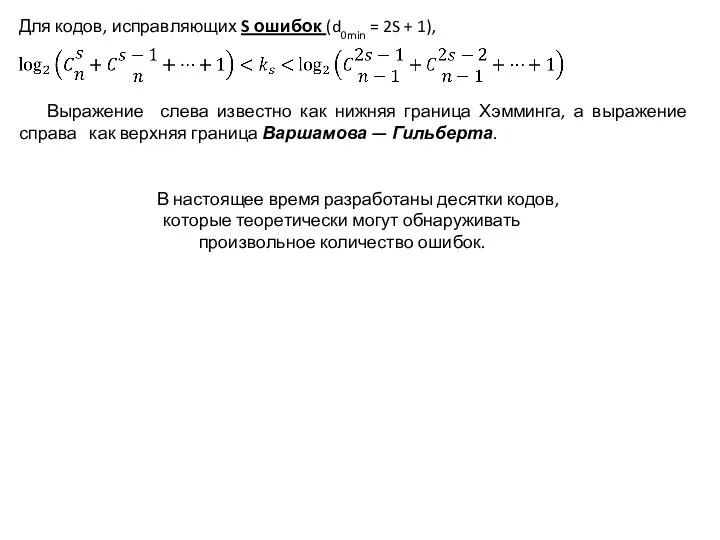

- 32. Для кодов, исправляющих S ошибок (d0min = 2S + 1), В настоящее время разработаны десятки кодов,

- 34. Скачать презентацию

Математическая игра«Счастливый случай» (9-10 класс)

Математическая игра«Счастливый случай» (9-10 класс) Apostel Paulus/ Paulus von Tarsus

Apostel Paulus/ Paulus von Tarsus Животные в космосе

Животные в космосе Балет

Балет кп.ppt

кп.ppt Договор возмездного оказания услуг Выполнил: студент IV курса группа ДС-04 Шацких Алексей

Договор возмездного оказания услуг Выполнил: студент IV курса группа ДС-04 Шацких Алексей «Единое образовательное пространство ГОУ СОШ №126: проблемы создания и перспективы развития»

«Единое образовательное пространство ГОУ СОШ №126: проблемы создания и перспективы развития» Числа 0 - 10

Числа 0 - 10 О нашем классе

О нашем классе Экологизация школьного курса окружающего мира

Экологизация школьного курса окружающего мира Модернизация агрегатного участка ремонтной мастерской в КФХ ИП Латыпов Ф.Т

Модернизация агрегатного участка ремонтной мастерской в КФХ ИП Латыпов Ф.Т Курсовая работа Adobe Illustrator

Курсовая работа Adobe Illustrator Образ свах в произведениях русских писателей Н.В. Гоголя «Женитьба», Н.С. Лескова «Воительница», А.Н. Островского «Женитьба Бальзам

Образ свах в произведениях русских писателей Н.В. Гоголя «Женитьба», Н.С. Лескова «Воительница», А.Н. Островского «Женитьба Бальзам Инстант порукеInstant messaging

Инстант порукеInstant messaging Технологии деловой переписки и телефонных переговоров с гостем для эффективного ведения гостиничного бизнеса

Технологии деловой переписки и телефонных переговоров с гостем для эффективного ведения гостиничного бизнеса Савина Татьяна Анатольевна – учитель географии высшей категории

Савина Татьяна Анатольевна – учитель географии высшей категории Анализ сферы профилактики правонарушений

Анализ сферы профилактики правонарушений Презентация на тему ОБ ИТОГАХ ВСЕРОССИЙСКОЙ ПЕРЕПИСИ НАСЕЛЕНИЯ 2010 ГОДА

Презентация на тему ОБ ИТОГАХ ВСЕРОССИЙСКОЙ ПЕРЕПИСИ НАСЕЛЕНИЯ 2010 ГОДА  Прочитайте отрывок из труда Н.И. Костомарова об отношении к реформам населения в XVII в.? «…а мы от разумных людей слыхали: которая зе

Прочитайте отрывок из труда Н.И. Костомарова об отношении к реформам населения в XVII в.? «…а мы от разумных людей слыхали: которая зе Лекции 6 - 7

Лекции 6 - 7 1.Организационный момент.

1.Организационный момент. Александр Дюма. Творчество

Александр Дюма. Творчество Как сделать вычислительную инфраструктуру для большого кластера

Как сделать вычислительную инфраструктуру для большого кластера Презентация на тему Тренируем память. Виды памяти. Приемы запоминания

Презентация на тему Тренируем память. Виды памяти. Приемы запоминания Часть 1Современные концепции воспитания

Часть 1Современные концепции воспитания Анализ конкурентоспособности сложной технической продукции

Анализ конкурентоспособности сложной технической продукции Инклюзивное образование

Инклюзивное образование Наша бібліотека

Наша бібліотека