Практические вопросы защиты ПДн. Типовые технические решения. Средства защиты сетей, средства защиты от НСД. Средства защиты от съ

Содержание

- 2. Основные технические решения

- 3. ViPNet™ – программный комплекс для построения системы сетевой защиты корпоративных сетей на ОС Windows, Linux, Solaris.

- 4. ViPNet[Клиент] ViPNet состоит из трех программных модулей ViPNet[Координатор] ViPNet[Администратор] устанавливается на компьютер каждого VPN-пользователя, обеспечивает защищенное

- 5. ViPNet[Клиент] Персональный сетевой экран Шифратор TCP/IP-трафика надежная защита рабочей станции/сервера от сетевых атак из LAN и

- 6. ViPNet[Координатор] многофункциональное программное обеспечение, которое в зависимости от настроек может выполнять функции: VPN-сервера с набором служебных

- 7. ViPNet[Администратор] состоит из двух программ: Центр Управления Сетью(ЦУС) Удостоверяющий Ключевой Центр(КУЦ) ViPNet[Администратор]

- 8. Центр Управления Сетью (ЦУС) Определяет узлы защищенной сети, пользователей и допустимые связи между ними, создает необходимые

- 9. Удостоверяющий Ключевой Центр(УКЦ) Ключевой Центр: формирует и обновляет все необходимые ключи (шифрования, авторизации) и пароли узлов/пользователей

- 10. 5 технических доводов «Почему ViPNet?» Технология ViPNet ориентирована на взаимодействие клиент-клиент, в то время как большинство

- 11. 5 коммерческих доводов «Почему ViPNet?» По сравнению с классическими VPN-решениями ViPNet предоставляет целый ряд дополнительных возможностей

- 12. Персональное средство аутентификации и хранения данных, аппаратно поддерживающее работу с цифровыми сертификатами и электронной цифровой подписью.

- 13. Назначение eToken - Двухфакторная аутентификация пользователей при доступе к защищенным ресурсам - компьютерам, сетям, приложениям (знать

- 14. Модельный ряд eToken

- 15. Интеграция с системами контроля и управления доступом Технология RFID - Ангстрем БИМ-002 - HID ISOProxII -

- 16. Защита от НСД Secret Disk Назначение - Шифрование конфиденциальных данных на компьютерах, ноутбуках, серверах, сменных носителях

- 17. Логика работы Secret Disk Доступ к зашифрованным данным может получить только авторизованный пользователь

- 18. Возможности Secret Disk 4 Защита системного раздела и контроль начальной загрузки Многопользовательская работа Разделение прав работы

- 19. Возможности Secret Disk Server NG Шифрование данных на HDD, RAID, SAN Контроль доступа к зашифрованным дискам

- 20. Защита от НСД Электронный замок «Соболь» Назначение - Предотвращение доступа посторонних лиц к информации, хранящейся на

- 21. Идентификация и аутентификация пользователей. Регистрация попыток доступа к ПЭВМ. Факт входа пользователя; Введение неправильного пароля; Предъявление

- 22. Назначение Комплексная и многофункциональной защиты информационных ресурсов от несанкционированного доступа при работе в многопользовательских автоматизированных системах

- 23. идентификация и аутентификация пользователей; избирательное разграничение доступа пользователей к защищаемым ресурсам; разграничение доступа к информации различных

- 24. Назначение Защита информационных ресурсов от несанкционированного доступа Особенности встроенная возможность печати грифов конфиденциальности на любых документах

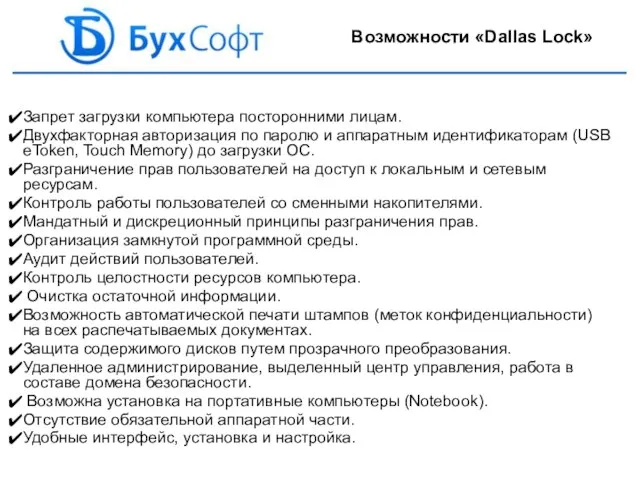

- 25. Запрет загрузки компьютера посторонними лицам. Двухфакторная авторизация по паролю и аппаратным идентификаторам (USB eToken, Touch Memory)

- 26. Назначение Защита информации от несанкционированного доступа Особенности встроенная возможность печати грифов конфиденциальности на любых документах и

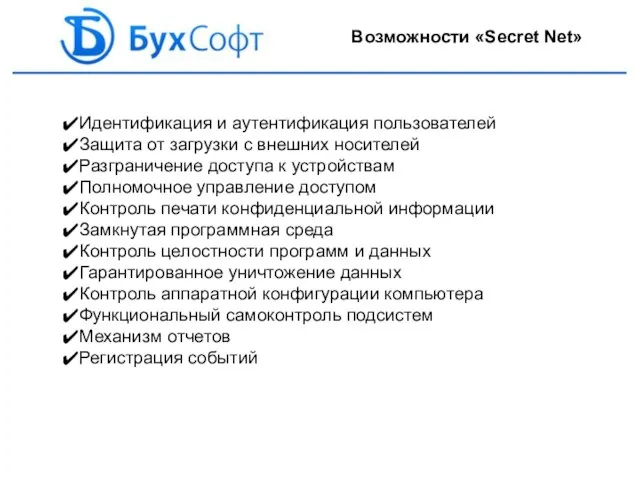

- 27. Идентификация и аутентификация пользователей Защита от загрузки с внешних носителей Разграничение доступа к устройствам Полномочное управление

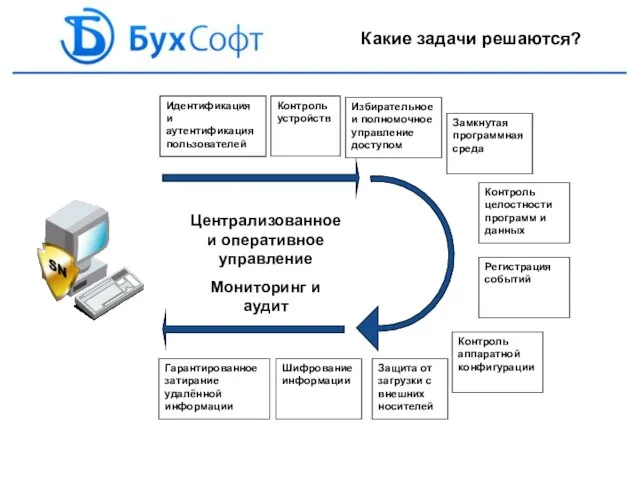

- 28. Какие задачи решаются?

- 29. Идентификация и аутентификация Использование средств аппаратной поддержки: программно-аппаратный комплекс «Соболь»; Secret Net Touch Memory Card. Для

- 30. Средства защиты информации Пространственное зашумление Блокираторы сотовых телефонов Защита телефонных линий Защита сети 220 В Акустическое

- 31. Устройство "Блокада" предназначено для защиты информации, обрабатываемой на объектах информатизации, включая вычислительную технику, от утечки за

- 32. Переносной блокиратор SEL SP-162 "Батог" предназначен для подавления работы сотовых телефонов, работающих в стандартах CDMA-450, GSM-900,

- 33. "Молния" - это средство защиты от несанкционированного прослушивания переговоров как по телефону, так и в помещении

- 34. Предназначен для защиты радиоэлектронных устройств и средств вычислительной техники от утечки информации по цепям электропитания с

- 35. Акустическое и виброакустическое зашумление Аудиоизлучатели АИ-3М являются специализированными электроакустическими преобразователями и предназначены для возбуждения акустического шума.

- 37. Скачать презентацию

![ViPNet[Клиент] ViPNet состоит из трех программных модулей ViPNet[Координатор] ViPNet[Администратор] устанавливается на компьютер](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/411961/slide-3.jpg)

![ViPNet[Клиент] Персональный сетевой экран Шифратор TCP/IP-трафика надежная защита рабочей станции/сервера от сетевых](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/411961/slide-4.jpg)

![ViPNet[Координатор] многофункциональное программное обеспечение, которое в зависимости от настроек может выполнять функции:](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/411961/slide-5.jpg)

![ViPNet[Администратор] состоит из двух программ: Центр Управления Сетью(ЦУС) Удостоверяющий Ключевой Центр(КУЦ) ViPNet[Администратор]](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/411961/slide-6.jpg)

Материя 2. Два способа существования материи

Материя 2. Два способа существования материи  История развития компьютерной техники

История развития компьютерной техники Магазин ООО Тринити-К

Магазин ООО Тринити-К Ак шараптар

Ак шараптар Проектирование сухого отсека ракеты-носителя из композиционных материалов с применением численной оптимизации

Проектирование сухого отсека ракеты-носителя из композиционных материалов с применением численной оптимизации Оборотный капитал корпорации

Оборотный капитал корпорации  Визуализация процесса распространения трещин в хрупких анизотропных материалах при компьютерном моделировании

Визуализация процесса распространения трещин в хрупких анизотропных материалах при компьютерном моделировании MADHU JAYANTI INTERNATIONAL LTD.

MADHU JAYANTI INTERNATIONAL LTD. Презентация на тему Царство Животные Тип Членистоногие Подтип Хелицеровые Класс Паукообразные

Презентация на тему Царство Животные Тип Членистоногие Подтип Хелицеровые Класс Паукообразные  Презентація1

Презентація1 Нанесение размеров с учётом формы предмета

Нанесение размеров с учётом формы предмета Хакасская национальная одежда

Хакасская национальная одежда Урок обучения грамоте

Урок обучения грамоте Компьютеры будущего

Компьютеры будущего Текстовые задачи как средство развития творческих способностей младших школьников

Текстовые задачи как средство развития творческих способностей младших школьников Презентация на тему Киевская земля (княжество)

Презентация на тему Киевская земля (княжество)  Деление и дроби (5 класс)

Деление и дроби (5 класс) Защита имущественных прав несовершеннолетних

Защита имущественных прав несовершеннолетних Петроград- Ленинград в годы НЭПа. - презентация

Петроград- Ленинград в годы НЭПа. - презентация Правописание падежных окончаний имён прилагательных

Правописание падежных окончаний имён прилагательных 707d6447bc8d447ca089a52f336ece7d

707d6447bc8d447ca089a52f336ece7d Пример презентации политики Хрущева

Пример презентации политики Хрущева НАЦИОНАЛЬНЫЙ ПАРК «ХВАЛЫНСКИЙ»

НАЦИОНАЛЬНЫЙ ПАРК «ХВАЛЫНСКИЙ» Кукла-оберег На удачу

Кукла-оберег На удачу Линейный алгоритм

Линейный алгоритм Презентация на тему Биография Ивана Сергеевича Тургенева

Презентация на тему Биография Ивана Сергеевича Тургенева Международный день отказа от курения

Международный день отказа от курения Презентация на тему Влияние человека на животных

Презентация на тему Влияние человека на животных