Содержание

- 2. ПРАВОВАЯ ОХРАНА ИНФОРМАЦИИ Правовая охрана программ для ЭВМ и баз данных в полном объёме введена в

- 3. ПРАВОВАЯ ОХРАНА ИНФОРМАЦИИ Для оповещения о своих правах разработчик программы использует знак охраны авторского права. Знак

- 4. В 2002 году был принят Закон «Об электронно-цифровой подписи», который стал законодательной основой электронного документооборота в

- 5. При регистрации электронно-цифровой подписи в специализированных центрах корреспондент получает два ключа: секретный открытый ПРАВОВАЯ ОХРАНА ИНФОРМАЦИИ

- 6. Секретный ключ хранится на дискете или смарт-карте и известен только корреспонденту. ПРАВОВАЯ ОХРАНА ИНФОРМАЦИИ

- 7. Открытый ключ должен быть у всех потенциальных получателей документов. ПРАВОВАЯ ОХРАНА ИНФОРМАЦИИ Обычно рассылается по электронной

- 8. ЗАЩИТА ИНФОРМАЦИИ Защита от несанкционированного копирования — система мер, направленных на противодействие несанкционированному копированию информации, как

- 9. ЗАЩИТА ИНФОРМАЦИИ При защите от копирования используются различные меры: -организационные -юридические -физические -в интернете

- 10. ЗАЩИТА ИНФОРМАЦИИ Для защиты данных, хранящихся на компьютере, используются пароли. Компьютер разрешает доступ к своим ресурсам

- 11. ЗАЩИТА ИНФОРМАЦИИ Организационные меры защиты от несанкционированного копирования полноценное использование программного продукта невозможно без соответствующей поддержки

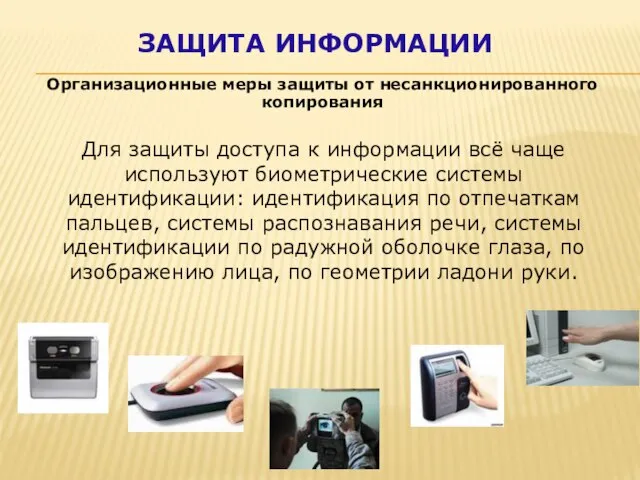

- 12. ЗАЩИТА ИНФОРМАЦИИ Организационные меры защиты от несанкционированного копирования Для защиты доступа к информации всё чаще используют

- 13. ЗАЩИТА ИНФОРМАЦИИ Юридические меры защиты от несанкционированного копирования Предусматривают ответственность, в соответствии с действующим законодательством, за

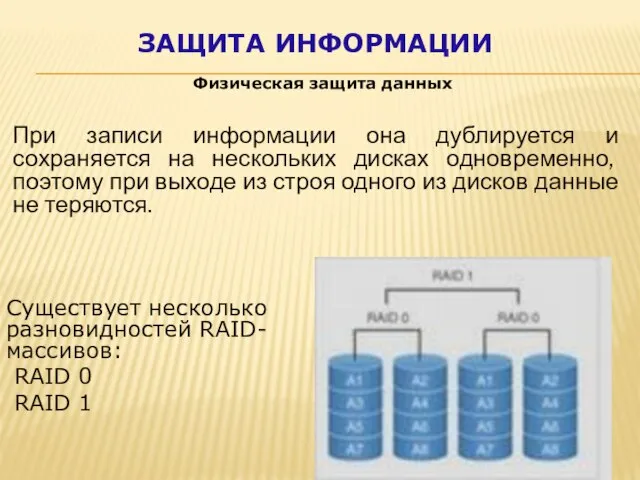

- 14. ЗАЩИТА ИНФОРМАЦИИ Физическая защита данных Для обеспечения большей надёжности хранения данных на жёстких дисках используют RAID-массивы.

- 15. При записи информации она дублируется и сохраняется на нескольких дисках одновременно, поэтому при выходе из строя

- 16. Защита в Интернете ЗАЩИТА ИНФОРМАЦИИ Для защиты информационных ресурсов компьютера, подключённого к Интернету используют антивирусные программы,

- 18. Скачать презентацию

Аральское море

Аральское море Социальная психология

Социальная психология Педагогические Lookи

Педагогические Lookи Фізика754

Фізика754 Презентация на тему Равнодействующая сила

Презентация на тему Равнодействующая сила  Духовно – нравственные основы развития личности

Духовно – нравственные основы развития личности Мариинский театр. Владивосток

Мариинский театр. Владивосток Будни и праздники начальной школы

Будни и праздники начальной школы Каша во рту

Каша во рту Добро, ласка, поощрение, требовательность, твердость, ограничение желаний в воспитании детей

Добро, ласка, поощрение, требовательность, твердость, ограничение желаний в воспитании детей Жизнь прожить – не поле перейти, или «Этапы большого пути»

Жизнь прожить – не поле перейти, или «Этапы большого пути» Механизм сборки ящиков

Механизм сборки ящиков « Распространение Реформации в Европе. Контрреформация»

« Распространение Реформации в Европе. Контрреформация» ПОЧЕМУ НУЖНО РАЦИОНАЛЬНО ИСПОЛЬЗОВАТЬ ЭНЕРГЕТИЧЕСКИЕ РЕСУРСЫ?

ПОЧЕМУ НУЖНО РАЦИОНАЛЬНО ИСПОЛЬЗОВАТЬ ЭНЕРГЕТИЧЕСКИЕ РЕСУРСЫ? Климат Тверской области

Климат Тверской области Мониторинг социальных настроений населения стран постсоветского пространства ЕМ-VI. Предварительные результаты 1 Проект «Евразий

Мониторинг социальных настроений населения стран постсоветского пространства ЕМ-VI. Предварительные результаты 1 Проект «Евразий Информационные компьютерные технологии в практике логопеда

Информационные компьютерные технологии в практике логопеда Презентация на тему путешествие Афанасия НИКИТИНА В ИНДИЮ 1466-1472

Презентация на тему путешествие Афанасия НИКИТИНА В ИНДИЮ 1466-1472  Конституция Российской Федерации

Конституция Российской Федерации Комедия А.С. Грибоедова «Горе от ума». Поэтика заглавия пьесы

Комедия А.С. Грибоедова «Горе от ума». Поэтика заглавия пьесы 1 Приоритетные направления стратегии развития области Модернизация власти, повышение ее конкурентоспособности Развитие человече

1 Приоритетные направления стратегии развития области Модернизация власти, повышение ее конкурентоспособности Развитие человече К. Паустовский Барсучий нос

К. Паустовский Барсучий нос Генетика человека

Генетика человека Maryinsky Park

Maryinsky Park Техническая эксплуатация и обслуживание электрического и электромеханического оборудования

Техническая эксплуатация и обслуживание электрического и электромеханического оборудования Из серии " 100 великих картин "

Из серии " 100 великих картин " Искусство эпохи. Возрождения Проторенессанс. Ранний Ренессанс

Искусство эпохи. Возрождения Проторенессанс. Ранний Ренессанс Простейший ремонт сантехнического оборудования

Простейший ремонт сантехнического оборудования