Содержание

- 2. Информация является объектом правового регулирования. Информация не является материальным объектом, но она фиксируется на материальных носителях.

- 3. Правовые нормы, относящиеся к информации Авторское право — отрасль гражданского права, регулирующая правоотношения, касающиеся интеллектуальной собственности.

- 4. Правовые нормы, относящиеся к информации Право собственности состоит из трех важных компонентов: право распоряжения состоит в

- 5. Правовые нормы, относящиеся к информации Любой субъект - пользователь обязан приобрести эти права, прежде чем воспользоваться

- 6. Правовые нормы, относящиеся к информации Закон Российской Федерации №149-Ф3 «Об информации, информационных технологиях и защите информации»

- 7. Правовые нормы, относящиеся к информации В 1996 году в Уголовный кодекс был впервые внесен раздел «Преступления

- 8. Правовые нормы защиты информации В 2002 году был принят закон «Об электронно-цифровой подписи», который стал законодательной

- 9. Правонарушение – юридический факт (наряду с событием и действием), действия, противоречащие нормам права (антипод правомерному поведению).

- 10. Преступления в сфере информационных технологий включают: распространение вредоносных вирусов; взлом паролей; кражу номеров кредитных карточек и

- 11. Правонарушения в информационной сфере Классификация компьютерных преступлений Преступления, связанные с вмешательством в работу ПК Преступления, использующие

- 12. Меры предупреждения правонарушений в информационной сфере

- 13. Меры предупреждения правонарушений в информационной сфере К мерам относятся: охрана вычислительного центра; тщательный подбор персонала; исключение

- 14. организация обслуживания вычислительного центра посторонней организацией или людьми; универсальность средств защиты от всех пользователей; возложение ответственности

- 15. Меры предупреждения правонарушений в информационной сфере А так же: разработка норм, устанавливающих ответственность за компьютерные преступления,

- 16. Меры предупреждения правонарушений в информационной сфере Методы защиты информации: криптографическое закрытие информации; шифрование; аппаратные методы защиты;

- 17. 1. Криптографическое закрытие информации выбор рациональных систем шифрования для надёжного закрытия информации; обоснование путей реализации систем

- 18. 2. Шифрование Шифрование заменой (иногда употребляется термин «подстановка») заключается в том, что символы шифруемого текста заменяются

- 19. 3. Аппаратные методы защиты специальные регистры для хранения реквизитов защиты: паролей, идентифицирующих кодов, грифов или уровней

- 20. специальные биты секретности, значение которых определяет уровень секретности информации, хранимой в ЗУ, которой принадлежат данные биты;

- 21. 4. Программные методы защиты идентификация технических средств (терминалов, устройств группового управления вводом-выводом, ЭВМ, носителей информации), задач

- 22. уничтожение информации в ЗУ после использования; сигнализации при несанкционированных действиях; вспомогательные программы различного значения: контроля работы

- 23. заключается в хранение копии программ в носителе: стримере, гибких носителей оптических дисках, жестких дисках; проводится для

- 24. 6. Физические меры защиты физическая изоляция сооружений, в которых устанавливается аппаратура автоматизированной системы, от других сооружений;

- 25. организация контрольно-пропускных пунктов у входов в помещения вычислительных центров или оборудованных входных дверей специальными замками, позволяющими

- 26. 7. Организационные меры мероприятия, осуществляемые при проектирование, строительстве и оборудовании вычислительных центров (ВЦ) мероприятия, осуществляемые при

- 27. организация надежного пропускного режима; организация хранения и использования документов и носителей: определение правил выдачи, ведение журналов

- 28. Причины защиты информации Резкое объемов информации, накапливаемой, хранимой и обрабатываемой с помощью ЭВМ и других средств

- 29. Усложнение режимов функционирования технических средств вычислительных систем: широкое внедрение многопрограммного режима, а также режимов разделения времени

- 30. В связи с возрастающим значением информационных ресурсов предприняты ряд правовых мер для их охраны и защиты.

- 31. Компьютеры контролируют работу атомных реакторов, распределяют электроэнергию, управляют самолётами и космическими кораблями, определяют надёжность систем обороны

- 32. Электронное правительство - Это способ предоставления информации и оказания уже сформировавшегося набора государственных услуг гражданам, бизнесу,

- 33. Предоставлять услуги для населения в интегрированном виде по сети Интернет; Преодолеть информационное неравенство:; Дать людям возможность

- 34. Правительство должно быть доступно каждому, в любом месте, в любое время. Цель создания электронного правительства состоит

- 35. История создания электронных правительств идет параллельно с развитием информационных технологий. Как полагают эксперты, введение информационно-коммуникационных технологий

- 36. Три стадии электронного правительства: Стадия 1 (публичность). Стадия 2 (онлайн-транзакции). Стадия 3 (участие).

- 37. Согласно концепции «электронное правительство» создавалось в два этапа:

- 38. Взаимодействие с государственными органами по Интернету ещё более повышает конкурентоспособность частных компаний и даёт им возможность

- 39. Государственные службы способны изменить к лучшему невысокое мнение населения о качестве оказываемых ими услуг и вновь

- 40. «Электронное правительство», в самом полном смысле этого слова, — это та инфраструктура, которую сегодня создают государственные

- 42. Скачать презентацию

Технология приема порожних и груженых вагонов к перевозке в цифровом формате Цифровой приемосдатчик

Технология приема порожних и груженых вагонов к перевозке в цифровом формате Цифровой приемосдатчик Логарифмы. Логарифмическая функция

Логарифмы. Логарифмическая функция Экологическое поле

Экологическое поле Моя семья в истории страны

Моя семья в истории страны Пусть промоушн

Пусть промоушн Ситник Светлана Михайловна Зав. отделом справочно-информационной работы ЦНБ НАН Беларуси, председатель Комитета по библиографиче

Ситник Светлана Михайловна Зав. отделом справочно-информационной работы ЦНБ НАН Беларуси, председатель Комитета по библиографиче Домашние животные. Деревенский двор

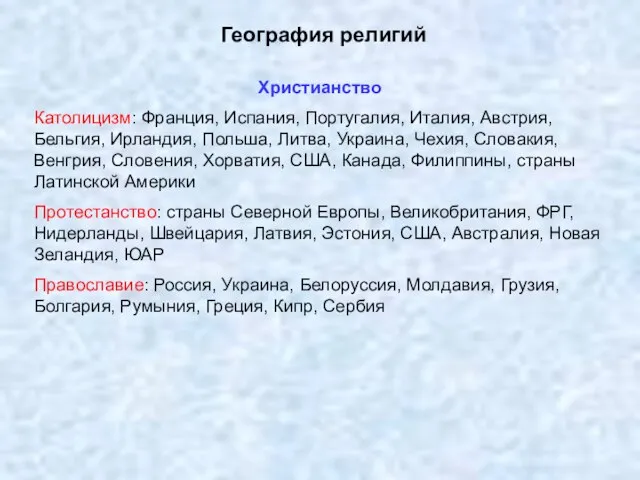

Домашние животные. Деревенский двор География религий

География религий Структурированные типы данных

Структурированные типы данных  Legal profession

Legal profession  Системы дистанционного банковского обслуживания «Интернет-Банк» и «Мобильный банк

Системы дистанционного банковского обслуживания «Интернет-Банк» и «Мобильный банк Ц у н а м и

Ц у н а м и Be mine!

Be mine! Технологии ! (1)

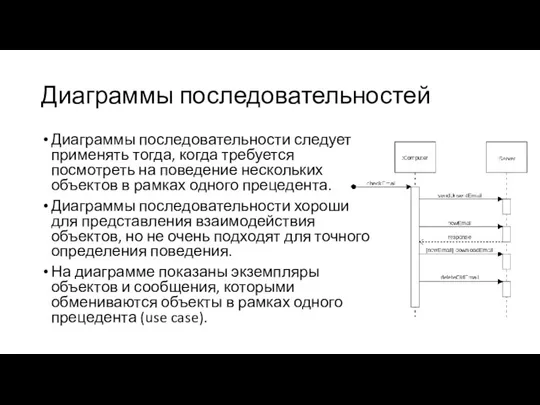

Технологии ! (1) UML_osnovy (1)

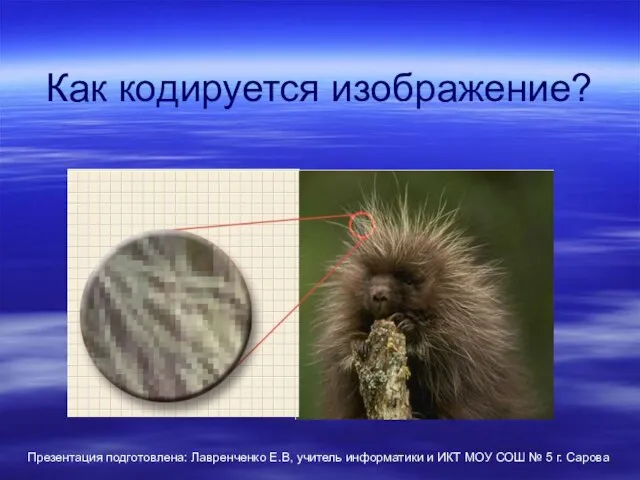

UML_osnovy (1) Как кодируется изображение?

Как кодируется изображение? Город Санкт - Петербург

Город Санкт - Петербург  Dzień Pluszowego Misia

Dzień Pluszowego Misia Узбекистан

Узбекистан Поговорим о школьном питании

Поговорим о школьном питании Укажите метафору.

Укажите метафору. Презентация на тему Охрана Труда В ДОУ

Презентация на тему Охрана Труда В ДОУ Innovative Teachers Network in Russia www.it-n.ru home Предметы Цель и задачи Краткое описание Экономика, география, математика, право, информатика и ИКТ,

Innovative Teachers Network in Russia www.it-n.ru home Предметы Цель и задачи Краткое описание Экономика, география, математика, право, информатика и ИКТ, Ручные помпы

Ручные помпы Презентация на тему Интегрированный подход в оздоровлении детей дошкольного возраста в условиях внедрения ФГТ

Презентация на тему Интегрированный подход в оздоровлении детей дошкольного возраста в условиях внедрения ФГТ Презентация на тему Организация и содержание физминутки на уроке

Презентация на тему Организация и содержание физминутки на уроке Разовая закупка. Аукцион в электронной форме

Разовая закупка. Аукцион в электронной форме Деловая переписка

Деловая переписка