Содержание

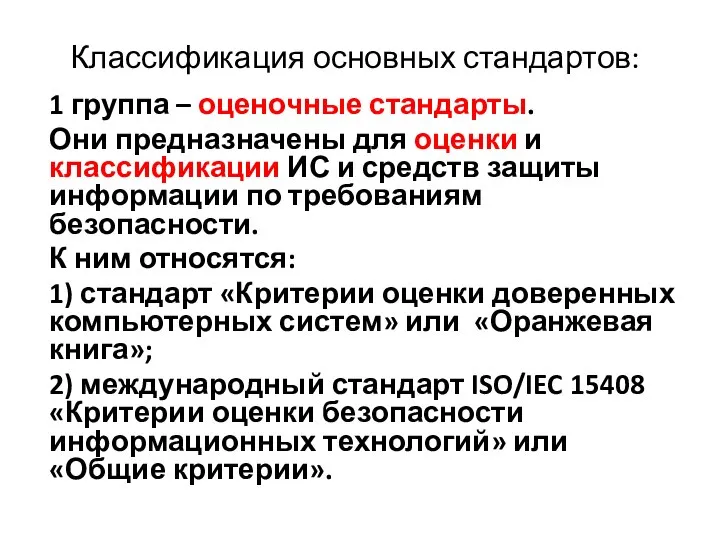

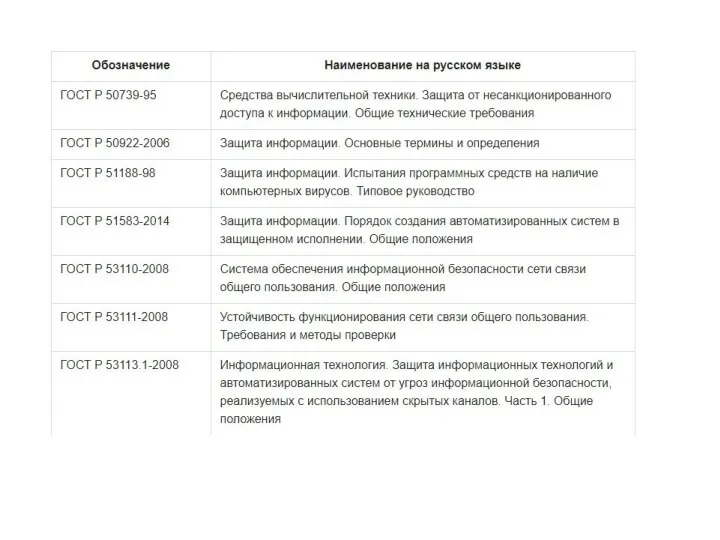

- 4. Классификация основных стандартов: 1 группа – оценочные стандарты. Они предназначены для оценки и классификации ИС и

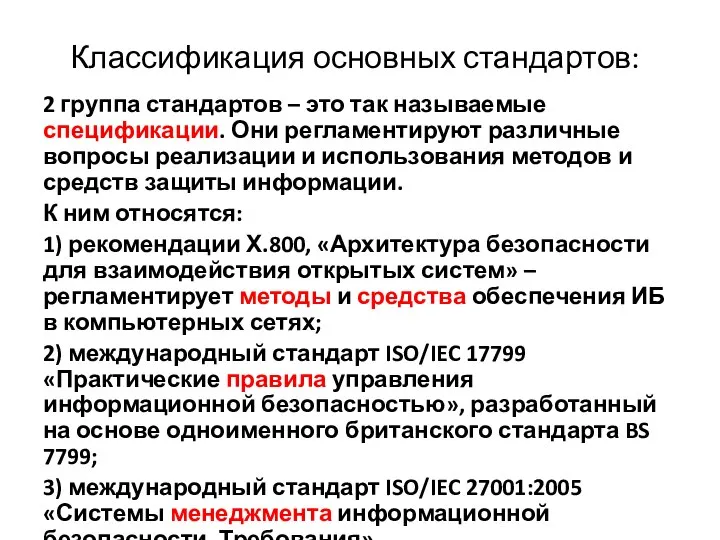

- 5. Классификация основных стандартов: 2 группа стандартов – это так называемые спецификации. Они регламентируют различные вопросы реализации

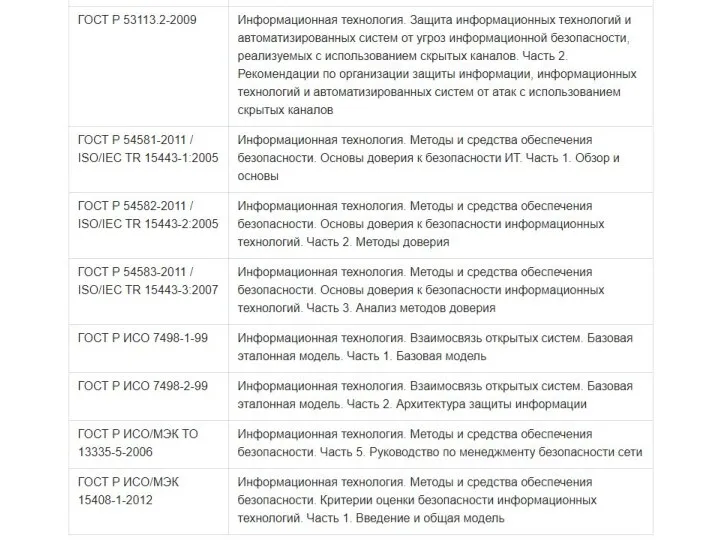

- 8. ГОСТ Р 53113.2-2009 «Информационная технология (ИТ). Защита информационных технологий и автоматизированных систем от угроз информационной безопасности,

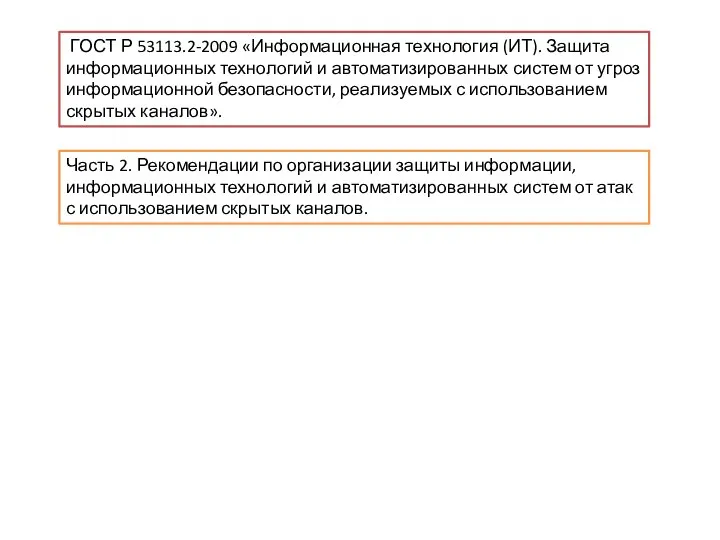

- 10. Свойствами уязвимости: вероятность (простота) реализации угрозы через данную уязвимость(Вероятность реализации угрозы через данную уязвимость в течение

- 11. Попытка реализации угрозы называется атакой , а тот, кто предпринимает такую попытку, - злоумышленником . Потенциальные

- 13. Выводы: почти всегда существуют окна опасности; отслеживание таких окон должно производиться постоянно, а выпуск и наложение

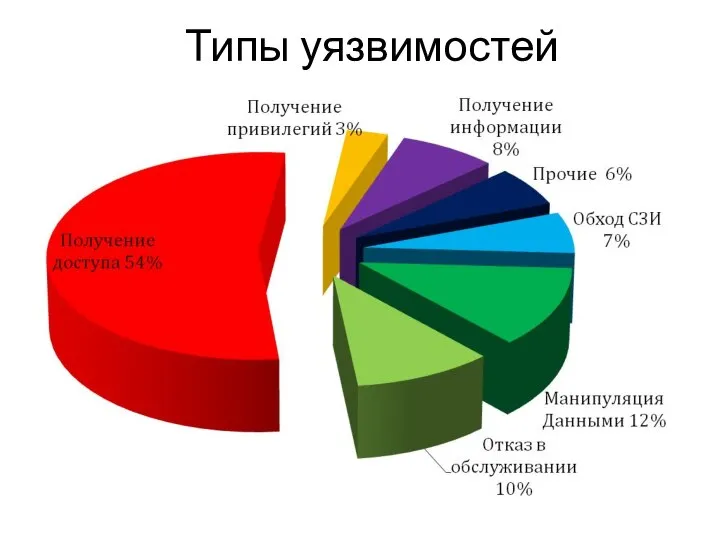

- 15. Типы уязвимостей

- 16. Классификация угроз (по расположению источника угроз) Внутренние угрозы безопасности объекта защиты: неквалифицированная политика по управлению безопасностью

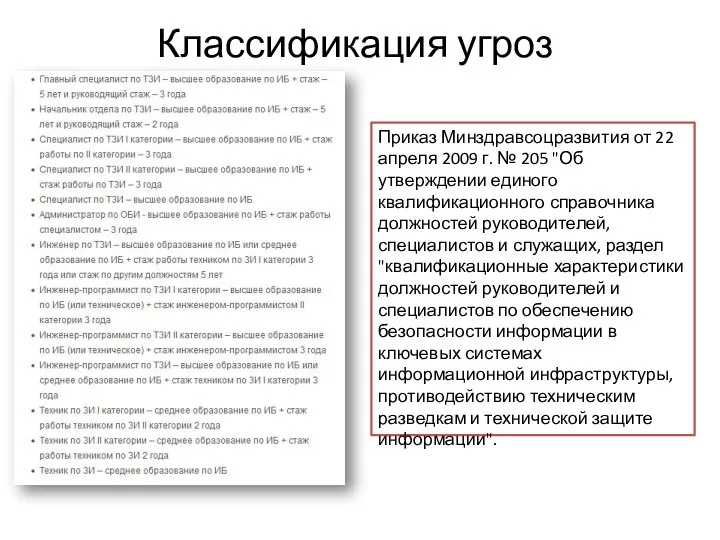

- 17. Классификация угроз Приказ Минздравсоцразвития от 22 апреля 2009 г. № 205 "Об утверждении единого квалификационного справочника

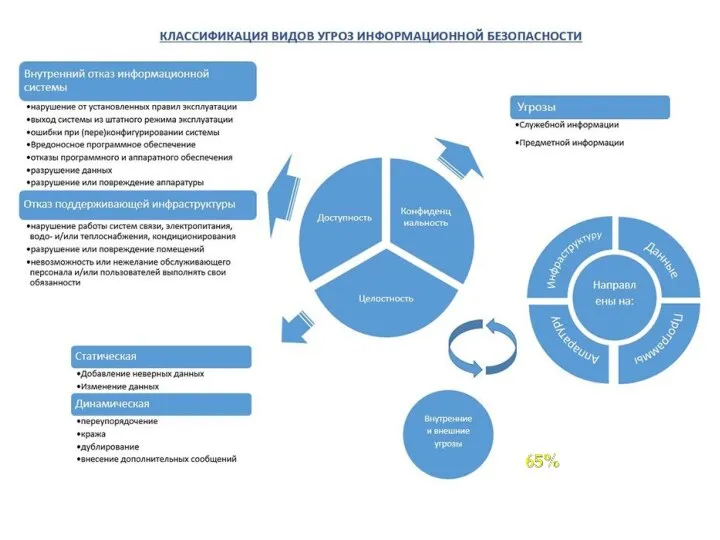

- 18. Классификация угроз

- 19. Классификация угроз - преднамеренные и непреднамеренные действия персонала по нарушению безопасности и т.д.

- 20. Классификация угроз Внешние угрозы безопасности объекта защиты: - негативные воздействия недобросовестных конкурентов и государственных структур;

- 21. Классификация угроз - преднамеренные и непреднамеренные действия заинтересованных структур и физических лиц (сбор информации, шантаж, искажение

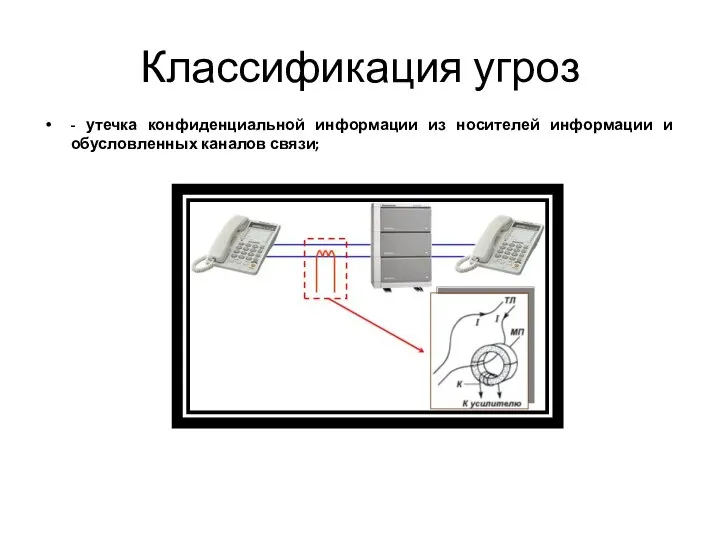

- 22. Классификация угроз - утечка конфиденциальной информации из носителей информации и обусловленных каналов связи;

- 23. Классификация угроз несанкционированное проникновение на объект защиты;

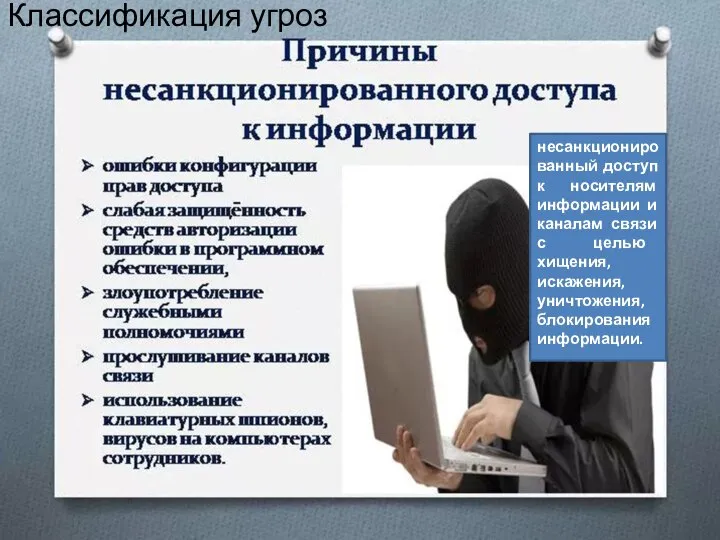

- 24. Классификация угроз несанкционированный доступ к носителям информации и каналам связи с целью хищения, искажения, уничтожения, блокирования

- 25. Основные угрозы конфиденциальности Конфиденциальность — это защита от несанкционированного доступа к информации. Конфиденциальную информацию можно разделить

- 26. Основные угрозы конфиденциальности Описанный класс уязвимых мест можно назвать размещением конфиденциальных данных в среде, где им

- 27. Основные угрозы конфиденциальности Перехват данных — очень серьезная угроза, и если конфиденциальность действительно является критичной, а

- 28. Основные угрозы конфиденциальности Кражи оборудования являются угрозой не только для резервных носителей, но и для компьютеров,

- 29. Основные угрозы конфиденциальности Опасной угрозой конфиденциальности являются методы морально-психологического воздействия, такие как маскарад — выполнение действий

- 30. К неприятным угрозам, от которых трудно защищаться, можно отнести злоупотребление полномочиями.

- 31. Модель угроз Модель угроз - это документ, определяющий перечень и характеристики основных (актуальных) угроз безопасности и

- 32. Модель угроз Цель разработки модели угроз – определение актуальных для конкретной ИС угроз безопасности, источников угроз

- 33. Персональные данные Согласно федерального закона от 27.07.2006 № 152-ФЗ (ред. от 29.07.2017) «О персональных данных», статья

- 35. Оператором персональных данных является — государственный орган, муниципальный орган, юридическое или физическое лицо, самостоятельно или совместно

- 36. Обработка персональных данных — любое действие (операция) или совокупность действий (операций), совершаемых с использованием средств автоматизации

- 38. Учитывая статью 7, закона № 152-ФЗ «О персональных данных», операторы и иные лица, получившие доступ к

- 41. В том случае, если фотограф или оператор сам осуществляет съемку, закон о ПД на него не

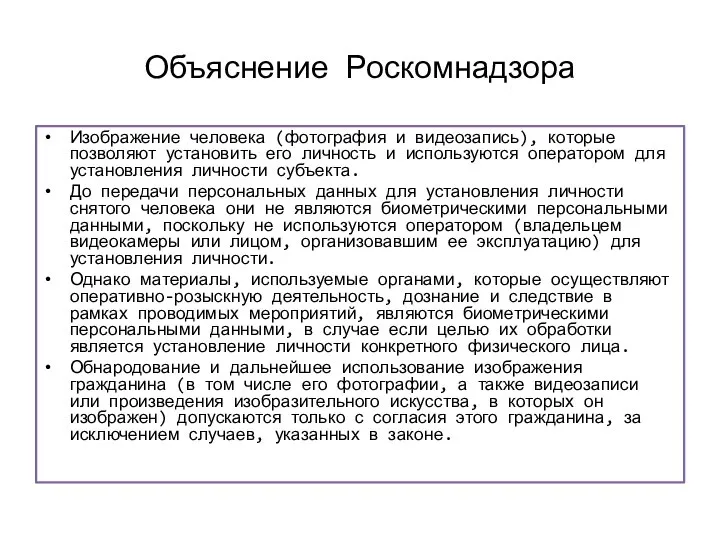

- 42. Объяснение Роскомнадзора Изображение человека (фотография и видеозапись), которые позволяют установить его личность и используются оператором для

- 44. Принципы защиты информации

- 45. Принцип минимальных привилегий Каждая операция должна выполняться с наименьшим набором привилегий, требуемых для данной операции.

- 46. Принцип прозрачности СЗИ должна работать в фоновом режиме, быть незаметной и не мешать пользователям в основной

- 48. Принцип превентивности Последствия реализации угроз безопасности информации могут повлечь значительно большие финансовые, временные и материальные затраты

- 49. Принцип адекватности Применяемые решения должны быть дифференцированы в зависимости от вероятности возникновения угроз безопасности, прогнозируемого ущерба

- 50. Принцип системного подхода Заключается во внесении комплексных мер по защите информации на стадии проектирования СЗИ, включая

- 51. Принцип непрерывности защиты Функционирование системы защиты не должно быть периодическим. Защитные мероприятия должны проводиться непрерывно и

- 52. Принцип адаптивности Система защиты должна строиться с учетом возможного изменения конфигурации АС, числа пользователей, степени конфиденциальности

- 53. Принцип доказательности Результаты работы СЗИ не должны зависеть от субъектов. Достигается путём: Использования известных формальных моделей

- 54. Принцип унификации решений Разрабатываемые решения должны быть единообразными в схожих ситуациях. Следствием принципа является использование: Типовых

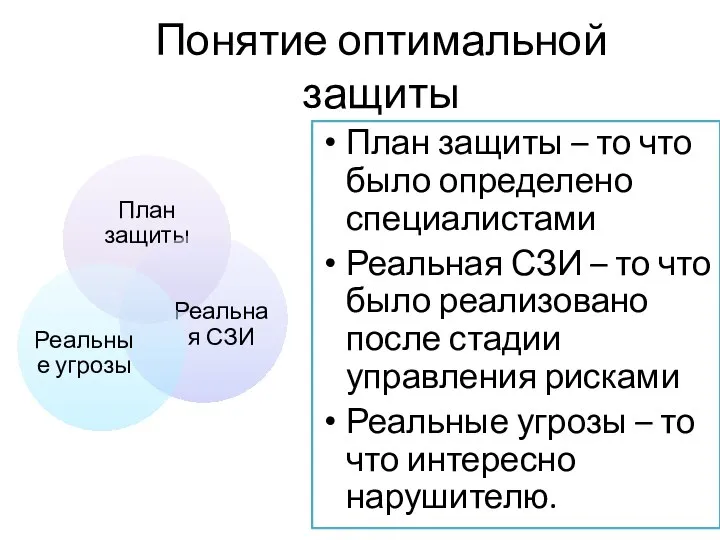

- 55. Понятие оптимальной защиты План защиты – то что было определено специалистами Реальная СЗИ – то что

- 56. Уровни зрелости 0-й уровень – уровень отсутствия ИБ. 1-й уровень – уровень частных решений. 2-й уровень

- 57. 0-й уровень Информационной безопасностью в компании никто не занимается, руководство компании не осознает важности проблем информационной

- 58. 1-й уровень Информационная безопасность рассматривается руководством как чисто «техническая» проблема, отсутствует единая программа (концепция информационной безопасности,

- 59. 2-й уровень ИБ рассматривается руководством, как комплекс организационных и технических мероприятий, существует понимание важности ИБ для

- 60. 3-й уровень ИБ является частью корпоративной культуры, назначен CISA (старший администратор по вопросам обеспечения ИБ). Финансирование

- 61. МЕТРИКИ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

- 62. Зачем измерять ИБ? Безопасность с позиции бизнеса – инвестиции в процесс, направленный на достижение бизнес-целей (прибыль,

- 63. Метрики безопасности Что такое метрика ИБ: Метрика ИБ – метод количественного измерения некоторых «безопасных» свойств информационной

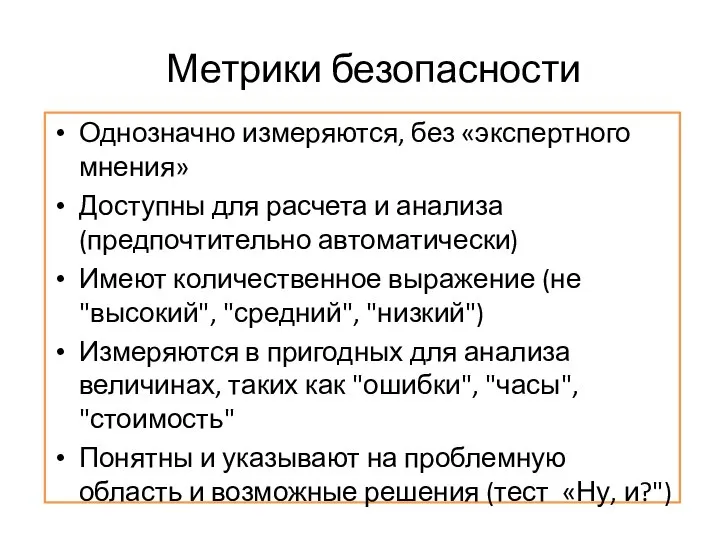

- 64. Метрики безопасности Однозначно измеряются, без «экспертного мнения» Доступны для расчета и анализа (предпочтительно автоматически) Имеют количественное

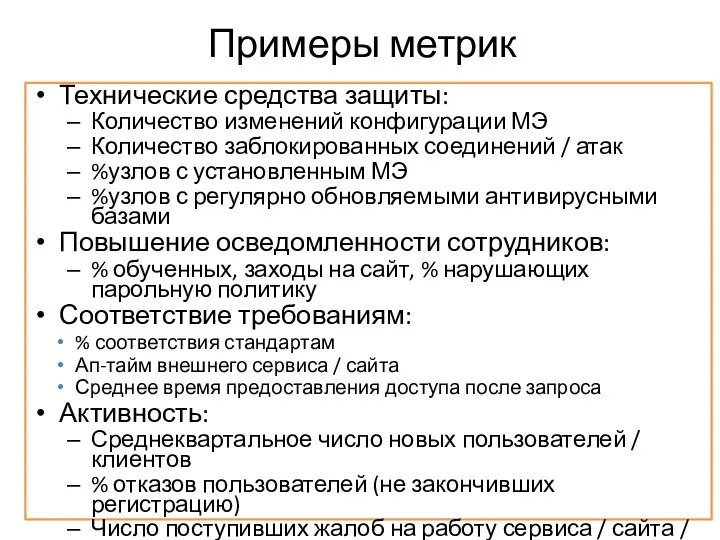

- 65. Примеры метрик Технические средства защиты: Количество изменений конфигурации МЭ Количество заблокированных соединений / атак %узлов с

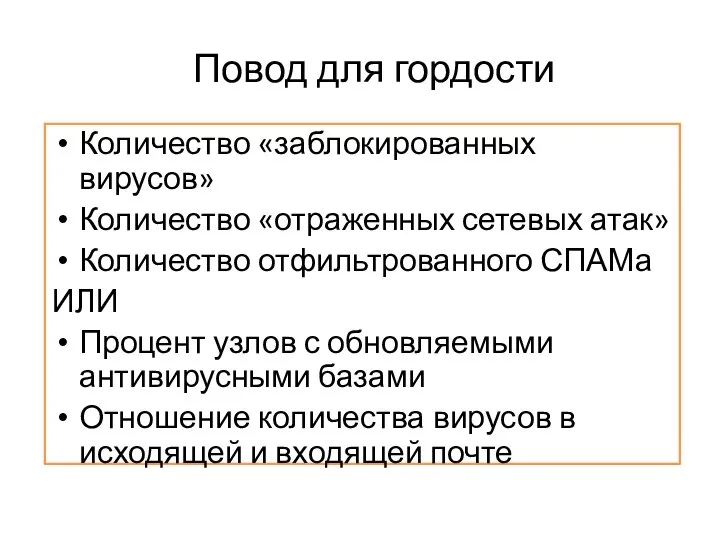

- 66. Повод для гордости Количество «заблокированных вирусов» Количество «отраженных сетевых атак» Количество отфильтрованного СПАМа ИЛИ Процент узлов

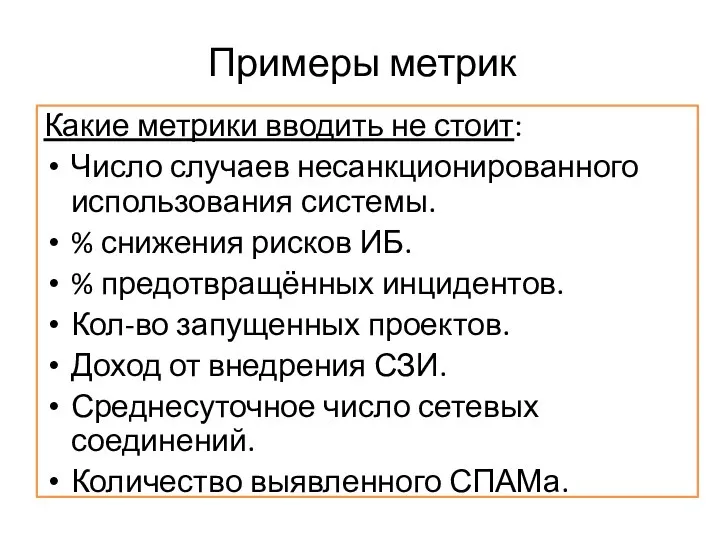

- 67. Примеры метрик Какие метрики вводить не стоит: Число случаев несанкционированного использования системы. % снижения рисков ИБ.

- 68. Метрики ИБ Принципы: Цели бизнес-процесса (SLA). SMART: Конкретна Измерима Применима / достижима Значима Своевременна

- 69. Параметры метрик Параметры метрики: Название Описание (сущность) Единицы измерения Цель / диапазон нормальных значений Методы измерения

- 70. Источники метрик Антивирусные/антиспам системы Системы класса SEIM Ручной сбор (системы управления проектами, контроля трудозатрат) Результаты аудитов

- 71. Где брать метрики? NIST Special publication Center of Internet Security http://www.metricscenter.org/ http://www.securitymetrics.org

- 73. Скачать презентацию

Отбор персонала

Отбор персонала Тепловые машины и их КПД.

Тепловые машины и их КПД. Презентация на тему Швейцария Национальный колорит

Презентация на тему Швейцария Национальный колорит  Задача о назначениях

Задача о назначениях Структурно-функциональная схема департамента здравоохранения и фармации ЯО Первый заместитель директора Отдел бухгалтерского у

Структурно-функциональная схема департамента здравоохранения и фармации ЯО Первый заместитель директора Отдел бухгалтерского у Молодежь и выборы

Молодежь и выборы КООРДИНАТНАЯ ПЛОСКОСТЬ

КООРДИНАТНАЯ ПЛОСКОСТЬ Koi princess

Koi princess Формализация и моделирование в базовом курсе информатики

Формализация и моделирование в базовом курсе информатики Сила России – в единстве народов

Сила России – в единстве народов Руссу Кристина 2 класс школа №14

Руссу Кристина 2 класс школа №14 В отпуск без долгов

В отпуск без долгов Структура и правила оформления

Структура и правила оформления er

er Французов Борис Федорович

Французов Борис Федорович А воду ли пьём?

А воду ли пьём? Симметрия

Симметрия Аварии на радиационных объектах

Аварии на радиационных объектах ОРГАНИЗАЦИЯ СВОБОДНОГО ВРЕМЕНИ И КУЛЬТУРНОГО ДОСУГА ПОЖИЛЫХ ЛЮДЕЙ

ОРГАНИЗАЦИЯ СВОБОДНОГО ВРЕМЕНИ И КУЛЬТУРНОГО ДОСУГА ПОЖИЛЫХ ЛЮДЕЙ Зачёт по устройству компьютера.

Зачёт по устройству компьютера. Семейство кошачьих

Семейство кошачьих Проблемы выявления и диагностики ранних стадий хронической болезни почек

Проблемы выявления и диагностики ранних стадий хронической болезни почек Природа Южной Америки

Природа Южной Америки Презентация на тему Элвис Пресли

Презентация на тему Элвис Пресли Танковый пулемёт ДТ-29

Танковый пулемёт ДТ-29 Самооценка личности. Уверенность в себе. Методика исследования самооценки

Самооценка личности. Уверенность в себе. Методика исследования самооценки Презентация на тему римские цифры

Презентация на тему римские цифры  Зачем людям украшения

Зачем людям украшения