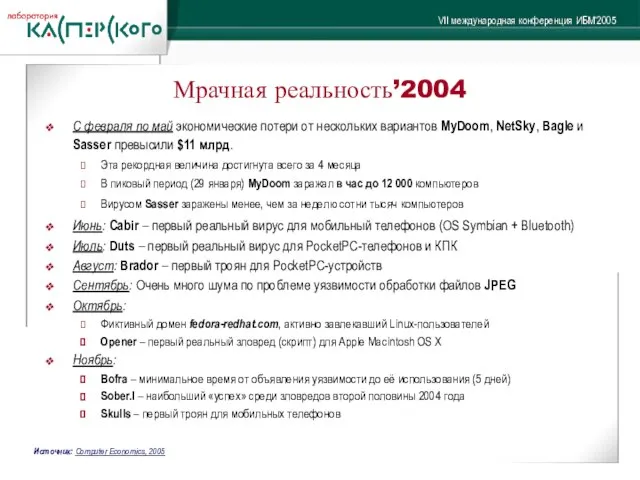

Bagle и Sasser превысили $11 млрд.

Эта рекордная величина достигнута всего за 4 месяца

В пиковый период (29 января) MyDoom заражал в час до 12 000 компьютеров

Вирусом Sasser заражены менее, чем за неделю сотни тысяч компьютеров

Июнь: Cabir – первый реальный вирус для мобильный телефонов (OS Symbian + Bluetooth)

Июль: Duts – первый реальный вирус для PocketPC-телефонов и КПК

Август: Brador – первый троян для PocketPC-устройств

Сентябрь: Очень много шума по проблеме уязвимости обработки файлов JPEG

Октябрь:

Фиктивный домен fedora-redhat.com, активно завлекавший Linux-пользователей

Opener – первый реальный зловред (скрипт) для Apple Macintosh OS X

Ноябрь:

Bofra – минимальное время от объявления уязвимости до её использования (5 дней)

Sober.I – наибольший «успех» среди зловредов второй половины 2004 года

Skulls – первый троян для мобильных телефонов

Источник: Computer Economics, 2005

http://cde.sssu.ru

http://cde.sssu.ru Австрия. Конституционные основы судебной власти

Австрия. Конституционные основы судебной власти Кризис 3-х лет

Кризис 3-х лет Неповторимая планета Земля

Неповторимая планета Земля Работа с проблемными детьми.

Работа с проблемными детьми. Игра

Игра Потомки Н. В. Гоголя

Потомки Н. В. Гоголя Русь в XIII – XV веках Монгольское нашествие на Русь

Русь в XIII – XV веках Монгольское нашествие на Русь Комплекс упражнений для физкультпаузы

Комплекс упражнений для физкультпаузы Видеорегистратор. Видеокамера

Видеорегистратор. Видеокамера Готовое решение для увеличения доходности и контроля клиентской базы дилерского центра Subaru. Генезис

Готовое решение для увеличения доходности и контроля клиентской базы дилерского центра Subaru. Генезис Трудные времена на Русской земле

Трудные времена на Русской земле Как дешевле покупать пищевые продукты?

Как дешевле покупать пищевые продукты? Аналитико-сетевой коучинг ©

Аналитико-сетевой коучинг © Программа поддержки многодетных семей в РФ

Программа поддержки многодетных семей в РФ Бизнес-планирование производственной деятельности

Бизнес-планирование производственной деятельности Бортникова С.Л.Право

Бортникова С.Л.Право МИРОВОЕ СООБЩЕСТВО ГОСУДАРСТВ

МИРОВОЕ СООБЩЕСТВО ГОСУДАРСТВ Pets and Other Animals

Pets and Other Animals Художники-юбиляры 2020 год

Художники-юбиляры 2020 год Разделение под действием сил разности давления

Разделение под действием сил разности давления Голосовая/факсимильная почта (ГФП)

Голосовая/факсимильная почта (ГФП) Спортивный контракт профессионального футболиста с позиции Спортсмен-Мини-Футбольный клуб

Спортивный контракт профессионального футболиста с позиции Спортсмен-Мини-Футбольный клуб ГРУППА КОМПАНИЙ «ДЖЕНСЕР» ВЕКСЕЛЬНАЯ ПРОГРАММА Информационный меморандум ОРГАНИЗАТОР, АНДЕРРАЙТЕР И ПЛАТЕЖНЫЙ АГЕНТ КБ «ЛОКО-Б

ГРУППА КОМПАНИЙ «ДЖЕНСЕР» ВЕКСЕЛЬНАЯ ПРОГРАММА Информационный меморандум ОРГАНИЗАТОР, АНДЕРРАЙТЕР И ПЛАТЕЖНЫЙ АГЕНТ КБ «ЛОКО-Б Матрицы и действия с ними

Матрицы и действия с ними Основы обеспечения безопасности военной службы. Тема 1

Основы обеспечения безопасности военной службы. Тема 1 Самое удивительное животное

Самое удивительное животное  Интенсив только для женщин Настоящая Я

Интенсив только для женщин Настоящая Я