Содержание

- 2. Цель: изучение влияния синонимии на английскую литературу и на устную речь школьников. Задачи: 1) выяснить, что

- 3. Методы изучения информации: а) исследовательский; б) сравнительный; в) опрос. Итоги: 1) было изучено явление синонимии; 2)

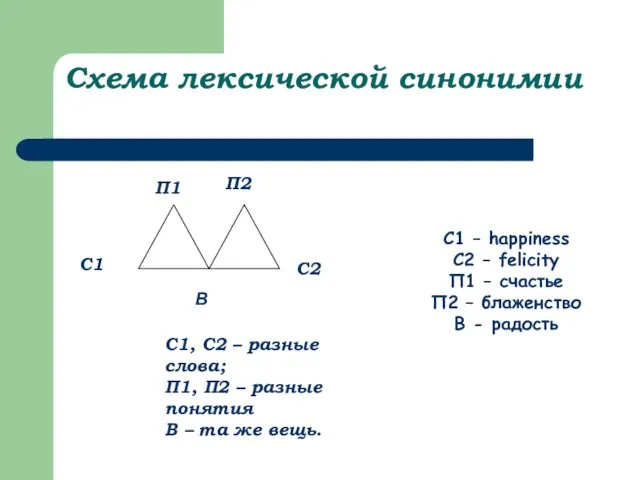

- 4. Схема лексической синонимии С1, С2 – разные слова; П1, П2 – разные понятия В – та

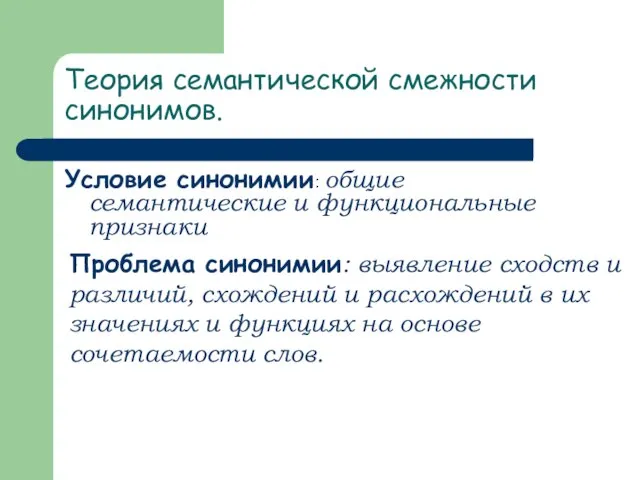

- 5. Теория семантической смежности синонимов. Условие синонимии: общие семантические и функциональные признаки Проблема синонимии: выявление сходств и

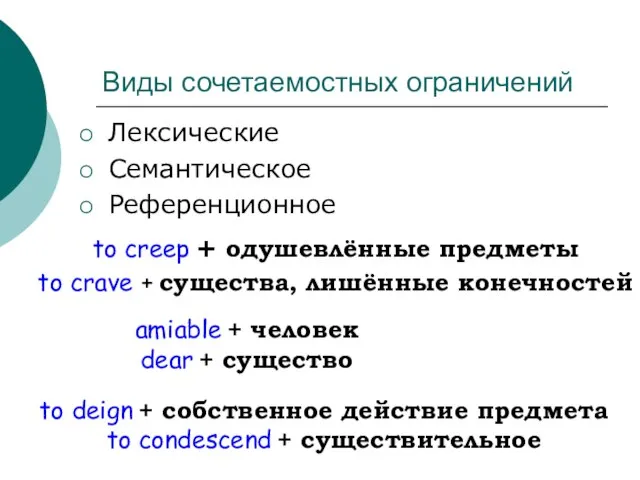

- 6. Виды сочетаемостных ограничений Лексические Семантическое Референционное to creep + одушевлённые предметы to crave + существа, лишённые

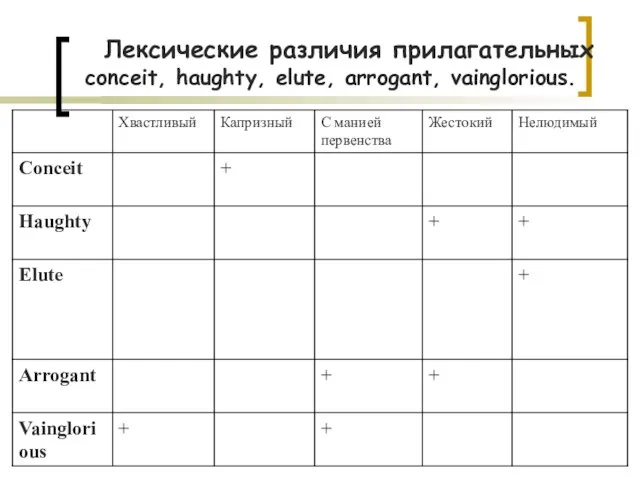

- 7. Лексические различия прилагательных conceit, haughty, elute, arrogant, vainglorious.

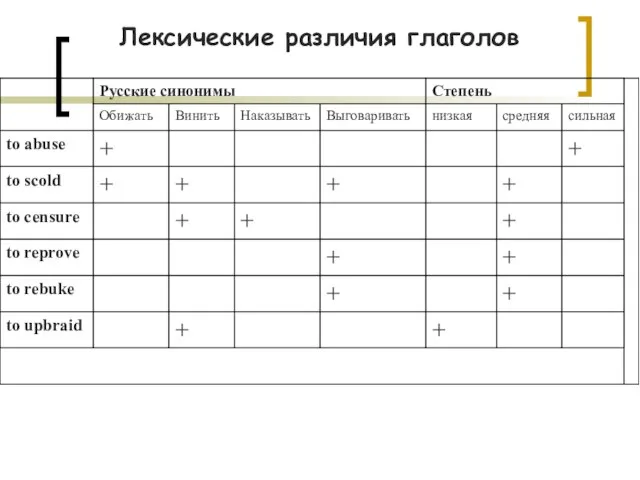

- 8. Лексические различия глаголов

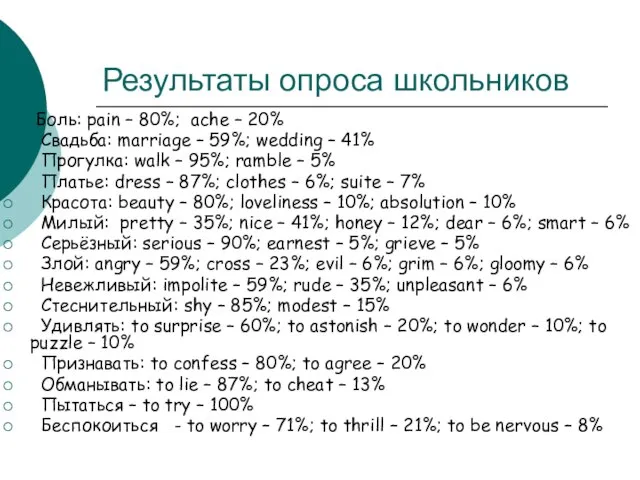

- 9. Результаты опроса школьников Боль: pain – 80%; ache – 20% Свадьба: marriage – 59%; wedding –

- 11. Скачать презентацию

Культура – многозначность понятия

Культура – многозначность понятия Особенности кипения молока

Особенности кипения молока Полисахариды 10 класс

Полисахариды 10 класс Писанкарство, или искусство изготовления пасхальных яиц

Писанкарство, или искусство изготовления пасхальных яиц Медицинский аборт

Медицинский аборт Эхтернахское евангелие

Эхтернахское евангелие Общие сведения

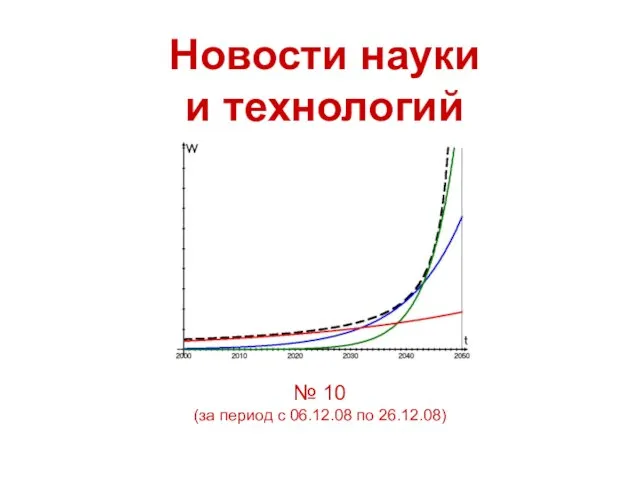

Общие сведения Новости науки и технологий № 10 (за период с 06.12.08 по 26.12.08)

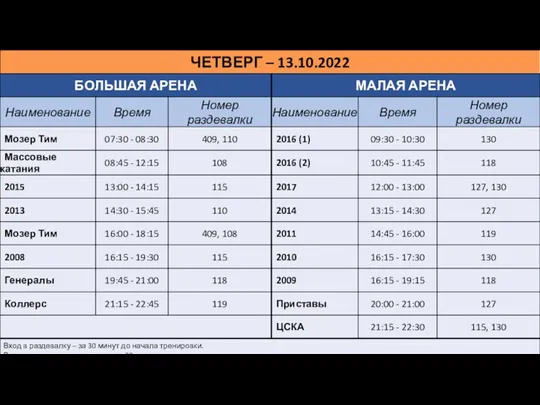

Новости науки и технологий № 10 (за период с 06.12.08 по 26.12.08) Список раздевалок для телека

Список раздевалок для телека Математические игры как средство развития логического мышления дошкольника

Математические игры как средство развития логического мышления дошкольника 8 клас 6 урок (1)

8 клас 6 урок (1) Презентация на тему Князь Александр Ярославич

Презентация на тему Князь Александр Ярославич  Отчёт отдела регулирования тарифов на тепловую энергию за 2011 год

Отчёт отдела регулирования тарифов на тепловую энергию за 2011 год Презентация на тему Античный атомизм Обоснование материализма

Презентация на тему Античный атомизм Обоснование материализма  Презентация на тему Зона Арктических пустынь (4 класс)

Презентация на тему Зона Арктических пустынь (4 класс) АКЦИОНЕРЛІК ?О?АМЫ ?АРЖЫ ОРТАЛЫ?Ы

АКЦИОНЕРЛІК ?О?АМЫ ?АРЖЫ ОРТАЛЫ?Ы New England

New England  1 Найдётся всё. История в лицах.. 2 6 лет спустя 29 сентября в Минске завершился интернет-фестиваль Infobel 2000 (www.bif.by).www.bif.by Клуб « Реактор.

1 Найдётся всё. История в лицах.. 2 6 лет спустя 29 сентября в Минске завершился интернет-фестиваль Infobel 2000 (www.bif.by).www.bif.by Клуб « Реактор. Преступность несовершеннолетних, характеристика

Преступность несовершеннолетних, характеристика Книга Ганса Селье От мечты к открытию

Книга Ганса Селье От мечты к открытию Занимательная математика для детей

Занимательная математика для детей Отделение микрохирургии глаза для взрослых

Отделение микрохирургии глаза для взрослых Что такое язык сценариев Action Script?

Что такое язык сценариев Action Script? Презентация на тему Среды обитания животных

Презентация на тему Среды обитания животных  Шÿвыр ( волынка) - один из древнейших музыкальных инструментов мари

Шÿвыр ( волынка) - один из древнейших музыкальных инструментов мари Примите искренние поздравления с Новым годом!

Примите искренние поздравления с Новым годом! Основные слои структуры личности

Основные слои структуры личности Социальный пакет: баланс цены и качества

Социальный пакет: баланс цены и качества