Содержание

- 2. Содержание 1. Проблема, цель, задачи, основы исследования. 2. Современная постановка задачи ЗИ. 3. Унифицированная концепция ЗИ.

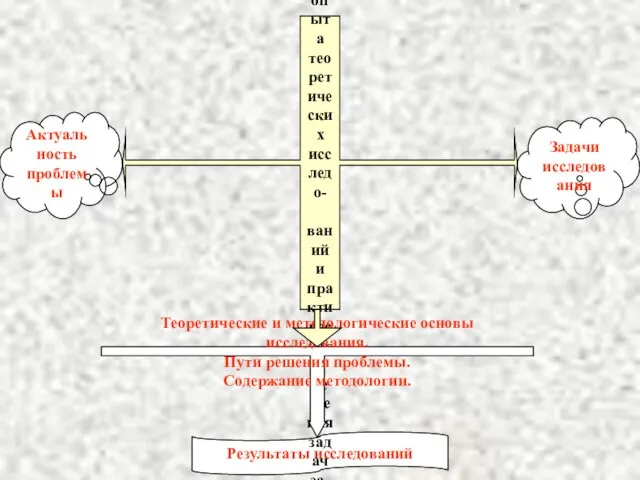

- 3. Результаты исследований Задачи исследования Актуальность проблемы Проблема: Формирование научно-методологического базиса решения задач защиты информации как основы

- 4. 1. Вступлением современного общества в информационный этап развития. 2. Массовой компьютеризацией информационных процессов. 3. Возрастанием влияния

- 5. 1. Определение места проблем ИБ в общей совокупности информационных проблем современного общества. 2. Анализ развития подходов

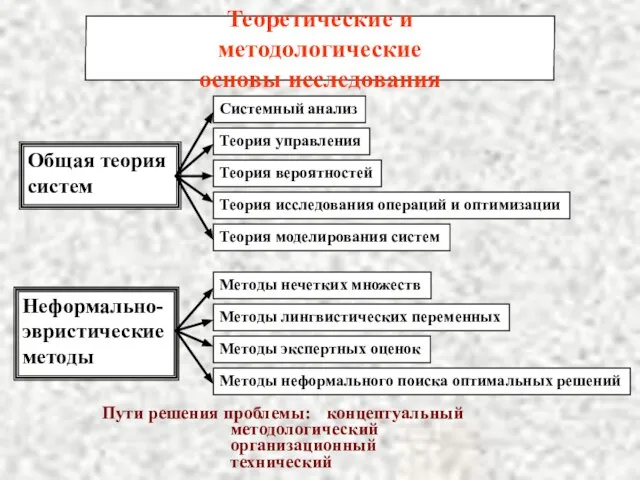

- 6. Пути решения проблемы: концептуальный методологический организационный технический Общая теория систем Неформально- эвристические методы Системный анализ Теория

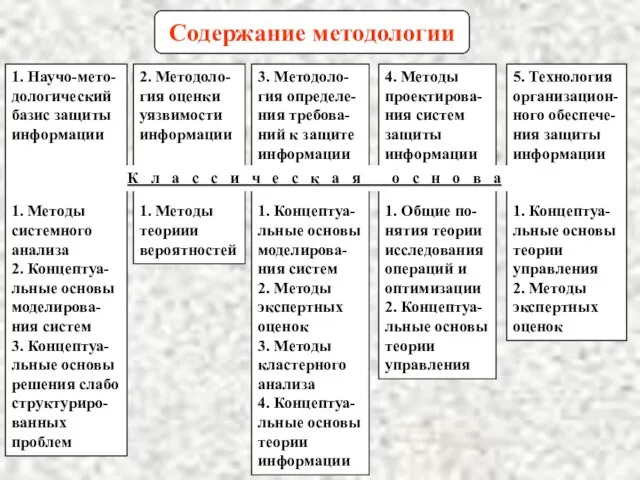

- 7. Содержание методологии 2. Методоло- гия оценки уязвимости информации 1. Методы теориии вероятностей 5. Технология организацион- ного

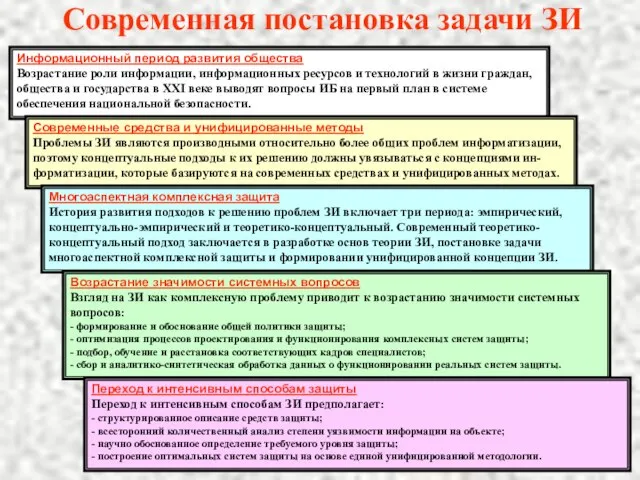

- 8. Современная постановка задачи ЗИ Информационный период развития общества Возрастание роли информации, информационных ресурсов и технологий в

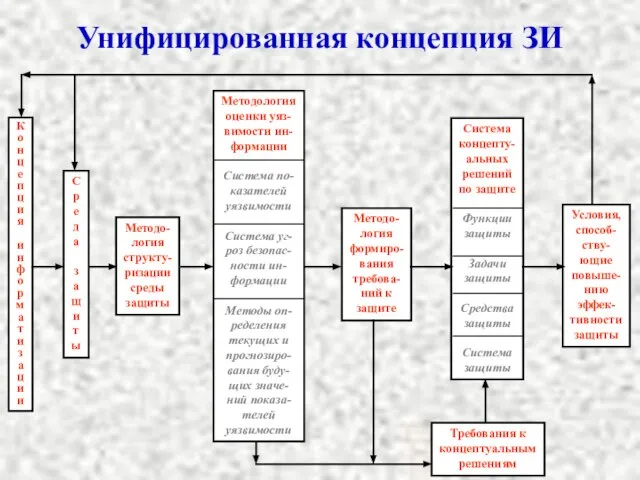

- 9. Унифицированная концепция ЗИ К о н ц е п ц и я и н ф о

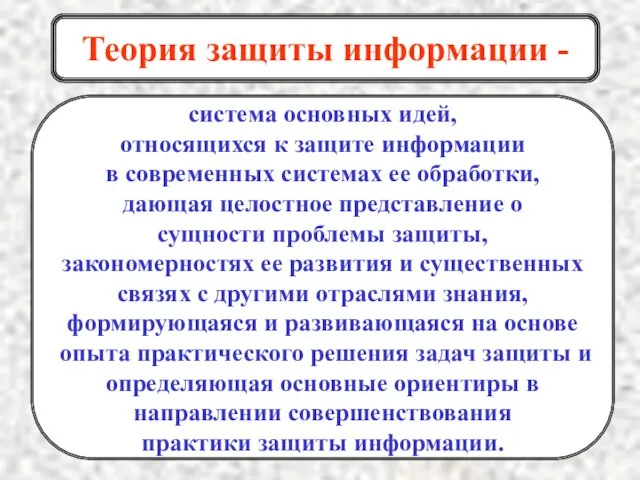

- 10. Теория защиты информации - система основных идей, относящихся к защите информации в современных системах ее обработки,

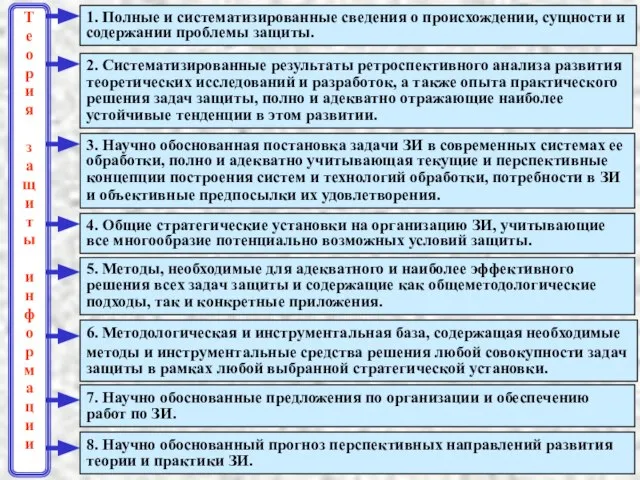

- 11. Т е о р и я з а щ и т ы и н ф о

- 12. Интерпретация общеметодологических принципов развития науки применительно к современным проблемам ЗИ

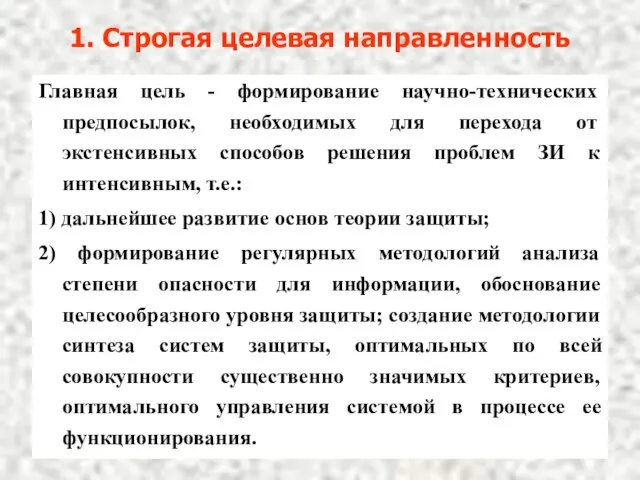

- 13. 1. Строгая целевая направленность Главная цель - формирование научно-технических предпосылок, необходимых для перехода от экстенсивных способов

- 14. 2. Неукоснительное следование главной задаче науки - за внешними проявлениями вскрыть внутреннее движение Необходимо: 1) подвергнуть

- 15. 3. Упреждающая разработка общих концепций 1) уточнение и строгое научное обоснование УКЗИ - унифицированной концепции защиты

- 16. 4. Формирование концепций на основе реальных фактов 1) формирование структуры и содержания информационного кадастра по ЗИ;

- 17. 5. Учет всех существенно значимых факторов, влияющих на изучаемую проблему 1) рассмотрение ЗИ как комплексной проблемы

- 18. 6. Строгий учет диалектики взаимосвязей количественных и качественных изменений в развитии изучаемых явлений Необходимо предметно обосновать,

- 19. 7. Своевременное видоизменение постановки задачи Интерпретация требований данного принципа заключается в разработке и обосновании необходимости, сущности

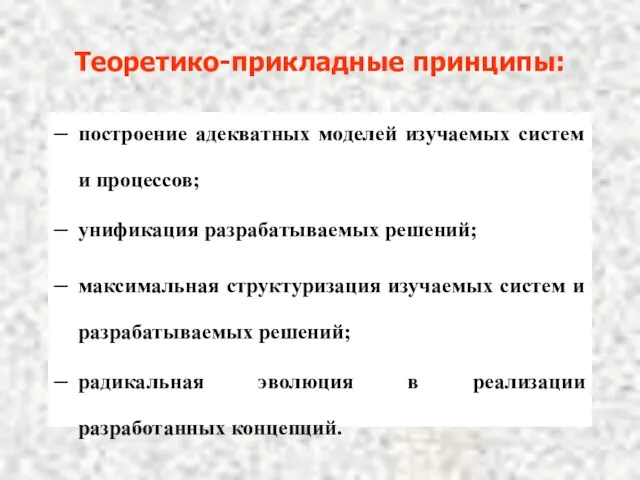

- 20. Теоретико-прикладные принципы: построение адекватных моделей изучаемых систем и процессов; унификация разрабатываемых решений; максимальная структуризация изучаемых систем

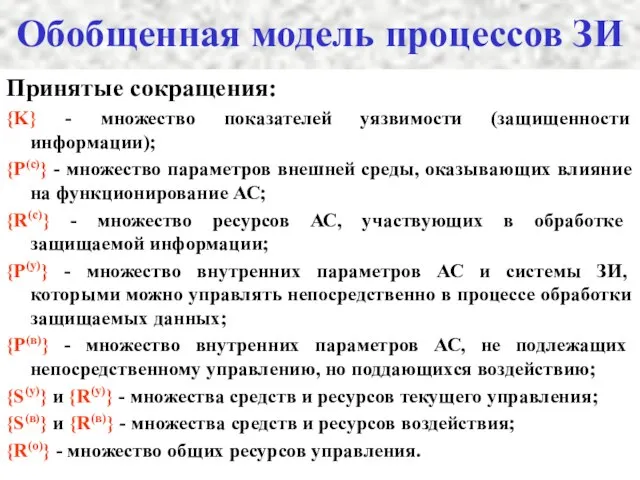

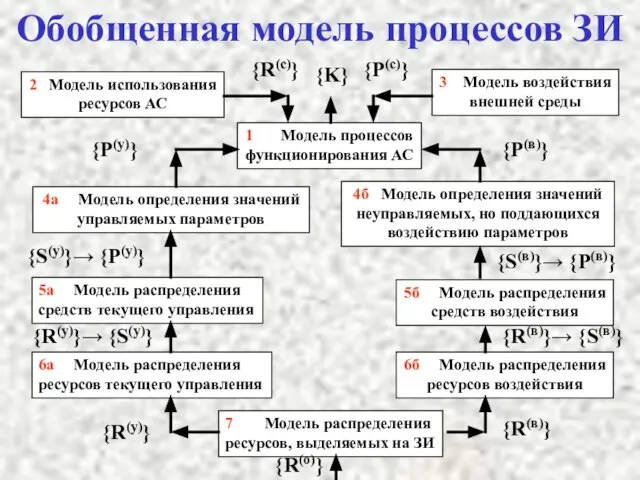

- 21. Обобщенная модель процессов ЗИ Принятые сокращения: {K} - множество показателей уязвимости (защищенности информации); {P(c)} - множество

- 22. Обобщенная модель процессов ЗИ 1 Модель процессов функционирования АС 2 Модель использования ресурсов АС 3 Модель

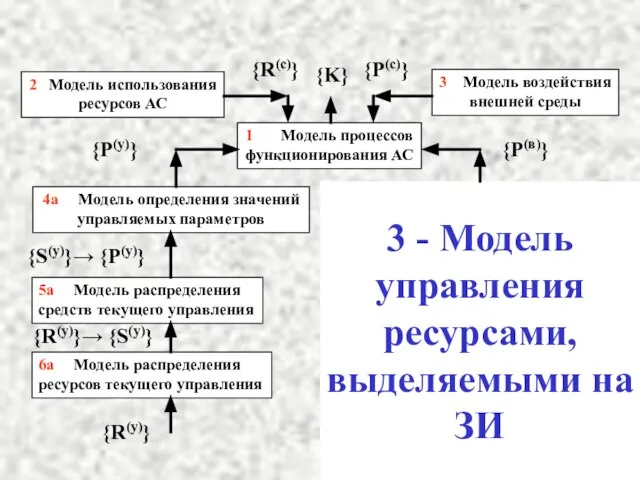

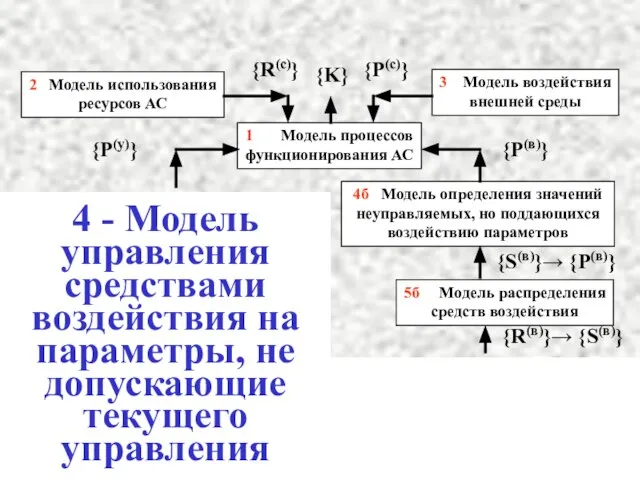

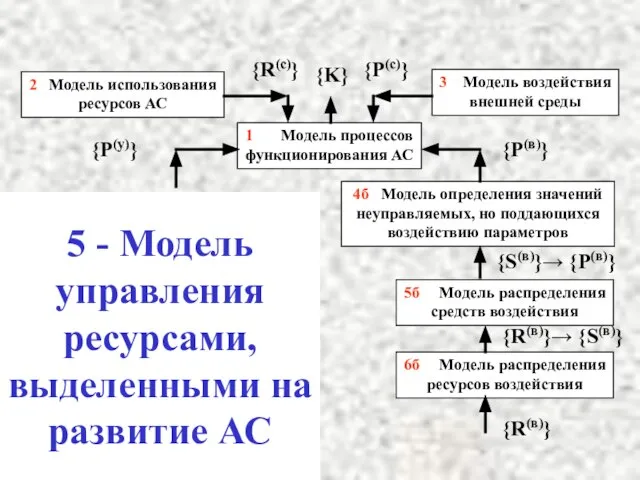

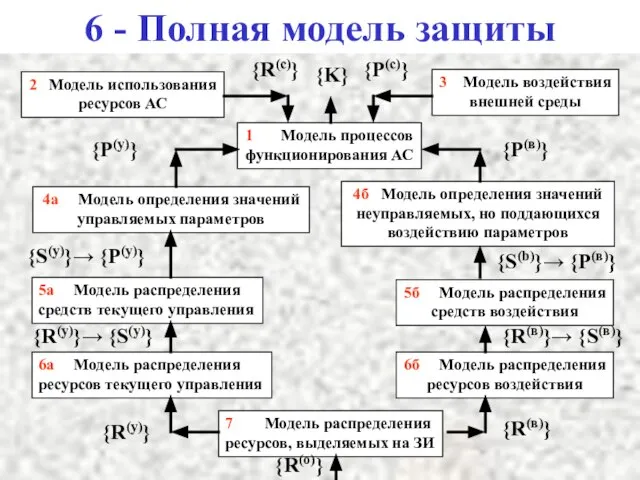

- 23. Модификации обобщенной модели

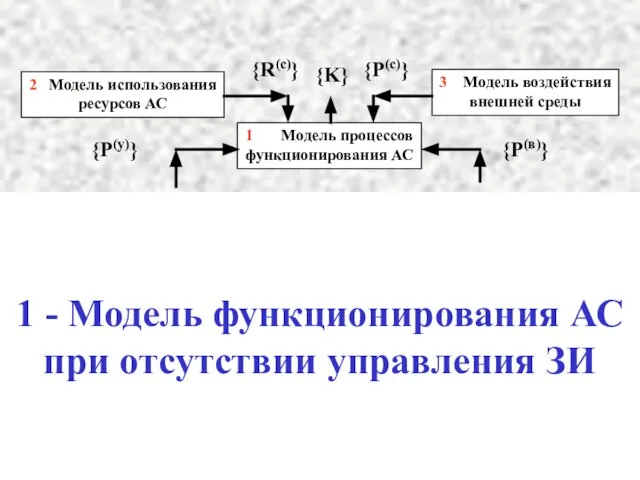

- 24. 1 Модель процессов функционирования АС 2 Модель использования ресурсов АС 3 Модель воздействия внешней среды {K}

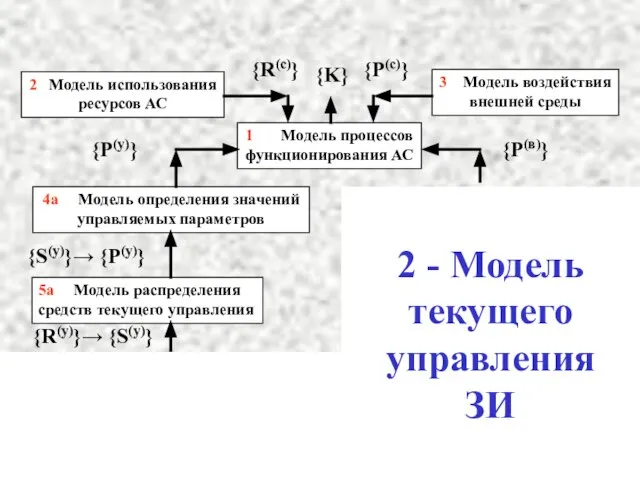

- 25. 1 Модель процессов функционирования АС 2 Модель использования ресурсов АС 3 Модель воздействия внешней среды 4а

- 26. 3 - Модель управления ресурсами, выделяемыми на ЗИ 1 Модель процессов функционирования АС 2 Модель использования

- 27. 4 - Модель управления средствами воздействия на параметры, не допускающие текущего управления 1 Модель процессов функционирования

- 28. 5 - Модель управления ресурсами, выделенными на развитие АС 1 Модель процессов функционирования АС 2 Модель

- 29. 6 - Полная модель защиты 1 Модель процессов функционирования АС 2 Модель использования ресурсов АС 3

- 30. Задача анализа {K} = F [{P(y)}, {P(в)}, {R(с)}, {P(c)}] Задачи синтеза 1. Найти такие {R(y)} и

- 31. Стратегии защиты информации Способ реализации стратегии Влияние на среду защиты Учитываемые угрозы Отсутствует Частичное Полное Все

- 32. Методология оценки уязвимости информации

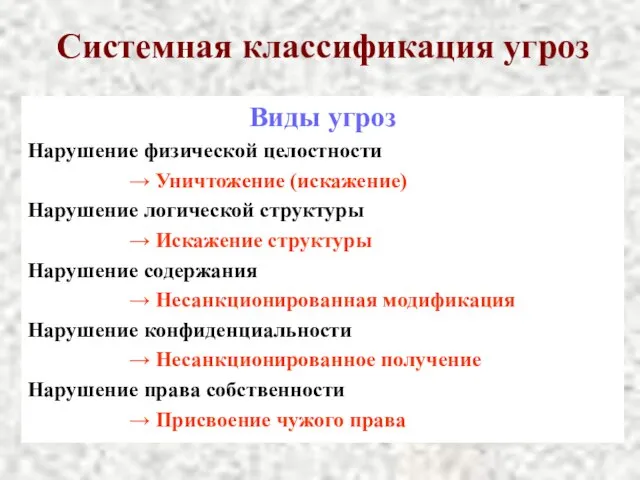

- 33. Системная классификация угроз Виды угроз Нарушение физической целостности → Уничтожение (искажение) Нарушение логической структуры → Искажение

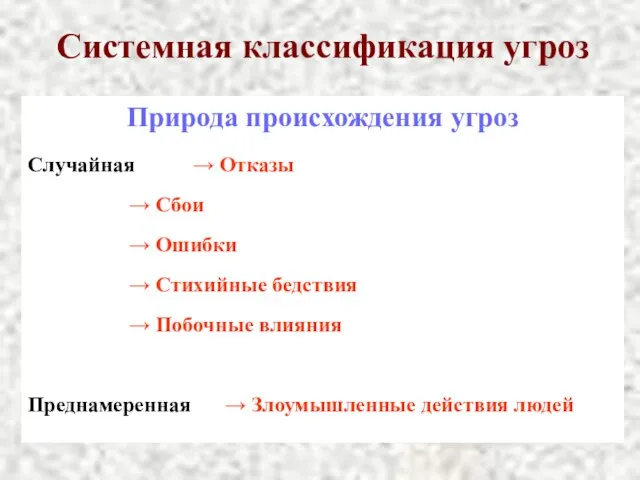

- 34. Системная классификация угроз Природа происхождения угроз Случайная → Отказы → Сбои → Ошибки → Стихийные бедствия

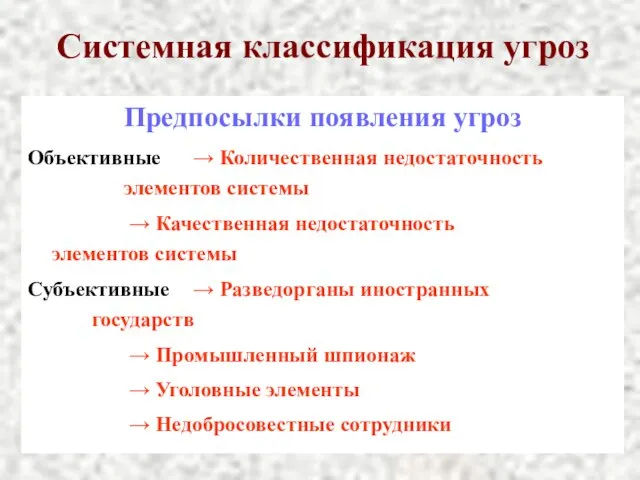

- 35. Системная классификация угроз Предпосылки появления угроз Объективные → Количественная недостаточность элементов системы → Качественная недостаточность элементов

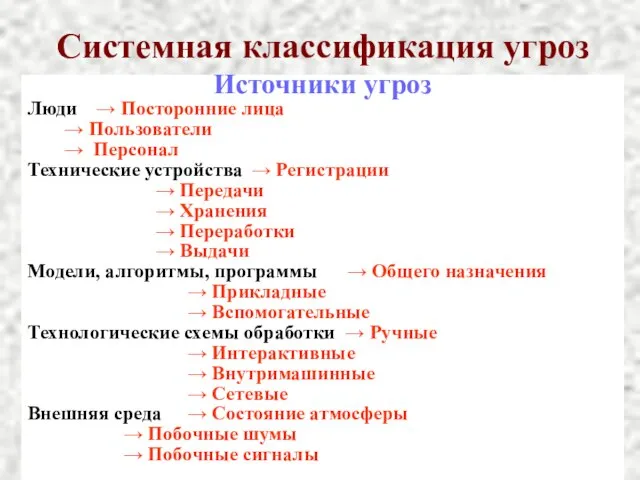

- 36. Системная классификация угроз Источники угроз Люди → Посторонние лица → Пользователи → Персонал Технические устройства →

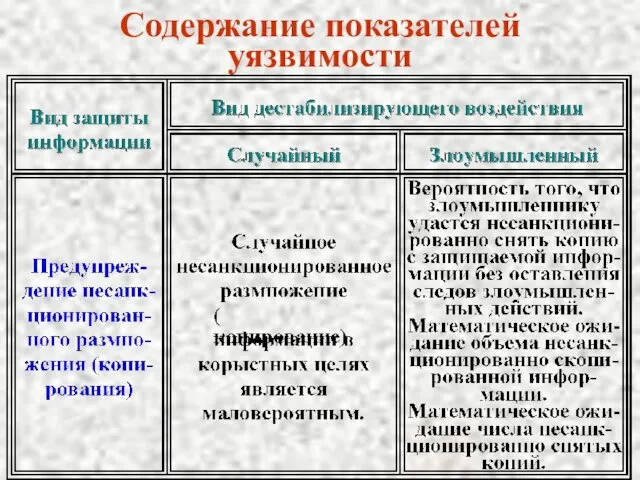

- 37. Содержание показателей уязвимости

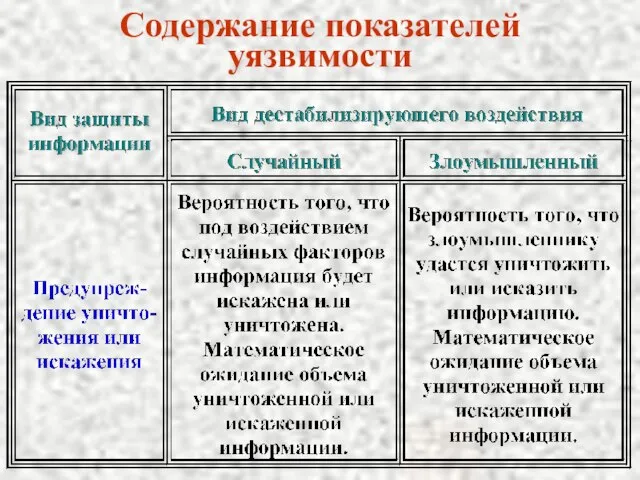

- 38. Содержание показателей уязвимости

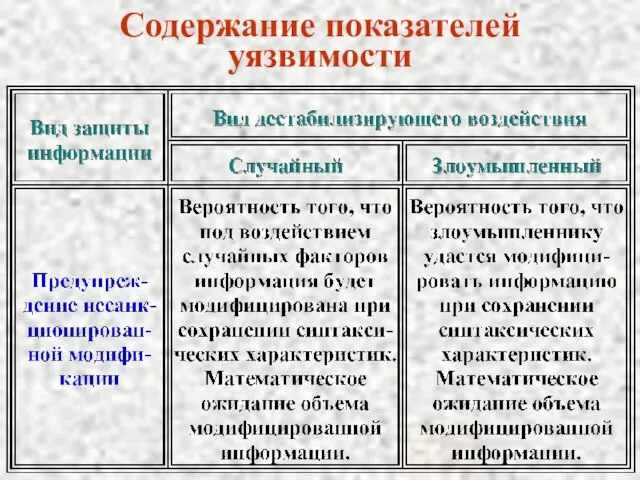

- 39. Содержание показателей уязвимости

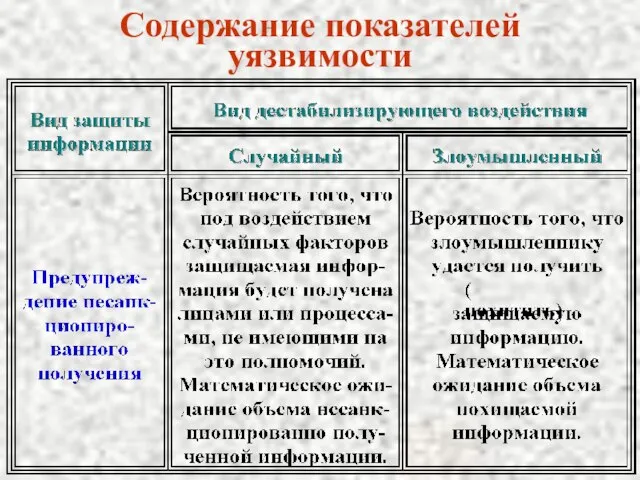

- 40. Содержание показателей уязвимости

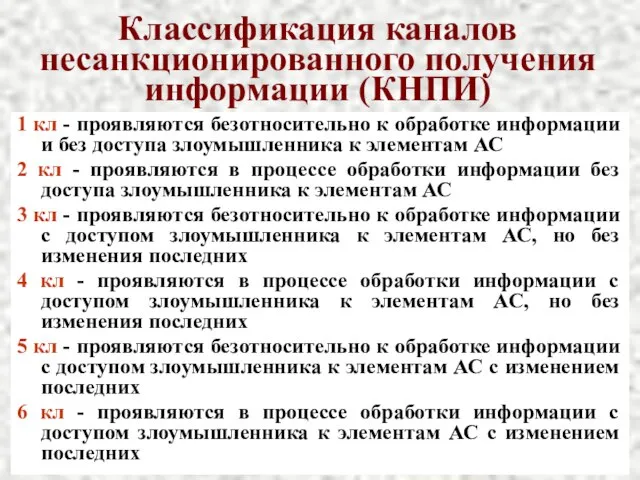

- 41. Классификация каналов несанкционированного получения информации (КНПИ) 1 кл - проявляются безотносительно к обработке информации и без

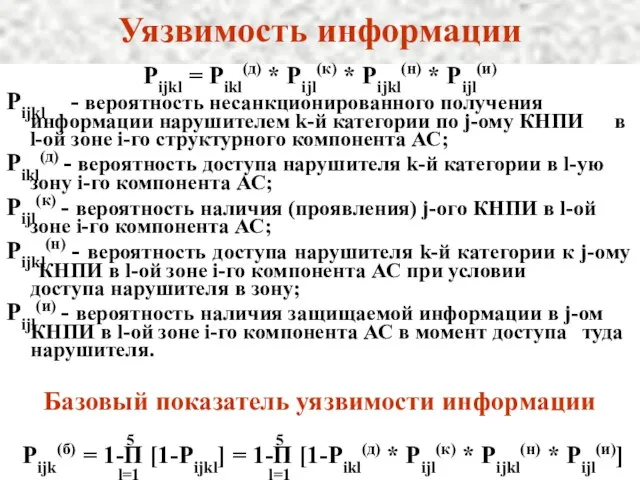

- 42. Уязвимость информации Pijkl = Pikl(д) * Pijl(к) * Pijkl(н) * Pijl(и) Pijkl - вероятность несанкционированного получения

- 43. Классификация причин несанкционированного получения информации отказы сбои ошибки стихийные бедствия злоумышленные действия побочные влияния Основной аппаратуры;

- 44. Методы определения требований к защите информации

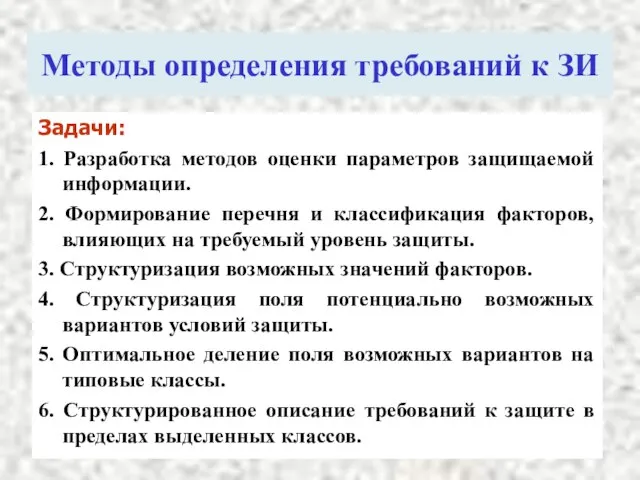

- 45. Методы определения требований к ЗИ Задачи: 1. Разработка методов оценки параметров защищаемой информации. 2. Формирование перечня

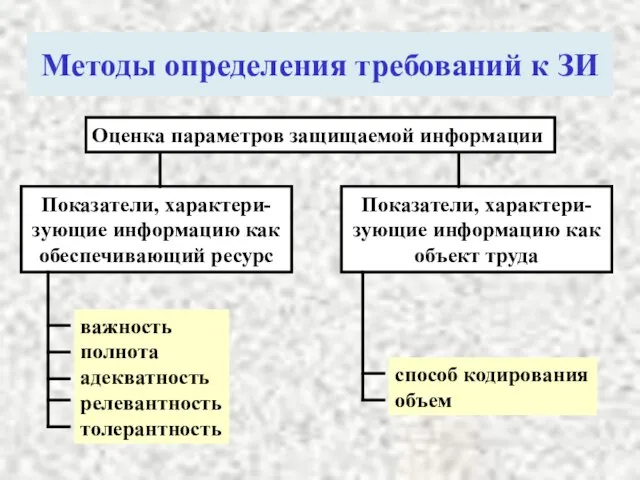

- 46. Методы определения требований к ЗИ Оценка параметров защищаемой информации Показатели, характери- зующие информацию как обеспечивающий ресурс

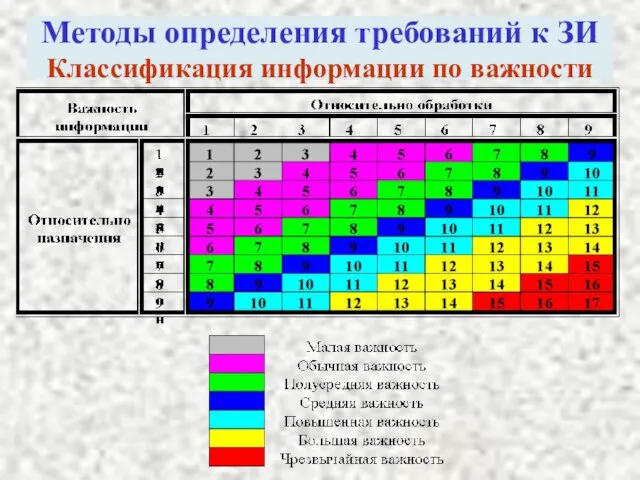

- 47. Методы определения требований к ЗИ Классификация информации по важности

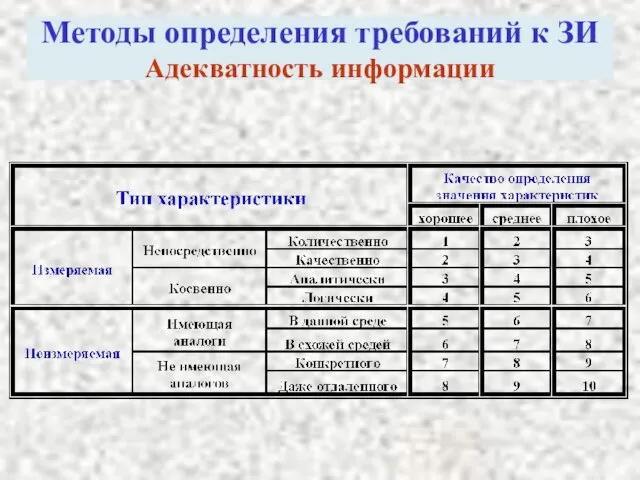

- 48. Методы определения требований к ЗИ Адекватность информации

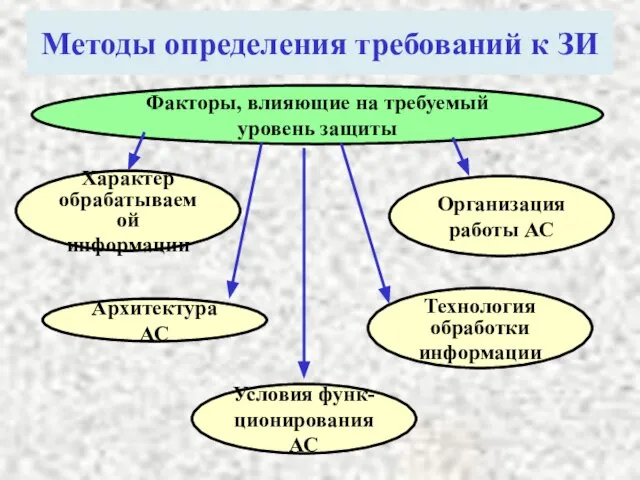

- 49. Методы определения требований к ЗИ Факторы, влияющие на требуемый уровень защиты Характер обрабатываемой информации Архитектура АС

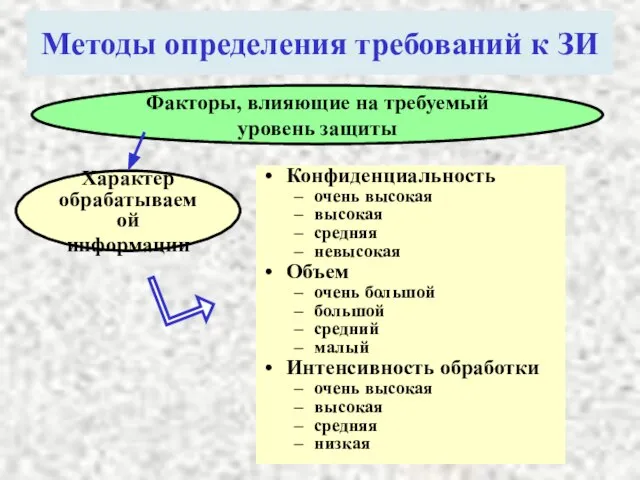

- 50. Конфиденциальность очень высокая высокая средняя невысокая Объем очень большой большой средний малый Интенсивность обработки очень высокая

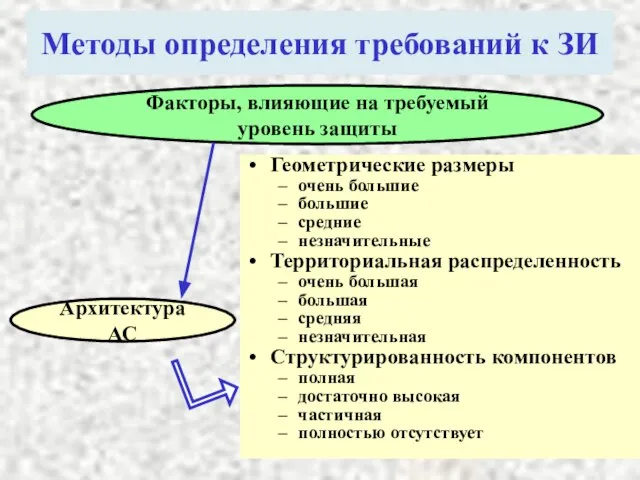

- 51. Факторы, влияющие на требуемый уровень защиты Методы определения требований к ЗИ Архитектура АС Геометрические размеры очень

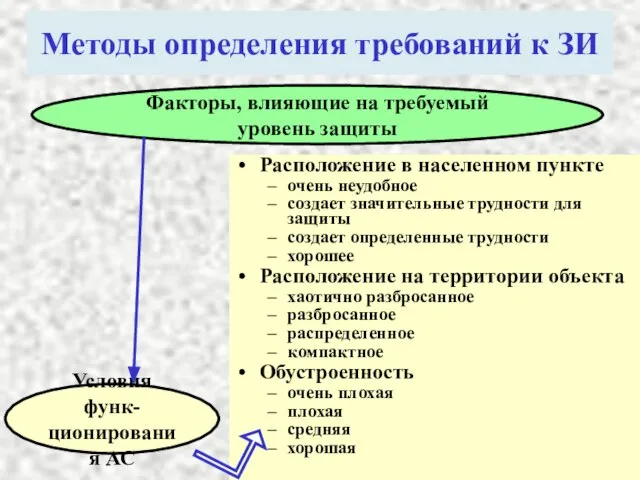

- 52. Факторы, влияющие на требуемый уровень защиты Методы определения требований к ЗИ Условия функ- ционирования АС Расположение

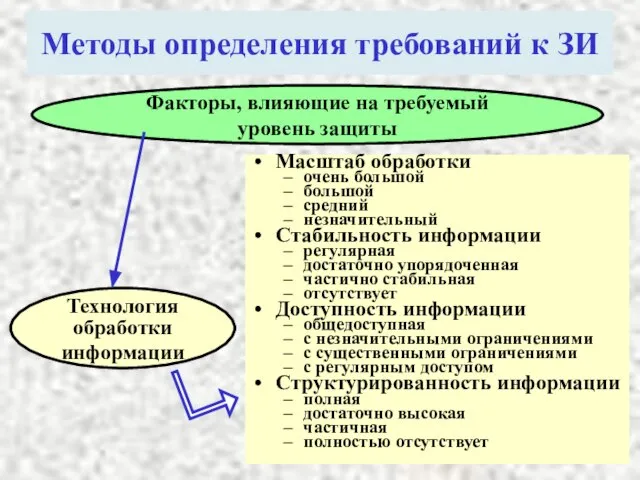

- 53. Факторы, влияющие на требуемый уровень защиты Методы определения требований к ЗИ Технология обработки информации Масштаб обработки

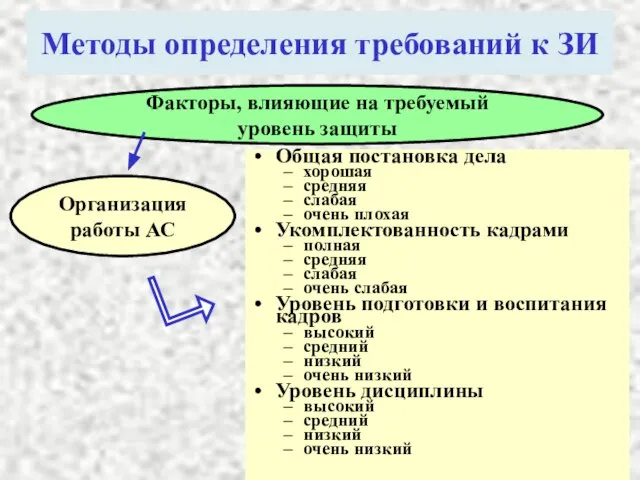

- 54. Факторы, влияющие на требуемый уровень защиты Методы определения требований к ЗИ Организация работы АС Общая постановка

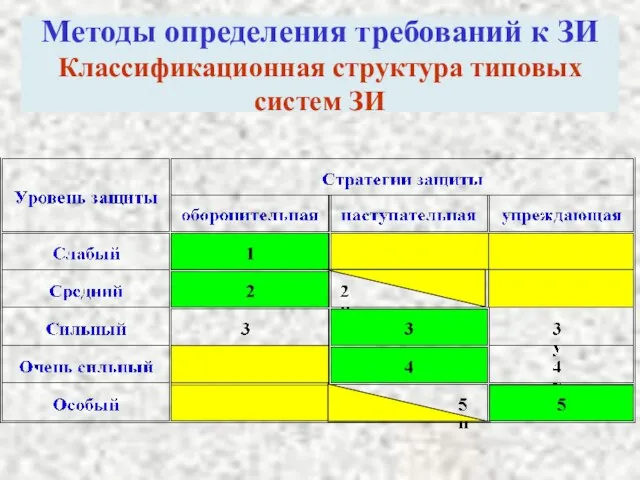

- 55. Методы определения требований к ЗИ Классификационная структура типовых систем ЗИ

- 56. Система защиты информации

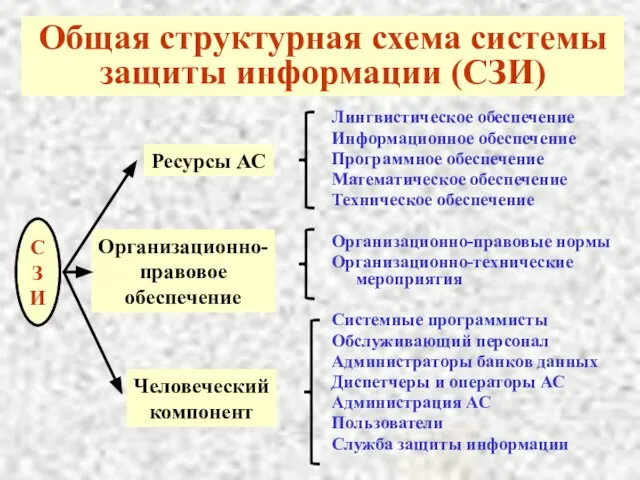

- 57. Общая структурная схема системы защиты информации (СЗИ) Лингвистическое обеспечение Информационное обеспечение Программное обеспечение Математическое обеспечение Техническое

- 58. Допустимые и целесообразные типы СЗИ для различных категорий О

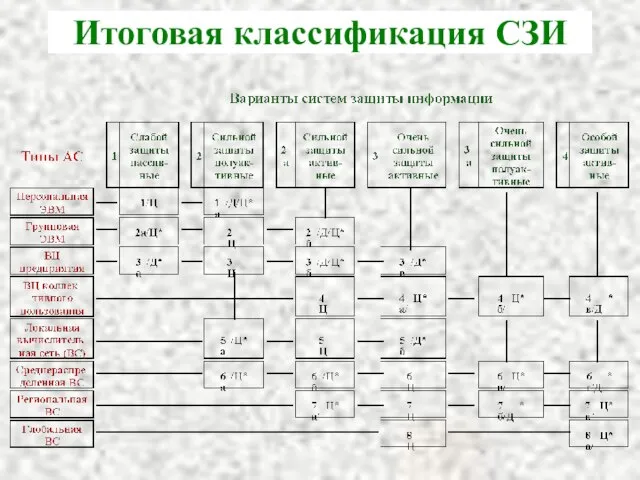

- 59. Итоговая классификация СЗИ

- 60. Проектирование систем защиты информации

- 61. Подходы к проектированию Использование типовых СЗИ Использование типовых структурно ориентированных компонентов СЗИ Использование ТПР по семирубежной

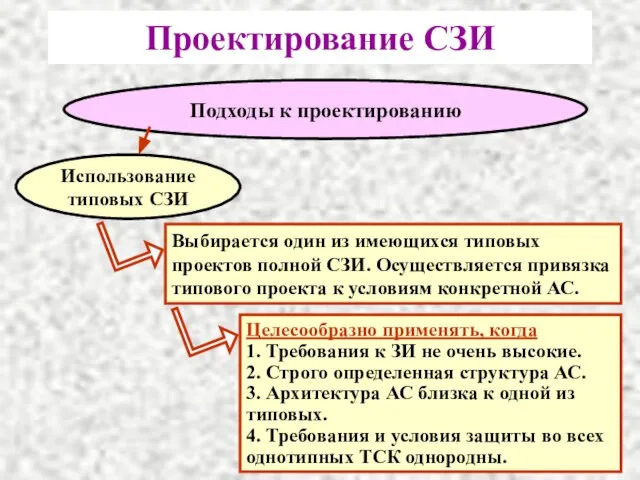

- 62. Подходы к проектированию Использование типовых СЗИ Проектирование СЗИ Выбирается один из имеющихся типовых проектов полной СЗИ.

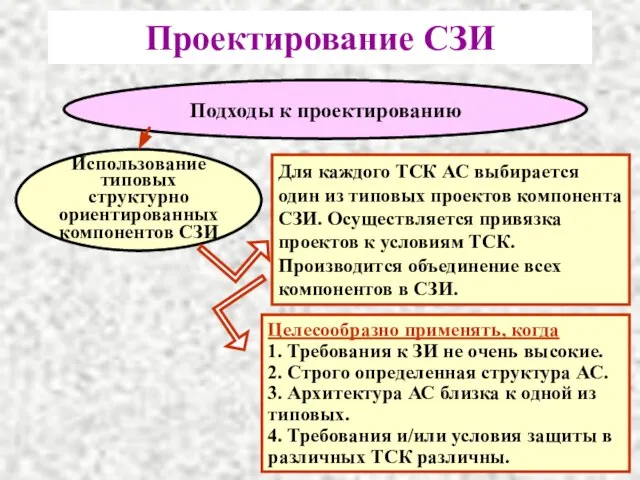

- 63. Подходы к проектированию Использование типовых структурно ориентированных компонентов СЗИ Проектирование СЗИ Для каждого ТСК АС выбирается

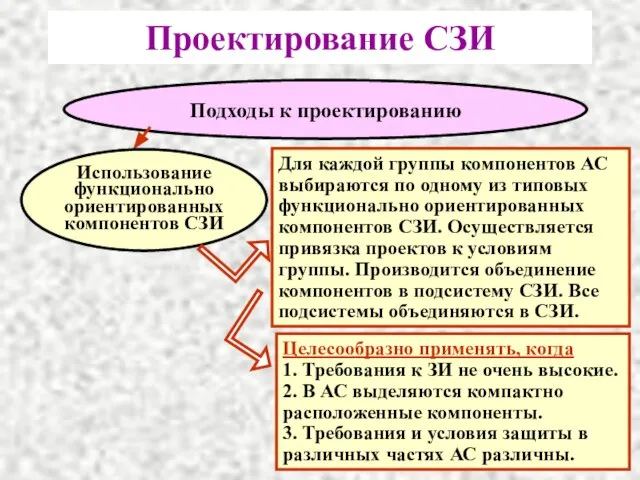

- 64. Подходы к проектированию Проектирование СЗИ Использование функционально ориентированных компонентов СЗИ Для каждой группы компонентов АС выбираются

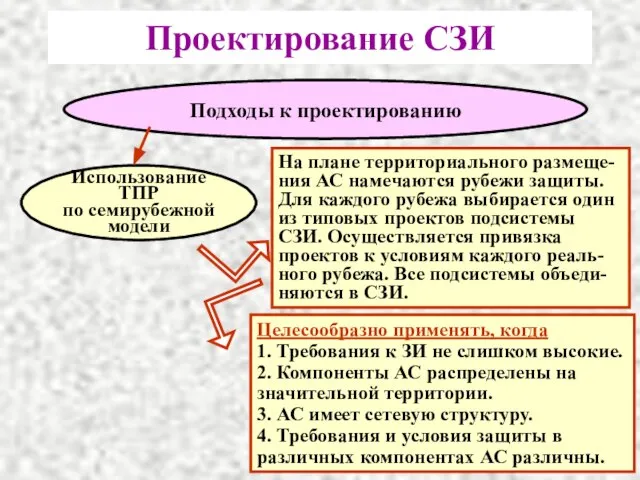

- 65. Подходы к проектированию Использование ТПР по семирубежной модели Проектирование СЗИ На плане территориального размеще-ния АС намечаются

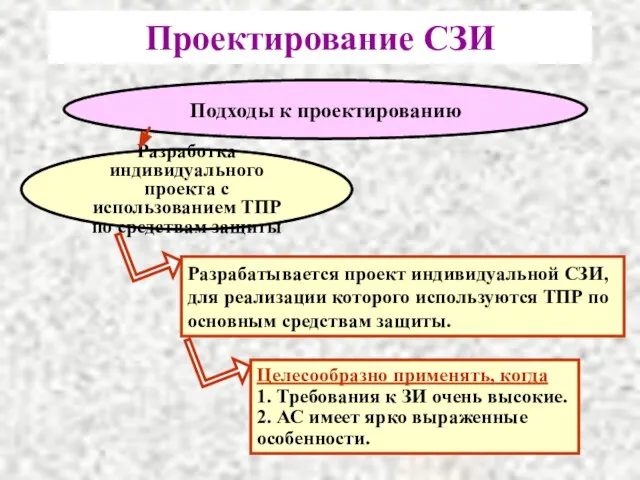

- 66. Подходы к проектированию Разработка индивидуального проекта с использованием ТПР по средствам защиты Проектирование СЗИ Разрабатывается проект

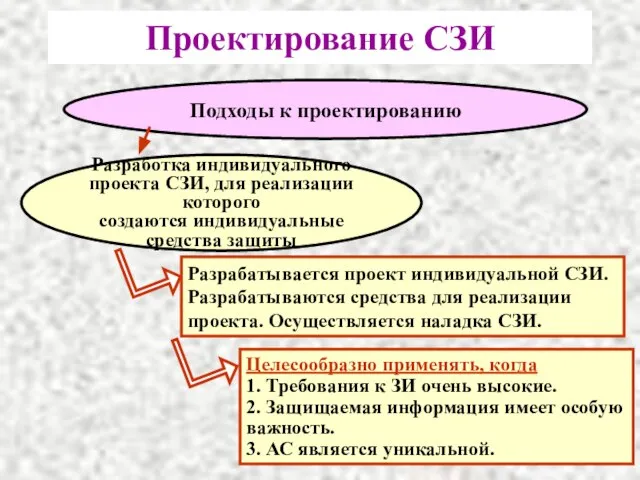

- 67. Подходы к проектированию Проектирование СЗИ Разработка индивидуального проекта СЗИ, для реализации которого создаются индивидуальные средства защиты

- 68. Проектирование СЗИ Последовательность и содержание проектирования 1 Обоснование требований к защите и анализ условий защиты 2

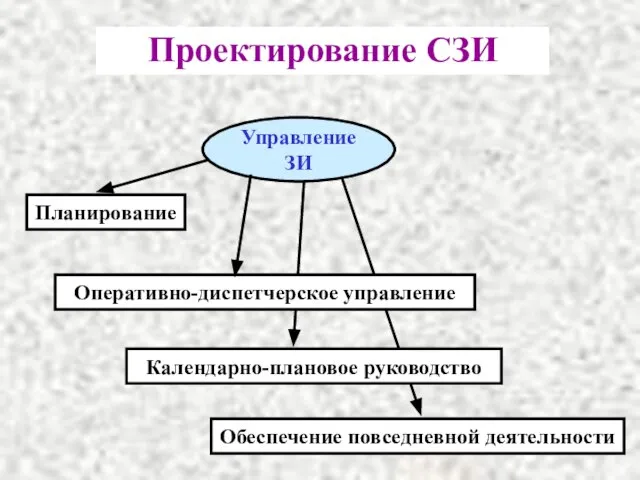

- 69. Проектирование СЗИ Управление ЗИ Планирование Оперативно-диспетчерское управление Календарно-плановое руководство Обеспечение повседневной деятельности

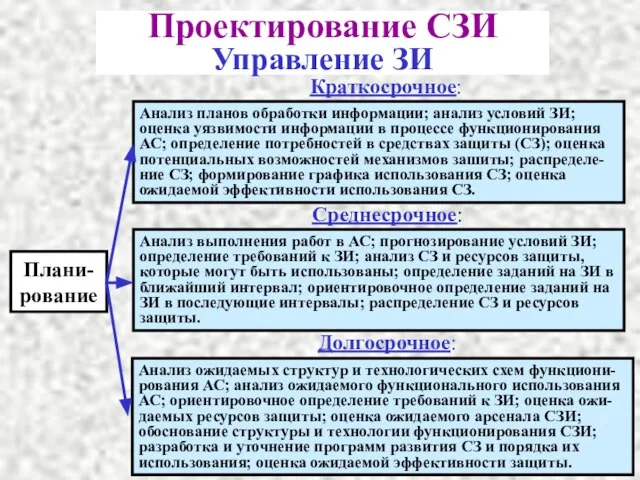

- 70. Проектирование СЗИ Управление ЗИ Плани-рование Краткосрочное: Среднесрочное: Долгосрочное: Анализ планов обработки информации; анализ условий ЗИ; оценка

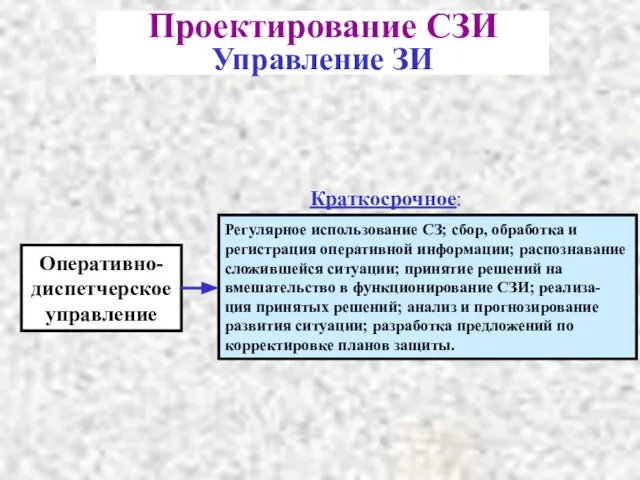

- 71. Проектирование СЗИ Управление ЗИ Оперативно-диспетчерское управление Краткосрочное: Регулярное использование СЗ; сбор, обработка и регистрация оперативной информации;

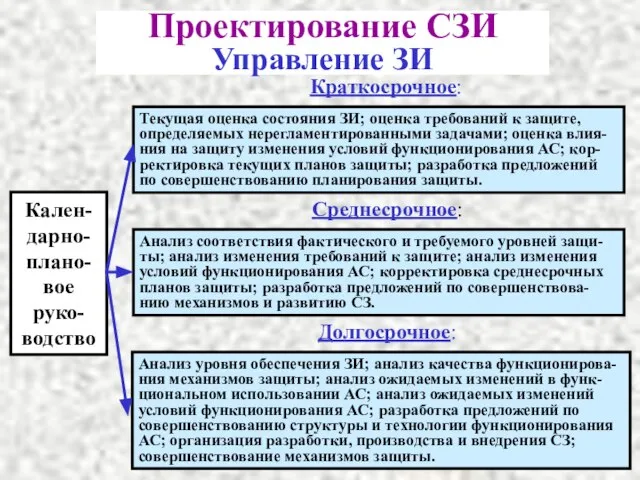

- 72. Проектирование СЗИ Управление ЗИ Кален-дарно-плано- вое руко-водство Краткосрочное: Среднесрочное: Долгосрочное: Текущая оценка состояния ЗИ; оценка требований

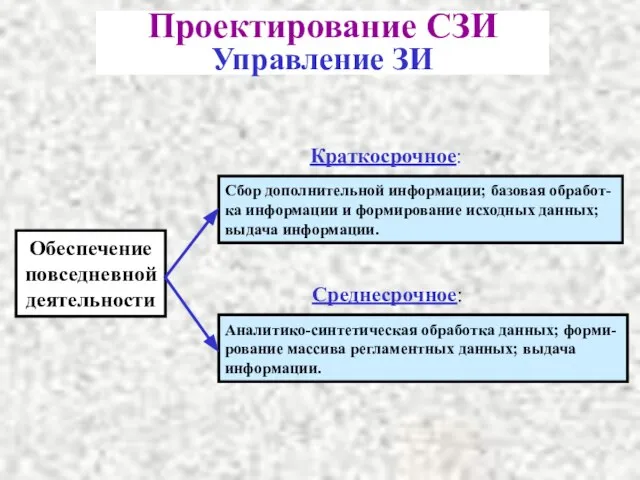

- 73. Проектирование СЗИ Управление ЗИ Обеспечение повседневной деятельности Краткосрочное: Среднесрочное: Сбор дополнительной информации; базовая обработ- ка информации

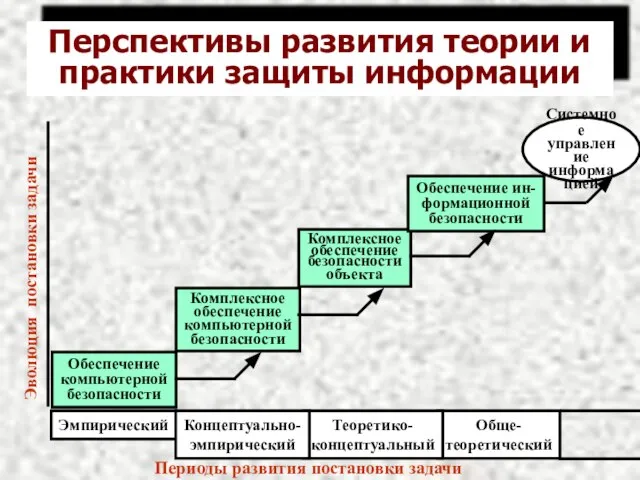

- 74. Обще- теоретический Теоретико- концептуальный Перспективы развития теории и практики защиты информации Обеспечение компьютерной безопасности Комплексное обеспечение

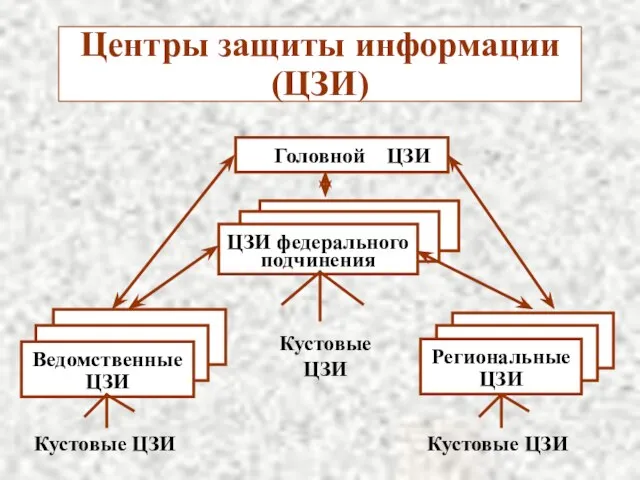

- 75. Ведомственные ЦЗИ Ведомственные ЦЗИ Региональные ЦЗИ Региональные ЦЗИ ЦЗИ федерального подчинения ЦЗИ федерального подчинения Центры защиты

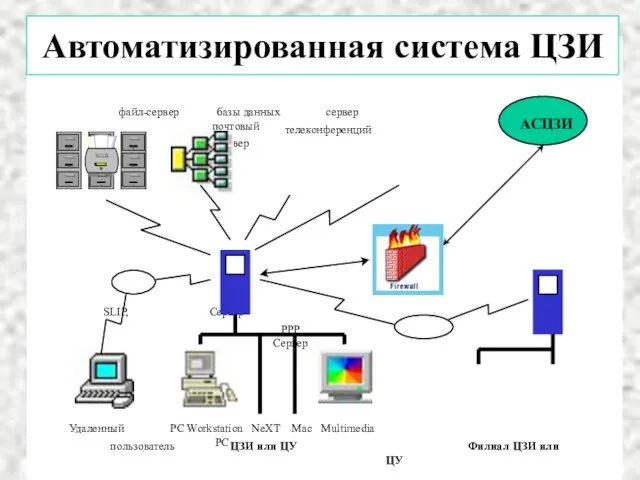

- 76. файл-сервер базы данных сервер почтовый телеконференций сервер SLIP, Сервер PPP Сервер Удаленный PC Workstation NeXT Mac

- 77. Региональные учебно-научные центры информационной безопасности в системе высшей школы Головной центр - Московский инженерно-физический институт (государственный

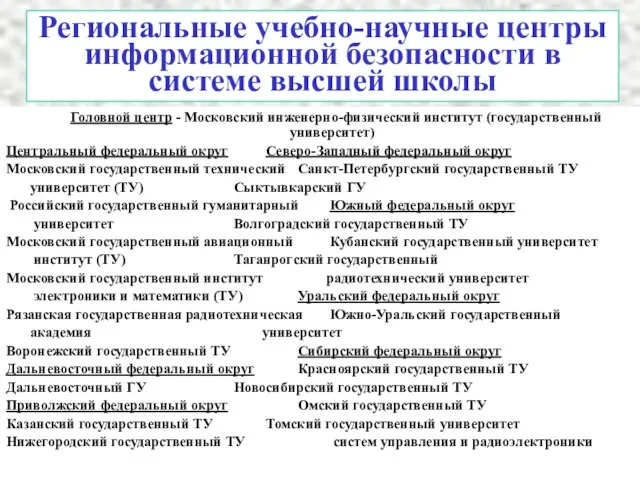

- 78. Основные научные результаты

- 79. 1. Обоснована современная постановка задачи защиты информации, суть которой состоит в переходе от экстенсивных к интенсивным

- 80. 2. Как основа интенсификации решения проблем защиты сформирован научно-методологический базис научного направления - теории защиты информации,

- 81. 3. На основе неформально-эвристических методов предложены подходы и разработаны системные классификации угроз информации, потенциально возможных условий

- 83. Скачать презентацию

![Задача анализа {K} = F [{P(y)}, {P(в)}, {R(с)}, {P(c)}] Задачи синтеза 1.](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/393340/slide-29.jpg)

701661

701661 Только в боге мы находим силу побеждать (фотографии)

Только в боге мы находим силу побеждать (фотографии) Имена собственные (1 класс)

Имена собственные (1 класс) "Площади и объемы"

"Площади и объемы" Проектирование участка механической обработки по изготовлению детали Вал-шестерня одноступенчатого цилиндрического редуктора

Проектирование участка механической обработки по изготовлению детали Вал-шестерня одноступенчатого цилиндрического редуктора Мы показываем кукол, а куклы показывают нам мир.

Мы показываем кукол, а куклы показывают нам мир. Решение логической задачи с помощью кругов Эйлера

Решение логической задачи с помощью кругов Эйлера Тайны жизни растений

Тайны жизни растений Российско-французский форум «Государственно-частное партнерство в развитии региональной и муниципальной инфраструктуры»Модел

Российско-французский форум «Государственно-частное партнерство в развитии региональной и муниципальной инфраструктуры»Модел Рождество в США

Рождество в США ЯЗЫК БЛОК - СХЕМ

ЯЗЫК БЛОК - СХЕМ Курская битва

Курская битва Шаблон презентации

Шаблон презентации Усовершенствование сайта библиотеки и веб-интерфейса электронного каталога библиотеки вуза как путь навстречу пользователю

Усовершенствование сайта библиотеки и веб-интерфейса электронного каталога библиотеки вуза как путь навстречу пользователю Добро пожаловать в Третьяковскую галерею

Добро пожаловать в Третьяковскую галерею Фестиваль ледоколов 2019

Фестиваль ледоколов 2019 Привитие навыков здорового образа жизни у школьников

Привитие навыков здорового образа жизни у школьников Признание самовольной постройки законной

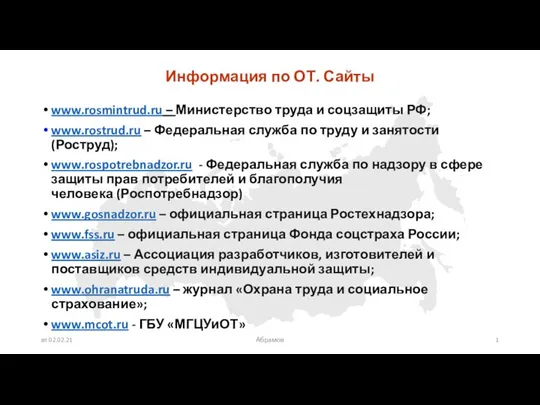

Признание самовольной постройки законной Правовые основы охраны труда

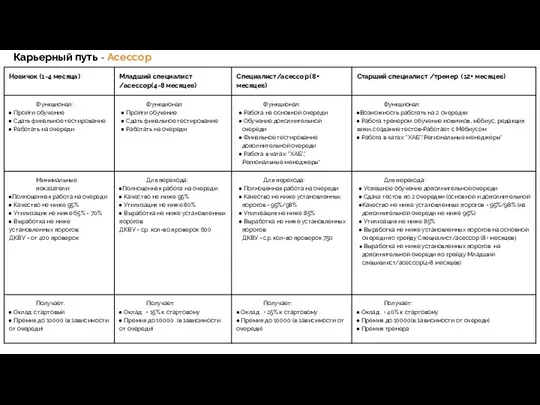

Правовые основы охраны труда Карьерный путь - Асессор Новичок (1-4 месяца)

Карьерный путь - Асессор Новичок (1-4 месяца) МОУ «Репяховская ООШ»

МОУ «Репяховская ООШ» БРЕЙН - РИНГ

БРЕЙН - РИНГ Присоединение Бурятии к России. 17 век.

Присоединение Бурятии к России. 17 век. Прыжки в высоту. Упражнения с набивными мячами. 5 класс

Прыжки в высоту. Упражнения с набивными мячами. 5 класс Архитектурные памятники Дзержинщины

Архитектурные памятники Дзержинщины Основы Конституционного строя РФ

Основы Конституционного строя РФ Договор возмездного оказания услуг Подготовил студент 4 курса ФТД, ДС-04, Шарипов Ш.Д.

Договор возмездного оказания услуг Подготовил студент 4 курса ФТД, ДС-04, Шарипов Ш.Д. Имате вебсајт и што да правите со него?

Имате вебсајт и што да правите со него?