Содержание

- 2. Информационной безопасностью называют комплекс организационных, технических и технологических мер по защите информации от неавторизованного доступа, разрушения,

- 3. Информационная безопасность дает гарантию того, что достигаются следующие цели: конфиденциальность информации (свойство информационных ресурсов, в том

- 4. Обеспечение безопасности информации складывается из трех составляющих: Конфиденциальности, Целостности, Доступности. Точками приложения процесса защиты информации к

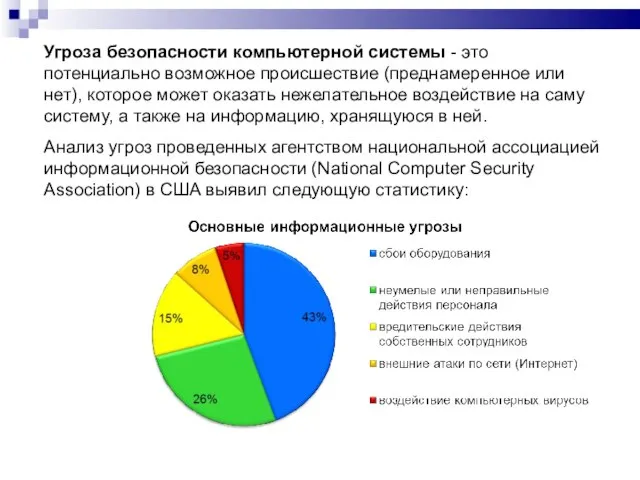

- 5. Угроза безопасности компьютерной системы - это потенциально возможное происшествие (преднамеренное или нет), которое может оказать нежелательное

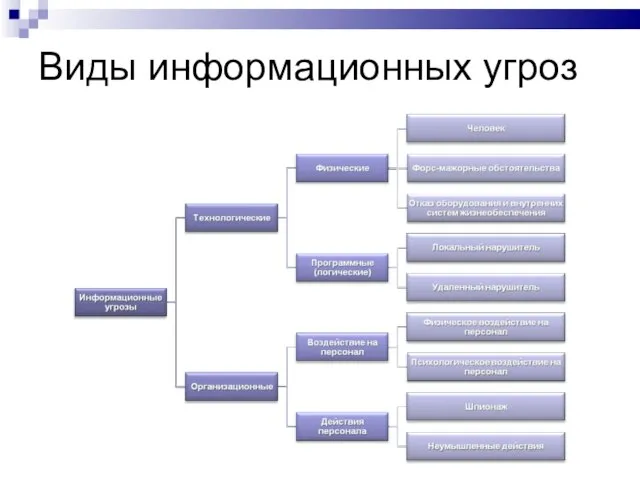

- 6. Виды информационных угроз

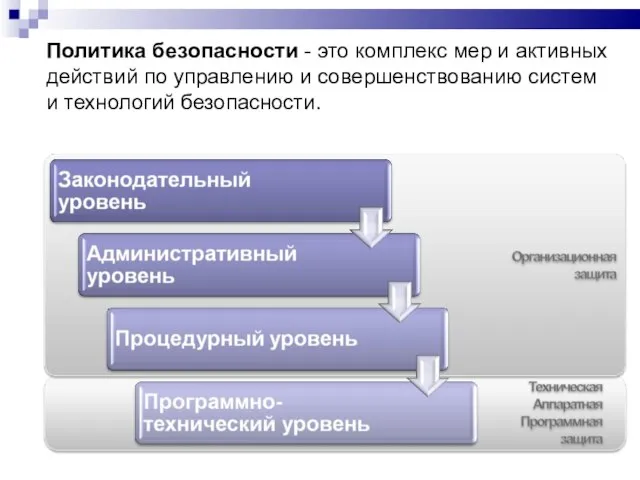

- 7. Политика безопасности - это комплекс мер и активных действий по управлению и совершенствованию систем и технологий

- 8. Организационная защита организация режима и охраны. организация работы с сотрудниками (подбор и расстановка персонала, включая ознакомление

- 9. Технические средства защиты информации Для защиты периметра информационной системы создаются: системы охранной и пожарной сигнализации; системы

- 10. Аппаратные средства защиты информации Специальные регистры для хранения реквизитов защиты: паролей, идентифицирующих кодов, грифов или уровней

- 11. Программные средства защиты информации Средства защиты от несанкционированного доступа (НСД): Средства авторизации; Мандатное управление доступом; Избирательное

- 12. Программные средства защиты информации Межсетевые экраны. Криптографические средства: Шифрование; Цифровая подпись. Системы резервного копирования. Системы аутентификации:

- 13. ВИДЫ АНТИВИРУСНЫХ ПРОГРАММ Детекторы позволяют обнаруживать файлы, заражённые одним из нескольких известных вирусов. Некоторые программы-детекторы также

- 14. Недостатки антивирусных программ Ни одна из существующих антивирусных технологий не может обеспечить полной защиты от вирусов.

- 15. Понятие компьютерного вируса Компьютерный вирус – это специальная программа, наносящая заведомый вред компьютеру, на котором она

- 16. Классификация компьютерных вирусов по среде обитания; по операционным системам; по алгоритму работы; по деструктивным возможностям.

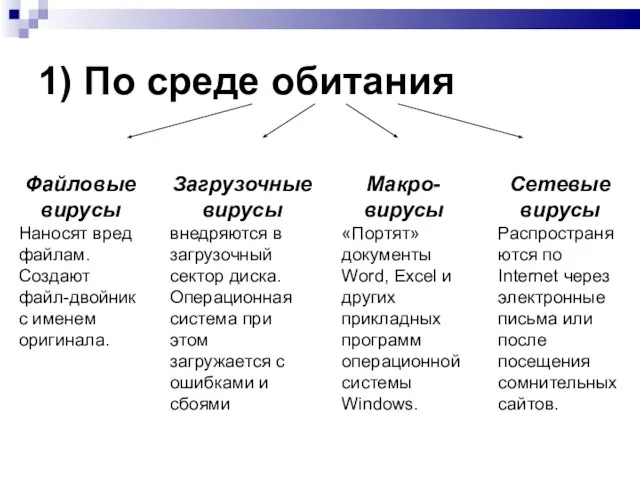

- 17. 1) По среде обитания

- 18. 2) По операционным системам Для каждой операционной системы создаются свои вирусы, которые будут «работать» только в

- 19. 3) По алгоритму работы

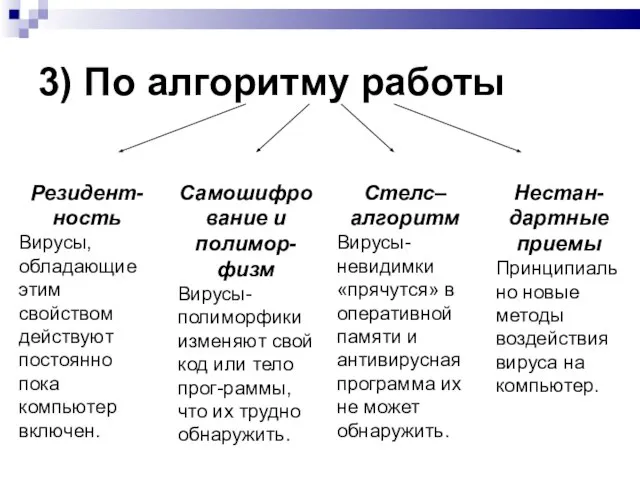

- 20. 4) По деструктивным возможностям

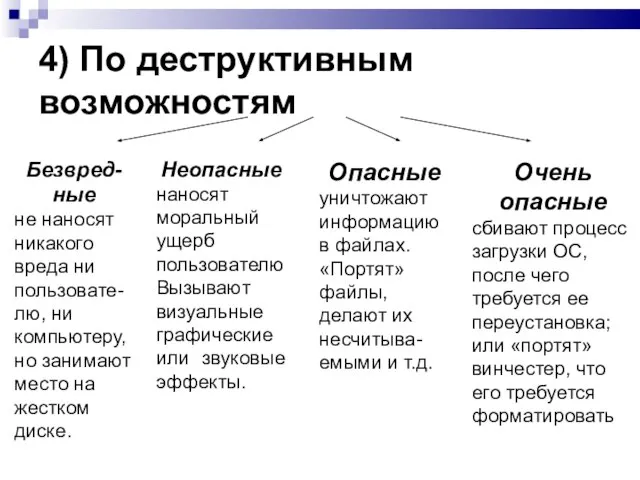

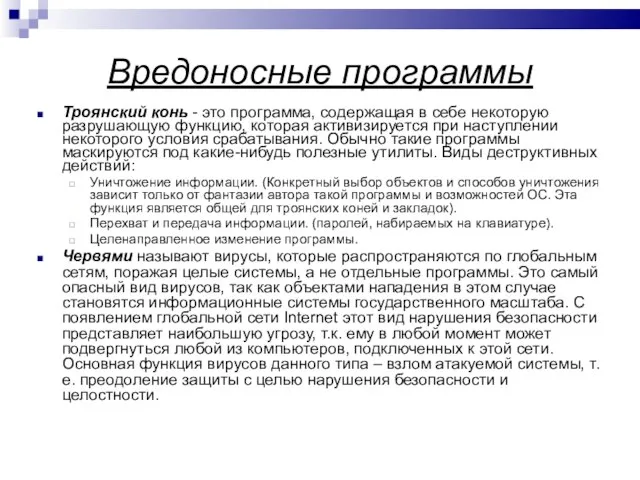

- 21. Вредоносные программы Троянский конь - это программа, содержащая в себе некоторую разрушающую функцию, которая активизируется при

- 23. Скачать презентацию

Ход реализации пилотных проектов Росреестра на территории республики, а также создание региональной модели инфраструктуры прост

Ход реализации пилотных проектов Росреестра на территории республики, а также создание региональной модели инфраструктуры прост Пройдём с тобой по школьным этажам …

Пройдём с тобой по школьным этажам … Бал во дворце. Урок изобразительного искусства (5 класс)

Бал во дворце. Урок изобразительного искусства (5 класс) Биоинформатика

Биоинформатика Новоладожская детская школа искусств. Обучение детей росписи по ткани в технике холодного батика

Новоладожская детская школа искусств. Обучение детей росписи по ткани в технике холодного батика Кофейня «Blanco y negro»

Кофейня «Blanco y negro» ИНФОРМАЦИЯ О КОМПАНИИ

ИНФОРМАЦИЯ О КОМПАНИИ Презентация на тему Животный мир Арктики и Антарктиды

Презентация на тему Животный мир Арктики и Антарктиды  День полиции

День полиции Должностная инструкция

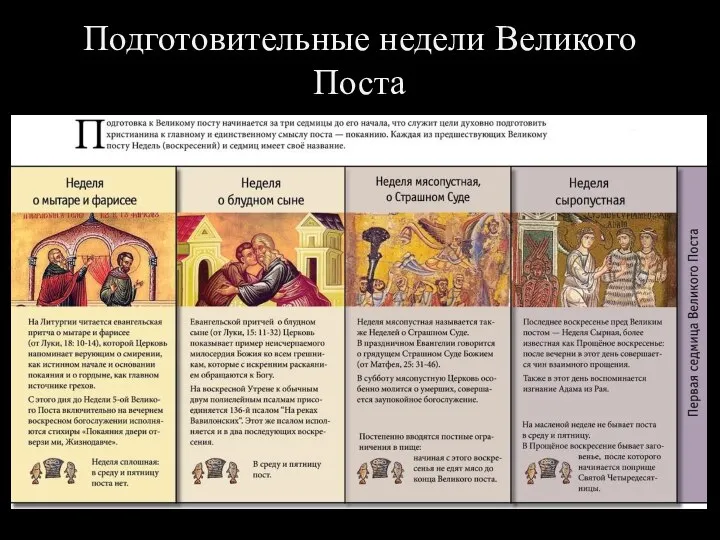

Должностная инструкция Подготовительные недели Великого Поста

Подготовительные недели Великого Поста Легко ли быть изобретателем?

Легко ли быть изобретателем? Итоговая аттестация выпускников старшей школы. ГОУСОШ №820

Итоговая аттестация выпускников старшей школы. ГОУСОШ №820 28-я Международная специализированная выставка Реклама 2021

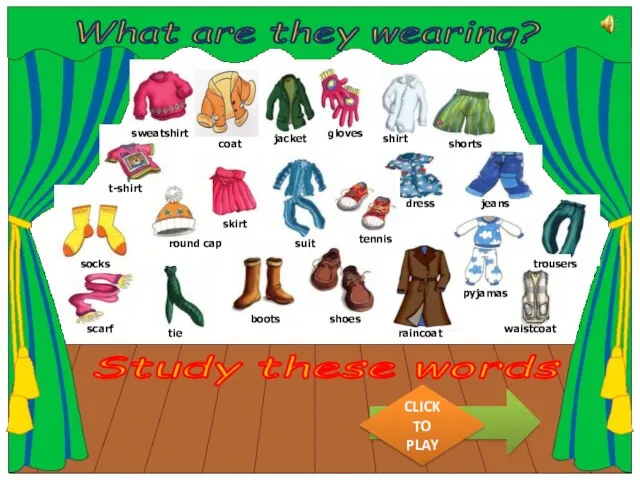

28-я Международная специализированная выставка Реклама 2021 What are they wearing gtame

What are they wearing gtame Спешите стать терпимей и добрей

Спешите стать терпимей и добрей Презентация на тему Слово Предложение

Презентация на тему Слово Предложение Политическая система общества

Политическая система общества  Презентация на тему Любовная лирика Пушкина

Презентация на тему Любовная лирика Пушкина  «Алфавит - животные» (в загадках и картинках)

«Алфавит - животные» (в загадках и картинках) Палеозой

Палеозой Игра «Знатоки квадратных уравнений»

Игра «Знатоки квадратных уравнений» Ledeco – профессиональный партнер в сфере реализации инженерно-строительных проектов

Ledeco – профессиональный партнер в сфере реализации инженерно-строительных проектов дз

дз Риски информационной безопасности при передаче систем на аутсорсинг

Риски информационной безопасности при передаче систем на аутсорсинг Политический анализ

Политический анализ Штефан Кукс Stephan Kux Отдел Экономики Economic Development Кантон Цюрих Canton of Zurich

Штефан Кукс Stephan Kux Отдел Экономики Economic Development Кантон Цюрих Canton of Zurich  Стажировка в АО Сибур-Нефтехим (специалист планово-экономического отдела)

Стажировка в АО Сибур-Нефтехим (специалист планово-экономического отдела)