Содержание

- 2. Л е к ц і я № 6 по курсу "Системне програмування " Тема лекції: Основи

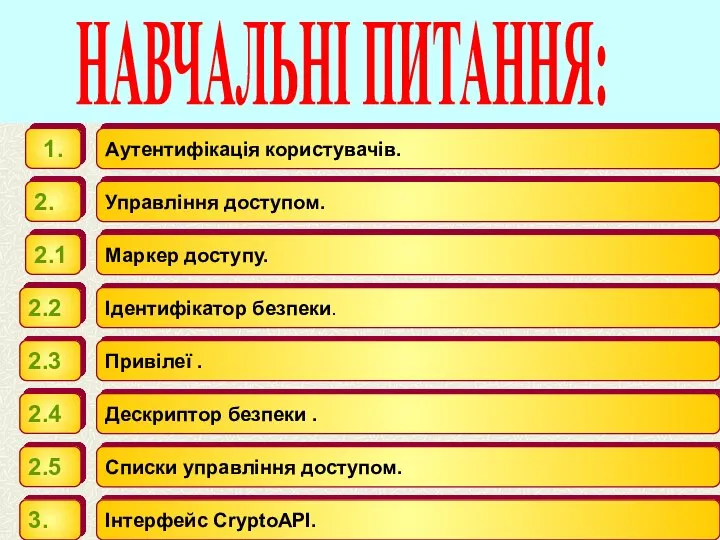

- 3. НАВЧАЛЬНІ ПИТАННЯ:

- 4. Вступ

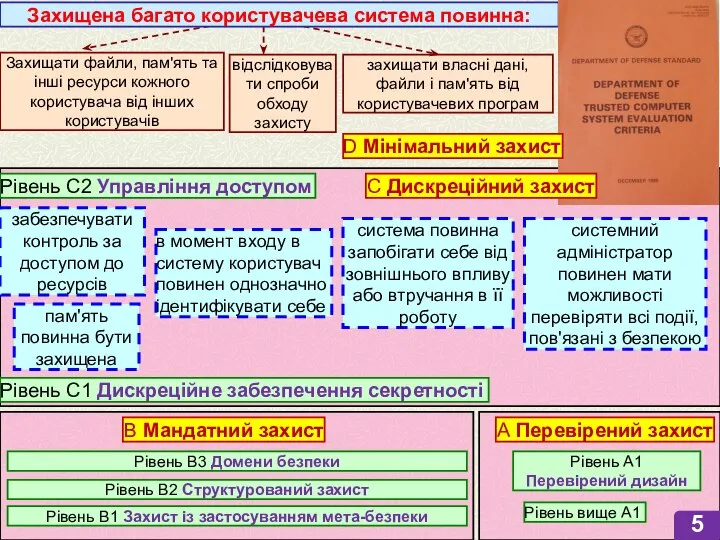

- 5. Захищати файли, пам'ять та інші ресурси кожного користувача від інших користувачів захищати власні дані, файли і

- 6. Безпека SD3 + Communications (by Design + Default + Deployment) Безпека в архітектурі Безпека за замовчуванням

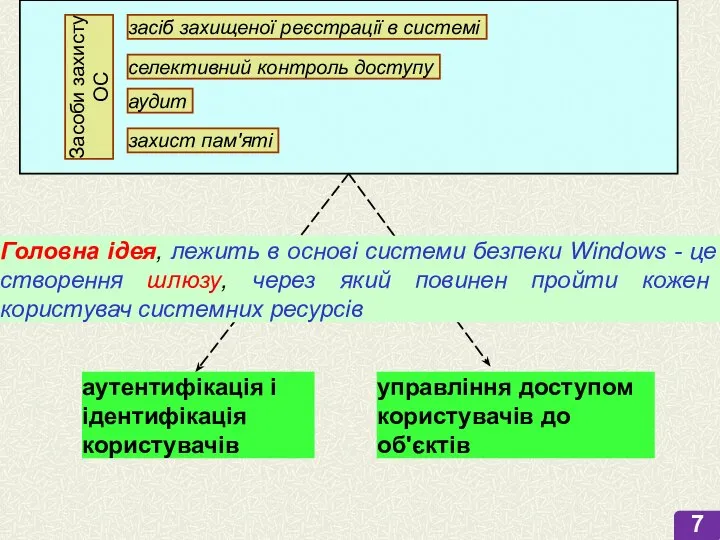

- 7. Засоби захисту ОС засіб захищеної реєстрації в системі селективний контроль доступу аудит захист пам'яті Головна ідея,

- 8. 1. Аутентифікація користувачів

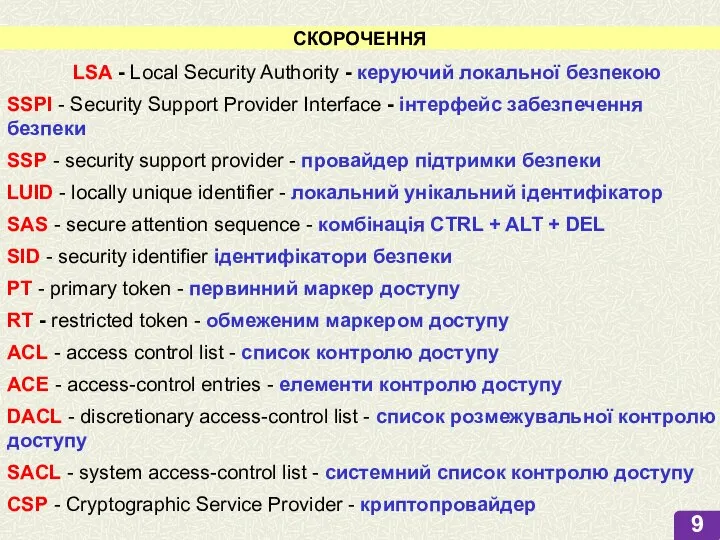

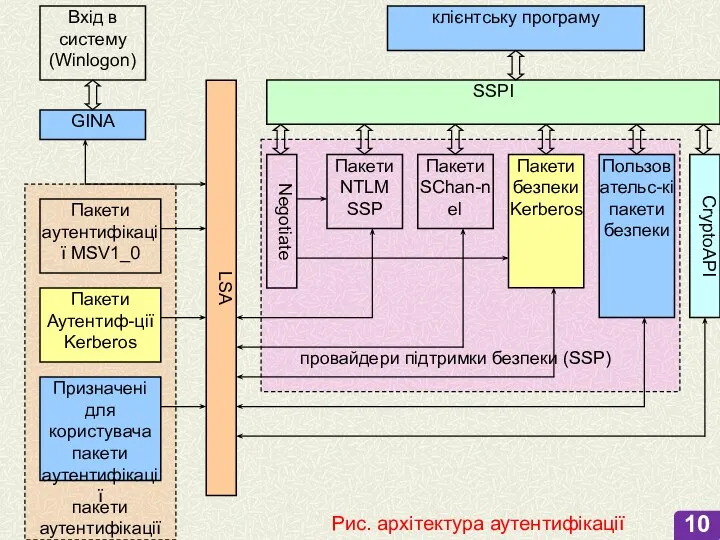

- 9. LSA - Local Security Authority - керуючий локальної безпекою СКОРОЧЕННЯ SSPI - Security Support Provider Interface

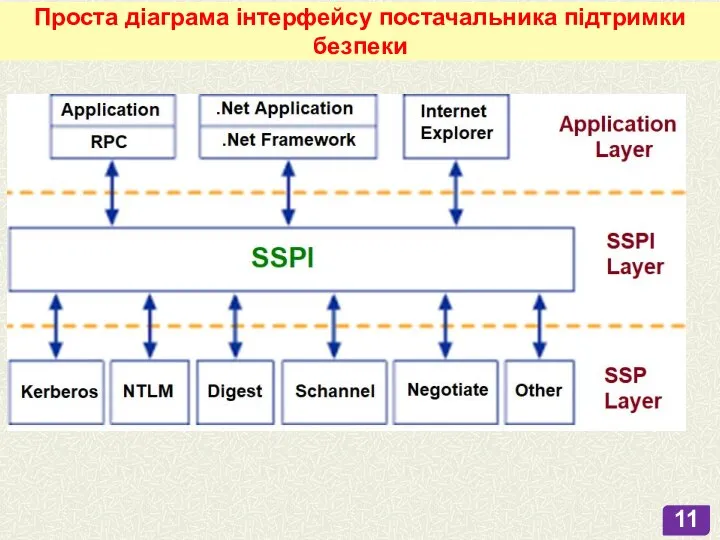

- 11. Проста діаграма інтерфейсу постачальника підтримки безпеки

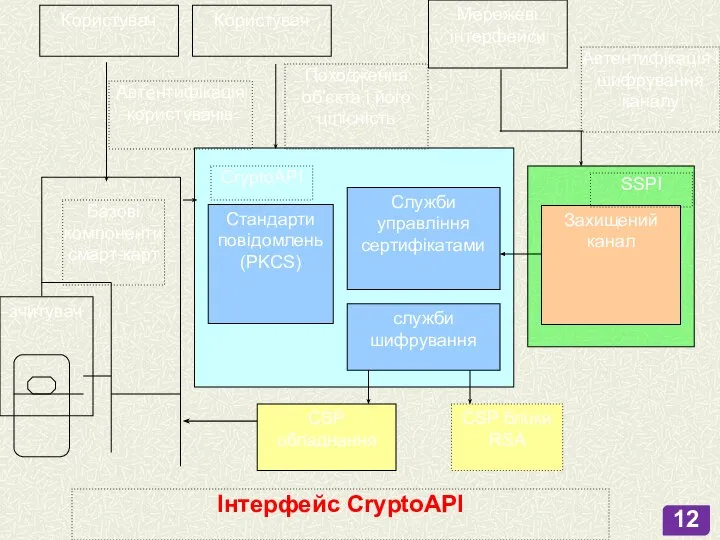

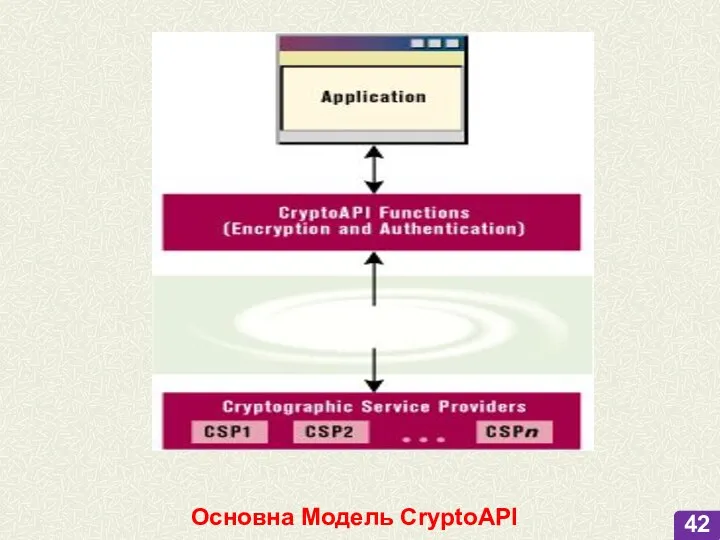

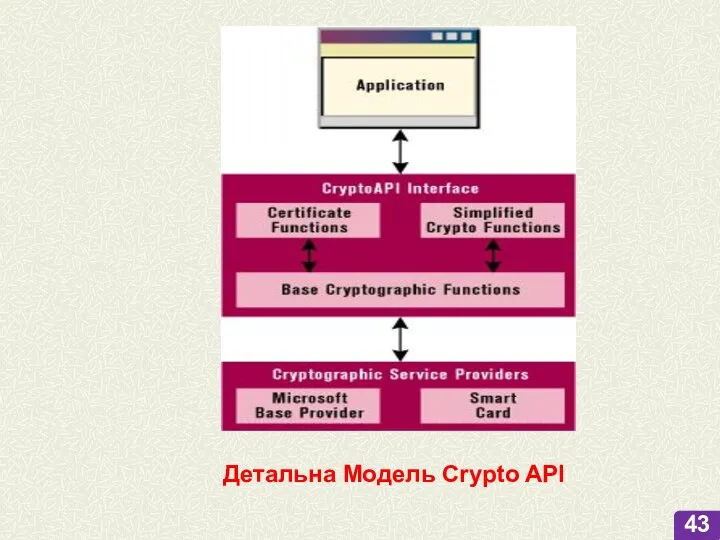

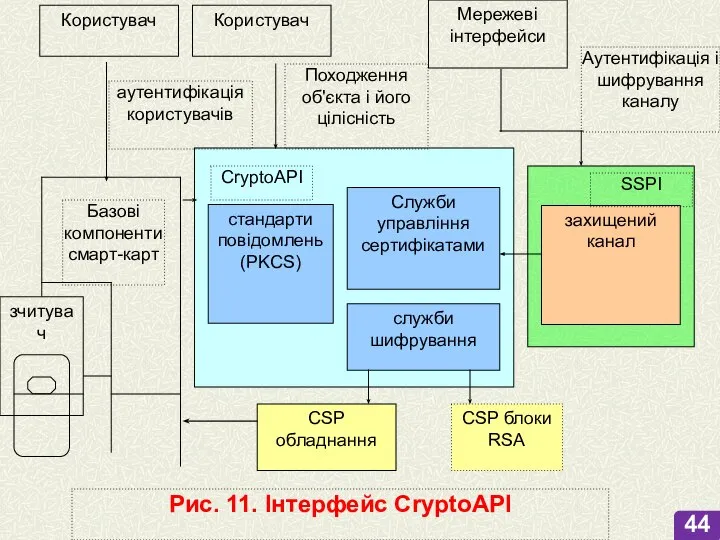

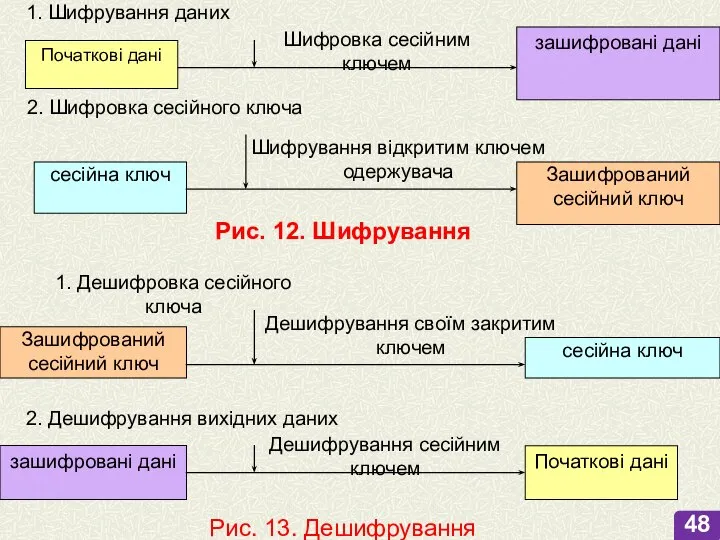

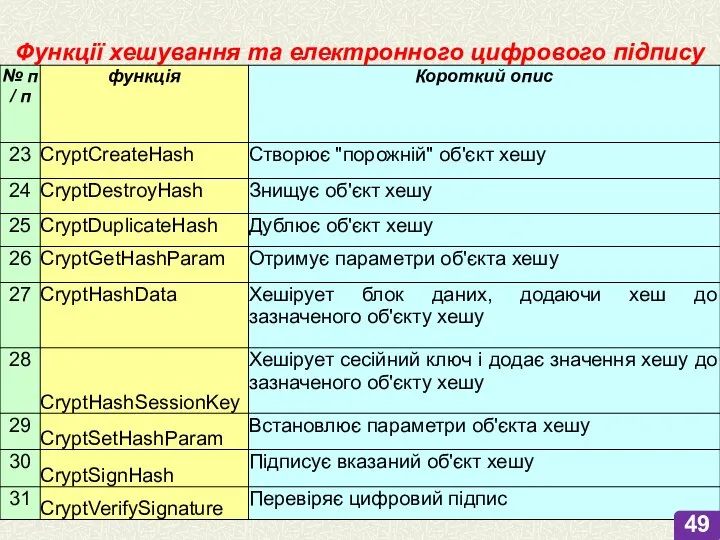

- 13. Архітектура CryptoAPI

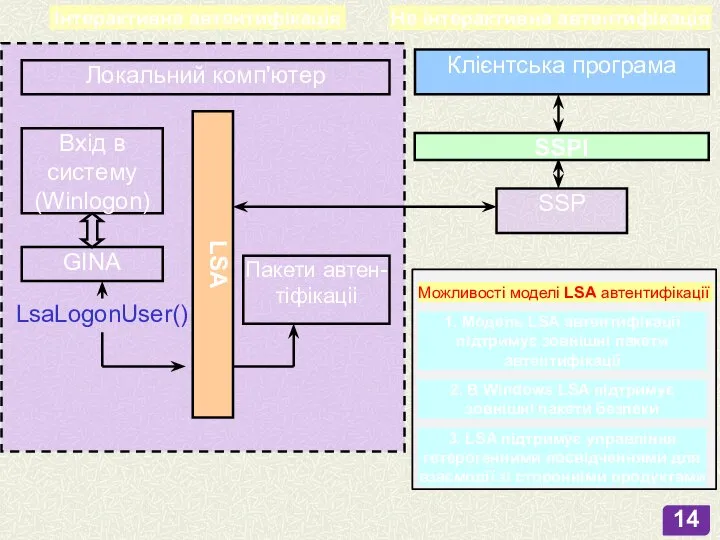

- 14. Інтерактивна автентифікація LSA Вхід в систему (Winlogon) GINA Пакети автен-тіфікаціі Локальний комп'ютер LsaLogonUser() Не інтерактивна автентифікація

- 15. 2. Управління доступом

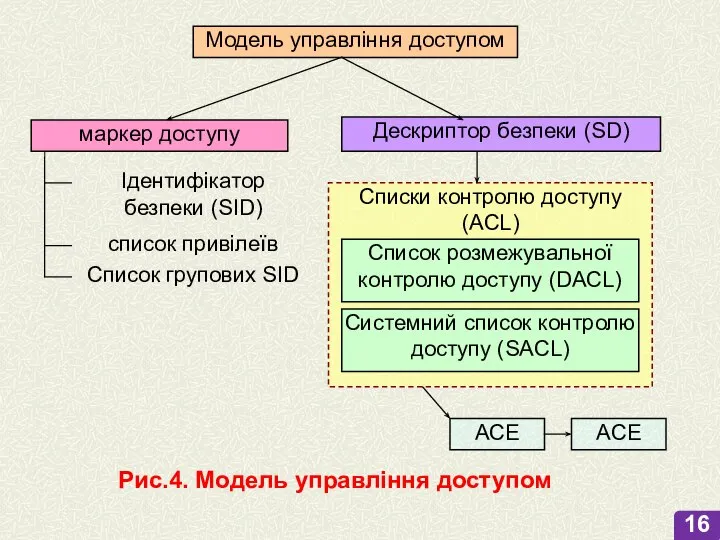

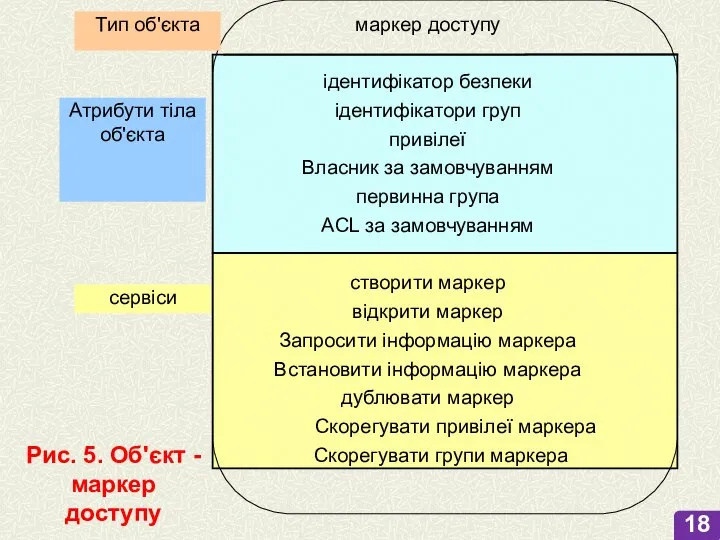

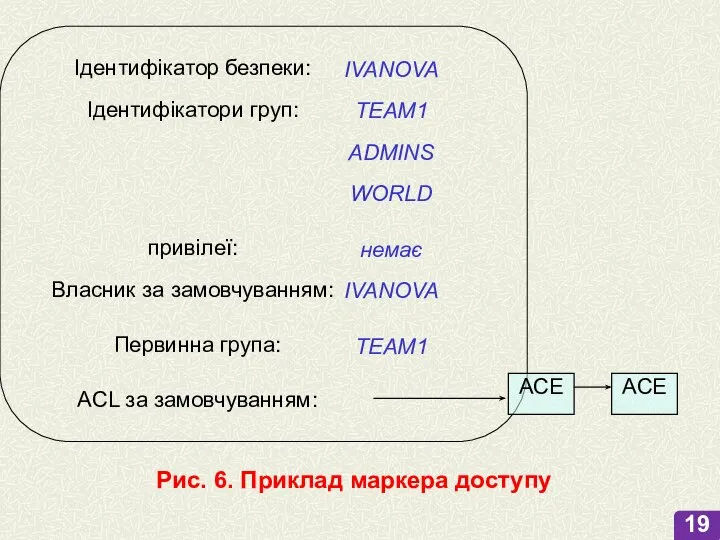

- 17. 2.1. Маркер доступу

- 20. ТИПИ МАРКЕРІВ ДОСТУПУ первинний маркер доступу (primary token) втілений маркер доступу (impersonation token) обмежений маркер доступу

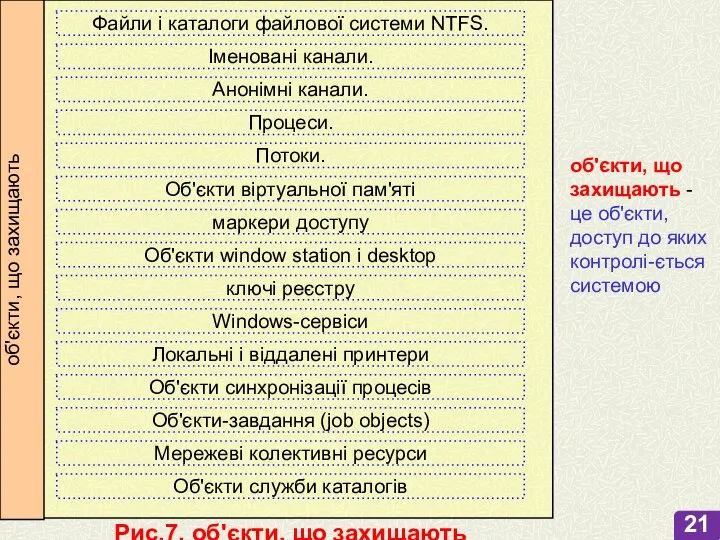

- 21. об'єкти, що захищають - це об'єкти, доступ до яких контролі-ється системою

- 22. 2.2. Ідентифікатор безпеки

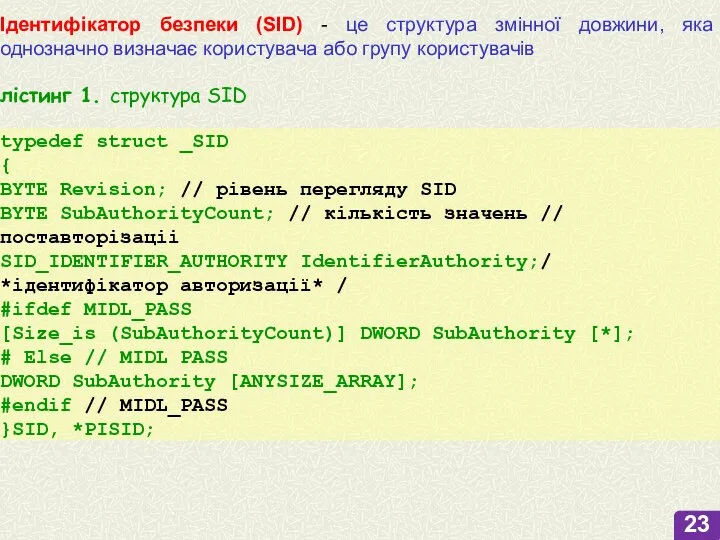

- 23. Ідентифікатор безпеки (SID) - це структура змінної довжини, яка однозначно визначає користувача або групу користувачів лістинг

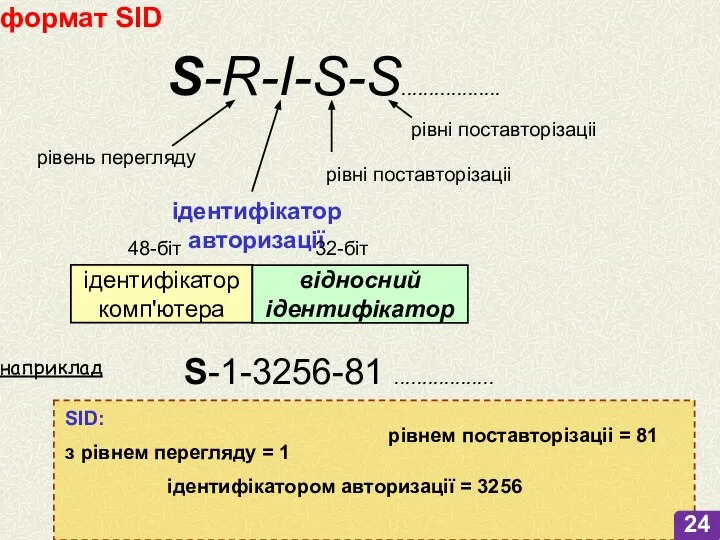

- 24. ідентифікатор авторизації ідентифікатор комп'ютера відносний ідентифікатор 48-біт 32-біт формат SID S-R-I-S-S.................. рівні поставторізаціі рівні поставторізаціі рівень

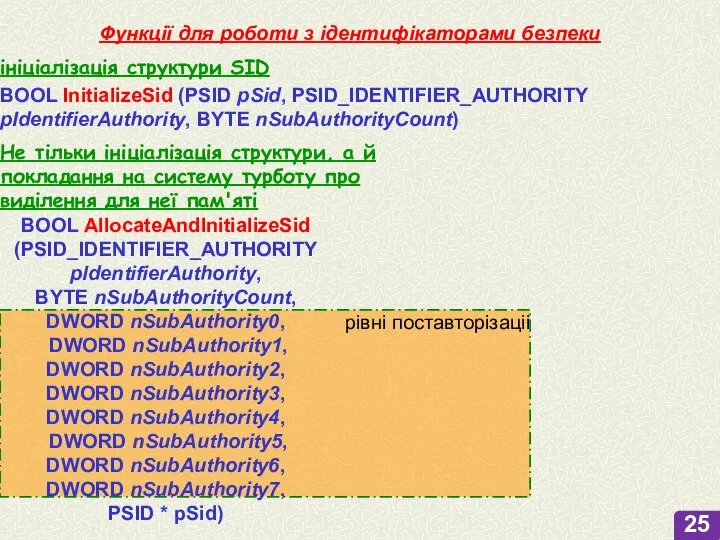

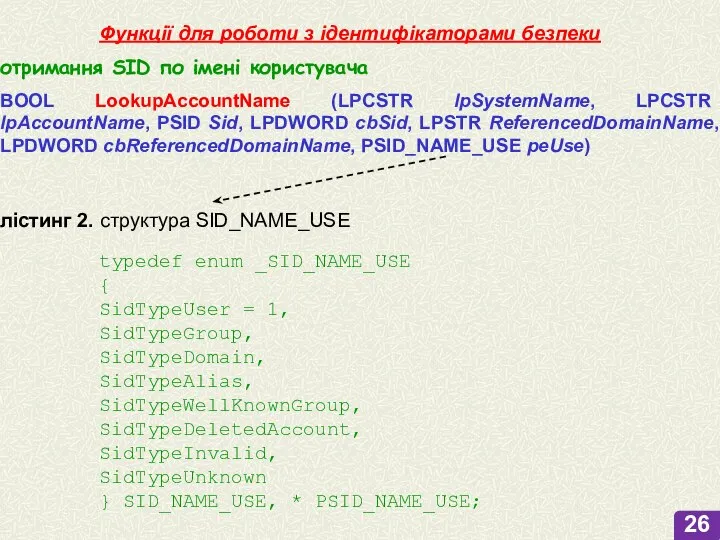

- 25. рівні поставторізаціі Функції для роботи з ідентифікаторами безпеки BOOL InitializeSid (PSID pSid, PSID_IDENTIFIER_AUTHORITY pIdentifierAuthority, BYTE nSubAuthorityCount)

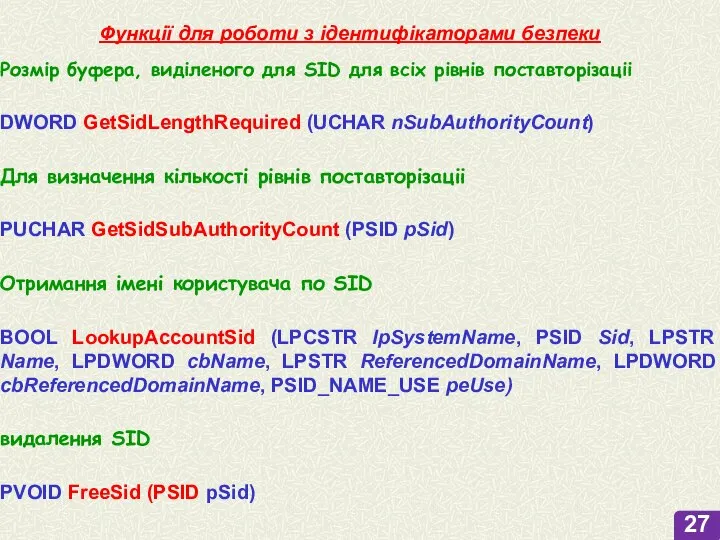

- 27. Функції для роботи з ідентифікаторами безпеки DWORD GetSidLengthRequired (UCHAR nSubAuthorityCount) PUCHAR GetSidSubAuthorityCount (PSID pSid) BOOL LookupAccountSid

- 28. 2.3. Привілеї

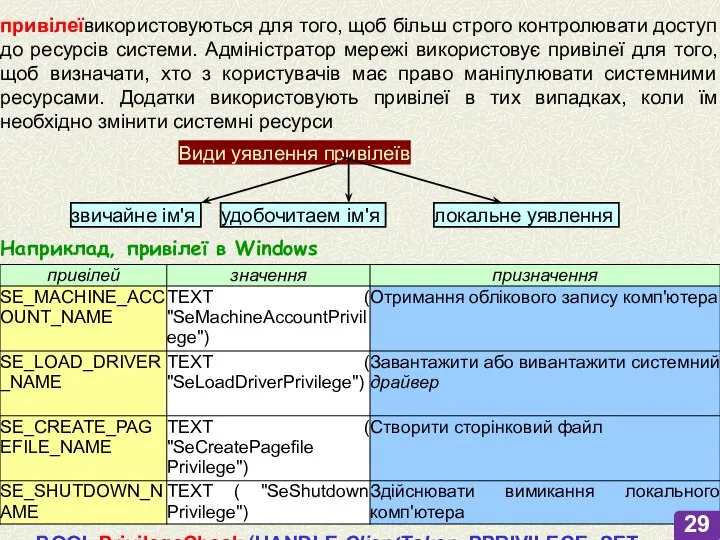

- 29. привілеївикористовуються для того, щоб більш строго контролювати доступ до ресурсів системи. Адміністратор мережі використовує привілеї для

- 30. 2.4. Дескриптор безпеки

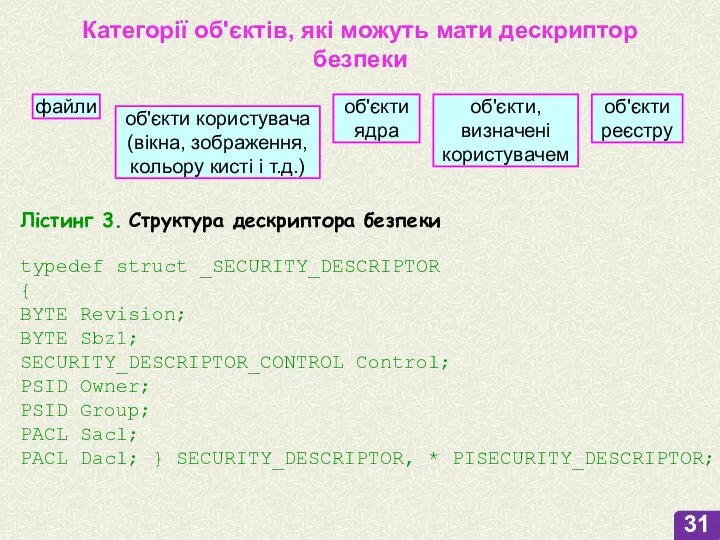

- 31. Категорії об'єктів, які можуть мати дескриптор безпеки файли об'єкти користувача (вікна, зображення, кольору кисті і т.д.)

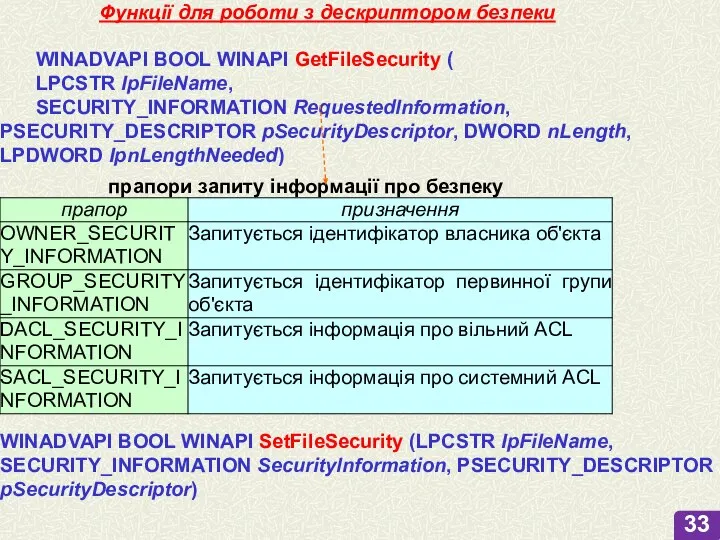

- 33. Функції для роботи з дескриптором безпеки WINADVAPI BOOL WINAPI GetFileSecurity ( LPCSTR IpFileName, SECURITY_INFORMATION Requestedlnformation, PSECURITY_DESCRIPTOR

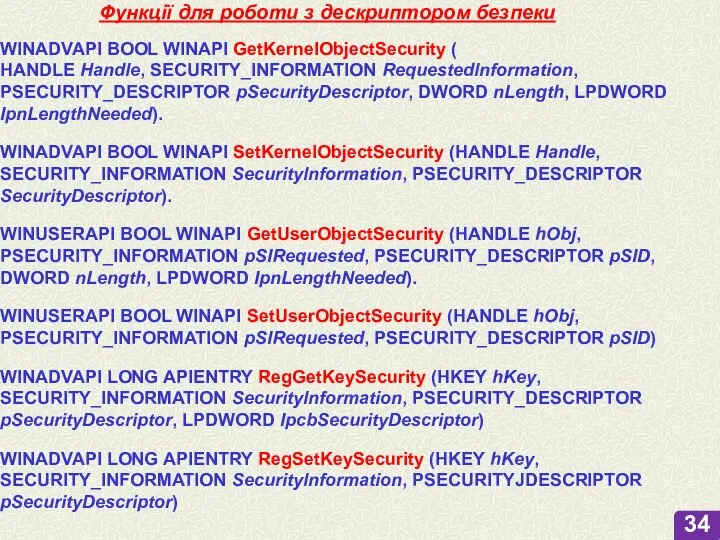

- 34. Функції для роботи з дескриптором безпеки WINADVAPI BOOL WINAPI GetKernelObjectSecurity ( HANDLE Handle, SECURITY_INFORMATION Requestedlnformation, PSECURITY_DESCRIPTOR

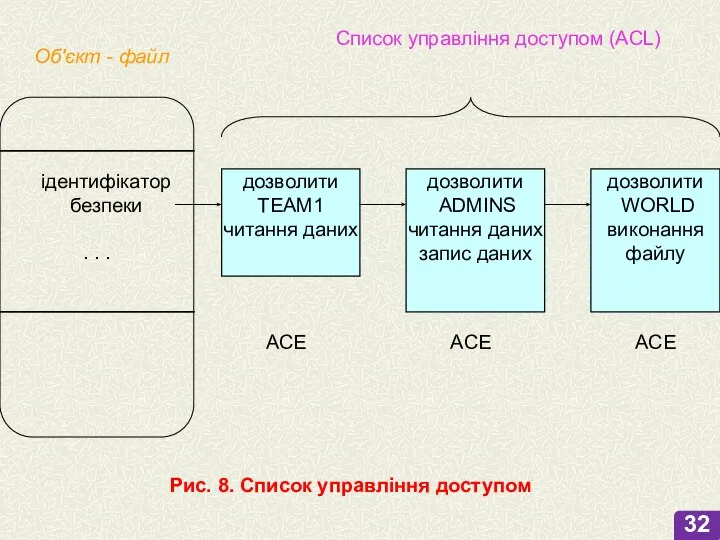

- 35. 2.5. Списки управління доступом

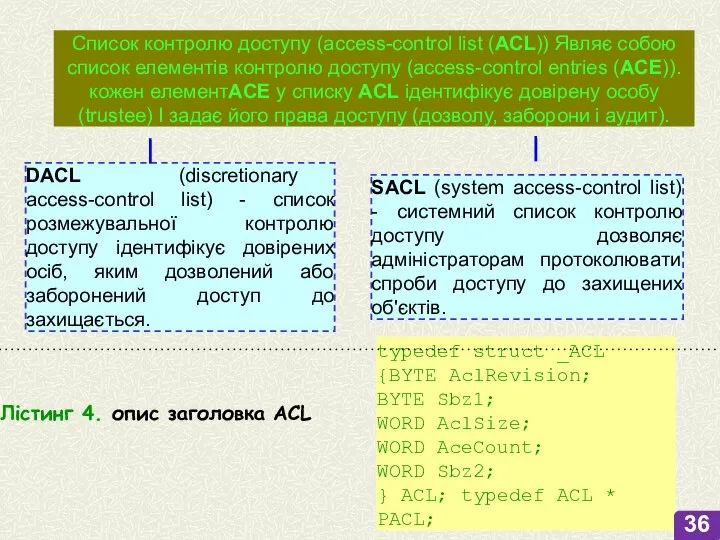

- 36. DACL (discretionary access-control list) - список розмежувальної контролю доступу ідентифікує довірених осіб, яким дозволений або заборонений

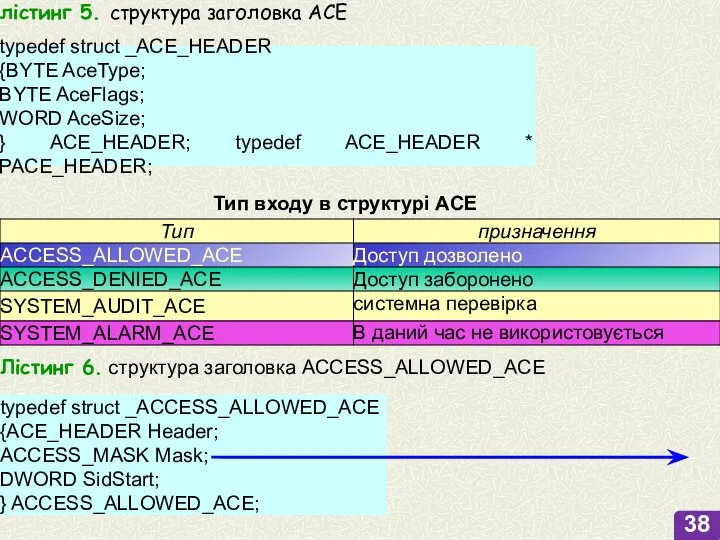

- 38. лістинг 5. структура заголовка ACE typedef struct _ACE_HEADER {BYTE AceType; BYTE AceFlags; WORD AceSize; } ACE_HEADER;

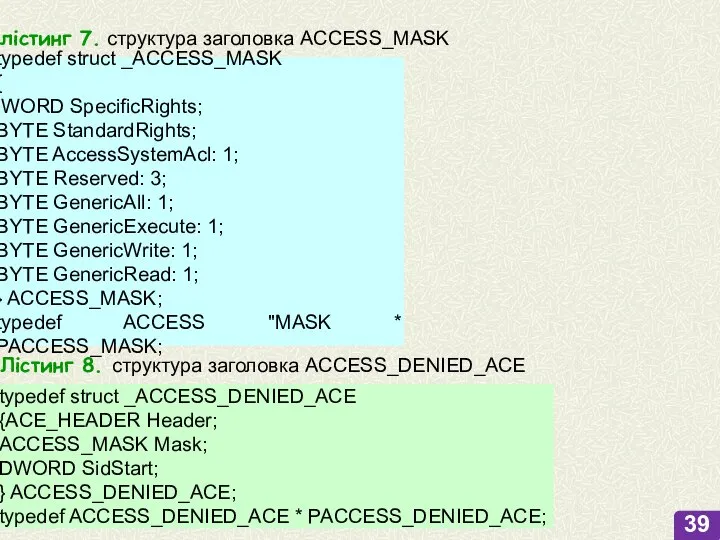

- 39. лістинг 7. структура заголовка ACCESS_MASK typedef struct _ACCESS_MASK { WORD SpecificRights; BYTE StandardRights; BYTE AccessSystemAcl: 1;

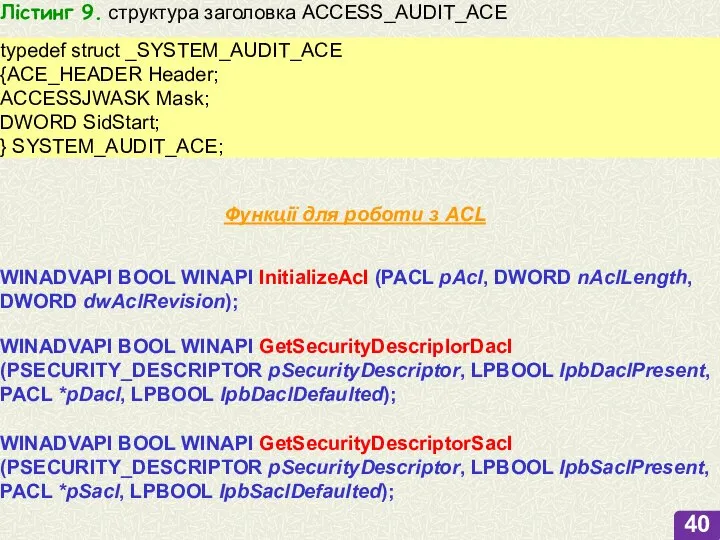

- 40. Лістинг 9. структура заголовка ACCESS_AUDIT_ACE typedef struct _SYSTEM_AUDIT_ACE {ACE_HEADER Header; ACCESSJWASK Mask; DWORD SidStart; } SYSTEM_AUDIT_ACE;

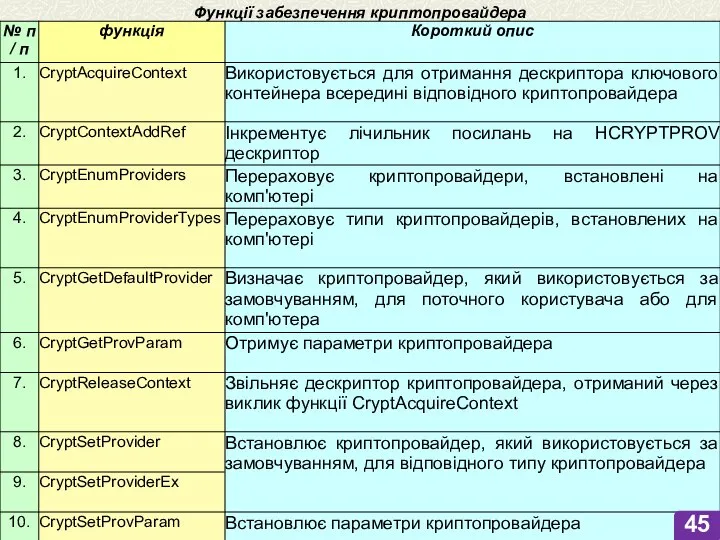

- 41. 3. Інтерфейс CryptoAPI

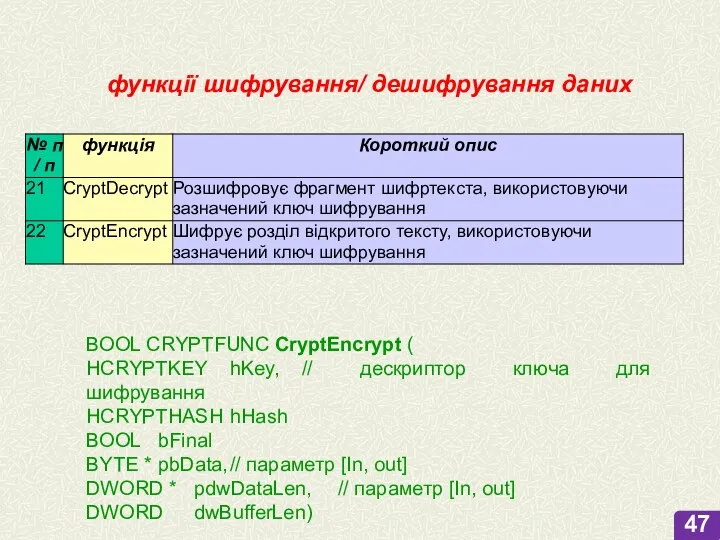

- 47. функції шифрування/ дешифрування даних BOOL CRYPTFUNC CryptEncrypt ( HCRYPTKEY hKey, // дескриптор ключа для шифрування HCRYPTHASH

- 50. Цифровий підпис - це двійкові дані невеликого обсягу, зазвичай не більше 256 байт. Цифровий підпис є

- 52. Скачать презентацию

Всероссийский конкурс лучших инновационных моделей семейных форм устройства детей-сирот и детей, оставшихся без попечения родите

Всероссийский конкурс лучших инновационных моделей семейных форм устройства детей-сирот и детей, оставшихся без попечения родите Казаковская сельская библиотека

Казаковская сельская библиотека ООО «Биологические источники энергии»

ООО «Биологические источники энергии» Необычные дома мира

Необычные дома мира Программа повышения энергоэффективности сетевого комплекса ОАО "Одинцовская электросеть" на основе привлечения средств без увел

Программа повышения энергоэффективности сетевого комплекса ОАО "Одинцовская электросеть" на основе привлечения средств без увел Презентация "Путешествие в мир Петрушки" - скачать презентации по МХК

Презентация "Путешествие в мир Петрушки" - скачать презентации по МХК Как гармонично совместить общественную работу и семью

Как гармонично совместить общественную работу и семью Интеллектуальный анализ данных

Интеллектуальный анализ данных Colosseum in Rome

Colosseum in Rome  Серьезные намерения. Готовность к браку и родительству

Серьезные намерения. Готовность к браку и родительству Семейные традиции

Семейные традиции Собрание

Собрание Высшее образование

Высшее образование Основные задачи клинического психолога

Основные задачи клинического психолога How to catch a mermaid by Adam Wallace

How to catch a mermaid by Adam Wallace Школьный электронный журнал

Школьный электронный журнал Пусть всегда будет солнце!

Пусть всегда будет солнце! Крестики - нолики

Крестики - нолики «Признаки делимости на 3 и на 9» УМК «Математика 5-6кл», авт. М.И. Башмаков.

«Признаки делимости на 3 и на 9» УМК «Математика 5-6кл», авт. М.И. Башмаков. Анатолий Георгиевич Алексин

Анатолий Георгиевич Алексин Основы менеджмента. Природа организации

Основы менеджмента. Природа организации d

d Нуклеиновые кислоты 9 класс

Нуклеиновые кислоты 9 класс Русская культура в произведениях русских классиков

Русская культура в произведениях русских классиков 20170112_urok_kaliningradskaya_0

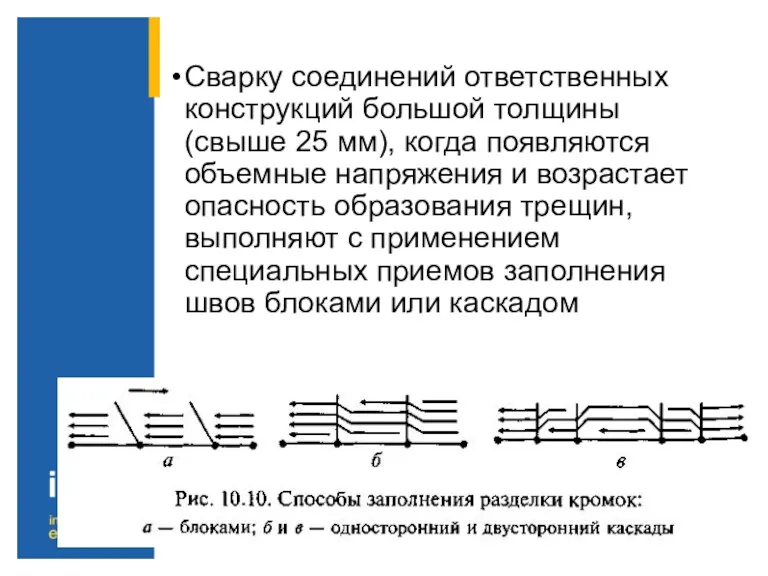

20170112_urok_kaliningradskaya_0 Сварка швов

Сварка швов Энергетика как сфера бизнеса

Энергетика как сфера бизнеса Изменение фоновых картинок в презентациях PowerPoint и текстовом редакторе Word

Изменение фоновых картинок в презентациях PowerPoint и текстовом редакторе Word