Содержание

- 2. Литература Девянин П.Н., Михальский О.О., и др. Теоретические основы компьютеной безопасности: Уч. Пособие для вузов. М.:

- 3. 1-й Вопрос Концепция и основные понятия ОК

- 4. Режим ИБ в подобных системах обеспечивается: на процедурном уровне – путем разработки и выполнения разделов инструкций

- 5. В ряде случаев БАЗОВОГО УРОВНЯ БЕЗОПАСНОСТИ оказывается недостаточно. Примером может служить АСУ технологическим процессом предприятия с

- 6. Предыстория вопроса В начале 80-х годов в США были разработаны "Критерии оценки доверенных компьютерных систем" (TCSEC).

- 7. В 1990г. Международной организацией по стандартизации (ISO) была начата разработка международного стандарта критериев оценки для общего

- 8. В июне 1993г. организации-спонсоры CTCPEC, FC, TCSEC и ITSEC из шести стран (Великобритания, Германия, Канада, Нидерланды,

- 9. ГОСТ Р ИСО/МЭК 15408-2002 "Информационная технология. Методы обеспечения безопасности. Критерии оценки безопасности информационных технологий". ГОСТ состоит

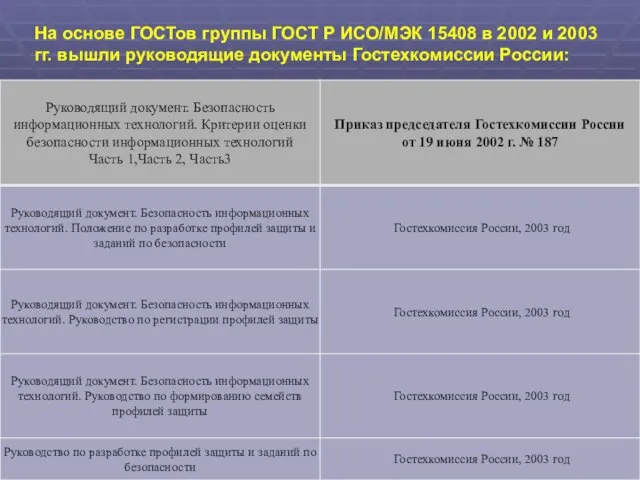

- 10. На основе ГОСТов группы ГОСТ Р ИСО/МЭК 15408 в 2002 и 2003 гг. вышли руководящие документы

- 11. Основные группы пользователей ОК: В оценке характеристик безопасности продуктов и систем ИТ заинтересованы в основном потребители,

- 12. ПОТРЕБИТЕЛИ: Результаты оценки помогают потребителям решить, вполне ли оцениваемый продукт или система удовлетворяет их потребности в

- 13. ОЦЕНЩИКИ: В ОК содержатся критерии, предназначенные для использования оценщиками ОО при формировании заключения о соответствии объектов

- 14. ПРОЧИЕ: а) лица, ответственные за техническое состояние оборудования, и сотрудники служб безопасности, ответственные за определение и

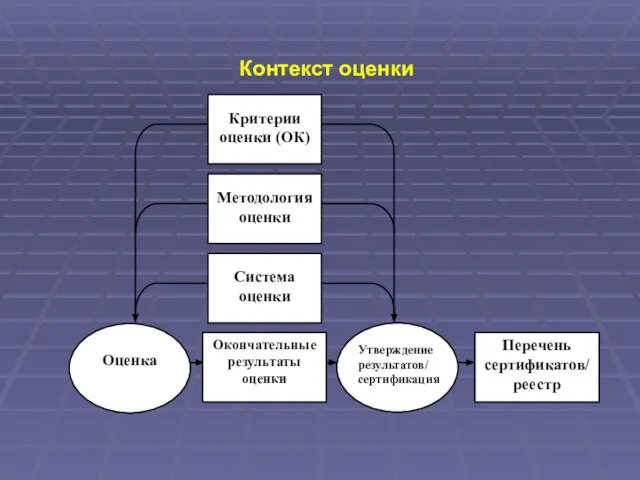

- 15. Утверждение результатов/ сертификация Контекст оценки

- 16. Безопасность в ОК рассматривается не статично, а в привязке к жизненному циклу объекта оценки. Выделяются следующие

- 17. В свою очередь, угрозы характеризуются следующими параметрами: - источник угрозы; - метод воздействия; - уязвимые места,

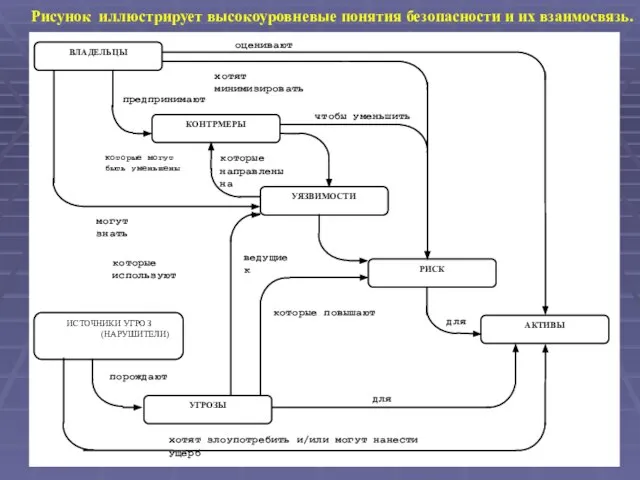

- 18. Рисунок иллюстрирует высокоуровневые понятия безопасности и их взаимосвязь. хотят злоупотребить и/или могут нанести ущерб для порождают

- 19. К специфическим нарушениям безопасности обычно относят (но не обязательно ими ограничиваются): наносящее ущерб раскрытие актива несанкционированным

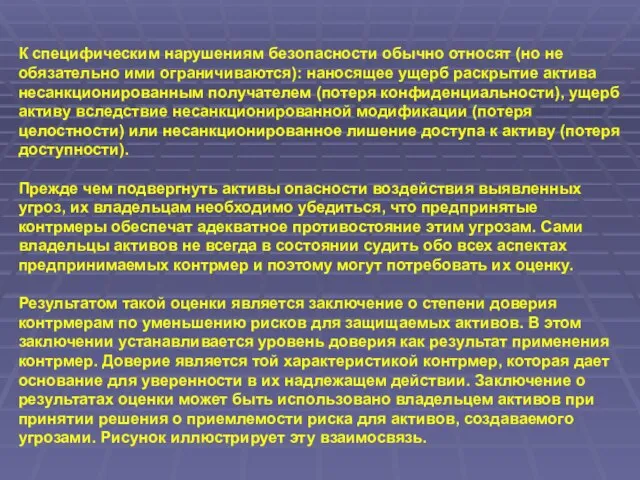

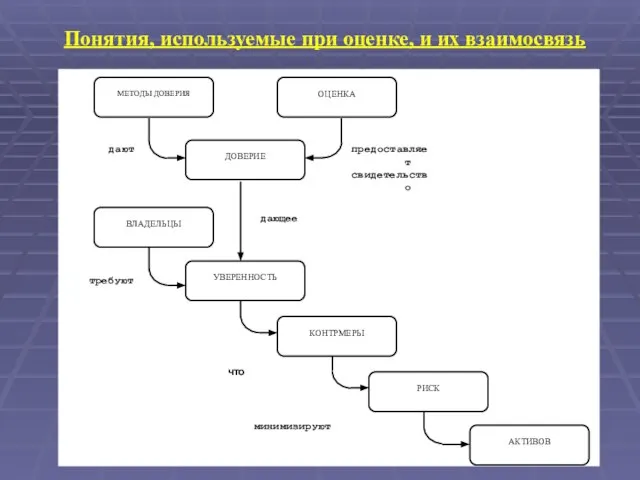

- 20. дают предоставляет свидетельство дающее минимизируют требуют что Понятия, используемые при оценке, и их взаимосвязь

- 21. ОСНОВЫ ПОДХОДА ОБЩИХ КРИТЕРИЕВ К БЕЗОПАСНОСТИ ОБЪЕКТОВ ИТ Уверенность в безопасности ИТ может быть достигнута в

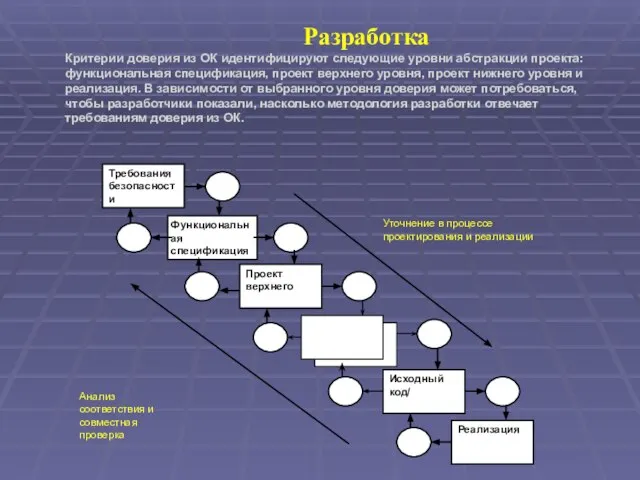

- 22. Разработка Критерии доверия из ОК идентифицируют следующие уровни абстракции проекта: функциональная спецификация, проект верхнего уровня, проект

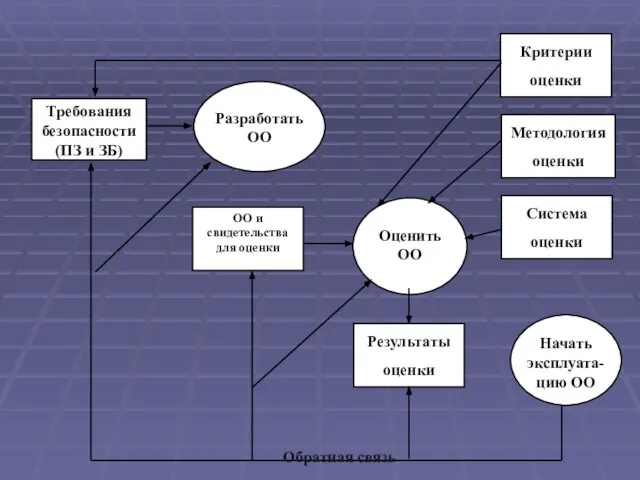

- 23. Оценка ОО Процесс оценки ОО может проводиться параллельно с разработкой или следом за ней. Основными исходными

- 24. Ожидаемым результатом оценки является подтверждение удовлетворения объектом оценки ТРЕБОВАНИЙ БЕЗОПАСНОСТИ, изложенных в его ЗБ, а также

- 25. Эксплуатация ОО Потребители могут выбрать оцененный продукт для использования в своих конкретных условиях. Не исключено, что

- 26. Обратная связь

- 27. Понятия безопасности и порядок формирования требований безопасности и спецификаций ОО Согласно ОК, чтобы показать защищенность активов,

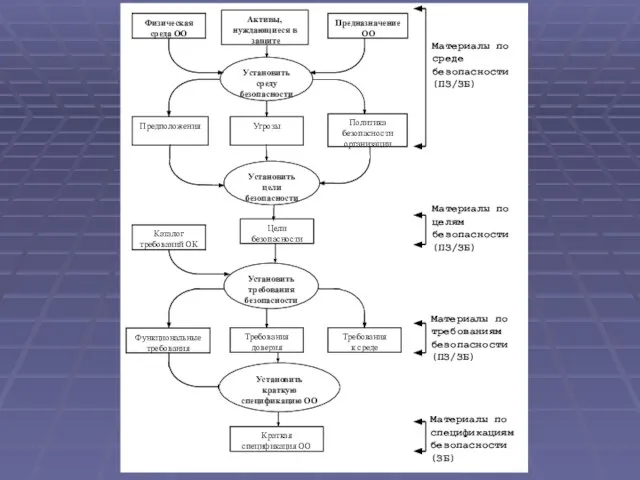

- 28. Материалы по среде безопасности (ПЗ/ЗБ) Материалы по целям безопасности (ПЗ/ЗБ) Материалы по требованиям безопасности (ПЗ/ЗБ) Материалы

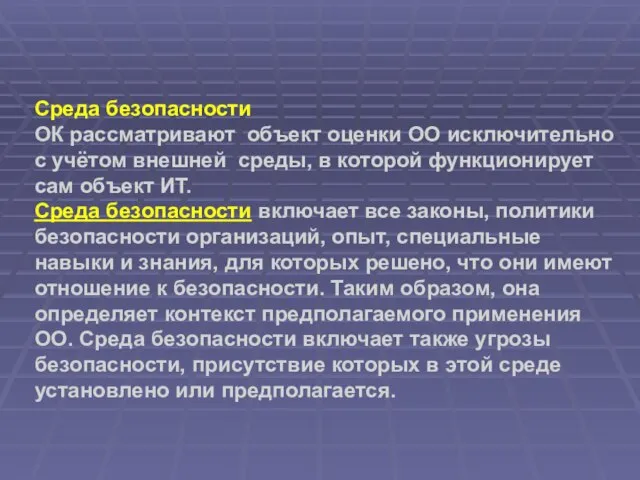

- 29. Среда безопасности ОК рассматривают объект оценки ОО исключительно с учётом внешней среды, в которой функционирует сам

- 30. Цели безопасности Смысл определения целей безопасности заключается в том, чтобы соотнести их со всеми поставленными ранее

- 31. Требования безопасности ИТ В ОК представлены две различные категории требований безопасности 1. Функциональные требования соответствующие активному

- 32. Часть 3 ОК определяет требования доверия и шкалу оценочных уровней доверия (ОУД), формируемых с использованием этих

- 33. Краткая спецификация ОО Краткая спецификация ОО, предусмотренная в составе ЗБ, определяет отображение требований безопасности для ОО.

- 34. 2-й учебный вопрос Структура, классы требований безопасности. Функциональные требования. Требования доверия.

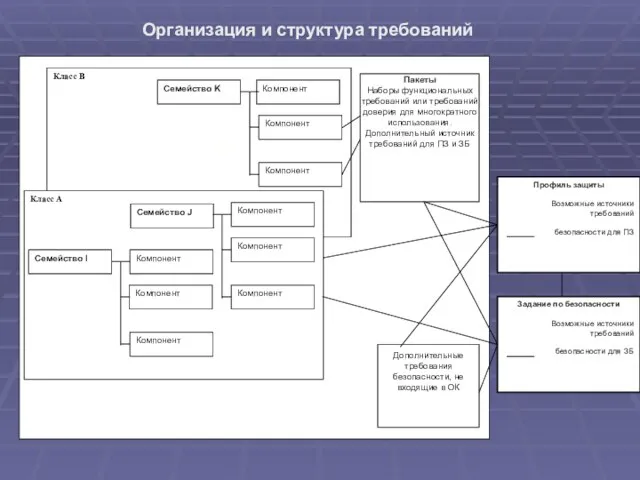

- 35. Организация и структура требований

- 36. Классы определяют наиболее общую, "предметную" группировку требований (например, функциональные требования подотчетности). Термин "класс" применяется для наиболее

- 37. Разрешенные операции на компонентах Компоненты ОК можно использовать точно так, как они сформулированы в ОК, или

- 38. Функциональные требования Функциональные требования сгруппированы на основе выполняемой ими роли или обслуживаемой цели безопасности. Всего в

- 39. Класс "Приватность" содержит 4 семейства функциональных требований. Анонимность. Позволяет выполнять действия без раскрытия идентификатора пользователя другим

- 40. Скрытность. Требования данного семейства направлены на то, чтобы можно было использовать информационный сервис с сокрытием факта

- 41. Требования доверия безопасности Установление доверия безопасности, согласно "Общим критериям", основывается на активном исследовании объекта оценки. Форма

- 42. Всего в ОК 10 классов, 44 семейства, 93 компонента требований доверия безопасности. Перечислим классы: - разработка

- 43. Оценочные уровни доверия (их семь), содержащие осмысленные комбинации компонентов. Оценочный уровень доверия 1 (начальный) предусматривает анализ

- 45. Скачать презентацию

Владимир Владимир Маяковский

Владимир Владимир Маяковский  Кукольный спектакль Зайкина тётя

Кукольный спектакль Зайкина тётя Презентация на тему Язык HTML

Презентация на тему Язык HTML Культура во второй половине XX-начале XXI века.

Культура во второй половине XX-начале XXI века. Сделай свое лето со 2 июня по 3 августа 2019 года включительно (период действия каталогов №№8–10 2019 года)

Сделай свое лето со 2 июня по 3 августа 2019 года включительно (период действия каталогов №№8–10 2019 года) Презентация на тему: Информация, как основная сущность теории информации

Презентация на тему: Информация, как основная сущность теории информации Тип губки

Тип губки использование религиозных символов в коммерческой рекламе

использование религиозных символов в коммерческой рекламе Prezentatsia1

Prezentatsia1 A real professional. What does it mean?

A real professional. What does it mean? Santa Claus

Santa Claus Внутренняя политика России в начале XXI века – восстановление государства

Внутренняя политика России в начале XXI века – восстановление государства Общественная жизнь России при Николае I

Общественная жизнь России при Николае I Le frasi ridicole

Le frasi ridicole Предложения по подготовке специалистовдля реализации проектов по коммерциализации товаров и услуг ГНСС «ГЛОНАСС»

Предложения по подготовке специалистовдля реализации проектов по коммерциализации товаров и услуг ГНСС «ГЛОНАСС» Создание культурной среды при обучении младших школьников иностранному языку

Создание культурной среды при обучении младших школьников иностранному языку Технические кодексы установившейся практики в области охраны окружающей среды и природопользования

Технические кодексы установившейся практики в области охраны окружающей среды и природопользования Одуванчик

Одуванчик Введение в теорию производства

Введение в теорию производства "ПО ДОРОГАМ ГРАЖДАНСКОЙ ВОЙНЫ"

"ПО ДОРОГАМ ГРАЖДАНСКОЙ ВОЙНЫ" Как фотографировать высокое сооружение

Как фотографировать высокое сооружение Презентация на тему Роль права в жизни государства

Презентация на тему Роль права в жизни государства Презентация на тему Деревья леса

Презентация на тему Деревья леса l_sapr_1-7

l_sapr_1-7 Эффективные способы использования заемных средств, способствующие развитию бизнеса.

Эффективные способы использования заемных средств, способствующие развитию бизнеса. Алиса в стране чудес

Алиса в стране чудес Добровольцы мы (3 раза) В армии Христа. Смело мы идем за своим Вождем, С Ним мы победим врага.

Добровольцы мы (3 раза) В армии Христа. Смело мы идем за своим Вождем, С Ним мы победим врага. Особенности проведенияЕГЭв штатном режиме

Особенности проведенияЕГЭв штатном режиме