Содержание

- 2. Содержание Несанкционированный доступ Средства защиты информации Биометрические системы защиты Методы защиты от вредоносных программ Резервное копирование

- 3. Несанкционированный доступ Несанкционированный доступ - действия, нарушающие установленный порядок доступа или правила разграничения, доступ к программам

- 4. Защита с использованием паролей Для защиты от несанкционированного доступа к программам и данным, хранящимся на компьютере,

- 5. Защита с использованием паролей Защита с использованием пароля используется при загрузке операционной системы Вход по паролю

- 6. Защита информации Защита информации −это деятельность, направленная на предотвращение утечки информации, несанкционированных и непреднамеренных воздействий на

- 7. Безопасность Конфиденциальность Целостность Доступность

- 8. Средства защиты информации Средства защиты информации — это совокупность инженерно-технических, электронных, и других устройств и приспособлений,

- 9. Технические (аппаратные) средства Это различные по типу устройства, которые аппаратными средствами решают задачи защиты информации. Они

- 10. Программные средства Программные средства включают программы для идентификации пользователей, контроля доступа, шифрования информации, удаления остаточной информации

- 11. Организационные средства Организационные средства складываются из организационно-технических (подготовка помещений с компьютерами, прокладка кабельной системы с учетом

- 12. Биометрические системы защиты Для защиты от несанкционированного доступа к информации используются биометрические системы идентификации. Используемые в

- 13. Идентификация по отпечаткам пальцев Оптические сканеры считывания отпечатков пальцев устанавливаются на ноутбуки, мыши, клавиатуры, флэш-диски, а

- 14. Идентификация по характеристикам речи Идентификация человека по голосу — один из традиционных способов распознавания, интерес к

- 15. Идентификация по радужной оболочке глаза Для идентификации по радужной оболочке глаза применяются специальные сканеры, подключенные к

- 16. Идентификация по изображению лица Для идентификации личности часто используются технологии распознавания по лицу. Распознавание человека происходит

- 17. Идентификация по ладони руки В биометрике в целях идентификации используется простая геометрия руки — размеры и

- 18. Другие методы идентификации использование габитоскопии (трехмерное изображение лица) - Nvisage - разработка фирмы «Cambridge Neurodynamics» устройство

- 19. Цифровая (электронная) подпись eSign - программа для идентификации подписи, использующая специальную цифровую ручку и электронный блокнот

- 20. Вредоносная программа — злонамеренная программа, то есть программа, созданная со злым умыслом или злыми намерениями. Для

- 21. Антивирусные программы Современные антивирусные программы обеспечивают комплексную защиту программ и данных на компьютере от всех типов

- 22. Антивирусные программы Антивирусный монитор запускается автоматически при старте операционной системы. Основная задача его состоит в обеспечении

- 23. Резервное копирование и восстановление данных Резервное копирование — процесс создания копии данных на носителе, предназначенном для

- 24. Хакерские утилиты и защита от них Сетевые атаки на удаленные серверы реализуются с помощью специальных программ,

- 25. Утилиты взлома удалённых компьютеров Утилиты взлома удаленных компьютеров предназначены для проникновения в удаленные компьютеры с целью

- 26. Защита от хакерских атак сетевых червей и троянских программ Защита компьютерных сетей или отдельных компьютеров от

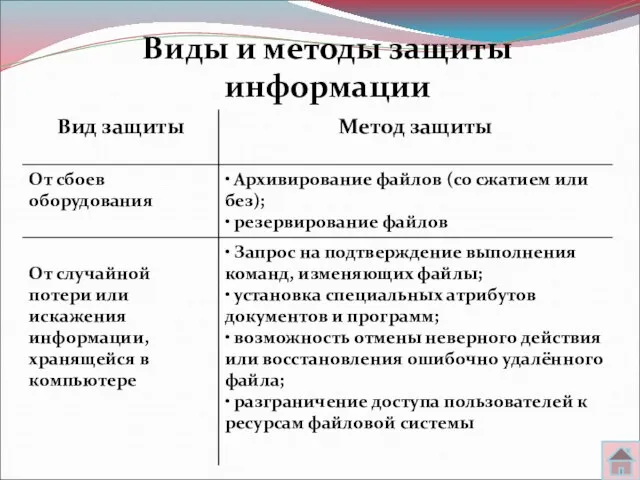

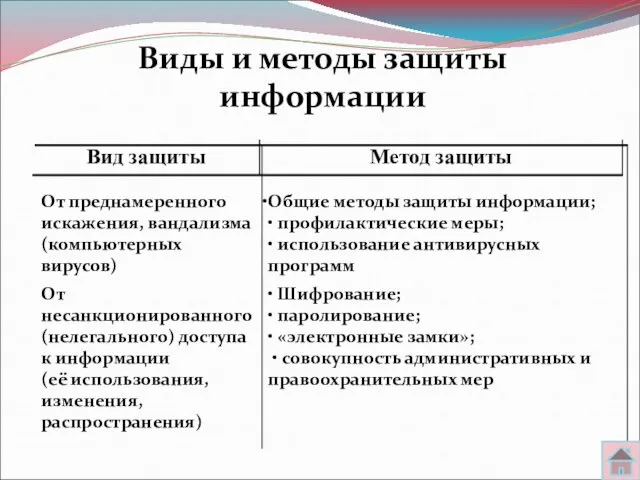

- 27. Виды и методы защиты информации

- 28. Виды и методы защиты информации

- 30. Скачать презентацию

Глагол have to

Глагол have to Усі знаки зодіаку

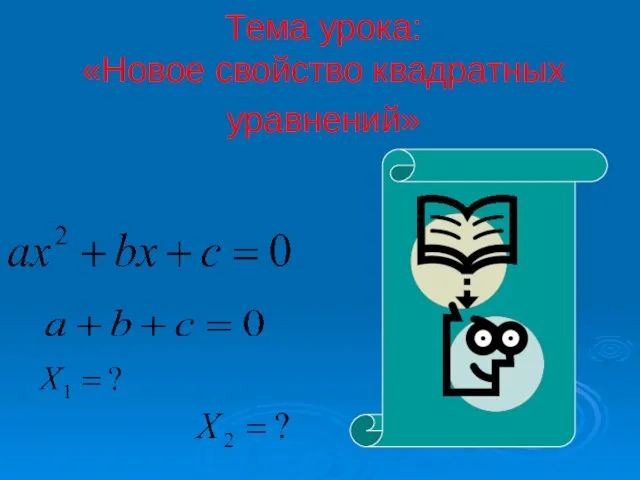

Усі знаки зодіаку Новое свойство квадратных уравнений

Новое свойство квадратных уравнений Бандитизм как социальная опасность

Бандитизм как социальная опасность Декоративно-прикладное искусство в современном мире

Декоративно-прикладное искусство в современном мире Занятие 14

Занятие 14 Недвижимость Санкт-Петербурга и Ленинградской области

Недвижимость Санкт-Петербурга и Ленинградской области Хлеб

Хлеб Музыкальные обработки

Музыкальные обработки Что такое гостиничный бизнес?

Что такое гостиничный бизнес? Анонимные Наркоманы

Анонимные Наркоманы  Презентация на тему Литература 18 века Классицизм в России

Презентация на тему Литература 18 века Классицизм в России  ФГОС ООО: особенности содержания, назначение

ФГОС ООО: особенности содержания, назначение Debaty_v_textovom_formate

Debaty_v_textovom_formate КОМПЬЮТЕР И ВИДЕОКАМЕРА КАК ИНСТРУМЕНТЫ ОБУЧЕНИЯ ФИЗИКЕ

КОМПЬЮТЕР И ВИДЕОКАМЕРА КАК ИНСТРУМЕНТЫ ОБУЧЕНИЯ ФИЗИКЕ Подготовленная аварийная посадка на воду

Подготовленная аварийная посадка на воду Ранняя профилактика социального неблагополучия и жестокого обращения с детьми в семьях

Ранняя профилактика социального неблагополучия и жестокого обращения с детьми в семьях The strategic interests of the United States in the Balkans in the late 20th and early 21st centuries

The strategic interests of the United States in the Balkans in the late 20th and early 21st centuries Презентация на тему День победы

Презентация на тему День победы  Праздник Троицы

Праздник Троицы Кодирование информации

Кодирование информации Металлургический комплекс

Металлургический комплекс Финансы бюджетных учреждений

Финансы бюджетных учреждений Презентация1

Презентация1 Будь благословен

Будь благословен Презентация на тему Система и структура трудового права

Презентация на тему Система и структура трудового права  Графический дизайн. Азбука журналистики

Графический дизайн. Азбука журналистики