Содержание

- 2. Оглавление 1. Основные определения 2. Классификация угроз 2.1. По виду источника угроз 2.1.1. Антропогенные источники 2.1,2.

- 3. 1. Основные определения Уязвимость - это причины, обусловленные особенностями хранения, использования, передачи, охраны и ресурсов, приводящие

- 4. 2. Классификация угроз По виду источника угроз 1.1. Антропогенные источники угроз 1.2.Техногенные источники 1.3. Стихийные бедствия

- 5. 2.1. виды источников угроз 2.1.1. Антропогенные источники 2.2.2. Техногенные источники 2.2.3. Стихийные бедствия

- 6. 2.1.1. АНТРОПОГЕННЫЕ иСТОЧНИКИ Криминальные структуры Потенциальные преступники и хакеры Недобросовестные партнеры Представители надзорных организаций и аварийных

- 7. 2.1.2.Техногенные источники Внешние Средства связи (передачи информации) Сети инженерных коммуникаций (энергоснабжения, водоснабжения, отопления, вентиляции, канализации) Внутренние

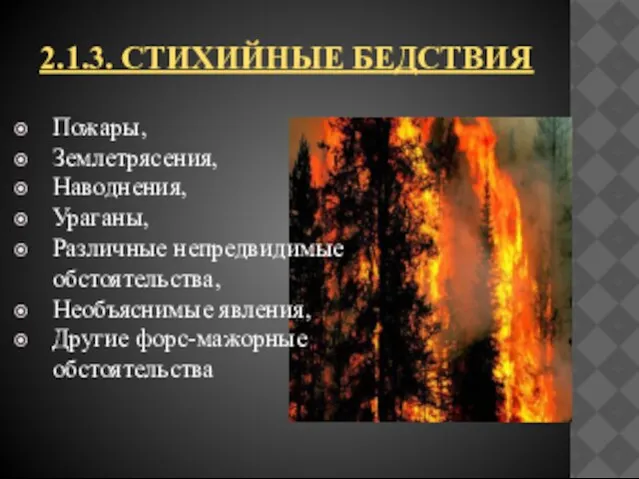

- 8. 2.1.3. Стихийные бедствия Пожары, Землетрясения, Наводнения, Ураганы, Различные непредвидимые обстоятельства, Необъяснимые явления, Другие форс-мажорные обстоятельства

- 9. 2.2. по признаку топологии Внутренние угрозы: неквалифицированная внутренняя политика компании по организации информационных технологий и управлению

- 10. 2.2. по признаку топологии негативные воздействия недобросовестных конкурентов и государственных структур; преднамеренные и непреднамеренные действия заинтересованных

- 11. 2.3. по признаку воздействия Угрозы конфиденциальности данных и программ Угрозы целостности данных, программ, аппаратуры Угрозы доступа

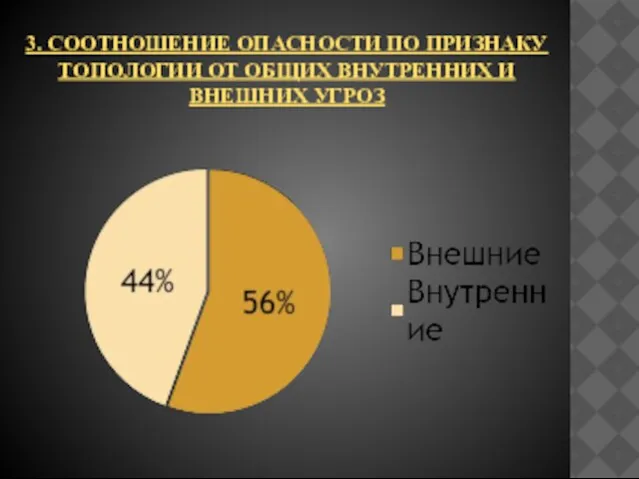

- 12. 3. Соотношение опасности по признаку топологии от общих внутренних и внешних угроз

- 13. 4. Фишинг Фишинг - это особый вид компьютерного мошенничества. Фишинг-атаки организуются следующим образом: киберпреступники создают подложный

- 14. 5. Модель нарушения Моделирование процессов нарушения информационной безопасности целесообразно осуществлять на основе рассмотрения логической цепочки: «угроза

- 15. 5. Модель нарушения Требования к модели нарушения Служба безопасности должна построить модель типичного злоумышленника. Необходимо оценить,

- 16. 5. Модель нарушения Требования к системе защиты информации Система защиты информации должна быть адекватной уровню важности,

- 18. Скачать презентацию

Глагол have to

Глагол have to Усі знаки зодіаку

Усі знаки зодіаку Новое свойство квадратных уравнений

Новое свойство квадратных уравнений Бандитизм как социальная опасность

Бандитизм как социальная опасность Декоративно-прикладное искусство в современном мире

Декоративно-прикладное искусство в современном мире Занятие 14

Занятие 14 Недвижимость Санкт-Петербурга и Ленинградской области

Недвижимость Санкт-Петербурга и Ленинградской области Хлеб

Хлеб Музыкальные обработки

Музыкальные обработки Что такое гостиничный бизнес?

Что такое гостиничный бизнес? Анонимные Наркоманы

Анонимные Наркоманы  Презентация на тему Литература 18 века Классицизм в России

Презентация на тему Литература 18 века Классицизм в России  ФГОС ООО: особенности содержания, назначение

ФГОС ООО: особенности содержания, назначение Debaty_v_textovom_formate

Debaty_v_textovom_formate КОМПЬЮТЕР И ВИДЕОКАМЕРА КАК ИНСТРУМЕНТЫ ОБУЧЕНИЯ ФИЗИКЕ

КОМПЬЮТЕР И ВИДЕОКАМЕРА КАК ИНСТРУМЕНТЫ ОБУЧЕНИЯ ФИЗИКЕ Подготовленная аварийная посадка на воду

Подготовленная аварийная посадка на воду Ранняя профилактика социального неблагополучия и жестокого обращения с детьми в семьях

Ранняя профилактика социального неблагополучия и жестокого обращения с детьми в семьях Средства защиты информации

Средства защиты информации The strategic interests of the United States in the Balkans in the late 20th and early 21st centuries

The strategic interests of the United States in the Balkans in the late 20th and early 21st centuries Презентация на тему День победы

Презентация на тему День победы  Праздник Троицы

Праздник Троицы Кодирование информации

Кодирование информации Металлургический комплекс

Металлургический комплекс Финансы бюджетных учреждений

Финансы бюджетных учреждений Презентация1

Презентация1 Будь благословен

Будь благословен Презентация на тему Система и структура трудового права

Презентация на тему Система и структура трудового права  Графический дизайн. Азбука журналистики

Графический дизайн. Азбука журналистики