Evaluation)

Общеизвестным является более короткое название Общие критерии (Common Criteria, CC, или ОК). Международный стандарт). Международный стандарт (ISO). Международный стандарт (ISO/IEC). Международный стандарт (ISO/IEC 15408, ИСО/МЭК 15408-2002) по компьютерной безопасности). Международный стандарт (ISO/IEC 15408, ИСО/МЭК 15408-2002) по компьютерной безопасности. Common Criteria не приводит списка требований по безопасности или списка особенностей, которые должен содержать продукт. Вместо этого он описывает инфраструктуру (framework), в которой потребители компьютерной системы могут описать требования, разработчики могут заявить о свойствах безопасности продуктов, а эксперты по безопасности определить, удовлетворяет ли продукт заявлениям. Таким образом, Common Criteria позволяет обеспечить условия, в которых процесс описания, разработки и проверки продукта будет произведён с необходимой скрупулёзностью.

Функциональные требования

Функциональные требования сгруппированы на основе выполняемой ими роли или обслуживаемой цели безопасности, всего 11 функциональных классов (в трёх группах), 66 семейств, 135 компонентов.

Первая группа определяет элементарные сервисы безопасности:

FAU — аудит, безопасность (требования к сервису, протоколирование и аудит);

FIA — идентификацияFIA — идентификация и аутентификация;

FRU — использование ресурсов (для обеспечения отказоустойчивости).

Вторая группа описывает производные сервисы, реализованные на базе элементарных:

FCO — связь (безопасность коммуникаций отправитель-получатель);

FPR — приватность;

FDP — защита данных пользователя;

FPT — защита функций безопасности объекта оценки.

Третья группа классов связана с инфраструктурой объекта оценки:

FCS — криптографическая поддержка (обслуживает управление криптоключами и крипто-операциями);

FMT — управление безопасностью;

FTA — доступ к объекту оценки (управление сеансами работы пользователей);

FTP — доверенный маршрут/канал;

Требования доверия

Требования гарантии безопасности (доверия) — требования, предъявляемые к технологии и процессу разработки и эксплуатации объекта оценки. Разделены на 10 классов, 44 семейства, 93 компонента, которые охватывают различные этапы жизненного цикла.

Первая группа содержит классы требований, предшествующих разработке и оценки объекта:

APE — оценка профиля защиты;

ASE — оценка задания по безопасности.

Вторая группа связана с этапами жизненного цикла объекта аттестации:

ADV — разработка, проектирование объекта;

ALC — поддержка жизненного цикла;

ACM — управление конфигурацией;

AGD — руководство администратора и пользователя;

ATE — тестирование;

AVA — оценка уязвимостей;

ADO — требования к поставке и эксплуатации;

АMA — поддержка доверия-требования, применяется после сертификации объекта на соответствие общим критериям.

Отдельные виды договорных отношений в жилищном праве

Отдельные виды договорных отношений в жилищном праве Организация велостоянки для гимназии №1

Организация велостоянки для гимназии №1 О компании Основным направлением деятельности группы компаний InstaForex является предоставление услуг online-трейдинга клиентам с 2007 го

О компании Основным направлением деятельности группы компаний InstaForex является предоставление услуг online-трейдинга клиентам с 2007 го Урок русского языка в 6 классе по теме: «Правописание сложных существительных»

Урок русского языка в 6 классе по теме: «Правописание сложных существительных» Ярмарка инноваций в образовании Секция: Инновации в дошкольном образовании

Ярмарка инноваций в образовании Секция: Инновации в дошкольном образовании Невидимые нити в весеннем лесу (2 класс)

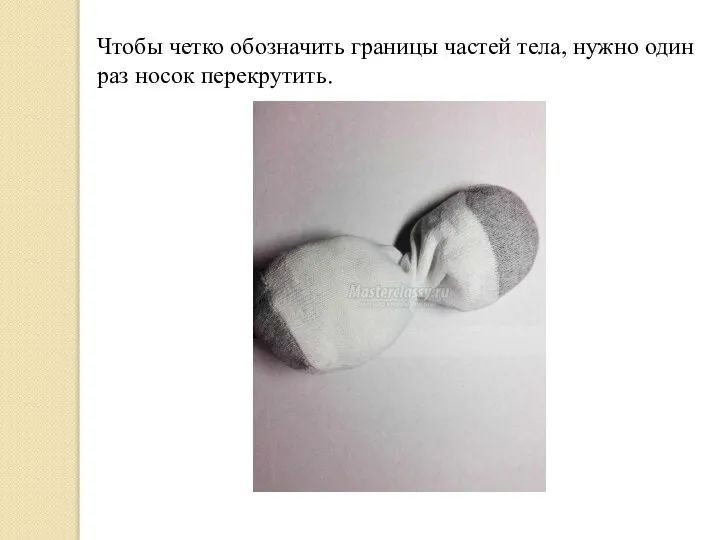

Невидимые нити в весеннем лесу (2 класс) Игрушки из носочков своими руками №7

Игрушки из носочков своими руками №7 Введение в специальность

Введение в специальность Герцог Ами

Герцог Ами Трение. Вредно или полезно

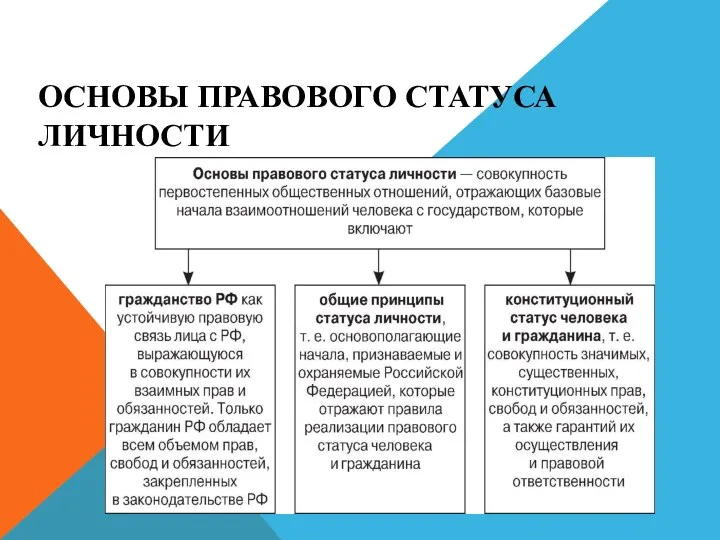

Трение. Вредно или полезно Правовой статус личности. Гражданство РФ

Правовой статус личности. Гражданство РФ Социальная психология

Социальная психология Презентация на тему АФАНАСИЙ НИКИТИН

Презентация на тему АФАНАСИЙ НИКИТИН  Теория обучения

Теория обучения Презентация на тему Our Environment (Наша окружающая среда)

Презентация на тему Our Environment (Наша окружающая среда) Универсальный программный комплекс для информационно-аналитического сопровождения (УПК ИАС)

Универсальный программный комплекс для информационно-аналитического сопровождения (УПК ИАС) Презентация по информатике на тему: «Устройства вывода информации, монитор.»

Презентация по информатике на тему: «Устройства вывода информации, монитор.» Круглопольское сельское поселение

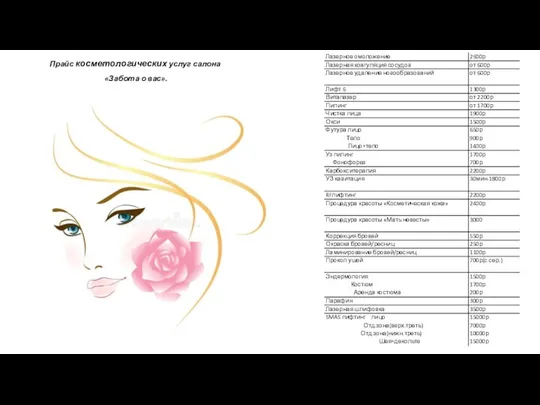

Круглопольское сельское поселение Прайс косметологических услуг салона Забота о вас

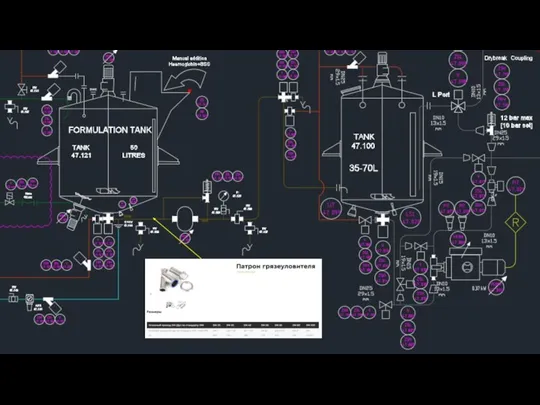

Прайс косметологических услуг салона Забота о вас Патрон грязеуловителя

Патрон грязеуловителя Назначение изделия и его описание

Назначение изделия и его описание Планирование и организация процесса закупок материальных ресурсов промышленного предприятия

Планирование и организация процесса закупок материальных ресурсов промышленного предприятия Распространение объектно-ориентированного подхода на информационную безопасность

Распространение объектно-ориентированного подхода на информационную безопасность Определите тему произведения по моделям Дмитрий Наркисович Мамин - Сибиряк.

Определите тему произведения по моделям Дмитрий Наркисович Мамин - Сибиряк. Пейзаж в графике

Пейзаж в графике Рогожка. Коллекция однотонных штор

Рогожка. Коллекция однотонных штор _Презентация. Предоставление

_Презентация. Предоставление Презентация

Презентация